『詐欺メール』『UCカード9月お支払金額のお知らせ』と、来た件

★フィッシング詐欺メール解体新書★

「生成AI」が普及し増々便利になる私たちが生活する世の中。

詐欺師もこれを逃すはずが無く、怪しいメールにも生成AIが浸透しつつあり

最近では片言の日本語ではなく、違和感のない流暢な言葉を使うメールが多くなりました。

このブログは、悪意を持ったメールを発見次第できる限り迅速にご紹介し

一人でも被害者が少なくすることを願い、怪しく危険なメールを見破る方法の拡散や

送信者に関する情報を深堀し注意喚起を促すことが最大の目的です。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- 宛名を確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

最初に1点だけ以下の件ご了承ください。

本来ならメールの本文を画像でお見せする方が分かりやすいかも知れませんが、全てを画像化してしまうとGoolgeなどのキーワード検索に反映されず、不審なメールを受取って不安で検索される方に繋がらない可能性が高くなります。

できる限り沢山の方に見ていただき情報が拡散できるようにあえて本文を丸々コピペしてテキストにてできるだけ受け取ったメールに近い表現にした上で記載しています。

では、進めてまいります。

本日のトレンド

昨夜一晩で一番多く届けられた怪しいメールをピックアップする『本日のトレンド』

今日はこのメールが選ばれました!

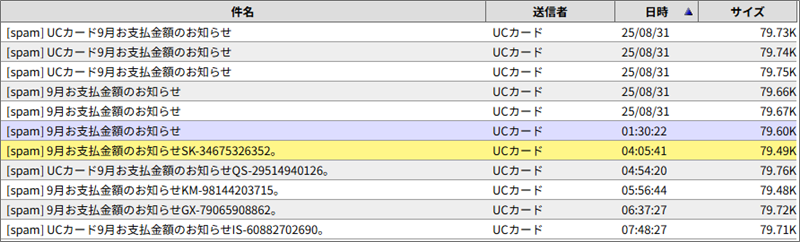

自身を「UCカード」と名乗る怪しいメールの到着が、昨日の深夜から始まり今朝の早朝までに11通。

9月の支払金額の通知のようですが、UCカードなんて持っていない私にどうしてこんなに支払通知が来るのでしょうか?

そりゃもちろんこのメールが詐欺目的であるからです。

折角なので今回は、これらのメールを取上げて進めていこうと思います。

前書き

本文を見ると、支払金額が2種類あって、36,865円のものが5通で47,725円のものが6通。

デザインは全く同じながらメールアドレスはバラバラです。

検索ヒットしやすいように件名と送信者のメールアドレスの一覧を箇条書きに残しておきます

- 「UCカード9月お支払金額のお知らせIS-60882702690。:"UCカード" <namr-PstZuccard@kuronekoyamato.co.jp>」

- 「9月お支払金額のお知らせGX-79065908862。: “UCカード" <namr-NSnRuccard@otsuma.ac.jp>」

- 「9月お支払金額のお知らせKM-98144203715。:"UCカード" <namr-VACsuccard@i.resonabank.co.jp>」

- 「UCカード9月お支払金額のお知らせQS-29514940126。:"UCカード" <namr-dEQJuccard@meta.ua>」

- 「9月お支払金額のお知らせSK-34675326352。: “UCカード" <namr-BFlnuccard@i.resonabank.co.jp>」

- 「9月お支払金額のお知らせ: “UCカード" <namr@jp4.qKnhuccard.com>」

- 「9月お支払金額のお知らせ:"UCカード" <namr-ECKpuccard@vinx.co.jp>」

- 「9月お支払金額のお知らせ:"UCカード" <namr@jp4.gFjruccard.com>」

- 「UCカード9月お支払金額のお知らせ:"UCカード" <namr-bIXUuccard@i.resonabank.co.jp>」

- 「UCカード9月お支払金額のお知らせ: “UCカード" <namr-SGL4uccard@news.wowma.jp>」

- 「UCカード9月お支払金額のお知らせ:"UCカード" <namr-hgPIuccard@dn.admin.co.jp>」

ではこの中から一番新鮮なものをチョイスして、今回も詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] UCカード9月お支払金額のお知らせIS-60882702690。

送信者: “UCカード" <namr-PstZuccard@kuronekoyamato.co.jp>

いつもご利用いただきありがとうございます。

UCカード ゴールド

次回のお支払金額

36,865円

次回のお引き落とし日

2025年9月4日(木)

口座へのご準備期日

2025年9月3日(水)

▶ ご準備が間に合わない場合はこちら

▶ ご利用明細を確認する

最大15ヵ月分確認できます!

次回のお支払金額が多いと感じたら

リボ払いへの変更、振込キャッシングのご利用で

次回のお支払金額の負担を軽くできます。

↑↑↑↑↑↑

本文ここまで

これらの不審なメールは、皆さんが様々な登録の際に利用したメールアドレスが漏洩し、専門の業者がその漏洩したアドレスを収集たものを入手した詐欺グループが、こういったメールを送っているので、このメールを受取ったのは、私をはじめ「UCカード」ユーザーばかりではありません。

大量のメールを送った中で、ほんの一部の対象者を狙った数打てば当たる方式の詐欺メールです。

「UCカード」からのメールを見たことが無いのでデザイン的に似てるのかどうか知りませんが、丁寧に作られている感じがするメール本文です。

でも11通も送られちゃ誰も信じないでしょうね。

書かれているのはご覧の通り、次回の引落し金額の通知で、9月4日に引落しが行われることが記載されています。

もちろん詐欺メールですからリンク先はUCカードの偽サイトで、UCカードのカード情報を盗み出そうとしてくるはずです。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いているものは全て迷惑メールと判断されたもの。

うちのサーバーの場合、注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は「kuronekoyamato.co.jp」

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

もうお分かりですよね?

そうです、これはあの「ヤマト運輸」の公式ドメインです。

ヤマト運輸がUCカードののメールを代筆するわけがないので、このメールアドレスは偽装に使われたものです。

因みにUCカードが利用するメールアドレスのドメインは『uccard.co.jp』です。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

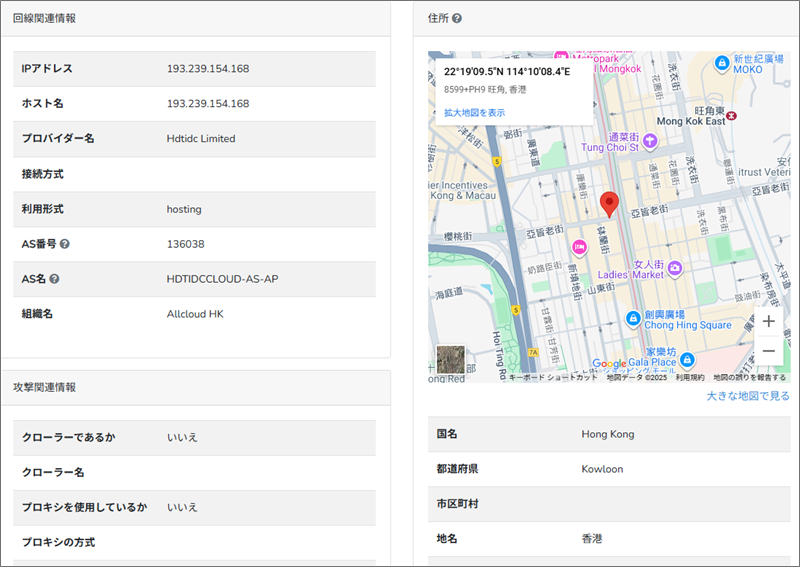

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from C202508311067774.local (unknown [193.239.154.168])

Receivedのカッコ内は、送信者が利用したサーバーが自身で刻む唯一信頼できる部分で偽装はできません。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、香港付近です。

最近この辺りは、これら怪しいメール発信地のトレンドです。

宛名を確認

このような大切なメールの冒頭には通常「◎◇△ 様」と言ったように「宛名」が書かれていますが、でもこのメールにはその宛名が存在しません。

でも仮にもしこれが本当にUCSカードからだとすれば、ユーザーの氏名を絶対知っているはずですから宛名が無いのはとても不自然です。

ならどうしてこのような書き方をするのでしょうか?

その原因は、このメールの送信者は受信者の情報をメールアドレスしか知らないわけだから宛名なんて書きようがないからです。

どうせどこかから漏洩したメールアドレスのリストを入手し、そのメール宛に無選別でこういったメールを送信しているのでしょう。

リンク先のドメインを確認

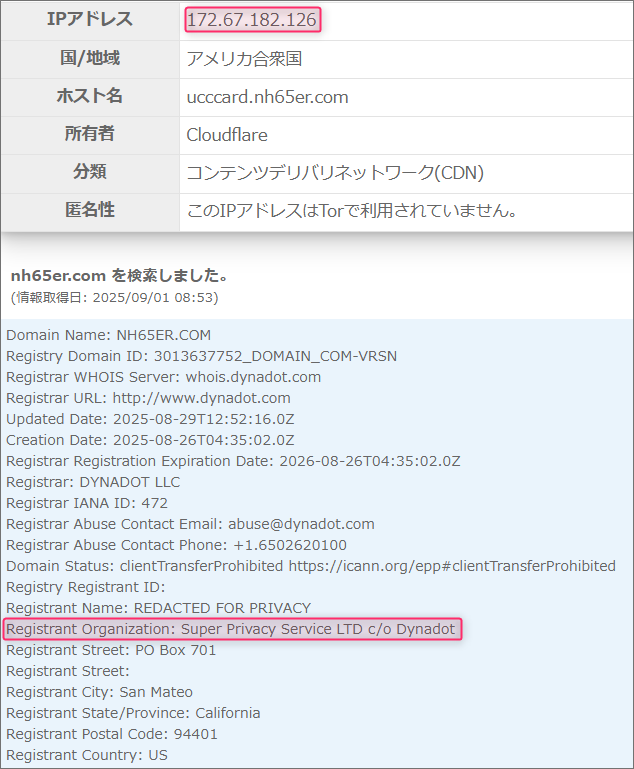

さて、本文の「ご利用明細を確認する」と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

【h**ps://ucccard.nh65er.com/ZPiX-Yy096VJVVySH-12x4fAE87EVBlZvuMM4co-jp.html/#/checkout】

(直リンク防止のため一部の文字を変更してあります)

このドメインに関する詳しい情報を「Grupo」さんで取得してみます。

「Registrant Organization」には「Super Privacy Service LTD c/o Dynadot」と記載されています。

これは、米国のドメインレジストラ「Dynadot」が提供するドメインプライバシー保護サービスで、このサービスを利用すると、ドメインの登録者の各種情報(名前、住所、電話番号、メールアドレスなど)が公開されるのを防ぐため、その代わりにこのように、Super Privacy Service LTD c/o Dynadotの情報が表示され、スパムや不正アクセスからの保護が強化することができます。

半面最近は、このサービスが藪蛇(やぶへび)になりこういったサイバー犯罪の温床とされることが多く見られます。

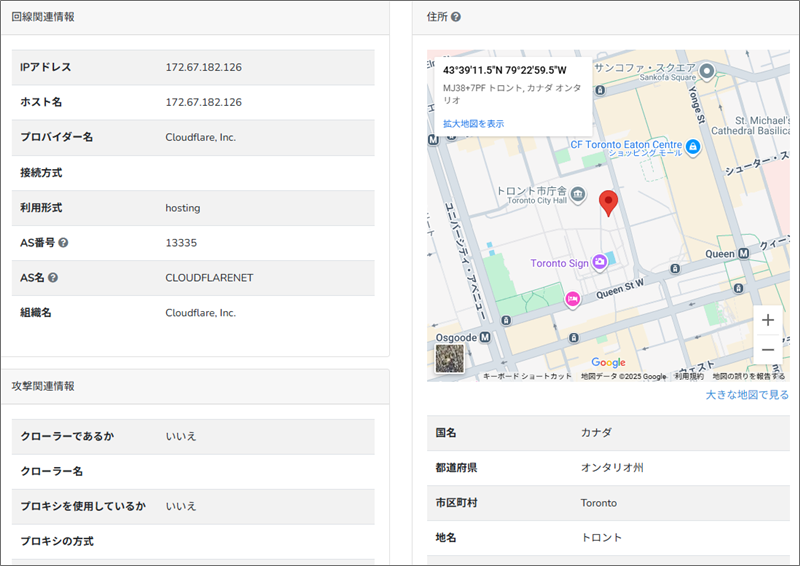

割当てているIPアドレスは「172.67.182.126」

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、詐欺サイト設置場所は、カナダのトロント市庁舎付近であることが分かりました。

これは最近のトレンドで多くの詐欺サイトがこの付近に設置されています。

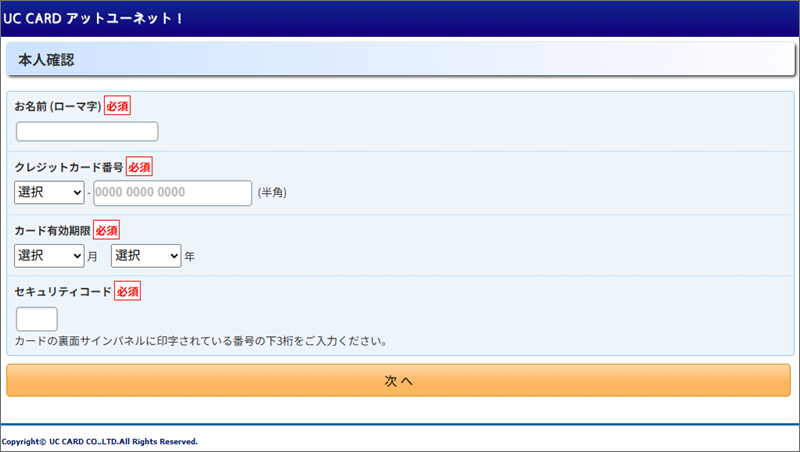

リンクを辿ってみると、一旦はウイルスバスターにブロックされましたが、解除して進むとこのようなページが開きました。

公式サイトとはURLが全く異なるので、これは本物そっくりの偽ログインページです。

当然、ここにIDとパスワードを入力してログインボタンを押してしまうとその情報は詐欺犯に把握され不正ログインが可能となります。

この先のページでこのように、本人確認と称し更にクレジットカードの情報を盗み取られた上で詐欺の被害に遭うことになります。

数分後に改めて見に行きましたが、サイトは既にホスティングサービス側から遮断措置が取られていてもう見ることはできませんでした。

まとめ

皆さんも、一度に同じような件名で支払い情報が送られてきたら要注意です!

UCカードに限らず、支払いに関する内容のメールが届いたら、このように確認を怠らないでください。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;