『詐欺メール』「至急、S M B Cカード会員サービスに修正情報を再登録してください」と、来た件

| JCBの次はSMBCか | ||

| !ご注意! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介ししています。 このようなメールを受け取っても絶対に本文中にあるリンクをクリックしないでください! リンクは当該サイトを装った偽サイトへ誘導で、最悪の場合、詐欺被害に遭う可能性があります。 ですから絶対にクリックしないでください! どうしても気になると言う方は、ブックマークしてあるリンクを使うかスマホアプリを お使いになってログインするように心掛けてください! ”.mobi”なんて怪しいドメインがまぁ次から次へと送られてきますね。。。 では、そのメールのプロパティー。

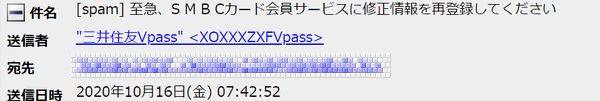

差出人のフィールドは「”三井住友Vpass” <XOXXXZXFVpass>」と記載されています。 件名は「[spam] 至急、S M B Cカード会員サービスに修正情報を再登録してください」 送信日時のフィールドは”2020年10月16日(金) 07:42:52” 次にヘッダー情報。

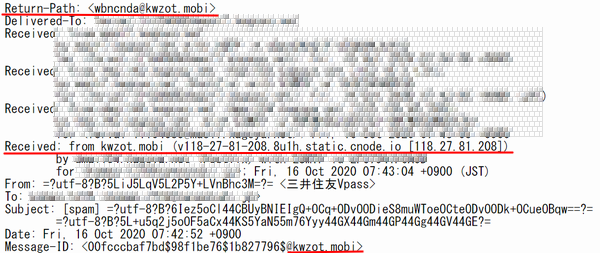

”Return-Path”フィールドを信用すると、差出人のメールアドレスは”wbncnda@kwzot.mobi” そして4つあるうちの一番下にある”Received” では次に、”Received”に残された発信元のIPアドレスやドメインなどを詳しく調べていきます。 ドメイン調査まずは”kwzot.mobi”ってドメインついて調べます。

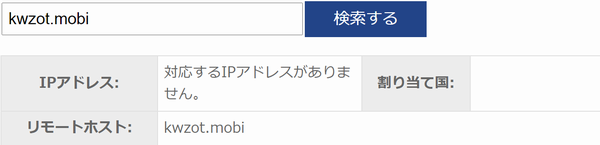

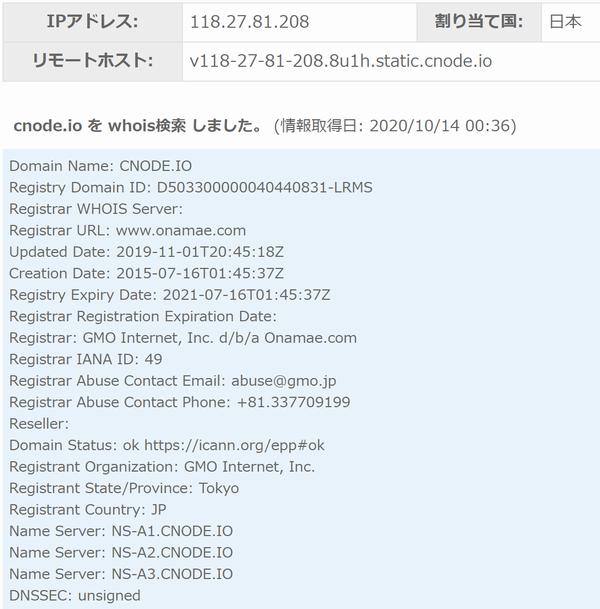

「対応するIPアドレスがありません」って事はどうやら”kwzot.mobi”は嘘っぽいですね(^^; では、”Received”に残された”118.27.81.208”ってIPアドレスはどうでしょうか?

このIPアドレスの所在地は…

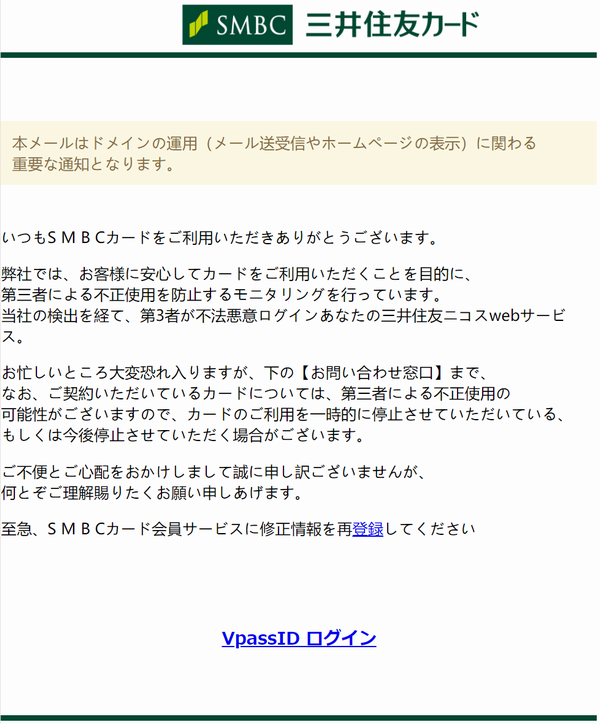

件名の差替えでしのぐでは次に本文です。

何度か見た事のある本文だと思ったら前にも紹介した別の件名のものと同じでした。

また出ました、この気持ち悪い中華フォント。 どうやら犯人は、複数のメールを件名だけ差し替えてるようですね。

それにしても怪しい日本語です。 このメールの本文には宛名がありませんね。 「本メールはドメインの運用に関わる重要な通知となります。」 前のエントリーにもありましたがこんなこと書かれても一般の方々は意味が リンク先サーバーの所在地は?本文中のリンク箇所は青文字で書かれてる2箇所、どちらもURLはこれです。

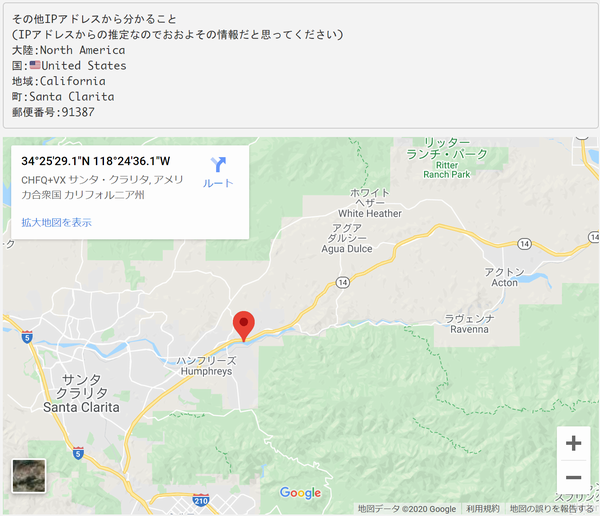

この”dsfjzkcdsa.mhgfdzgvm.top”ってドメインを調査してみると。

確認してみると、下の画像のようにこのドメインで偽サイトは稼働中でした。

そしてこのIPアドレスの所在地を調べるとアメリカ合衆国カリフォルニア州のサンタクリタ

偶然なのかどうか分かりませんが、カリフォルニアもフィッシング詐欺の調査でよく出てくる なかなかメールのヘッダーまで詳しく調べませんよね。 メールの見てくれだけでの詐欺メールと判断するのは難しいかも知れませんが 特にショッピングサイトや金融機関からのメールにはご注意を!!

| ||

| こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切! そしてOS不随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し 防御することが大切です。 丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*) |