『詐欺メール』『【重要】LINEアカウントの乗っ取りにご注意ください』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

★現在、偽キャンペーンメールが大量発生中、特にポイント付与メールにご注意ください★

- 件名の見出しを確認

- メールアドレスのドメインを確認

- 宛名を確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

皆さん他大勢の方が利用されているLine。

一説によると国内9,700万人が利用するコミュニケーションアプリで、私も連絡を取り合うツールとして便利に利用させていただいています。

今回は、そんな Line に成り済ます不審なメールのご紹介となります。

では、今回も詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

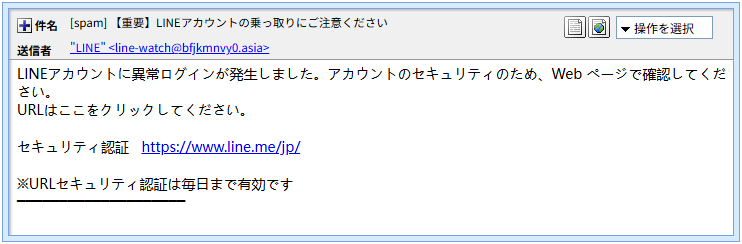

件名:[spam] 【重要】LINEアカウントの乗っ取りにご注意ください

送信者: “LINE" <line-watch@bfjkmnvy0.asia>

LINEアカウントに異常ログインが発生しました。アカウントのセキュリティのため、Web ページで確認してください。

URLはここをクリックしてください。

セキュリティ認証 h**ps://www.line.me/jp/

※URLセキュリティ認証は毎日まで有効です

━━━━━━━━━━━━━━━━━━━━

↑↑↑↑↑↑

本文ここまで

Lineアプリで時々問題になるのが、アカウントの乗っ取りですよね。

乗っ取ったアカウントを使った詐欺もあり大きな問題とされています。

このメールの件名は、そんな乗っ取りの注意を呼び掛けるものとなっていますが、実は本文は既に異常が発生したと書かれていて、リンクからセキュリティー認証を行うように促しています。

末尾の一行をよく見てください。

『※URLセキュリティ認証は毎日まで有効です』と書かれていますが、これはいつまで有効なのかさっぱり意味不明です。

どうやらこのメール、恐らく日本人が作成したものとは異なるようですよ。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は『bfjkmnvy0.asia』

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

因みに Line が利用するメールアドレスのドメインは『line.me』です。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドがこちらです。

Received: from bfjkmnvy0.asia (unknown [165.154.236.76])

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

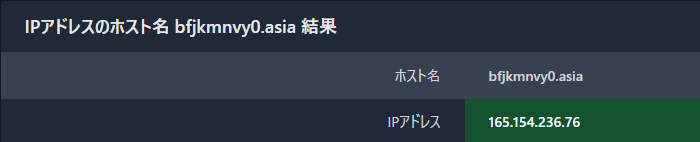

では、試しにドメイン『bfjkmnvy0.asia』を割当てているIPアドレスとこのIPアドレスを比較してみましょう。

こちらが『aWebAnalysis』さんで取得したこのドメインに割当てているIPアドレスです。

割当てているIPアドレスとReceivedフィールドのIPアドレスが合致したので、この送信者は自身のメールアドレスを偽ることなく何食わぬ顔でこのメールを送信してきたことになります。

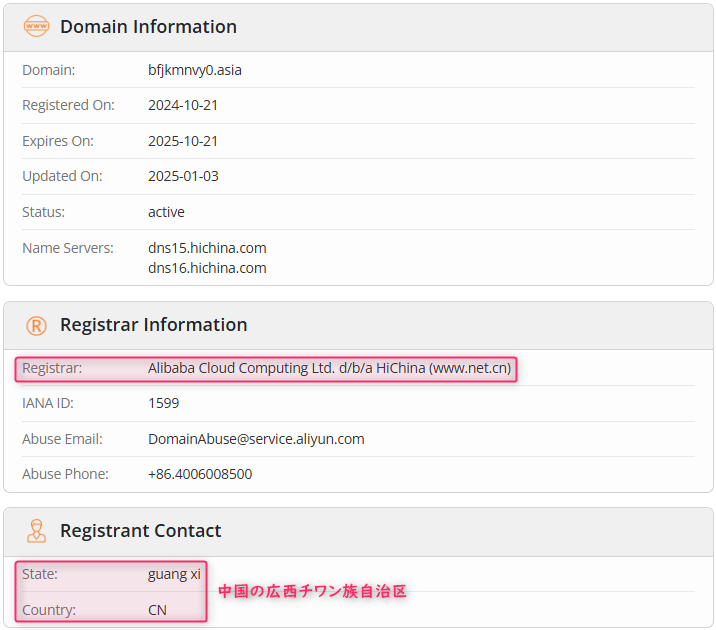

このドメインに関する詳しい情報を『Whois』さんで取得してみます。

この情報が正しければ、このドメインの取得者は、中国の広西チワン族自治区の方です。

『Registrar:Alibaba Cloud Computing Ltd』とあるので、中国のアリババクラウドが管理しているようですね。

この結果からすると、このメールの作者は中国の方のようです。

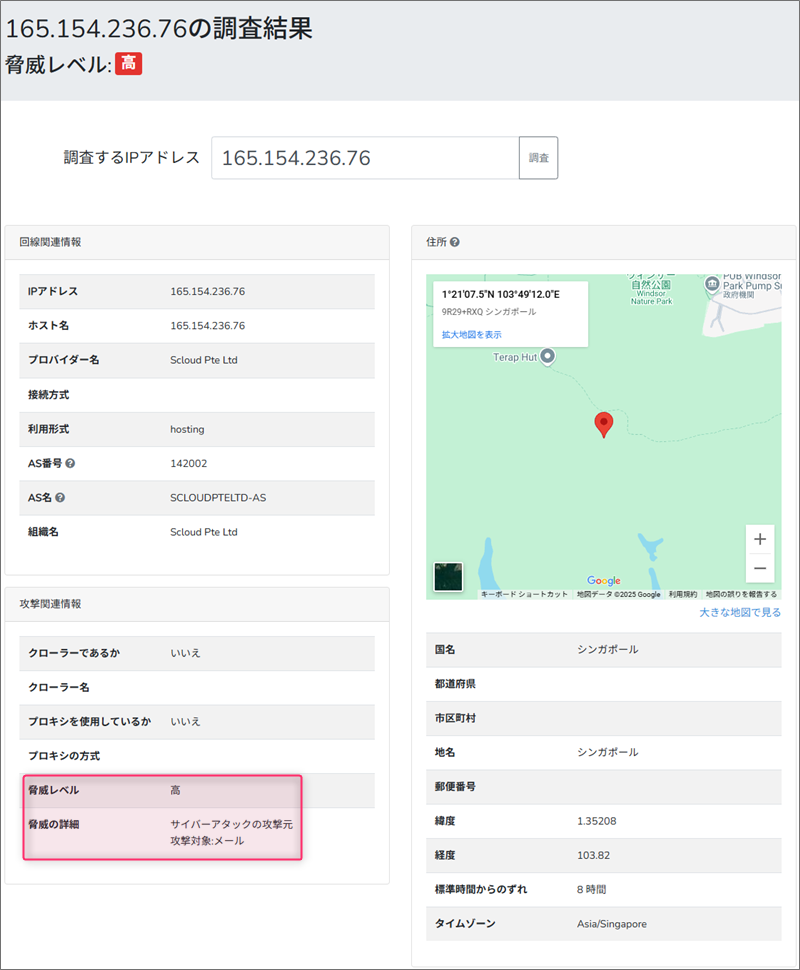

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を『IP調査兵団』で導き出してみると、シンガポールの山中です。

それにこのIPアドレスは既にブラックリストに登録されて、そのカテゴリは『サイバーアタックの攻撃元』とされています。

宛名を確認

このような大切なメールの冒頭には通常『○◇△ 様』と言ったように『宛名』が書かれていますが、でもこのメールにはその宛名が存在しません。

でも仮にもしこれが本当に Line からだとすれば、ユーザーの氏名やハンドル名を知っているはずですから宛名が無いのはとても不自然です。

ならどうしてこのような書き方をするのでしょうか?

その原因は、このメールの送信者は受信者の情報をメールアドレスしか知らないわけだから宛名なんて書きようがないからです。

どうせどこかから漏洩したメールアドレスのリストを入手し、そのメール宛に無選別でこういったメールを送信しているのでしょう。

リンク先のドメインを確認

さて、本文に Line の公式ドメインを使って直書きされた詐欺サイトへのリンクですが、当然偽装されていて、実際に接続されるサイトのURLは以下の通りです。

【h**ps://line.kesinizle.com/linenews-cp.landpress.line.me/am_250324/】(あまりに長いので割愛しました)

(直リンク防止のため一部の文字を変更してあります)

これまた Line のドメインとは異なるものが利用されていますね。

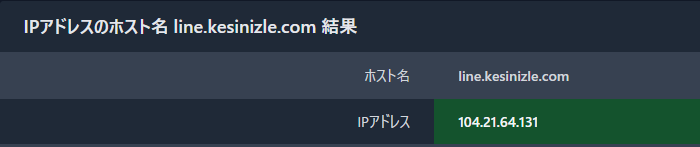

先程と同様にこのドメインを割当てているIPアドレスを『aWebAnalysis』さんで取得してみます。

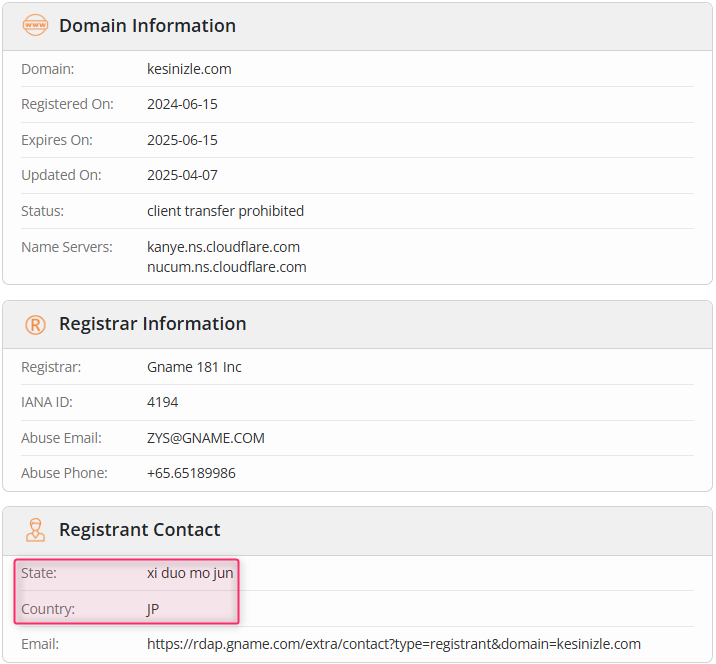

次にこのドメインに関する詳しい情報を『Whois』さんで取得してみます。

この情報が正しければ、このドメインの取得者の所在地は日本ですが『State』欄の『xi duo mo jun』なんて地名は見当たらないので、恐らく日本には実在しない地名を書いて申請したのでしょうね。

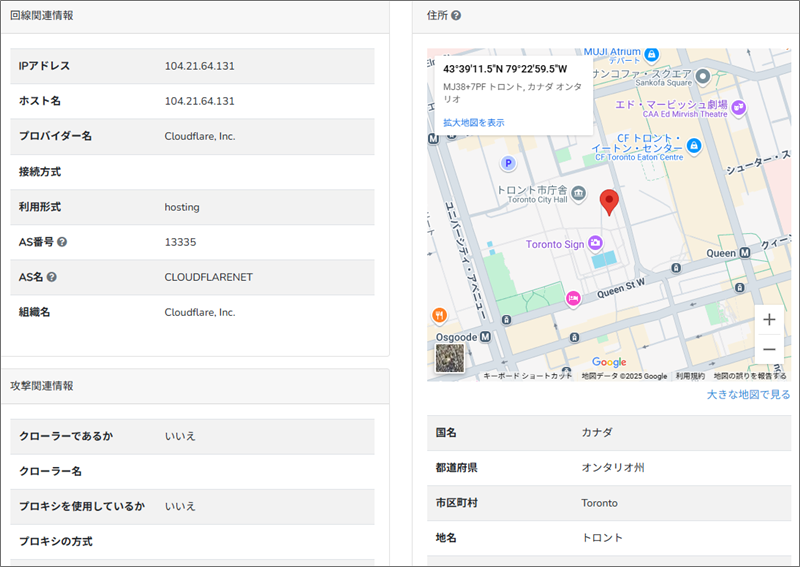

割当てているIPアドレスは『104.21.64.131』

『IP調査兵団』でこのIPアドレスからそのロケーション地域を調べると、詐欺サイトではありがちな、カナダのトロント市庁舎付近であることが分かりました。

リンクを辿ってみると、一旦はウイルスバスターにブロックされましたが、解除して進むと開いたのは『404 Error: Page not found』とだけ書かれた真っ白なページ。

恐らくこのサイトを設置したレンタルサーバーがその危険を察知して削除したものかと思いますが、ウイルスバスターにブロックされたことが、ここには以前危険なサイトが存在していたことを物語っていますね。

まとめ

Line が、自社のものではないドメインを使ったメールアドレスで、シンガポールの山中からユーザーにメールを送り、カナダのトロント市庁舎付近に設置されたウェブサーバーにあるサイトに誘導するって絶対おかしいです!

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;