『詐欺メール』三菱UFJから『終了間近!<全員に3,000円相当>条件達成で進呈』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

★現在、偽キャンペーンメールが大量発生中、特にポイント付与メールにご注意ください★

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

またしても偽キャンペーンの案内メールです。

年末から始まったこの攻撃は、いったいいつまで続くのでしょうか?

メールボックスが偽のキャンペーンでいっぱいですよ!💦

今回は、三菱UFJ銀行に成り済ます不審なキャンペーンメールのご紹介となります。

では、今回も詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

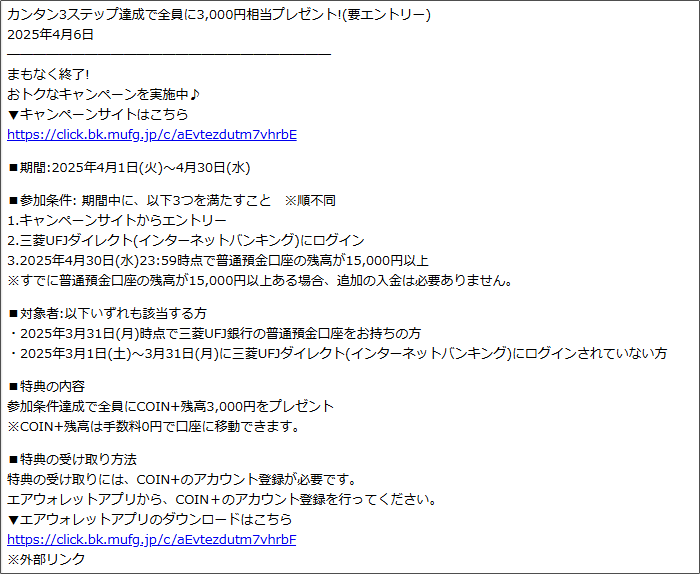

件名:[spam] 終了間近!<全員に3,000円相当>条件達成で進呈

送信者:"三菱UFJ銀行" <email_info_mufg.jp@862613.shop>

カンタン3ステップ達成で全員に3,000円相当プレゼント!(要エントリー)

2025年4月6日

―――――――――――――――――――――――――

まもなく終了!

おトクなキャンペーンを実施中♪

▼キャンペーンサイトはこちら

h**ps://click.bk.mufg.jp/c/aEvtezdutm7vhrbE

■期間:2025年4月1日(火)~4月30日(水)

■参加条件: 期間中に、以下3つを満たすこと ※順不同

1.キャンペーンサイトからエントリー

2.三菱UFJダイレクト(インターネットバンキング)にログイン

3.2025年4月30日(水)23:59時点で普通預金口座の残高が15,000円以上

※すでに普通預金口座の残高が15,000円以上ある場合、追加の入金は必要ありません。

■対象者:以下いずれも該当する方

・2025年3月31日(月)時点で三菱UFJ銀行の普通預金口座をお持ちの方

・2025年3月1日(土)~3月31日(月)に三菱UFJダイレクト(インターネットバンキング)にログインされていない方

■特典の内容

参加条件達成で全員にCOIN+残高3,000円をプレゼント

※COIN+残高は手数料0円で口座に移動できます。

■特典の受け取り方法

特典の受け取りには、COIN+のアカウント登録が必要です。

エアウォレットアプリから、COIN+のアカウント登録を行ってください。

▼エアウォレットアプリのダウンロードはこちら

https://click.bk.mufg.jp/c/aEvtezdutm7vhrbF

※外部リンク

<ご留意事項>

・エントリー時に入力する携帯電話番号(SMS受信可能なもの)と、COIN+アカウント登録時の携帯電話番号が一致している必要があります。

・本メールは、キャンペーン対象外の方にも配信される場合があります。

・その他、条件やご留意事項に関する詳細は上記キャンペーンサイトをご確認ください。

————————————————–

当行の商品・サービスに関するお問い合わせ

https://www.bk.mufg.jp/faq/index.html

————————————————–

↑↑↑↑↑↑

本文ここまで

もう読むのも面倒なんですが、参加条件さえ満たせば、もれなく全員に3000円相当のポイントが付与されるといったキャンペーンです。

もちろん大嘘ですけど。(笑)

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

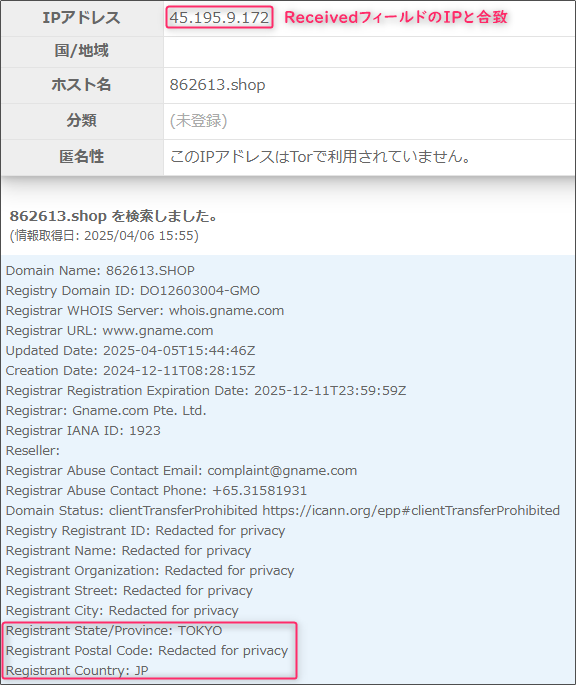

送信者として記載されているメールアドレスのドメイン(@より後ろ)は『862613.shop』

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

そんな数字のドメインを三菱UFJ銀行さんが使うはず無いじゃないですか。

三菱UFJ銀行が利用するメールアドレスのドメインは『bk.mufg.jp』です。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドがこちらです。

Received: from 862613.shop (unknown [45.195.9.172])

この末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

では、試しにドメイン『862613.shop』を割当てているIPアドレスとこのIPアドレスを比較してみましょう。

このドメインに関する詳しい情報を『Grupo』さんで取得してみます。

この情報が正しければ、このドメインの取得者は、東京の方です。

どこまで信じてよいのかわかりませんが…

割当てているIPアドレスとReceivedフィールドのIPアドレスが合致したので、この送信者は自身のメールアドレスを偽ることなく何食わぬ顔でこのメールを送信してきたことになります。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を『IP調査兵団』で導き出してみると、東京都千代田区付近です。

それにこのIPアドレスは既にブラックリストに登録されて、そのカテゴリは『サイバーアタックの攻撃元』とされています。

リンク先のドメインを確認

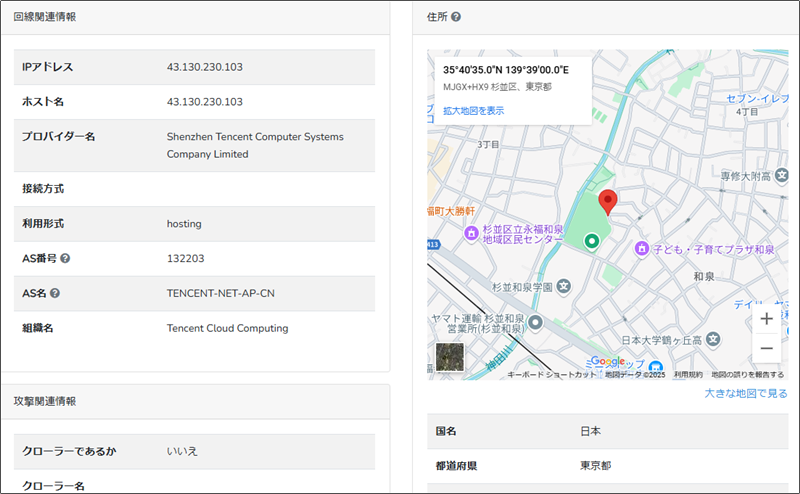

さて、本文に三菱UFJ銀行の公式ドメインを使って直書きされた詐欺サイトへのリンクですが、当然偽装されていて、実際に接続されるサイトのURLは以下の通りです。

【h**ps://fdnyxi.tw/www.cr.mufg.jp/select/login.html/】

(直リンク防止のため一部の文字を変更してあります)

これまた三菱UFJ銀行のドメインとは異なるものが利用されていますね。

末尾が『.tw』ですから台湾に割り当てられた国別ドメインですね。

先程と同様にこのドメインに関する詳しい情報を『Grupo』さんで取得してみます。

割当てているIPアドレスは『43.130.230.103』

『IP調査兵団』でこのIPアドレスからそのロケーション地域を調べると、詐欺サイトではありがちな、東京都杉並区付近であることが分かりました。

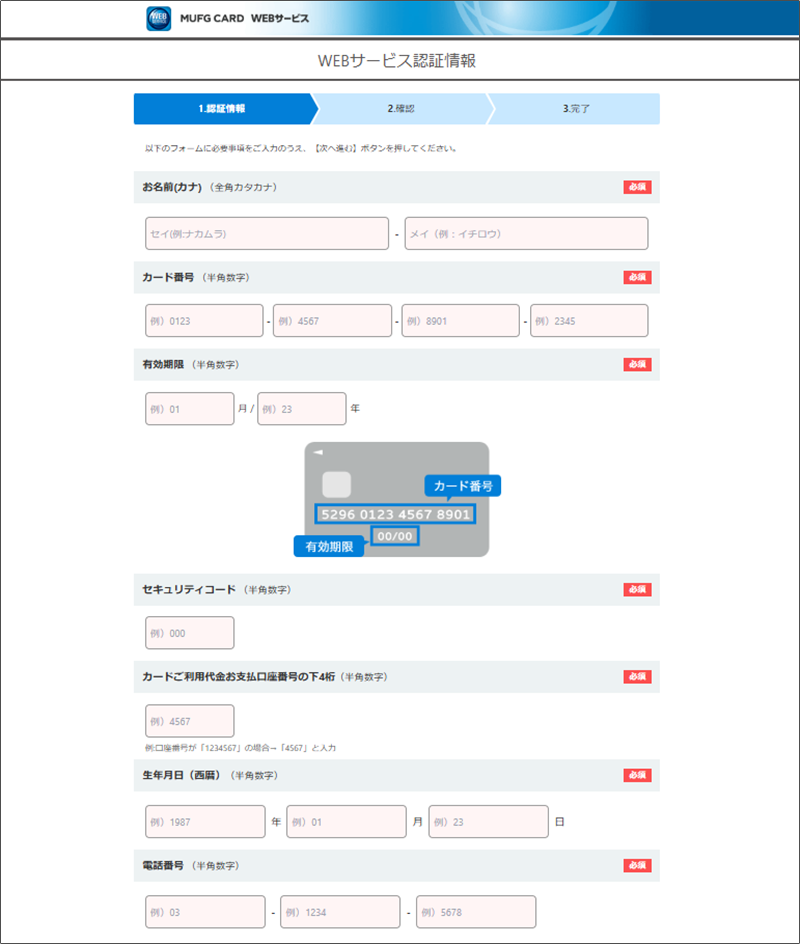

リンクを辿ってみると、一旦はGoogle Chromeにブロックされましたが、解除して進むとこのようなページが開きました。

MUFGグループのブランド選択画面ですね。

公式サイトとはURLが全く異なるので、これは本物そっくりの偽ログインページです。

試しに『MUFGカード』をチョイスしてみるとこのような画面が開きました。

これまたそっくりのページですね。

当然、ここにIDとパスワードを入力してログインボタンを押してしまうとその情報は詐欺犯に把握され不正ログインが可能となります。

この先のページでこのように、クレジットカードの情報を盗み取られた上で詐欺の被害に遭うことになります。

まとめ

三菱UFJ銀行が、自社のものではないドメインを使ったメールアドレスでユーザーにメールを送り、セキュリティにブロックされるようなサイトに誘導するって絶対おかしいです!

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;