『詐欺メール』『三菱デビット(Visa)の利用停止解除手順』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- 宛名を確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

今回は、『三菱UFJニコス』に成り済ます不審なメールのご紹介となります。

もっともらしいことを書いてリンクに引きずり込み三菱UFJニコスに関する情報を盗み出そうとするフィッシング詐欺メールです。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

件名:[spam] 三菱デビット(Visa)の利用停止解除手順

送信者:"三菱UFJニコス株式会社" <aeon@cneo.jp>

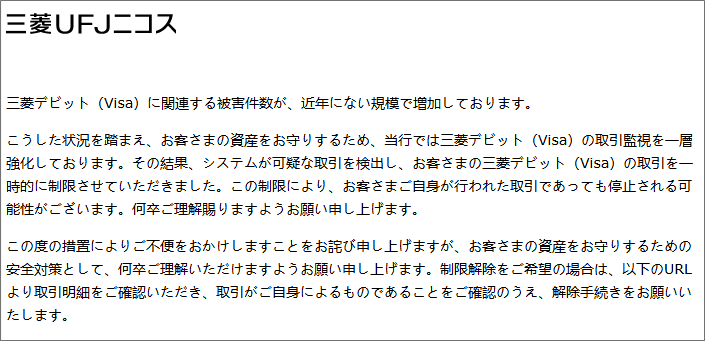

三菱デビット(Visa)に関連する被害件数が、近年にない規模で増加しております。

こうした状況を踏まえ、お客さまの資産をお守りするため、当行では三菱デビット(Visa)の取引監視を一層強化しております。その結果、システムが可疑な取引を検出し、お客さまの三菱デビット(Visa)の取引を一時的に制限させていただきました。この制限により、お客さまご自身が行われた取引であっても停止される可能性がございます。何卒ご理解賜りますようお願い申し上げます。

この度の措置によりご不便をおかけしますことをお詫び申し上げますが、お客さまの資産をお守りするための安全対策として、何卒ご理解いただけますようお願い申し上げます。制限解除をご希望の場合は、以下のURLより取引明細をご確認いただき、取引がご自身によるものであることをご確認のうえ、解除手続きをお願いいたします。

[取引明細確認URL]

h**ps://www.bk.mufg.jp/index.html

また、取引に不審な点がなく、ご自身で操作を行っていないにもかかわらず、三菱デビット(Visa)の利用が停止されている場合は、上記のリンクから解除手続きを行うか、以下のお問い合わせ先までご連絡ください。

(※)資金移動、ワンタイムパスワード(アプリ)の登録、Eメールアドレスの変更、ご利用限度額の変更など。

【お問い合わせ先】

インターネットバンキング不正利用ご相談ダイヤル

電話番号:0120-111-082

受付時間:24時間365日

※ 本メール内のURLを他人と共有しないでください。確認や手続き完了後は、このメールを削除していただけますようお願い申し上げます。

© MUFG Bank, Ltd. All rights

『システムが可疑な取引を検出し』と言うくだりがありますが、この中であまり聞きなれない『可疑』と言う言葉が使われています。

この言葉について調べてみると、どうやらこれは中国で使われている言葉で『疑わしい』『怪しい』を意味するそうです。

でもどうして三菱UFJニコスからのメールに中国の言葉が使われているのでしょう?

まあ、このメールを調べていくうちにその疑問は解決することでしょう。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は『cneo.jp』

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

このドメイン、別の調査でも何度か出てきているもので、このドメインを『お名前ドットコム』さんで取得状況を確認するとこのように表示されます。

『ご希望のドメインが空いています!他の人に取られる前に今すぐ登録しましょう』ってことで、このドメインは現在誰にも取得されていない空きドメイン。

空きドメインはどうあがいても使用することはできませんので、このメールアドレスは偽装されています。

因みに『三菱UFJニコス』が利用するメールアドレスのドメインを『Search Labs | AI』で検索してみると

『@bkmail.dccard.co.jp』と書かれています。

では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドがこちらです。

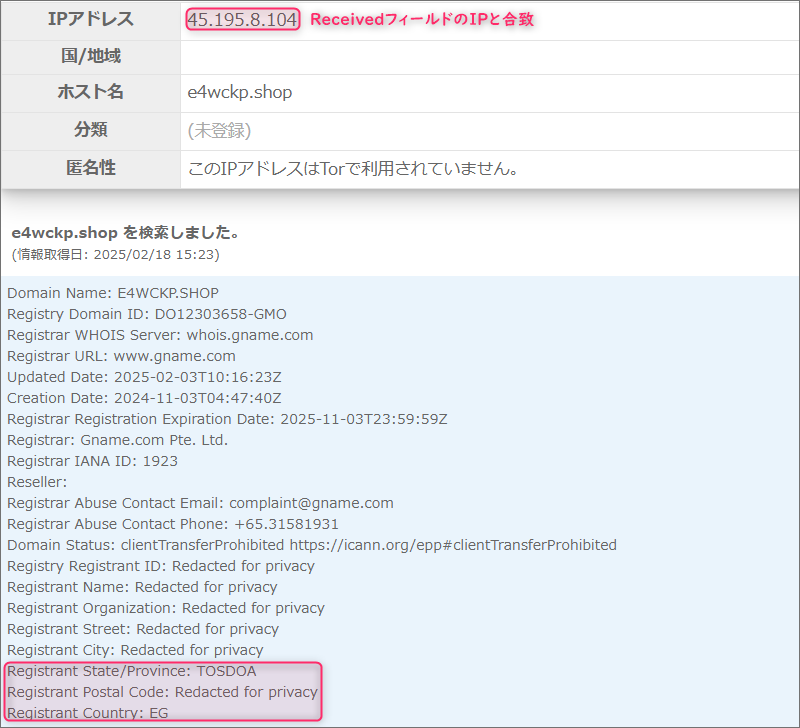

Received: from e4wckp.shop (unknown [45.195.8.104])

あらら、ここには別の『e4wckp.shop』なんてドメインが記載されていますね。

ではこのドメインを割当てているIPアドレスとReceivedフィールドの末尾に記載のIPアドレスを比較してみましょう。

このドメインに関する詳しい情報を『Grupo』さんで取得してみます。

割当てているIPアドレスとReceivedフィールドのIPアドレスが合致したので、このドメインが送信者のメールアドレス本当のドメインであることが分かりました。

そしてこの資料が正しければこのドメインの申請取得者の居住地はエジプトのTOSDOAと言う街です。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を導き出してみると、東京都千代田区付近であることが分かりました。

そしてこのIPアドレスは既にブラックリストに登録されて、そのカテゴリは『サイバーアタックの攻撃元』とされています。

宛名を確認

通常大切なメールの冒頭には『○□△ 様』と言ったように『宛名』が書かれています。

でもこのメールにはその宛名が存在しません。

そりゃそうですよね、このメールの送信者は受信者の情報をメールアドレスしか知らないわけだから宛名なんて書きようがありません。

どうせどこかから漏洩したメールアドレスのリストを入手し、そのメール宛に無選別でこういったメールを送信しているのですから。

リンク先のドメインを確認

さて、本文の『h**ps://www.bk.mufg.jp/index.html』と書かれた部分に詐欺サイトへのリンクが付けられています。

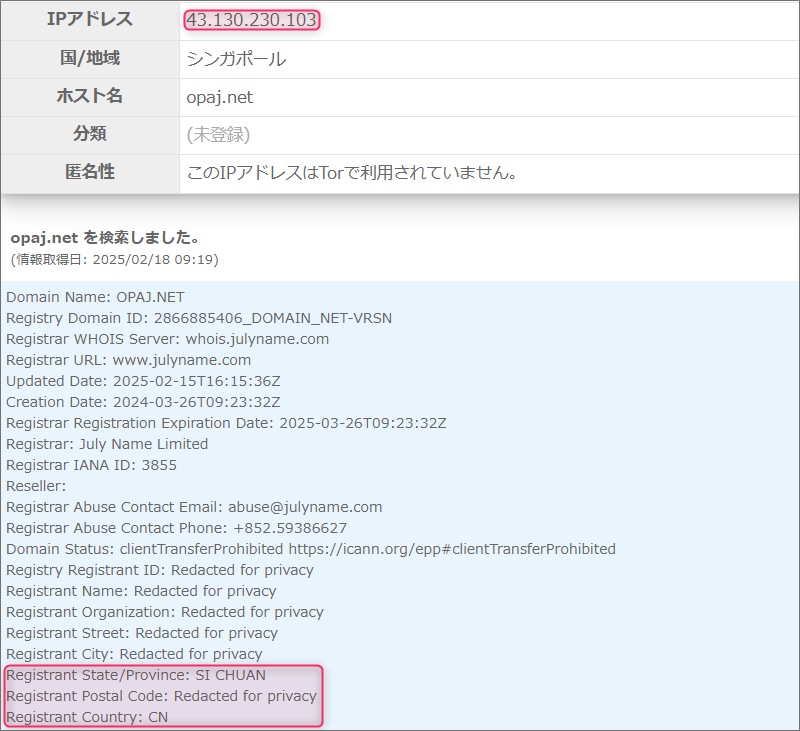

調べると、確かに『mufg.jp』は、三菱UFJフィナンシャル・グループさんが取得されていますが、これは偽装されていて、実際に接続されるのは以下のURLです。

【h**ps://opaj.net/www.cr.mufg.jp/dc/support/webs/id/index.html/】

(直リンク防止のため一部の文字を変更してあります)

ここにも『mufg.jp』と書かれていますが、このURLでのドメイン部分はここではなく『opaj.net』です。

先程と同様にこのドメインに関する詳しい情報を『Grupo』さんで取得してみます。

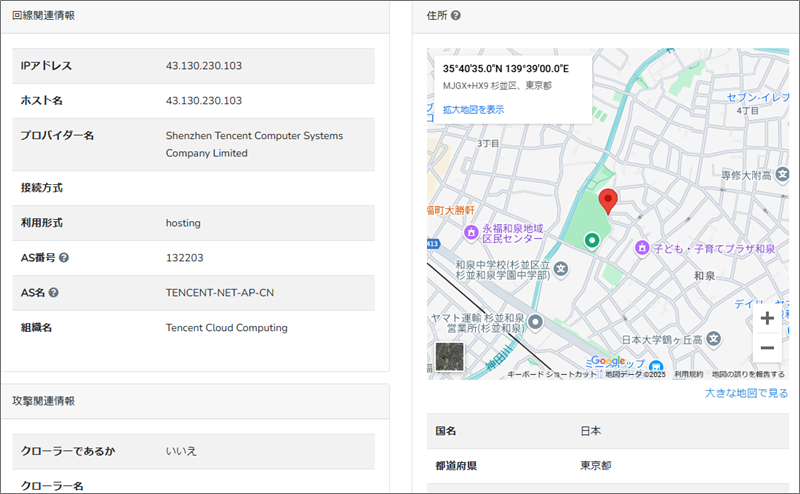

この情報が正しければ、このドメインは中国四川省の方が取得されています。

ようやくここで『可疑』と言う言葉に関する中国が出てきましたね!

このIPアドレスからそのロケーション地域を調べると、東京都杉並区付近であることが分かりました。

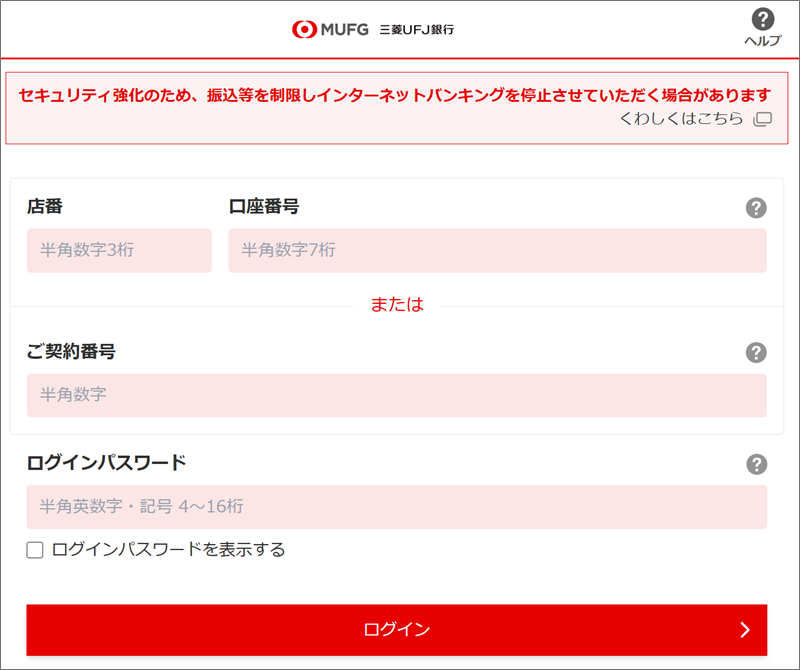

リンクを辿ってみると、このようなページがどこからもブロックされることなく無防備に放置されていました。

おっと、早速口座の情報を求めてきましたね!

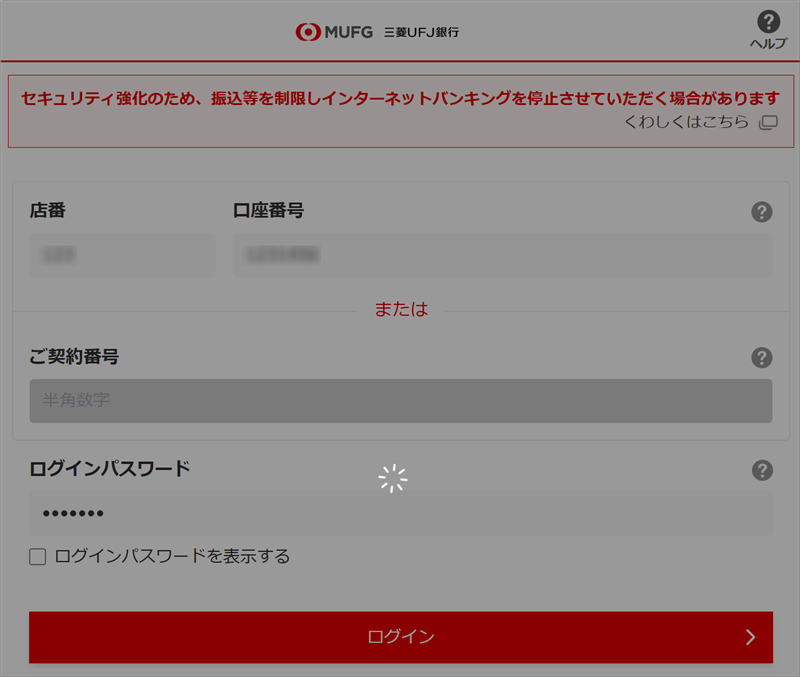

適当に入力してログインボタンを押してみると…

インジケーターが際限なく永遠にクルクル回っています。(笑)

このメールは、クレジットカードの情報ではなく口座情報を詐取する目的だったようで、これで目的達成です。

この後、この口座情報を不正に利用して口座を操作して詐欺を行うことでしょう。

まとめ

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;