容量超過なのにどうやってこのメールは受け取れたの? いつもご覧くださりありがとうございます! 今回は、サブチャンネルとして利用しているメールアドレス宛に届いた詐欺メールのご紹介となります。

そのサブチャンネルは、ロリポップさんからレンタルしているサーバーですが、そのロリポップさんを騙った詐欺メールとなります。

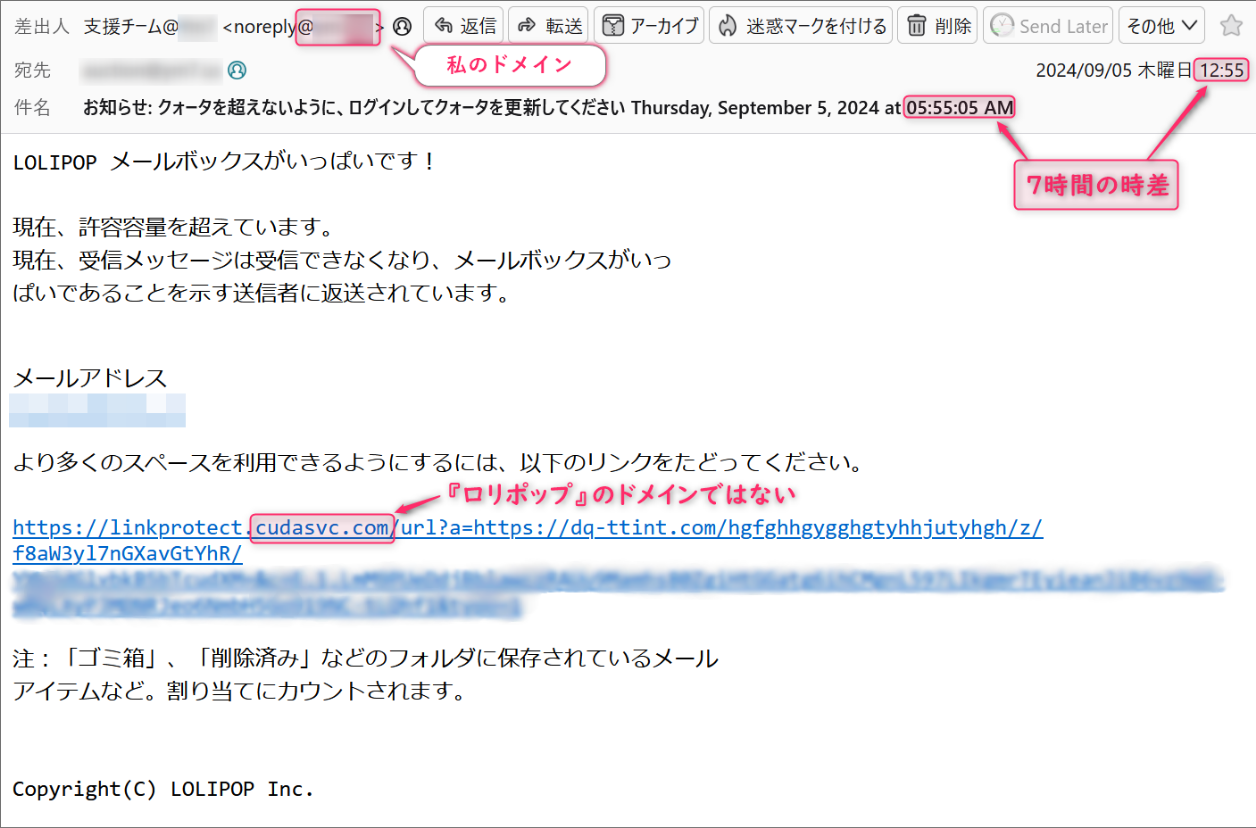

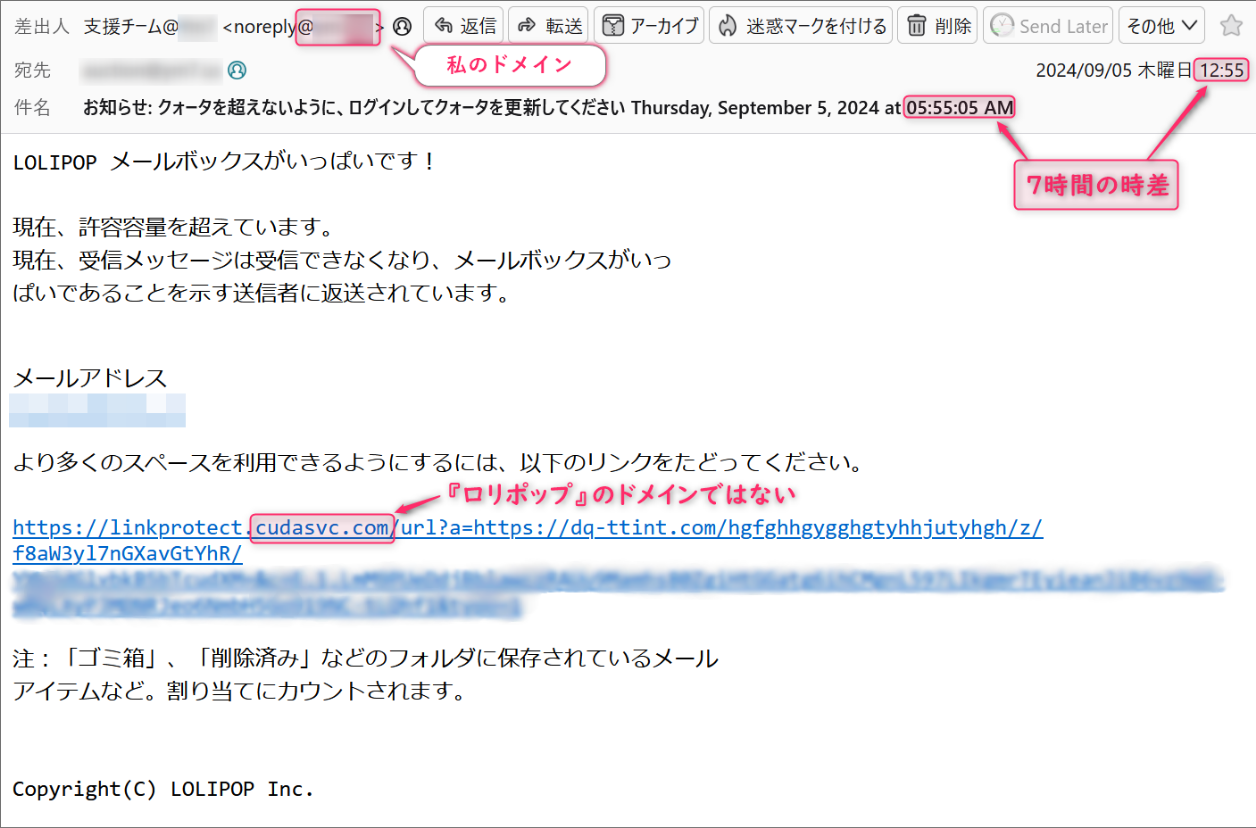

差出人は『支援チーム』とのことですが、メールアドレスに使われているドメイン(@より後ろ)は私が取得しているもので、受信メールアドレスと同じもの。

もしこのメールが本当にロリポップからのものであるとすれば、勝手にロリポップが私のサーバーに”noreply”と言うメールアカウントを追加したことになります。

当然貸出元だからと言ってそんな勝手なことはできませんよね?

故にこのメールは偽物による詐欺メールであることが断定できます。 書かれているのは、他のレンタルサーカーを騙ったものでも良く見掛けるメールサーバー容量がひっ迫しているのでリンクからサーバー容量を確認するように促すもの。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『お知らせ: クォータを超えないように、ログインしてクォータを更新してください Thursday, September 5, 2024 at 05:55:05 AM』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

ここに書かれているクォーターとは『割当て』という意味合いですから、割り当てられたディスク使用量を示すものだと思われます。

この件名には『クォータを超えないように』と、まだオーバーしていないイメージに感じますが、本文には『現在、許容容量を超えています』と、既に溢れていることが書かれています。

件名と本文で相違があるのはおかしいことですが、あれ?ちょっと待ってください。

メールサーバーが溢れていたら、今見ているこのメール自体が届けられないはず!

いったいこのメールはどうやって私のと元に届いたのでしょうね?(笑) 更に末尾に記載されているタイムスタンプは、信憑性を高めるために差出人がわざと記載したものと思われますが、受信したメールソフト自身がスタンプした時刻は、同日の7時間後。

ということは、この差出人は日本と7時間の時差がある場所からこのメールを送信したことが分かりますね。 差出人は『支援チーム@*** <noreply@*****.***>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

最初の発信地はドイツ では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

この”Received”と言うのは、このメールが届くまでに通過したサーバーそれぞれが刻み込む経由情報で、これらは偽装することができず、経由したサーバーの数だけ記載されています。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。

このメールの場合、最後に私の利用するロリポップのサーバを含み全部で10か所のサーバーが経由されていました。

そうすることで経由をややこしくして追跡を困難にさせようとしているのでしょうか? 以下に揚げる”Received”は、ヘッダー内に10個ある”Received”の中で時系列が一番古いもので

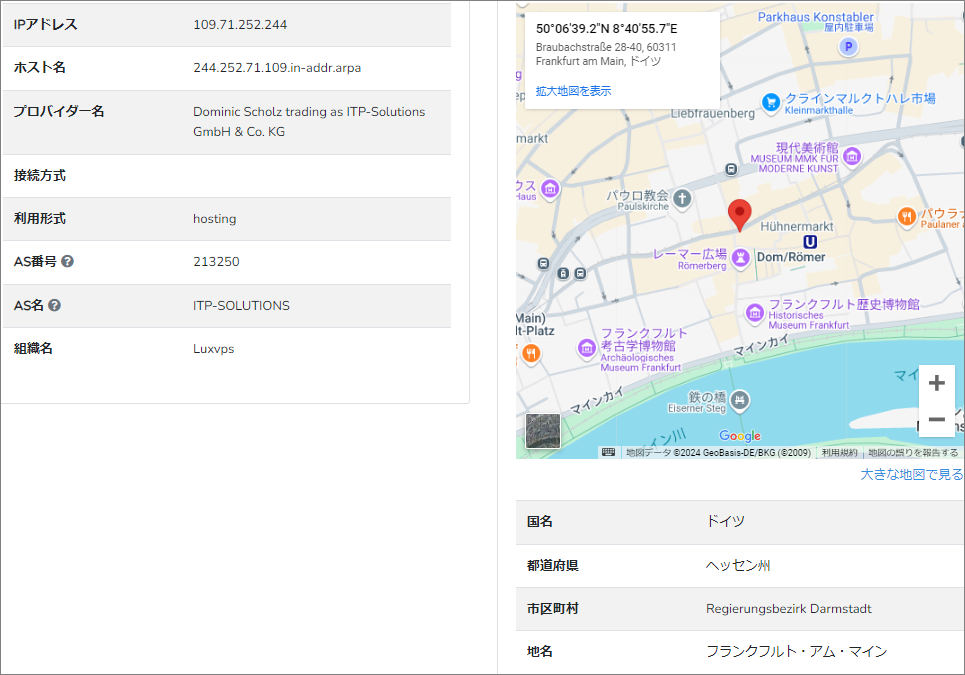

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 | Received:『Received: from [127.0.0.1] (unknown [109.71.252.244])』 | 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くしたものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは送信者のデバイスに割当てられたもので偽装することができません。

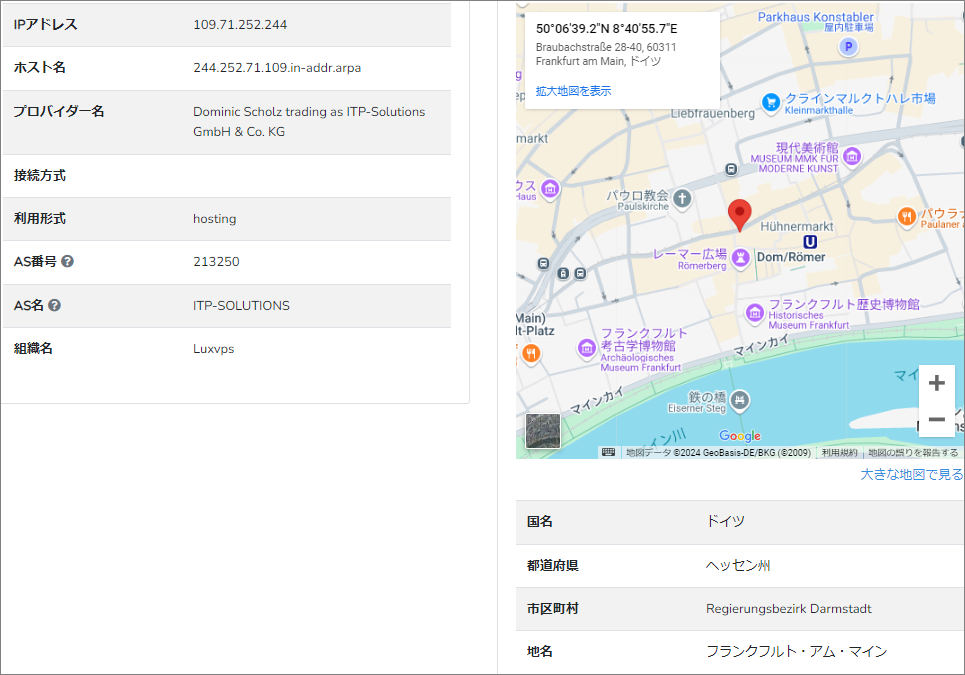

このIPアドレス”109.71.252.244”は、差出人が利用したメールサーバーの情報でこれを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) どーでも良いですが、近なんだかGoogleマップがカラフルになった気がします。

代表地点として地図に立てられたピンの位置は、ドイツの フランクフルト・アム・マイン付近。

あくまで大雑把な代表地点ですが、詐欺調査ではちょくちょく見掛る地図です。

そして送信に利用されたプロバイダーもドイツに如点を置く『Dominic Scholz trading as ITP-Solutions GmbH & Co. KG』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバーを介して届けられたようです。

あれ?ロリポップのはずがさくらインターネット?? では引き続き本文。 現在、許容容量を超えています。

現在、受信メッセージは受信できなくなり、メールボックスがいっ

ぱいであることを示す送信者に返送されています。メールアドレス

****@*****.*** より多くのスペースを利用できるようにするには、以下のリンクをたどってください。 h**ps://linkprotect.cudasvc.com/url?a=https://dq-ttint.com/************ 注:「ゴミ箱」、「削除済み」などのフォルダに保存されているメール

アイテムなど。割り当てにカウントされます。 | ※直リンク防止のためリンクのURLの一部の文字を変更してあります。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

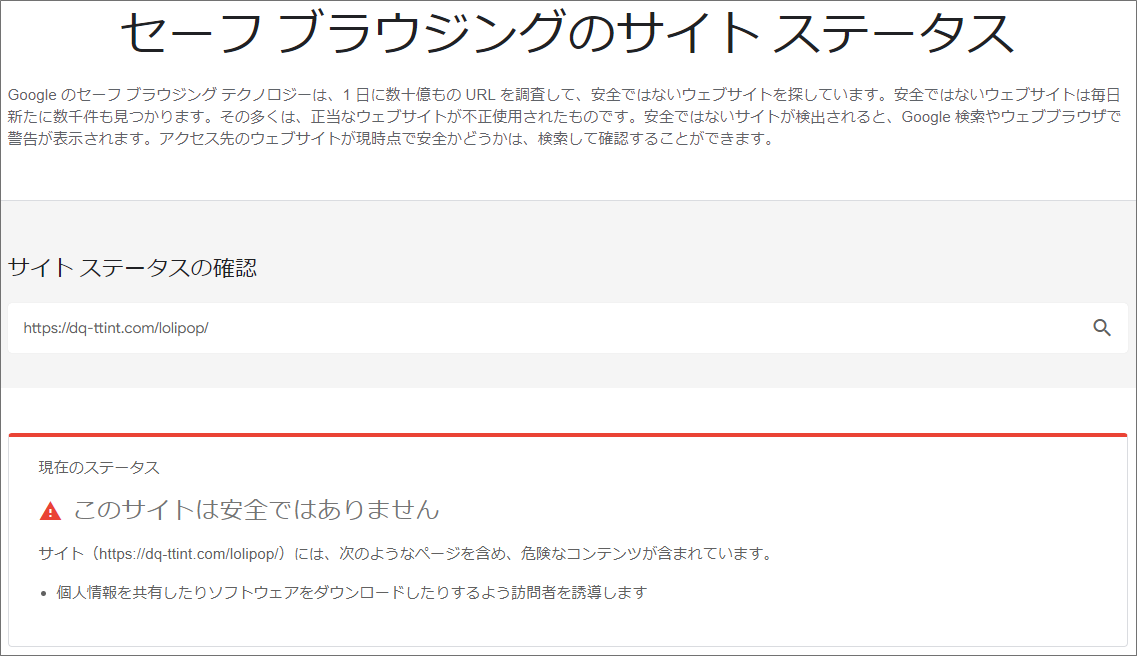

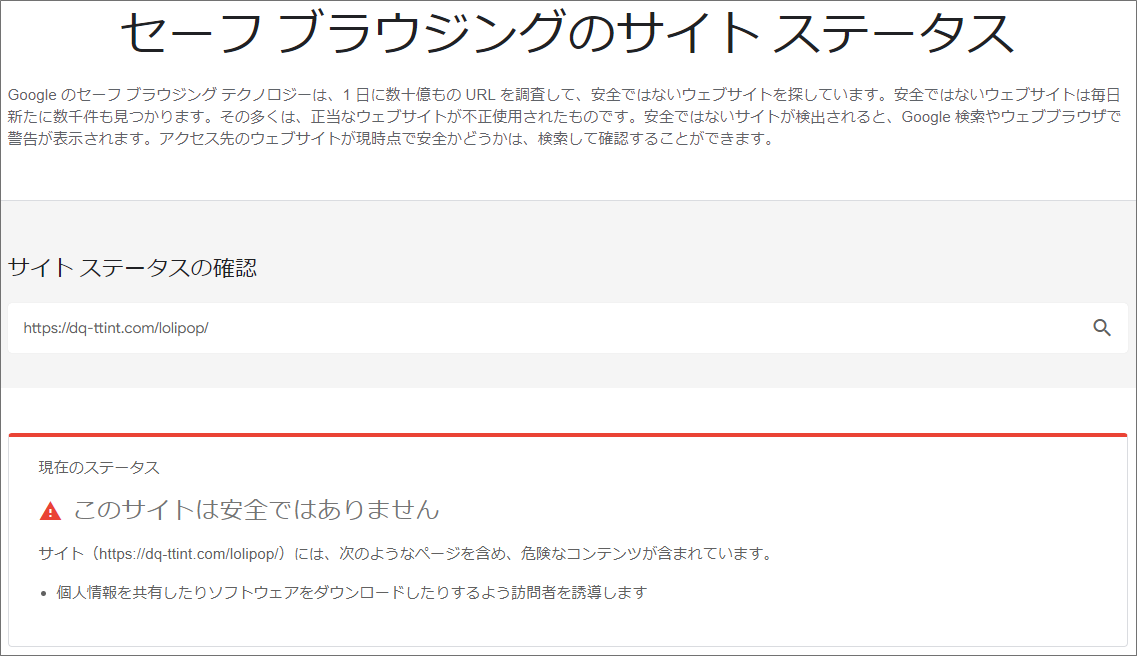

そのリンクは本文内に長ったらしく記載されていますが、接続すると別のサイトに飛ばされます。そのリンク先をGoogleの『透明性レポート』で検索するとサイトステータスはこのようにレポートされていました。

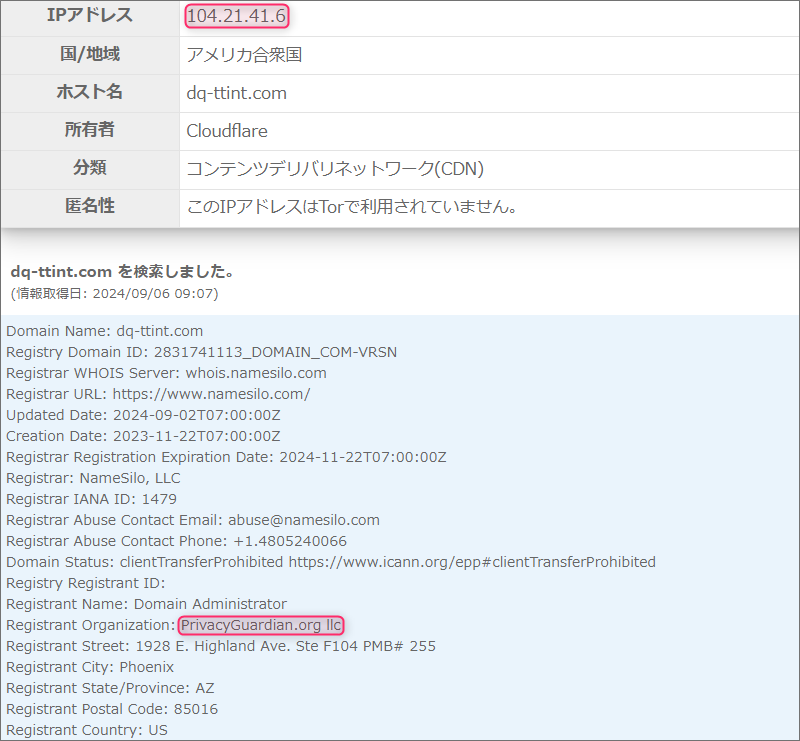

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”dq-ttint.com”

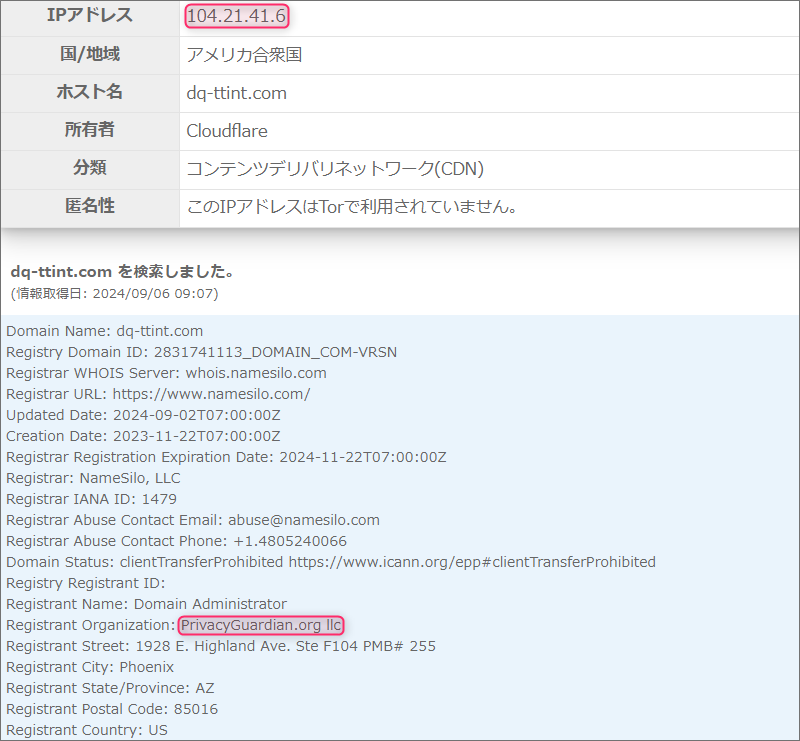

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインは、米国アリゾナにある『PrivacyGuardian』が所得しているように書かれています。

でもこの『PrivacyGuardian』は、ドメイン登録者の個人情報(特に名前や住所など)を隠すための「WHOISプライバシー保護」サービスを提供しています。

このサービスを利用することで、このようにドメインの調査を行っても本当の取得者の情報は開示されず、その代わりに『PrivacyGuardian』に関する情報が表示されてしまいます。

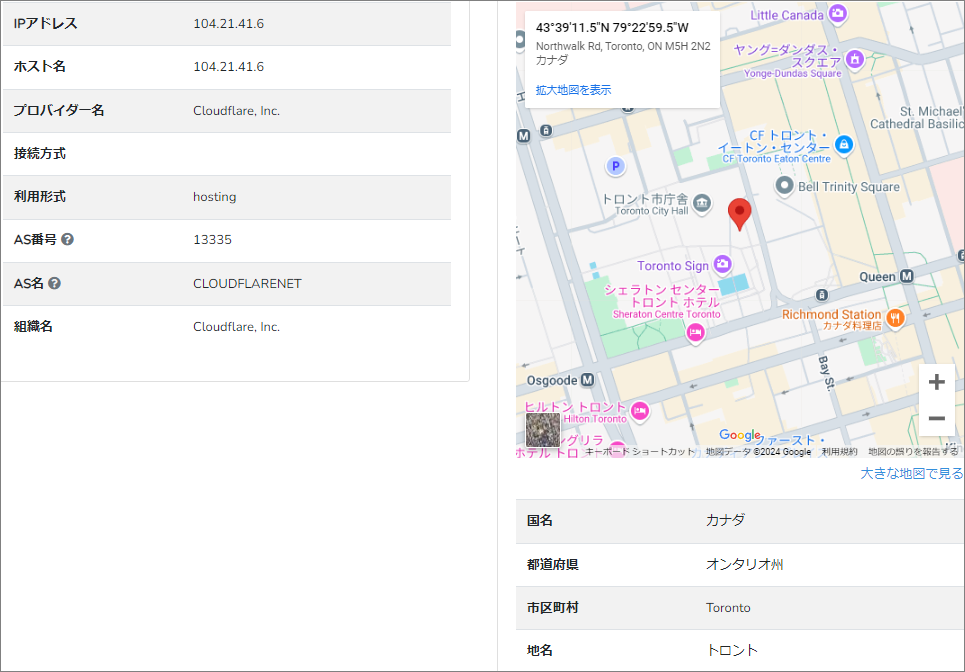

このように、ドメイン登録者が匿名になるのでサイバー犯罪の温床になるとして問題視されています。 このドメインを割当てているIPアドレスは”104.21.41.6”

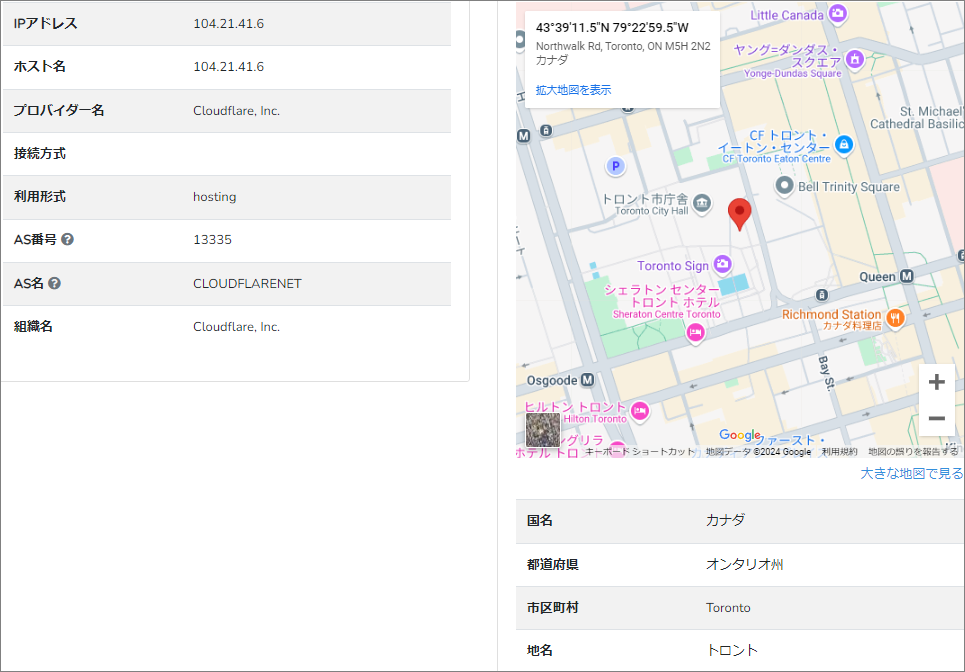

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を再び『IP調査兵団』さんで確認してみます。 (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) まやここですか…

代表地点として地図に立てられたピンの位置は、トロント市庁舎付近。

こちらもあくまで大雑把な代表地点でございますが、いったいこの地にどれだけの詐欺サイトが設置されているのでしょうか?

利用されているホスティングサービスは『Cloudflare』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

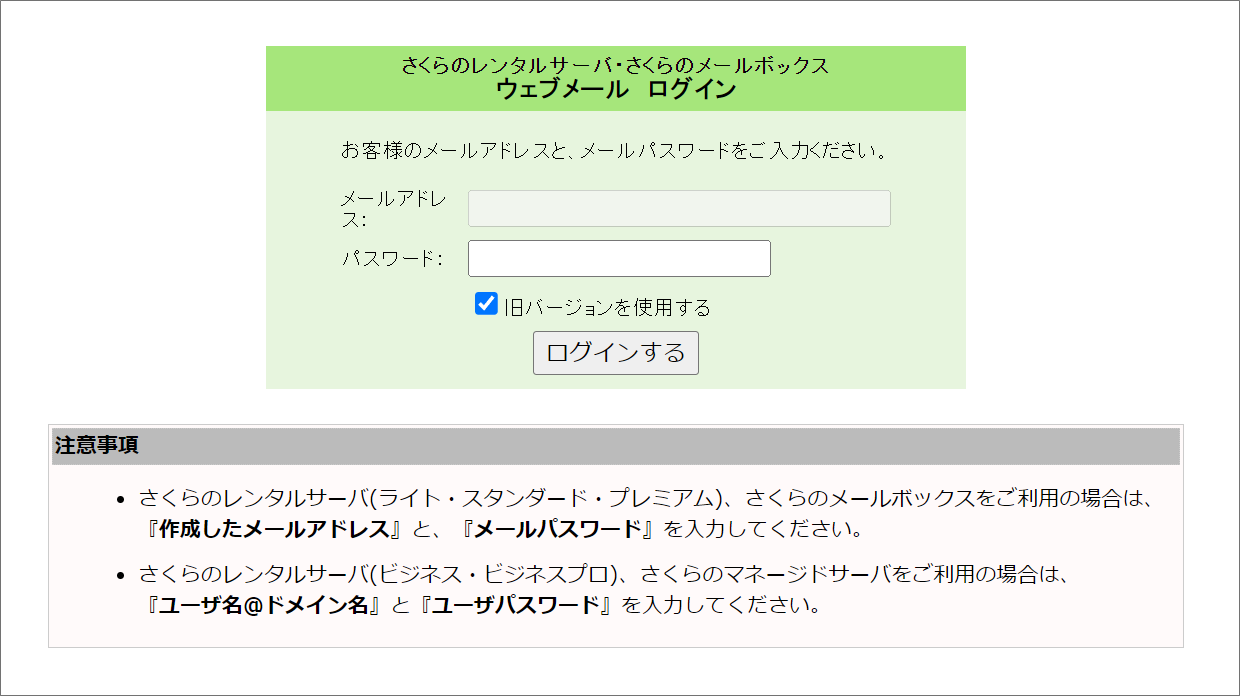

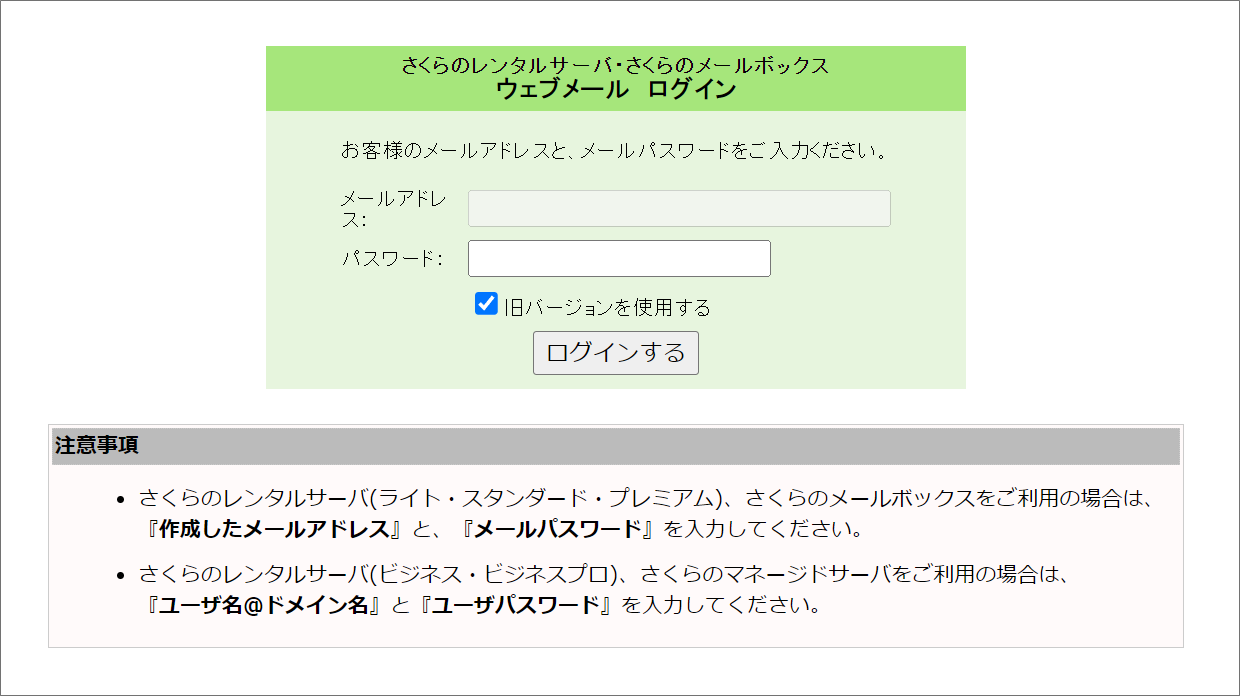

あれれ?…『さくらレンタルサーバー』??

これって、ロリポップの商売敵じゃないか?

こいつ間違言えやがったな・・・

ってことは、こいつもしかしてロリポップだけに飽き足らず『さくらレンタルサーバー』のユーザーにも詐欺メール配信しているっぽいですね。 きっとログインすると、サーバーの超過料金を理由にクレジットカードの情報を盗み取るのが目的でしょうね。

まとめ 恐らくこの犯人は、複数のレンタルサーバーの詐欺を行っているのでしょう。

それにしても私のセカンドメールアドレスどこから漏れたんだろう?

ロリポップユーザーと知っての仕業だろうから、ロリポップの登録情報が漏れたんでしょうか? 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|