またしても『ギルトシティー』のドメイン いつもご覧くださりありがとうございます! 今回は、お盆休み中に付き簡易更新とさせていただきます。

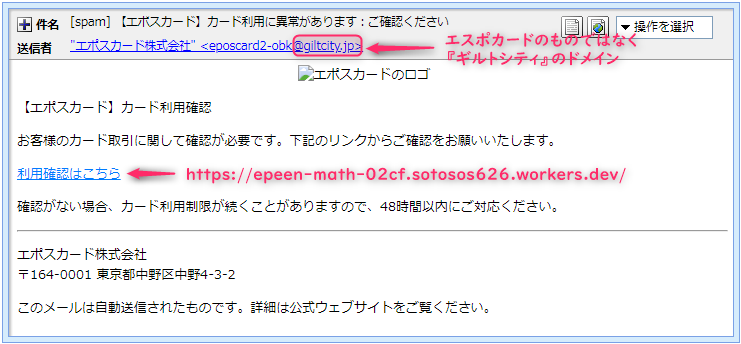

ご紹介するのはこちらのメール。

多分あなたは、このメールに不信感を持ち検索されてここにいらっしゃった方かと思います。

ご心配でご不安したよね?

でもご安心ください、このメールは、詐欺メールですから削除してしまって結構です!

これでほっとされたのなら、お役に立てて何よりです。

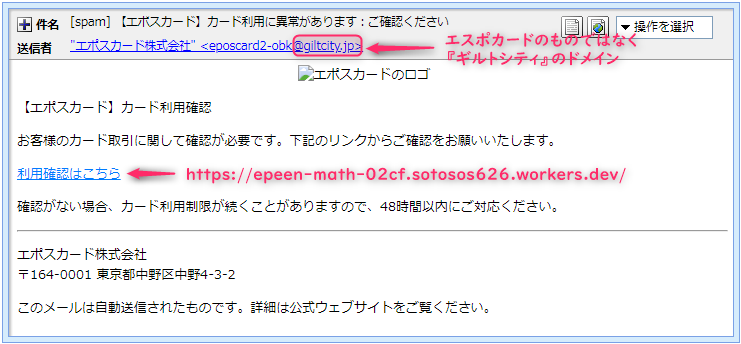

このメールについて更にもっと詳しく知りたいと言う奇特な方、恐らく10分以内に読み終われると思いますので、お時間が許しましたら最後まで是非お読みください。 ご覧の通り『エポスカード』会員を狙ったフィッシング詐欺メールです。

差出人のメールドメインは、最近よく見掛ける”giltcity.jp”とファッション通販サイトの

『ギルトシティー』のものが利用されているので、当然このメールアドレスは偽です。

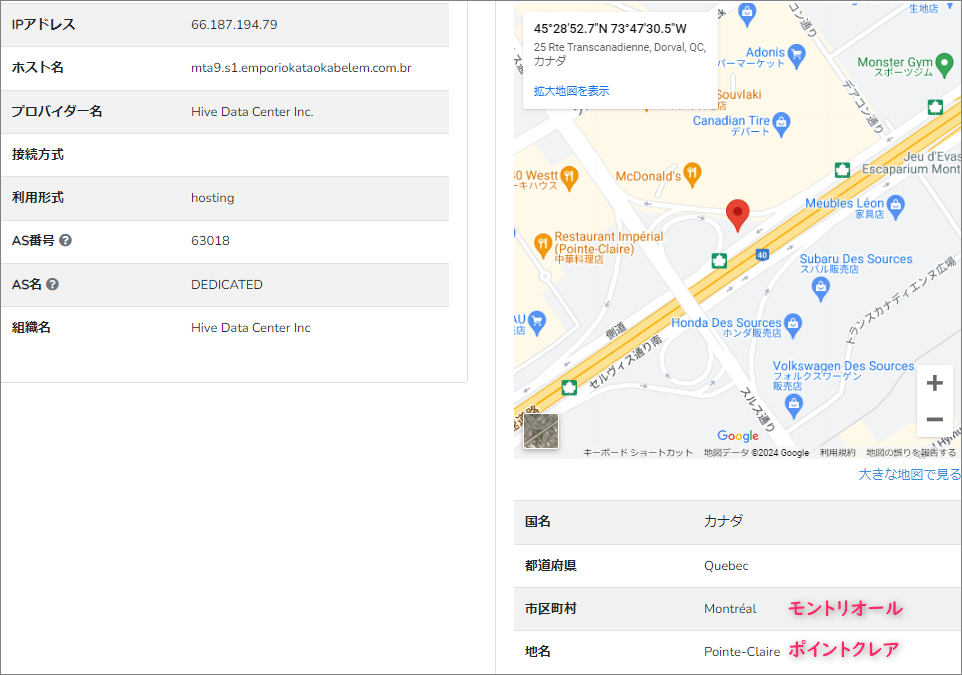

モントリオールから では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

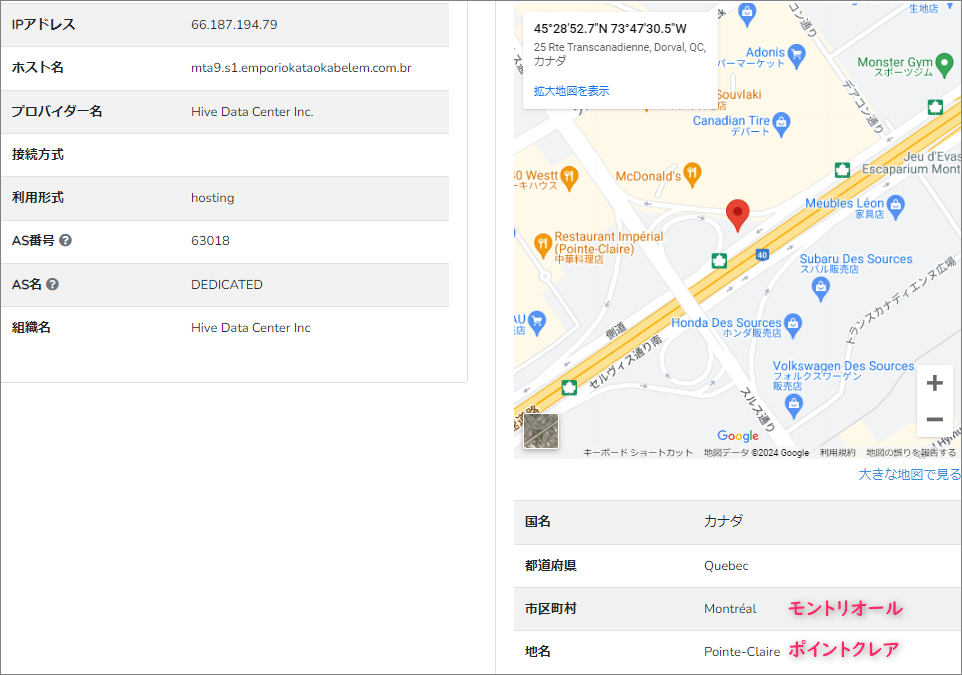

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『 from wangcc.031 (mta9.s1.emporiokataokabelem.com.br [66.187.194.79])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くしたものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは送信者のデバイスに割当てられたもので偽装することができません。 ”Received”に記載されているIPアドレス”66.187.194.79”は、差出人が利用したメールサーバーの情報でこれを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、カナダのモントリオールにあるポイントクレア付近。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーもモントリオールに本社を構える『Hive Data Center Inc.』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバーを介して届けられたようです。

詐欺サイトは既に対応済み では引き続き本文。 | 【エポスカード】カード利用確認 お客様のカード取引に関して確認が必要です。下記のリンクからご確認をお願いいたします。 利用確認はこちら 確認がない場合、カード利用制限が続くことがありますので、48時間以内にご対応ください。 エポスカード株式会社

〒164-0001 東京都中野区中野4-3-2 このメールは自動送信されたものです。詳細は公式ウェブサイトをご覧ください。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『利用確認はこちら』って書かれたところに付けられていて、

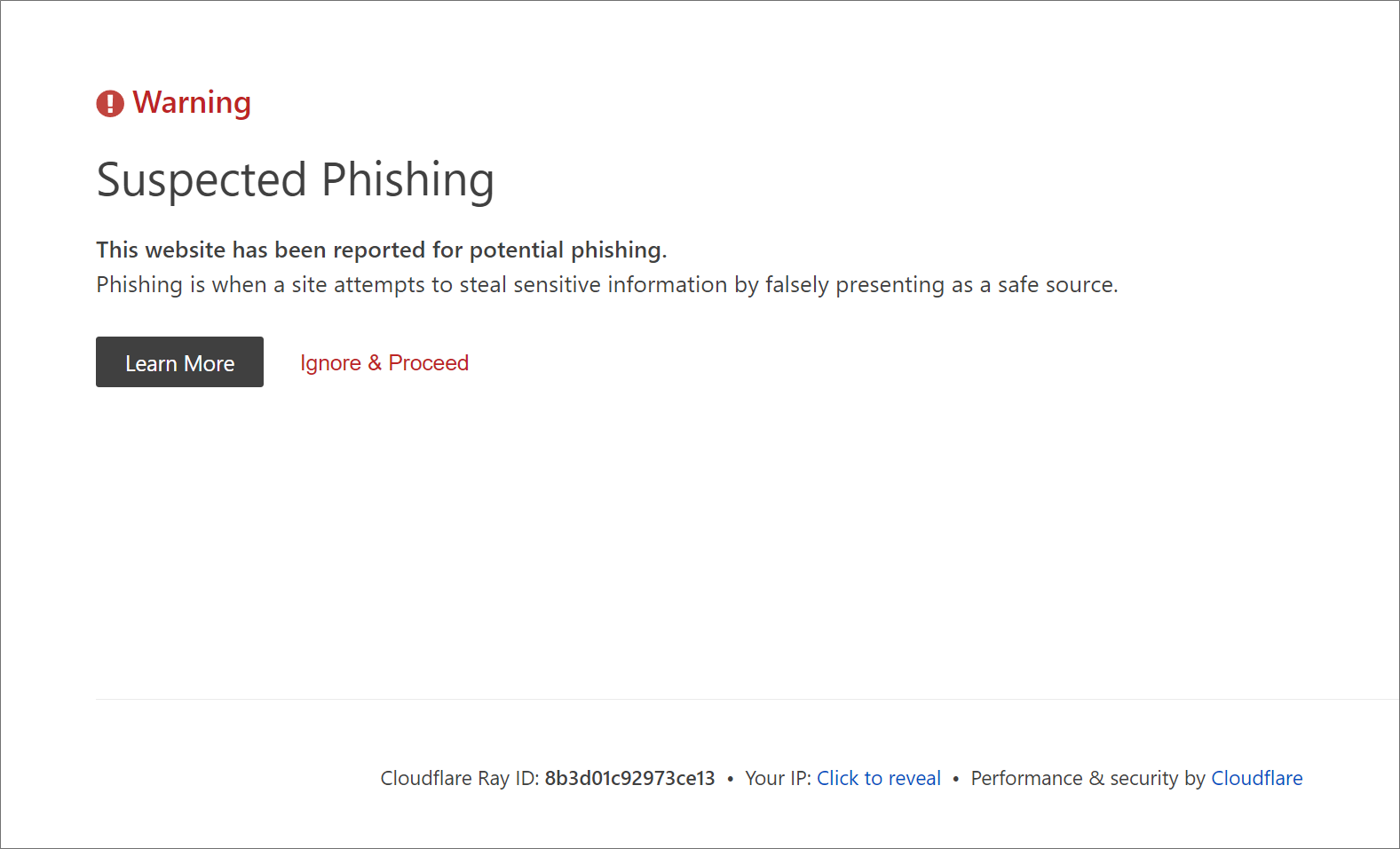

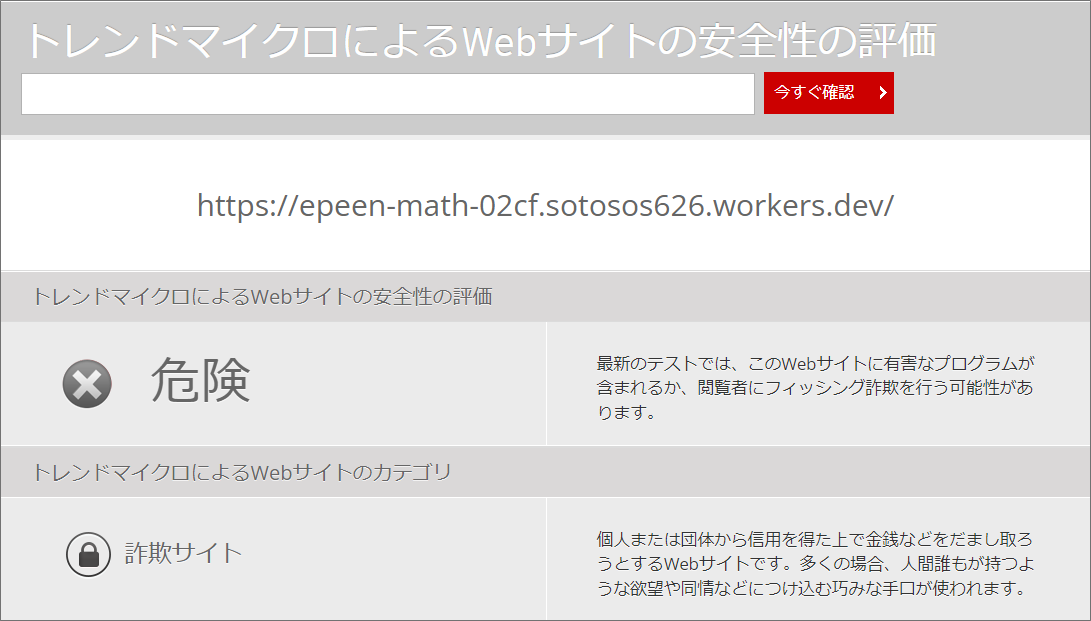

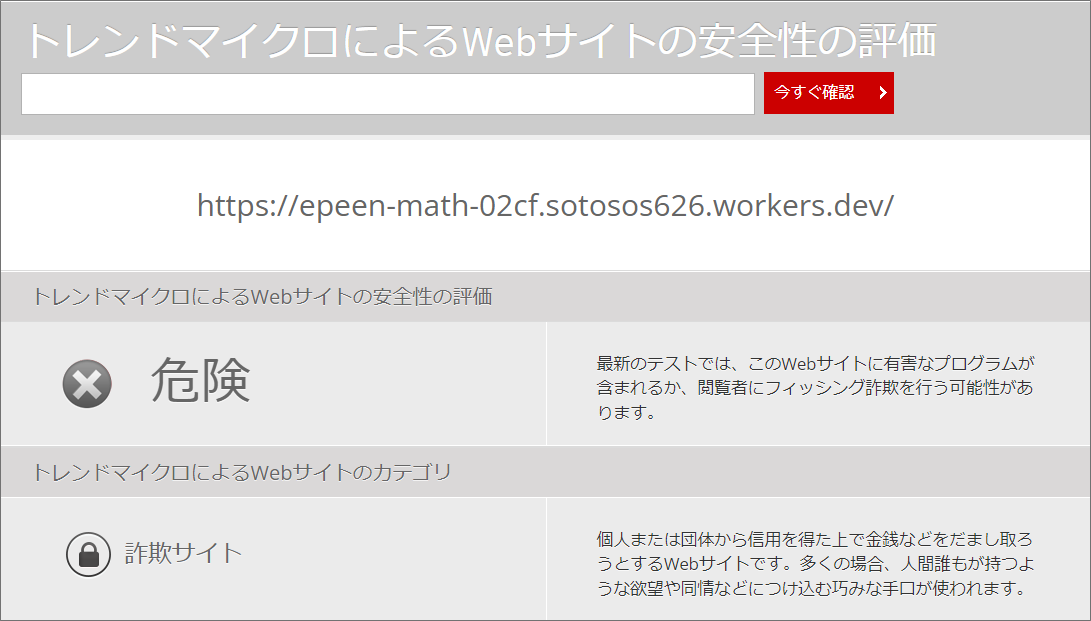

そのリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で検索するとその危険度はこのように評価されていました。

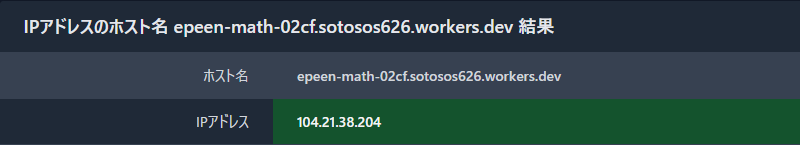

既に『詐欺サイト』としてしっかりブラックリストに登録済みですね。 既に『詐欺サイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”epeen-math-02cf.sotosos626.workers.dev”

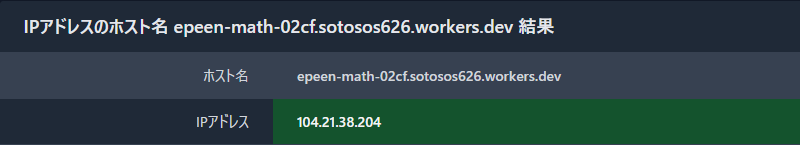

このドメインにまつわる情報を『aWebAnalysis』さんで取得してみます。

このドメインを割当てているIPアドレスは”104.21.38.204”

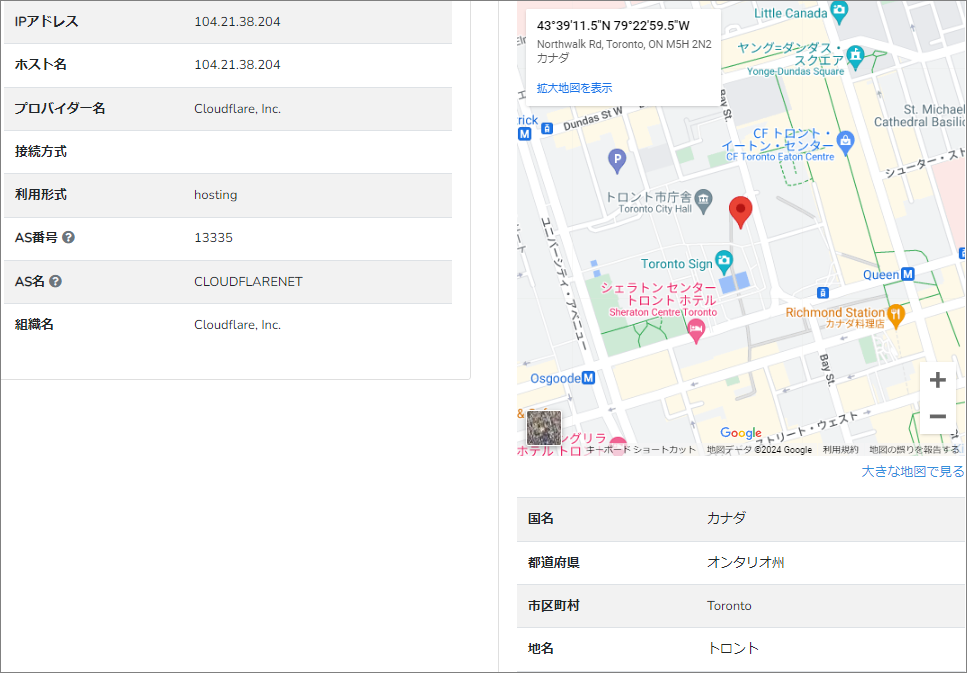

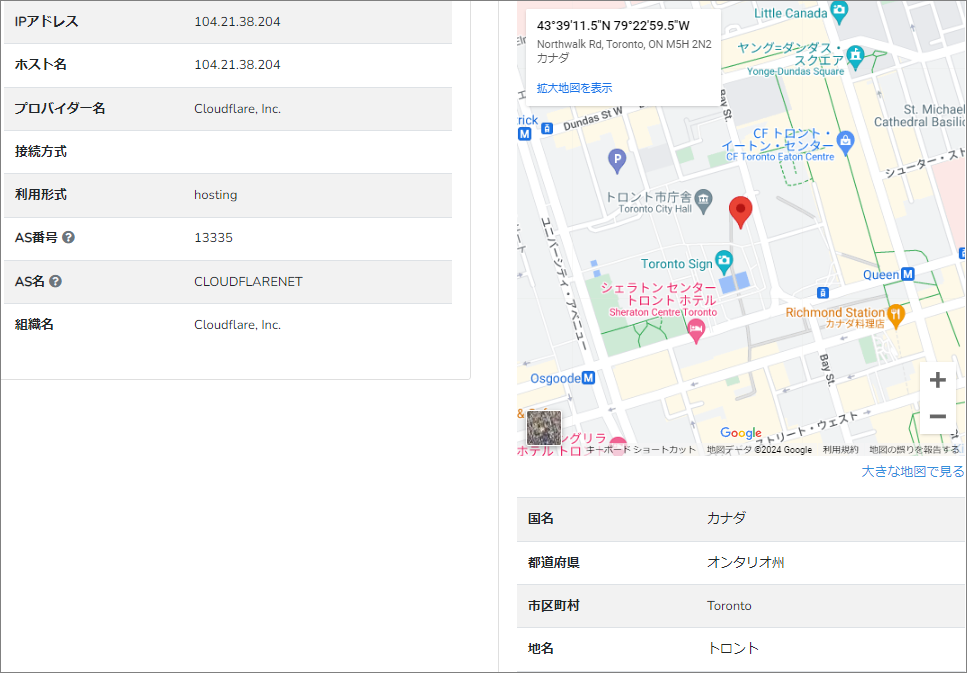

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、詐欺サイトど定番のトロント市庁舎付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは、米国に拠点を置く『Cloudflare』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の

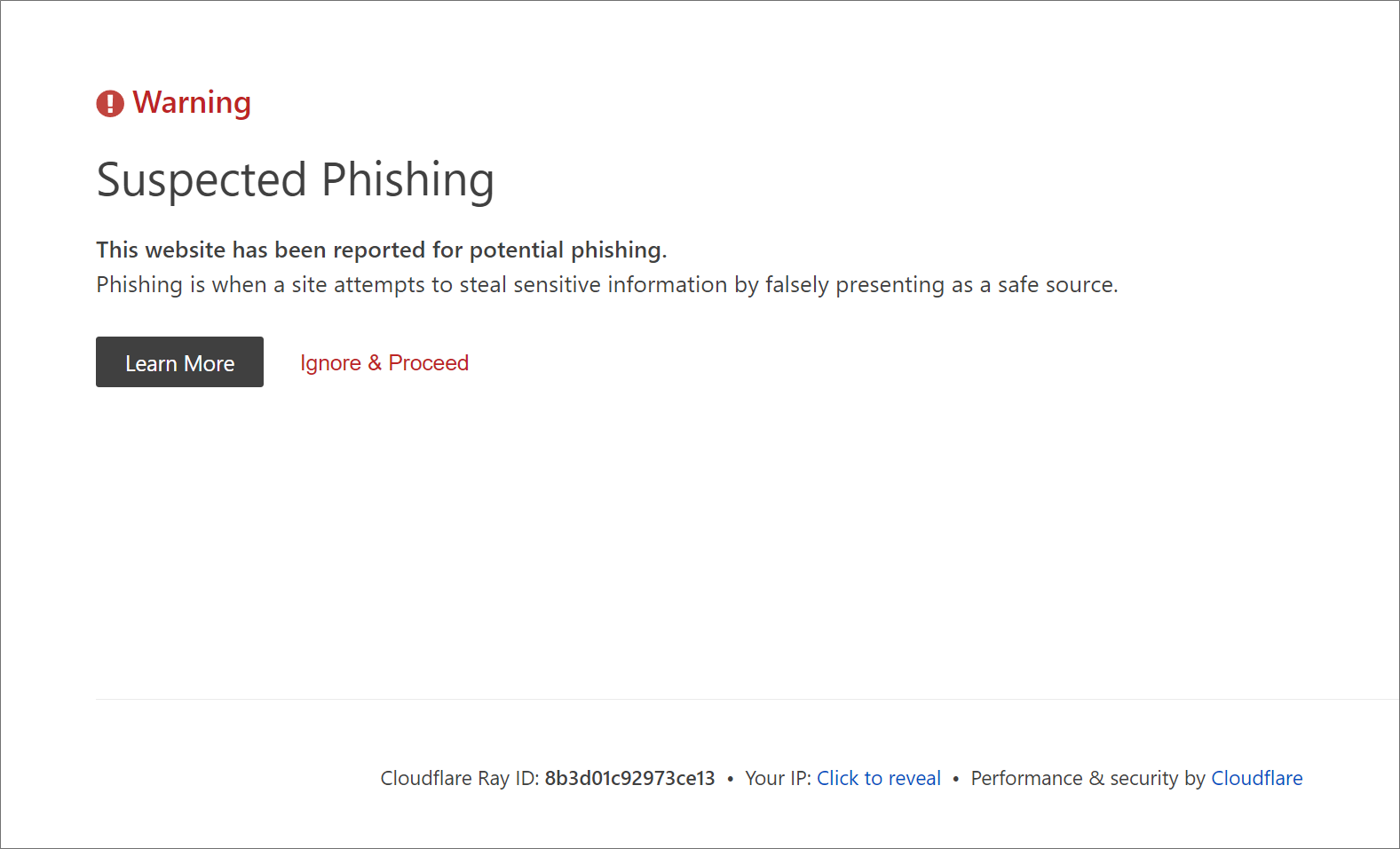

詐欺サイトは、どこからもブロックされることなく無防備な状態で放置されていると思われます。

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 しっかりとセキュリティーの整った環境下で見に行ってみましたが『Cloudflare』側でしっかりと処理済みでした。

まとめ 今回は何から何までカナダ絡みでしたね。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|