新種かと思ったらいつものヤツだった いつもご覧いただきありがとうございます! 見たことない件名で『こりゃ新種か?!』と思ったら、『なぁ~んだ…』って(笑)

結局いつもの東京電力(以降東電)の迷惑メール。

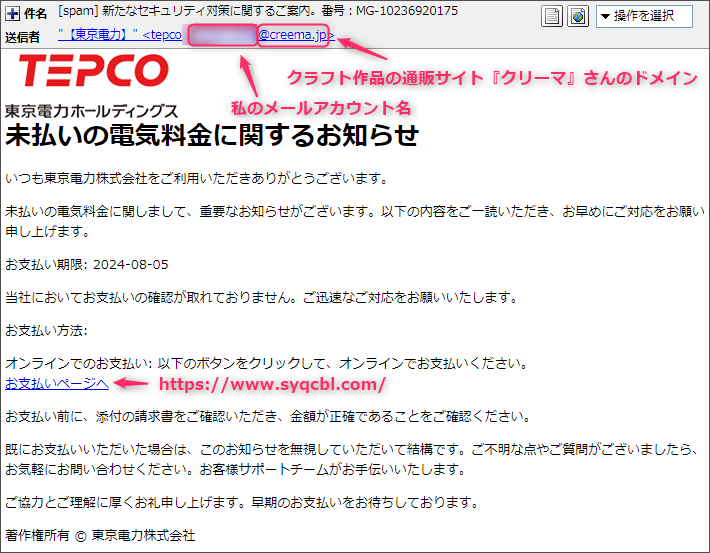

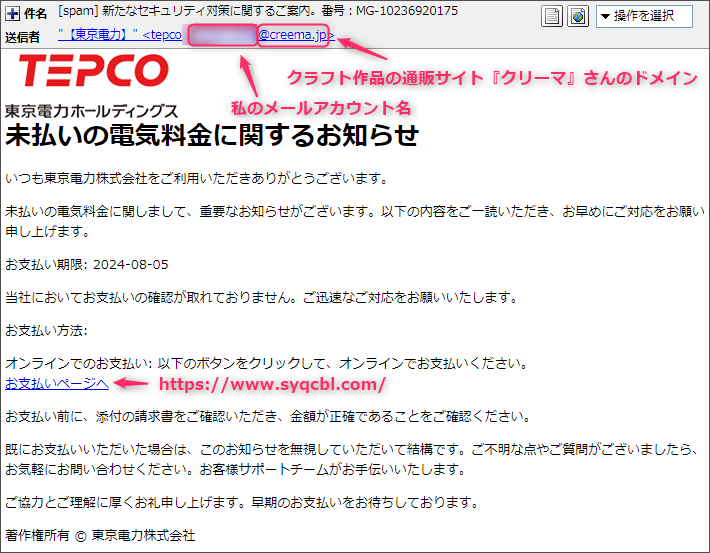

それも最近多く見かけるクラフト作品の通販サイト『クリーマ』さんのメールアドレス。

ひどいでしょ?よその何のかかわりもない企業さんのドメイン(@以降)を勝手に騙って。

クリーマさんのサイトでもこのような注意喚起のページが作られていました。

ほんととばっちりで迷惑極まりないでしょうね。

あっ、忘れてましたこちらが今回ご紹介するメールです。

例によってクリーマさんのドメインの前に私のメールアカウントが埋め込まれています。

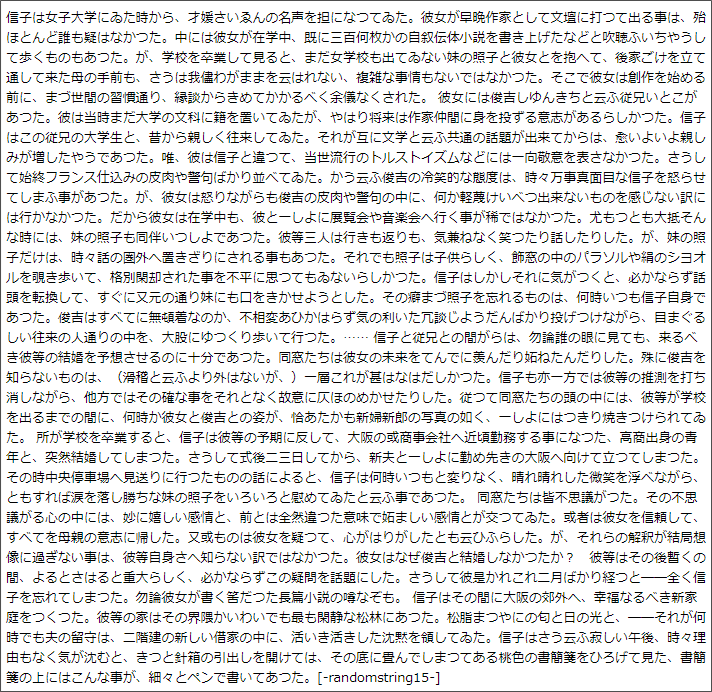

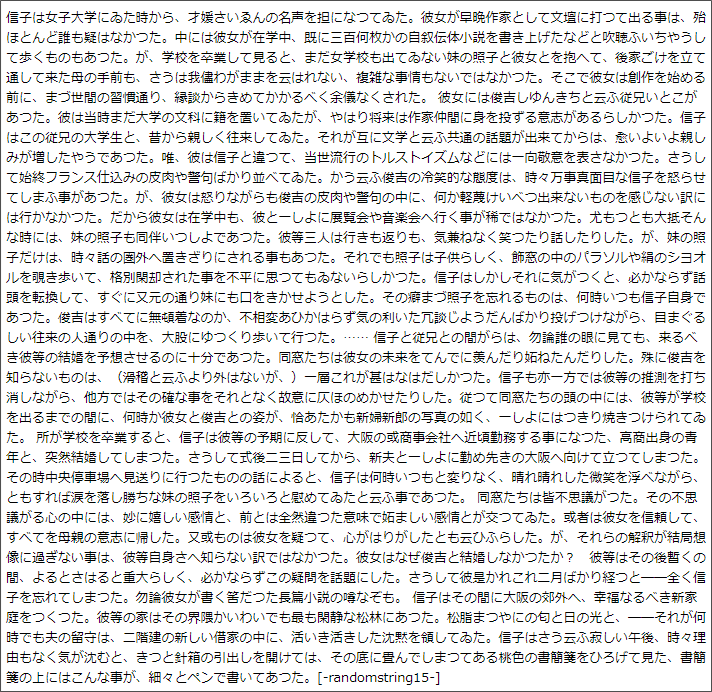

このメール、これだけで終わることなく、この後ろにこのように意味不明の小説のような

文章が付けられていました。

何でしょうねこれ?

読んでみましたが、ふりがなが付けられていたり旧仮名遣いだったりととても読みにくくて

なかなか頭に入ってきません。

これは恐らくサーバーに設けられた迷惑メールを振り分けるスパムフィルターを惑わす

『ワードサラダ』だと思います。 最近よく見るパターンなのでざっくり見ていくことにしましょうね。 件名は『[spam] 新たなセキュリティ対策に関するご案内。番号:MG-10236920175』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は『”【東京電力】” <tepco-*****@creema.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

東電が香港からねぇ~ では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from ser565553722663.localdomain (unknown [156.238.245.118])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 クリーマさんのメールアドレスですがもちろんこのメールアドレスは偽装ですから

ドメイン調査は端折って”Received”に記載されているIPアドレス調査へ。

”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に危険性や送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) このIPアドレスを元に割り出した危険度は『脅威レベル:高』

その詳細は『サイバーアタックの攻撃元』表示とされています。 代表地点として地図に立てられたピンの位置は、香港の九龍(Kowloon)地域。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーは、中国の『High Family Technology Co』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して届けられたようです。

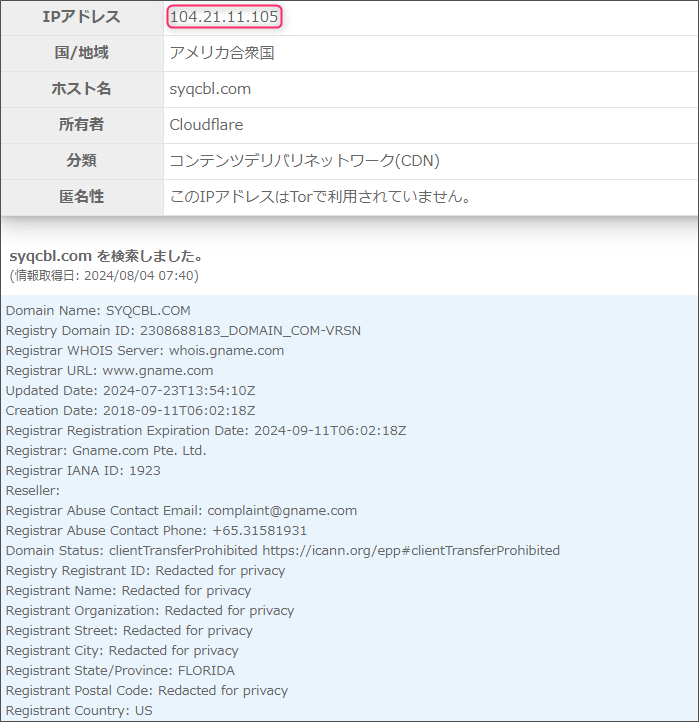

ブラックリスト入りも既に閉鎖済み 本文につけられているリンク先のURLは”h**ps://www.syqcbl.com/”

そのリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で検索するとその危険度はこのように評価されていました。

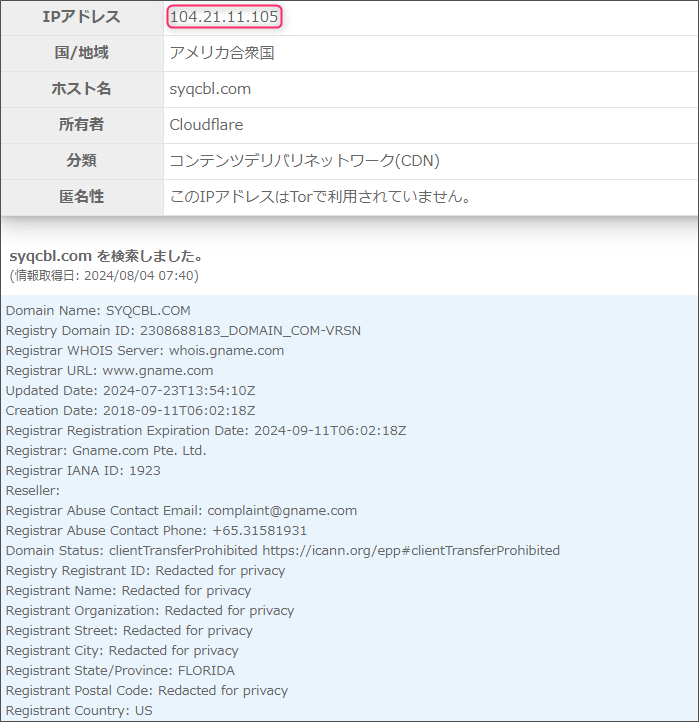

既に『フィッシングサイト』と『違法または禁止されたコンテンツ』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”syqcbl.com”

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインはアメリカフロリダ州の方の持ち物。

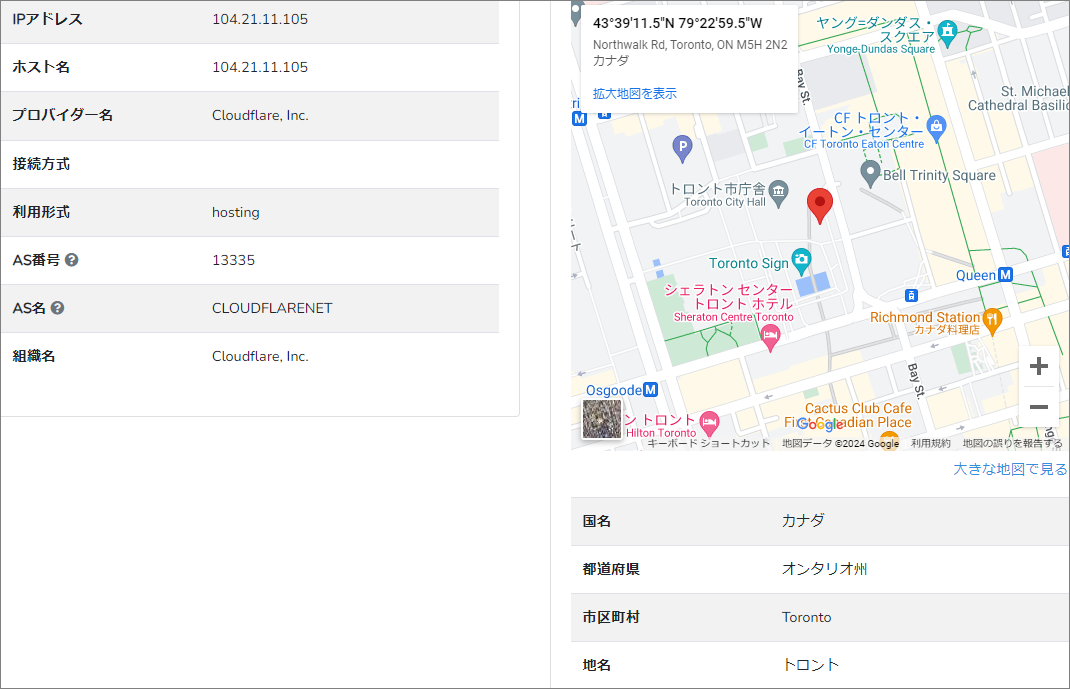

割当てているIPアドレスは”104.21.11.105”

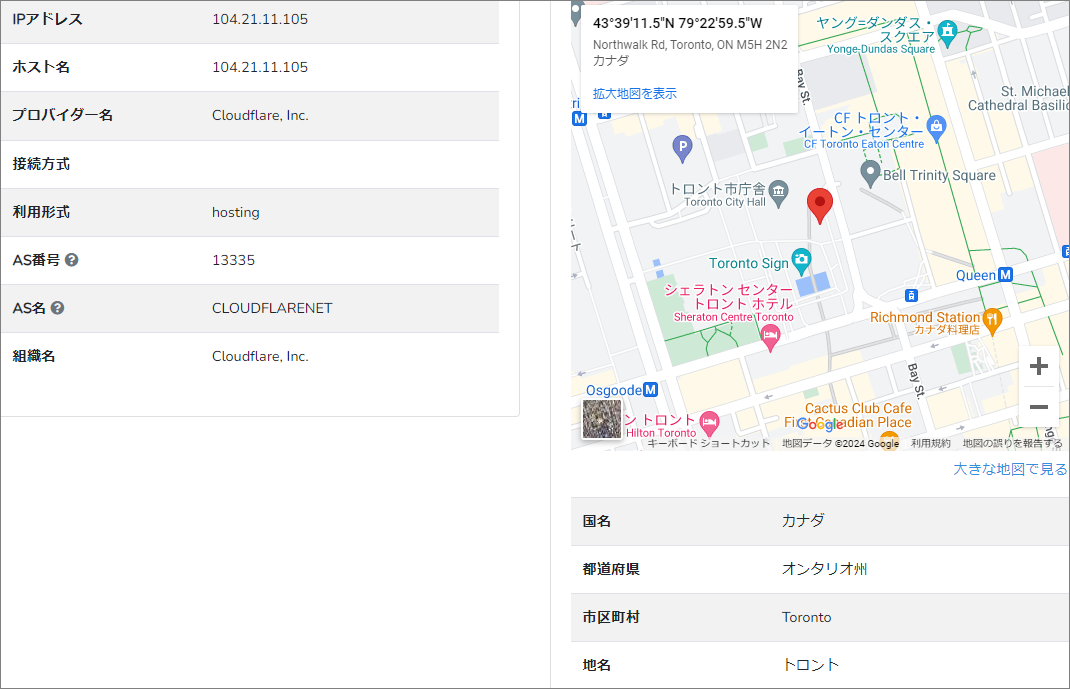

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、ある意味詐欺サイトの聖地であるカナダのトロント視聴者付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは米国の『Cloudflare』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

リンク先は404エラーで既に閉鎖されていました。

恐らくはCloudflare側がリスクに気付き接続できないように対処したものと思われます。

まとめ クリーマさんのドメインに受信者のメールアカウントを埋め込んだメールアドレスは

最近のパターンでもちろん同一犯の仕業です。

しばらくこのパターンは続くものと思われますのでご注意ください。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|