Amazonプライムの無い生活なんて無理… いつもご覧くださりありがとうございます! 当地名古屋でも昨日『梅雨明けした模様』と発表がありました。

梅雨入りが遅かった割に梅雨明けは平年より1日早く短い梅雨期間となりました。

降水量はそれに反し少し多かったとか、終盤は毎日雨でしたからね。

猛暑の予想なので水不足にならないようお願いしたいものです。 さて今回話題にするのはこちらのAmazonを騙った詐欺メールです。

同じような内容のメールは以前から多く届いており、ずいぶん前になると思いますが一度取上げたことが

ありましたが、あれから日数が経ち皆さんの頭から忘れ去られていそうなので戒めを込め改めて取上げて

みることにします。

では例の寸劇からどうぞ(笑) あれれ?

Amazonプライムの支払いができないって連絡がメールで来てる。

カードからの年払いにしてあるはずなのにどうしてなんだろう? ええ、あなたにも来てるの?

昨日私の所にも同じ内容のメールが届いたわ。

プライムが使えない生活なんて考えられないから解除してもらわないと! 自分も同じでプライムが無いと色々と困るな…

でもさ、Amazonってフィッシング詐欺メール多いじゃん。

このメールって詐欺の可能性はないだろうか?

でもこのメールの差出人のメアド”order-update@amazon.co.jp”だから

本物っぽいけど… お二方、ちょっと待ってください!

このメール、何かおかしいですよ。

メールの宛名がメールアドレスになっていますよね?

Amazonから届くメールはいつもアカウント登録に使用した氏名が宛名になります。

ここがメールアドレスってことはこの差出人は、あなたの氏名を知らないってことですよね?

逆に言えばこの差出人は、あなたの情報をメールアドレスしか知らないということです。 それにプライムの会費は月額プランで税込み550円じゃなく600円です。

会費を請求するようなメールで金額間違えますかね?

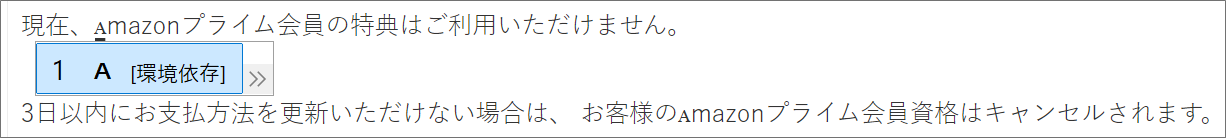

更に怪しいのは本文内のAmazonの文字がAだけ極小フォントで書かれてる部分。

このようなメールでわざわざこのような小細工すると思いますか?

それにメールアドレスなんて誰でも簡単に偽装できるからあてになりませんよ! ではこのメール、本物かどうかを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] プライム会員の満期通知』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”自動メール通知” <order-update@amazon.co.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

いくらドメイン(@より後ろ)がAmazonの公式なものだからと言って鵜呑みにはしないでください!

”Received”に全然違うドメインが! では、このメールが悪意のあるメールであることを立証していきましょうか!

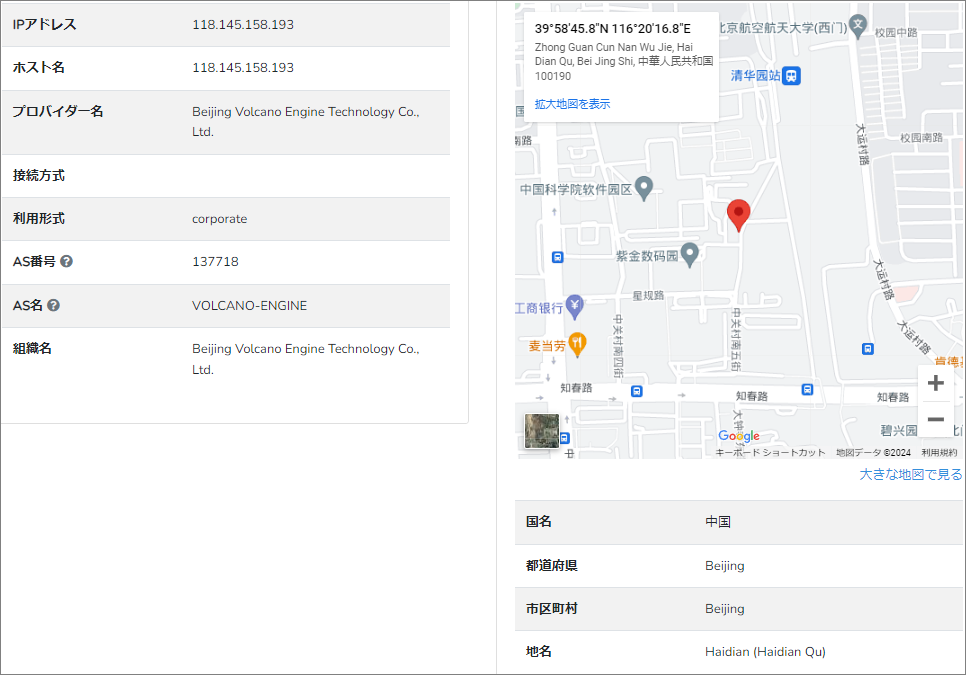

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from dvjxvvt.cn (unknown [118.145.158.193])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 ほら見てください。 ここにはAmazonの物とは異なる”dvjxvvt.cn”なんて中国のドメインが

記載されているじゃないですか。

これじゃ頭隠して尻隠さずです。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”amazon.co.jp”が差出人本人のものなのかどうかを

『Grupo』さんで調べてみます。

これがドメイン”amazon.co.jp”の登録情報です。

確かにAmazonさんの持ち物であることが分かりますね!

これによると”52.119.168.48”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”118.145.158.193”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”amazon.co.jp”ではありません。

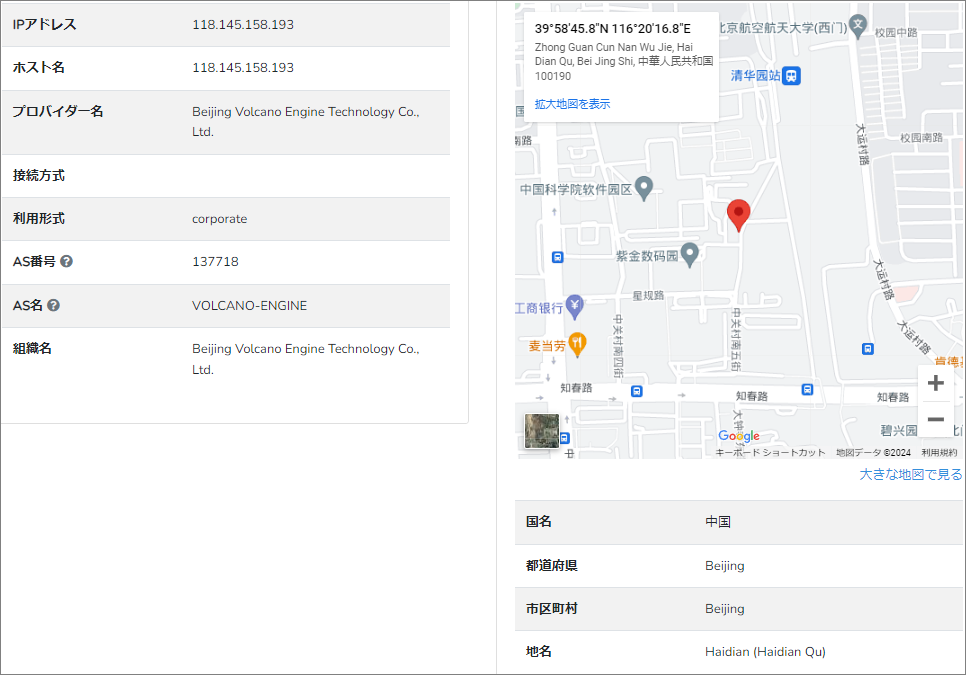

これでアドレスの偽装は確定です! ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

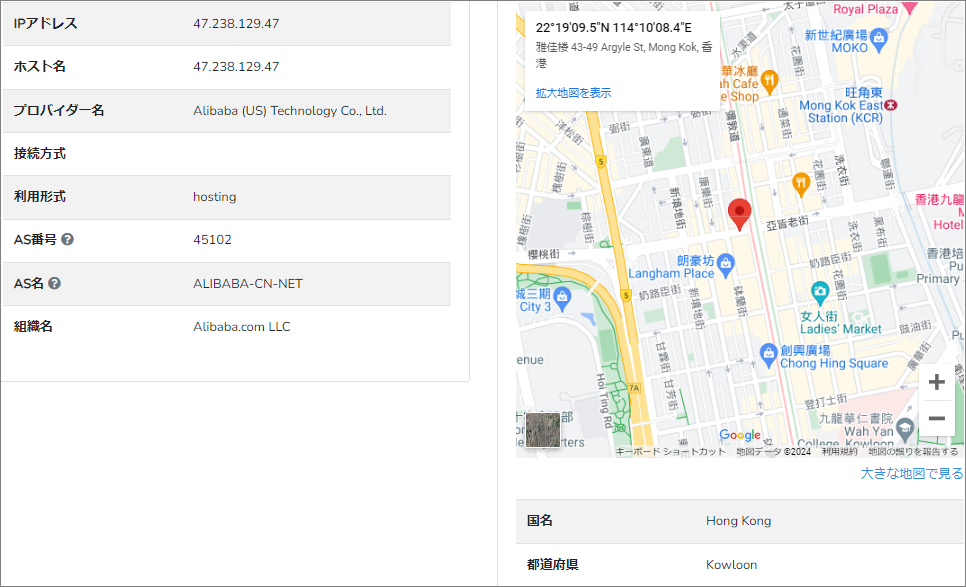

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで

確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、中国北京市(Beijing)海淀区(Haidian)

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーも北京に拠点を置く

『Beijing Volcano Engine Technology Co., Ltd.』

このメールは、この付近に設置されたデバイスから発信され

このプロバイダーのメールサーバー

を介して届けられたようです。

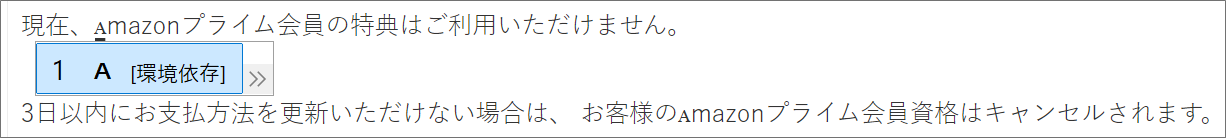

”A”は機種依存文字 では引き続き本文。 | プライムをご利用いただきありがとうございます。 Primeの会費のお支払いにご指定いただいたお客様のお支払い方法が承認されないため Primeの会費(税込550円) をご請求することができませんでした。 現在、ᴀmazonプライム会員の特典はご利用いただけません。 3日以内にお支払方法を更新いただけない場合は、 お客様のᴀmazonプライム会員資格はキャンセルされます。 引き続きᴀmazonプライムの特典をご利用されたい場合、 お支払い方法を更新するには、以下のリンクをクリックしてください。 会員ログイン | ※本文をそのままコピペしているので文字化け等ありましたらご容赦くださいませ。 下の画像は、例のフォントが小さい”A”部を再変換変えた様子です。 この”A”は環境依存文字ですね。

この環境依存文字とは、PCの種類や環境(OS)に依存し、環境が異なる場所で

表示させた場合に文字化けや機器の誤作動を引き起こす可能性のある文字の

ことを言います。

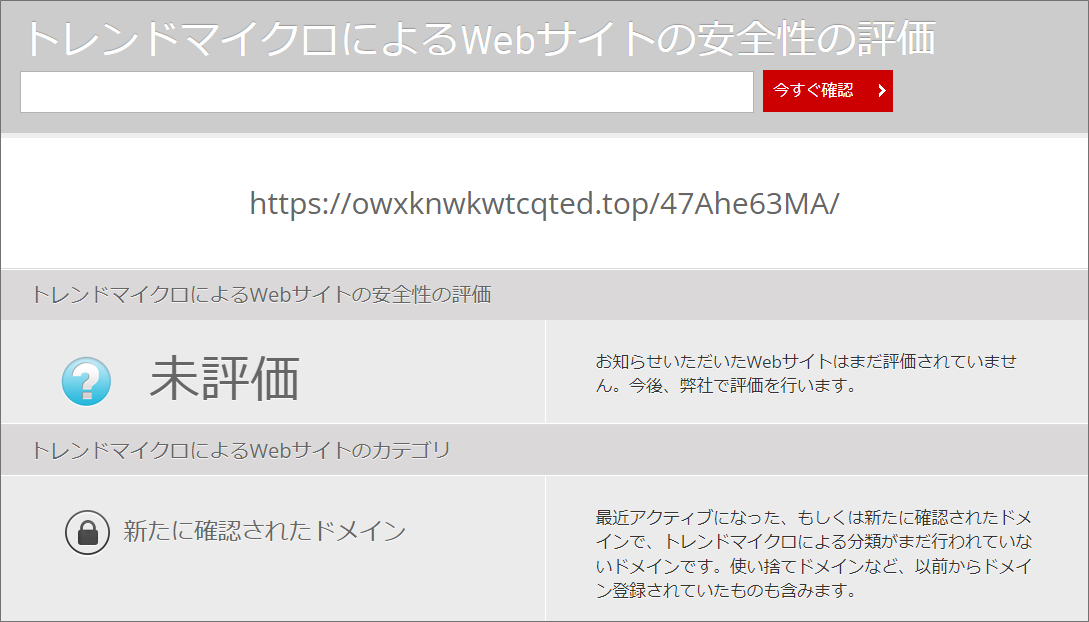

わざわざそのような文字をAmazonが使うはずありません! このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『会員ログイン』って書かれたところに付けられていて、

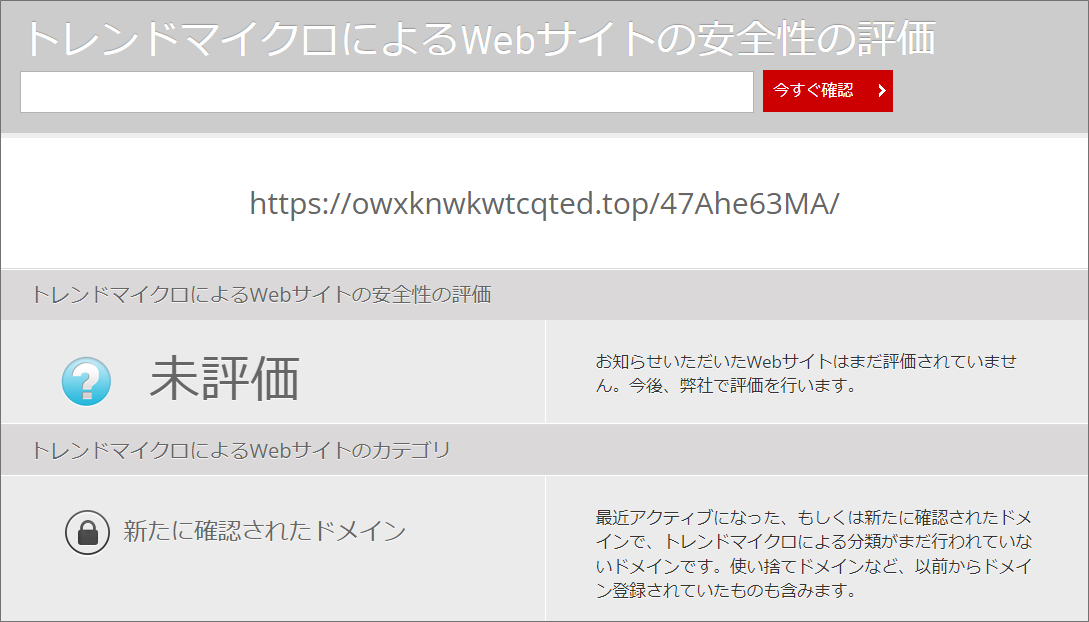

そのリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で

検索するとその危険度はこのように評価されていました。

ええええええ~~~~~!

ちょっと、ちょっと、未評価って…そりゃヤバいでしょ!

早急に評価を変更していただけるように変更の申請をしなきゃ。

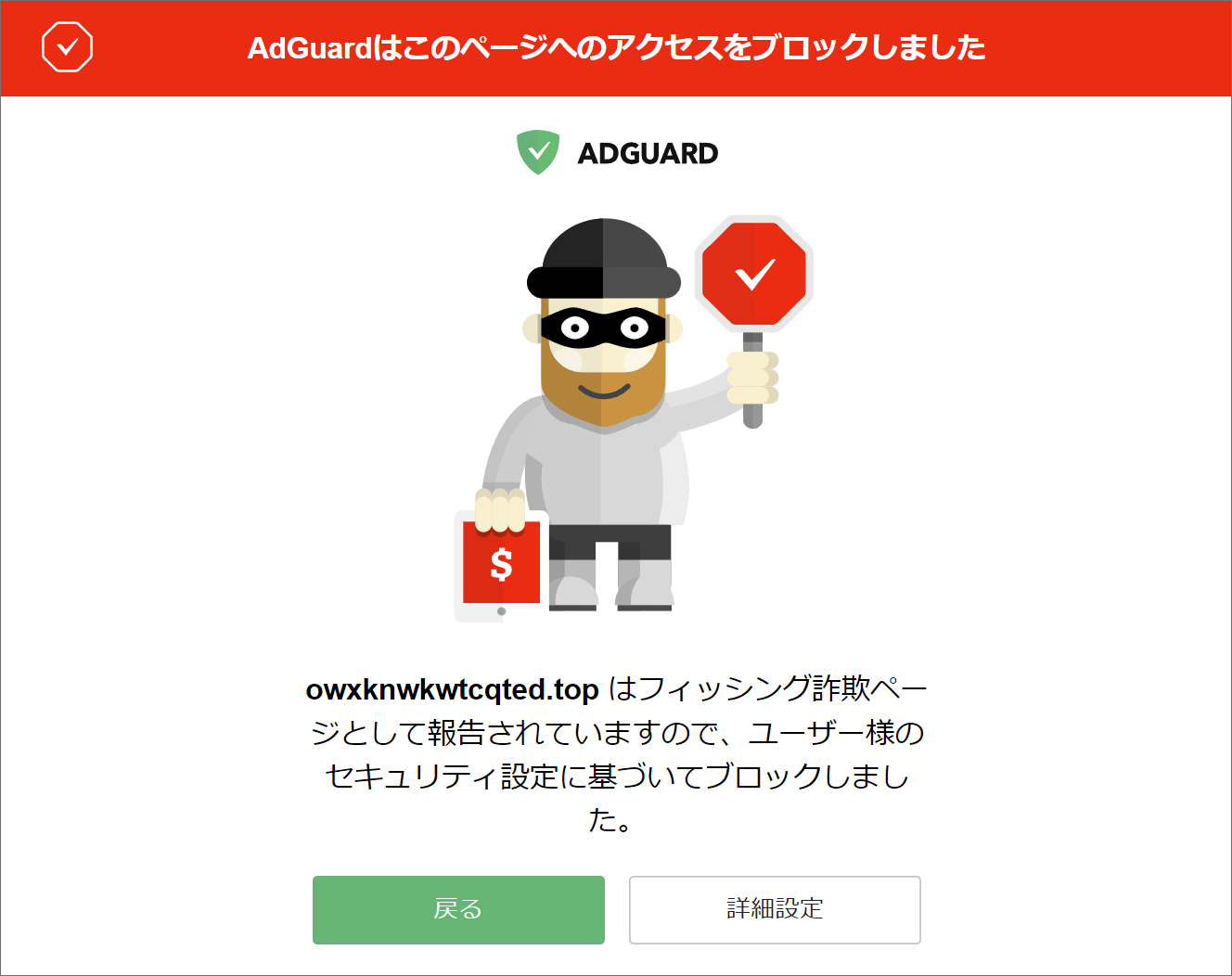

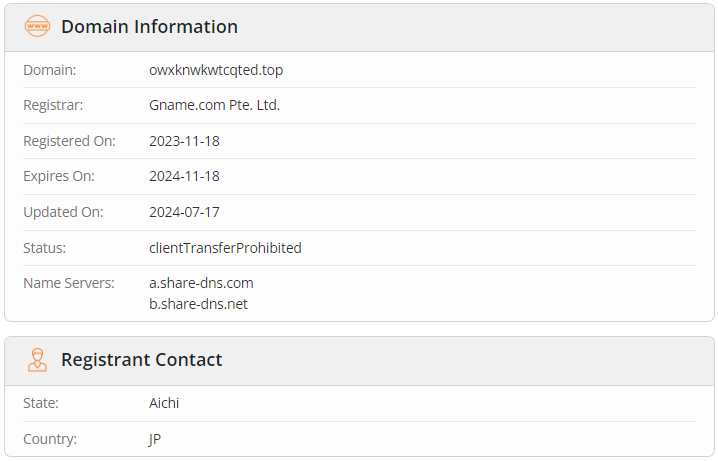

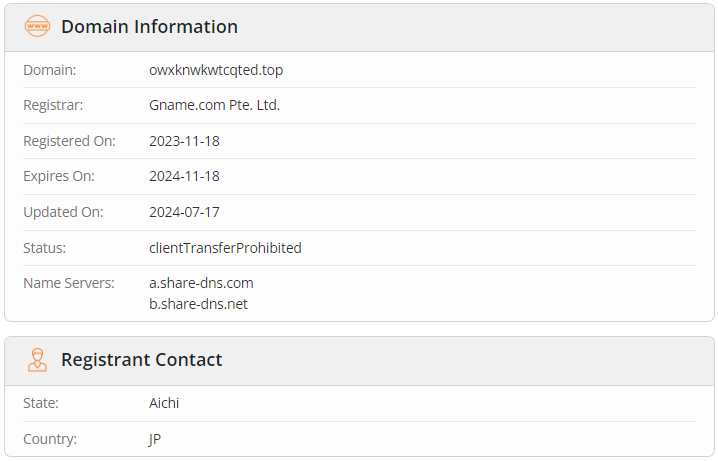

URLのドメインは愛知県民が所持 このURLで使われているドメインは”owxknwkwtcqted.top”

このドメインにまつわる情報を『Whois』さんと『aWebAnalysis』さんで取得してみます。 まずは『Whois』さんでドメインの情報を

次に『aWebAnalysis』さんで割当てているIPアドレスを取得してみます。

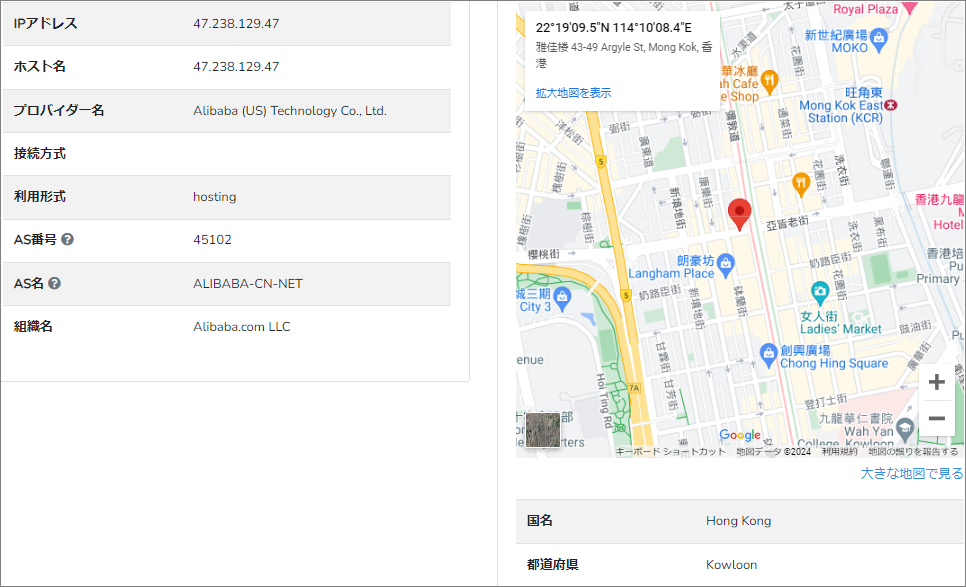

このドメインを割当てているIPアドレスは”47.238.129.47”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、香港の九龍(Kowloon)地区付近。

こちらもあくまで大雑把な代表地点でございますが。

利用されているホスティングサービスは、中国の『Alibaba (US) Technology Co., Ltd』

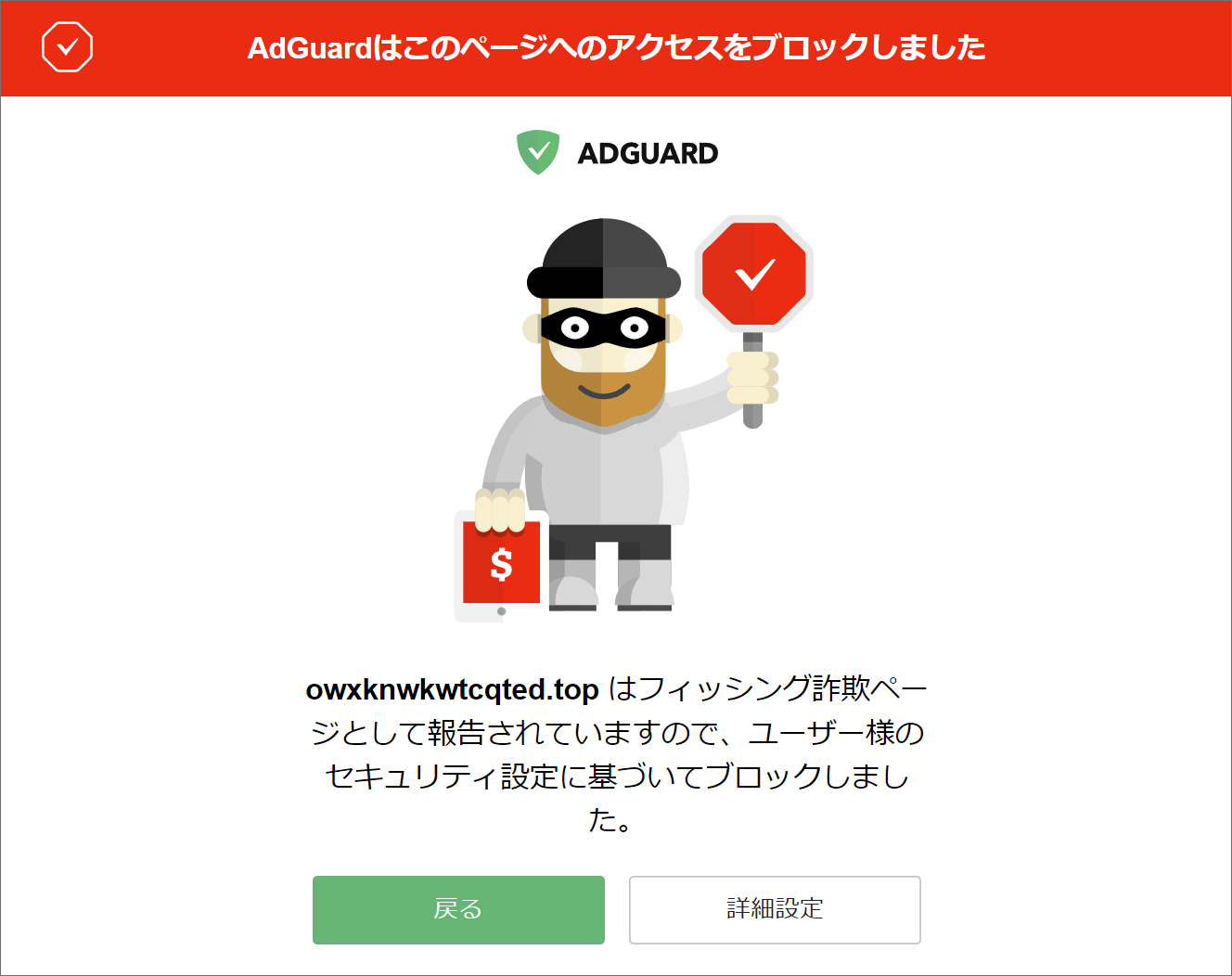

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の

詐欺サイトは、どこからもブロックされることなく無防備な状態で放置されていると思われます。

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。

おお!

ChromeのアドオンAdGuardがしっかりブロックしてくれました。 万全の態勢で構わず先に進んでみるとこのようなページが開きました。

お馴染みの Amazonのログインページですね。 本物そっくりですが無論詐欺サイトなのでログインしてはいけません。

ログインしてしまうと、その情報が詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や

更にはカードの情報まで詐取されることでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|