『久々のカゴヤ騙り!』「 【バージョンアップ】メンテナンス作業のお知らせ」と来た件

| ↑↑その”かご”じゃないでしょ(笑) |

このアドレスに送られてもね… えっと、本日朝から3つ目のエントリーになります。(^^; これは、サーバーの迷子メールに入っていたメール。

なぜ迷子かと言うと、ドメインはうちのものになっているんですが@より前が存在しない

アカウント名。

サーバーの設定で、ドメインが合ってて存在しないアカウントの場合は迷子メールとして

処理するようにしてあります。

例えば退社したスタッフ宛に客先から仕事の問合せや依頼が来ると困るのでわざと

このような設定にしてあるんです。 今回は対象が少なくてSEO的にもあまりアクセスが期待できない内容。

そして少々マニアアック。

でも、きっと迷惑メールの判断がつかずこの情報を探している方もいると思うので

そんな事ど返ししてエントリーします^^; 差出人:「”KAGOYA JAPAN”<kir977030.info@kagoya.net>」

”カゴヤ・ジャパン”さんの公式ドメインは”kagoya.net”じゃなく”kagoya.jp”です。

でも、そんな事よっぽどの人じゃないと気が付きませんよね~ 件名:「【バージョンアップ】メンテナンス作業のお知らせ」

後でも書きますが、管理者宛にこんなメール送られてきたらそりゃ騙されますよ。

危ない、危ない💦

このアカウント使っちゃダメだよ! さて、メールの本文です。

実は送られてきた着信メールアドレスは<admin@*****.***>

”admin”ってご存知の方も多い事と思いますが、”Administer”の略で”管理者”の意味。

なので”管理者アカウント名@ドメイン”って事。

管理者アカウントをこのように設定してる管理者はきっと相当数いらっしゃるのでは

無いでしょうか?

奇しくも私はそうしてませんでしたが(笑)

なので、こんな内容のメールを管理者アカウントで受け取ると信じますわね!

こんなアカウント名使っちゃダメっこと!! でも、うちのドメインが”カゴヤジャパン”のレンタルサーバーで運用してるのを

なぜこいつ等は知ってるんでしょうか?

”カゴヤジャパン”から何らかの情報が流出しているんでしょうねきっと…(;^_^A リンク先のアドレスはこちら。(ぼかした部分はうちのドメイン)

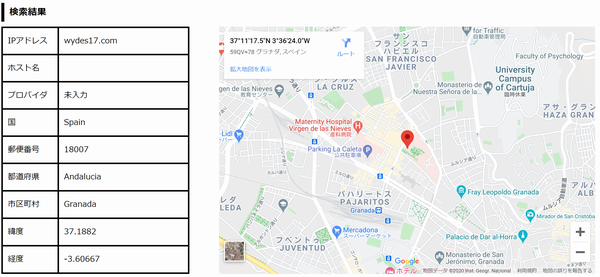

メールアドレスも”kagoya.net”を使い”カゴヤジャパン”を名乗っているのにリンクのURLでは

”wydes17.com”ドメイン使ってるし…

間違えないでくださいよ、このURLのドメインは”kagoya.net”じゃなくて”https://”のすぐ後ろ

にある”wydes17.com”ですよ!

”kagoya.net”はディレクトリ(フォルダ)名なので悪しからず…

頭隠して尻隠さず…

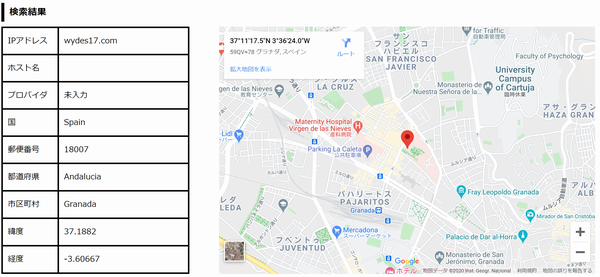

上手くやったつもりなんだろうけど、こういうところ1本抜けてるのが面白いんだよね~(笑) どーでもいけどこのドメインの所在はスペインのアンダルシアでした。

ちょいと騙されてみようか!? 対策されて消えてしまう前にちょいと騙されてみる。

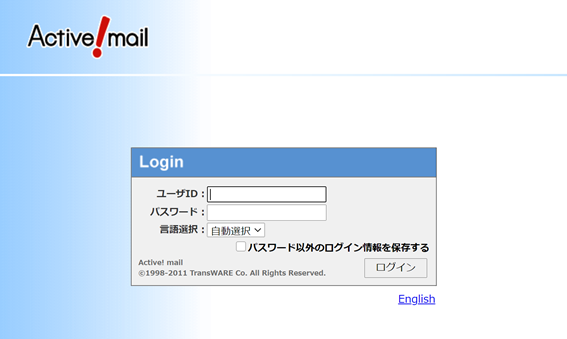

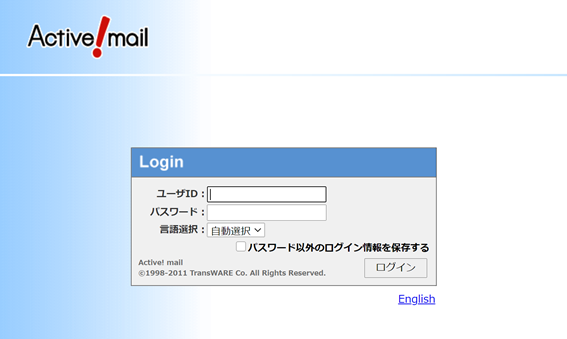

例のURLをクリックすると見慣れた”Activemail”の管理者ログイン画面が開きました。

早速でメールのアカウント”admin@*****.***”と適当なパスワードでログインしてみます。

すると、あれっ?もう終わり?

”カゴヤジャパン”さんの公式サイトへ直ぐに飛ばされてしまいました。

って事は、奴らの目的は達成されたって事だ。

そりゃそうだこの時点で管理者アカウントのログイン情報は詐取されたんだから。

今回は、万人受けのしないマニアックな内容でした(^^;

偶にはこんなレアケースも有りかと思います。

サーバー管理者と言えども詐欺メールや迷惑メールに引っ掛からないとは限りません。

こんなエントリーでも少しですがお役に立てれば幸いです。

|

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS不随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*) |