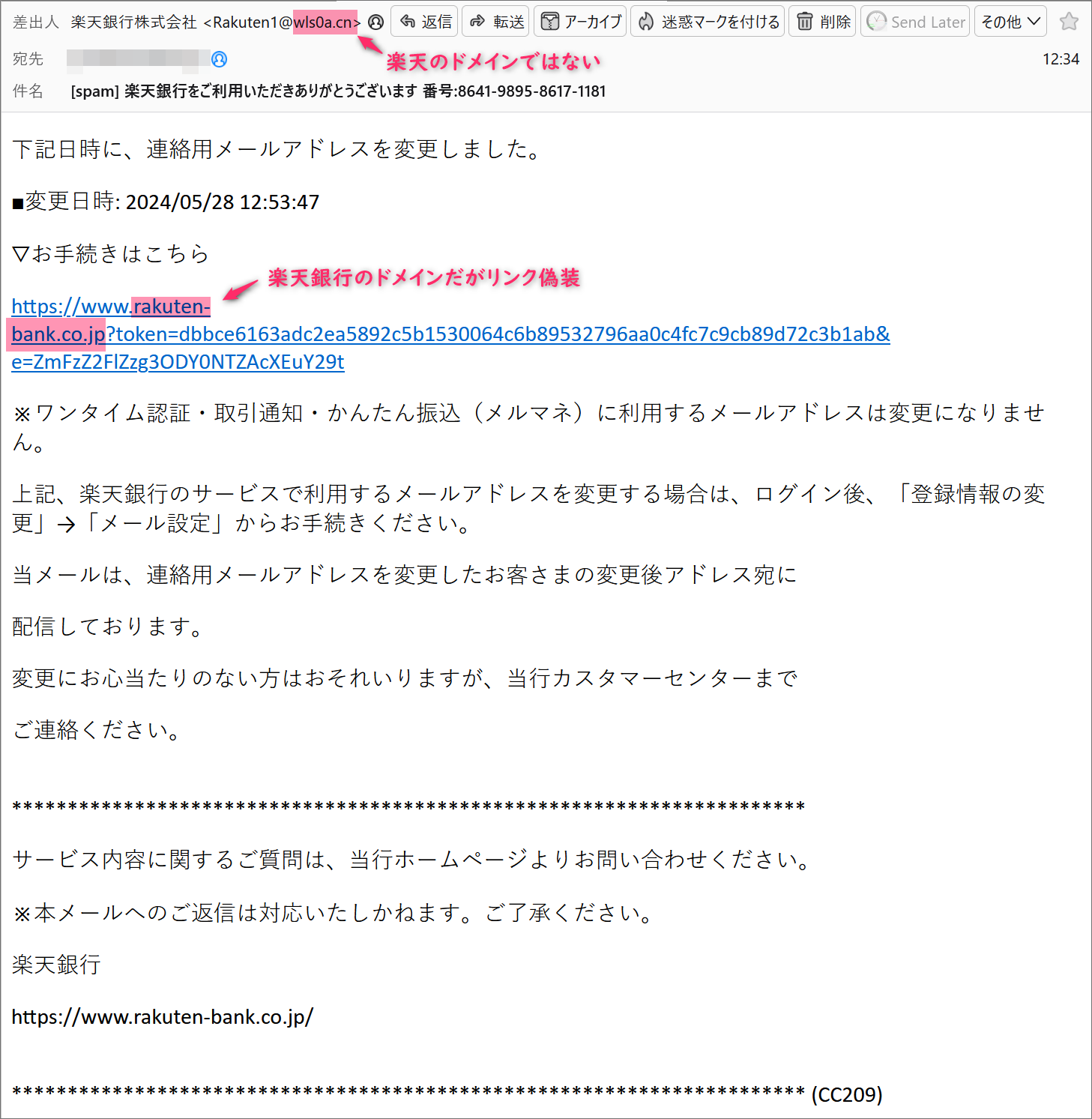

届くはずの無い楽天銀行からのメール いつもご覧くださりありがとうございます! 楽天銀行を名乗る者から楽天銀行が知るはずの無いメールアドレス宛にこのような不可思議なメールが

届きました。

私、一応楽天銀行に口座を持ってはいますが、このメールアドレスでは登録していません。

故にこのメールは楽天を騙った詐欺メールの可能性大!

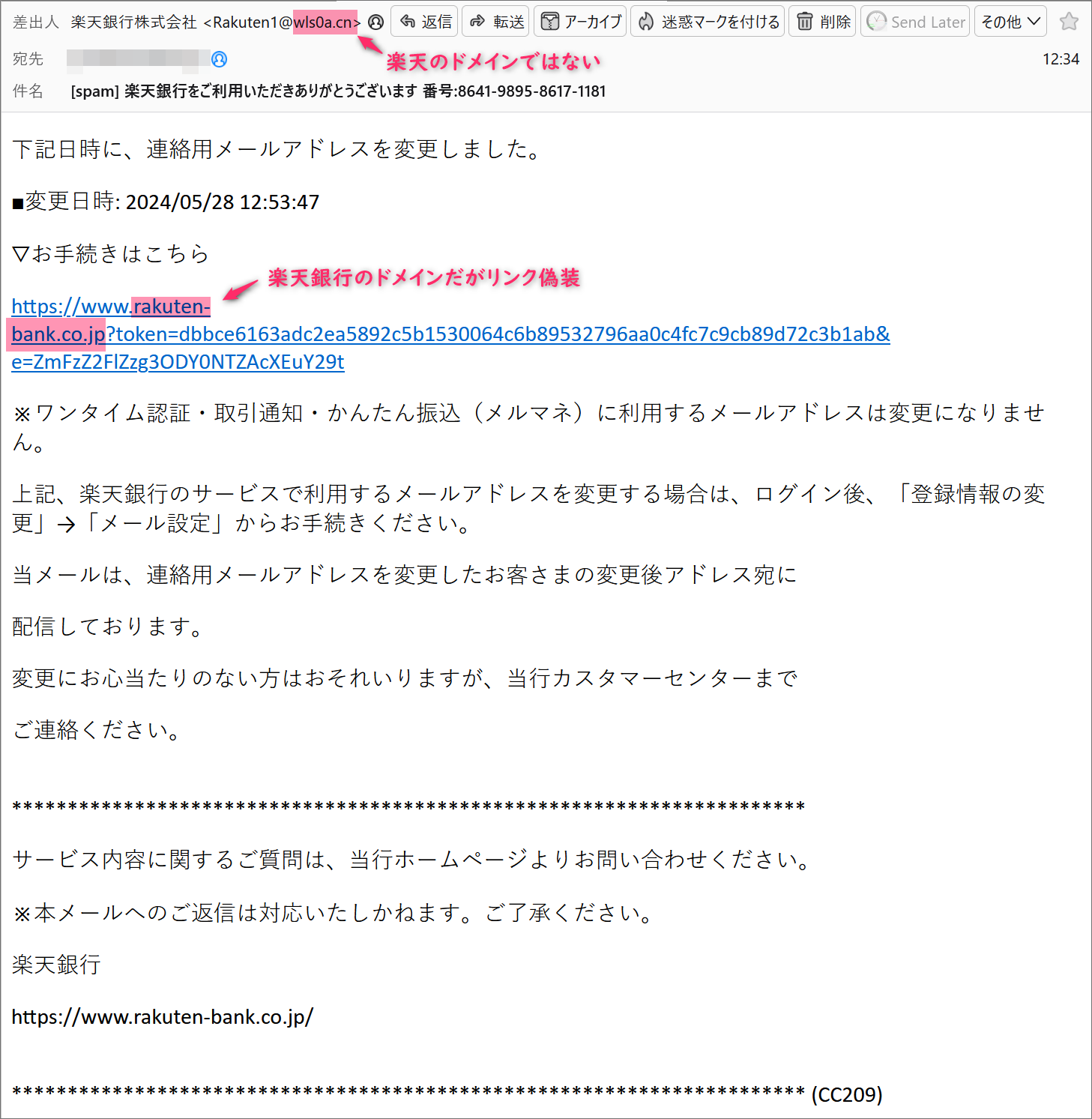

それが証拠に差出人のメールアドレスが全然楽天銀行のものではありません。

本文に書いてあるのは『下記日時に、連絡用メールアドレスを変更しました』と…

よく分かりませんがこれは、私がメールアドレスを変更したということなのでしょうね。

変更が済んでいるのにどうして更に手続きが必要なのでしょう?

さっぱり意味不明です。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] 楽天銀行をご利用いただきありがとうございます 番号:8641-9895-8617-1181』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『楽天銀行株式会社 <Rakuten1@wls0a.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 楽天銀行のオフィシャルサイトで確認すると楽天銀行の公式ドメインは”rakuten-bank.co.jp”

どう間違っても”wls0a.cn”なんて中国の国別ドメインを使ったものではありません!

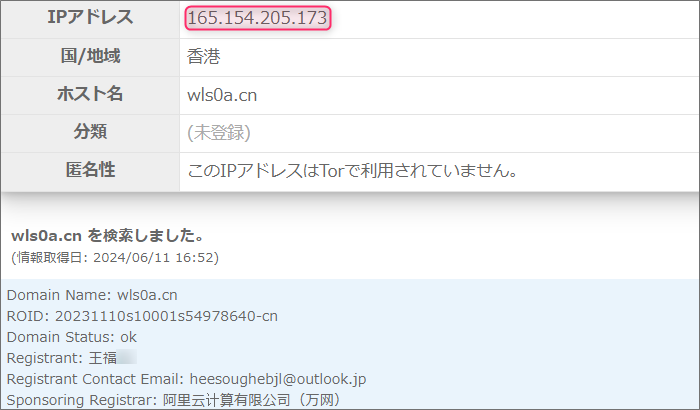

シンガポール発信 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『Received: from wls0a.cn (unknown [165.154.205.173])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

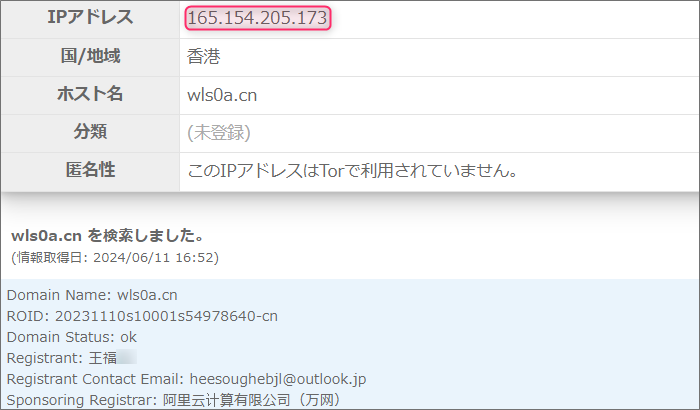

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”wls0a.cn”が差出人本人のものなのかどうかを

『Grupo』さんで調べてみます。

これがドメイン”wls0a.cn”の登録情報です。

これによるとこのドメインは『阿里云计算有限公司(万网)』というレジストラを経由して登録されています。

このレジストラは中国のアリババのこと。

そして『Registrant』の氏名からすると中国の方が取得されていることが分かります。 ”165.154.205.173”がこのドメインを割当てているIPアドレス。

このメールは100%楽天銀行からではありませんが、”Received”のIPアドレスと全く同じ数字なので

このメールアドレスはご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

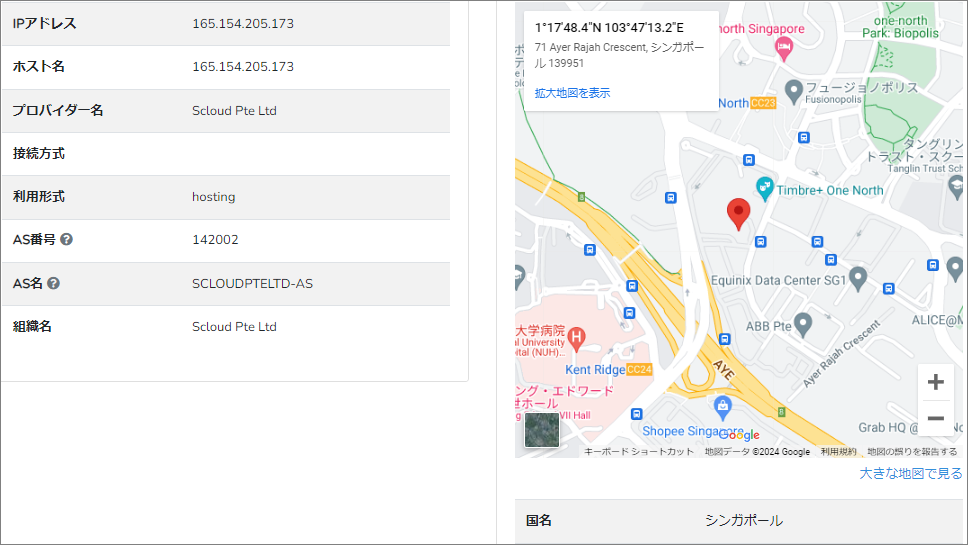

これを紐解けば差出人の素性が見えてきます。

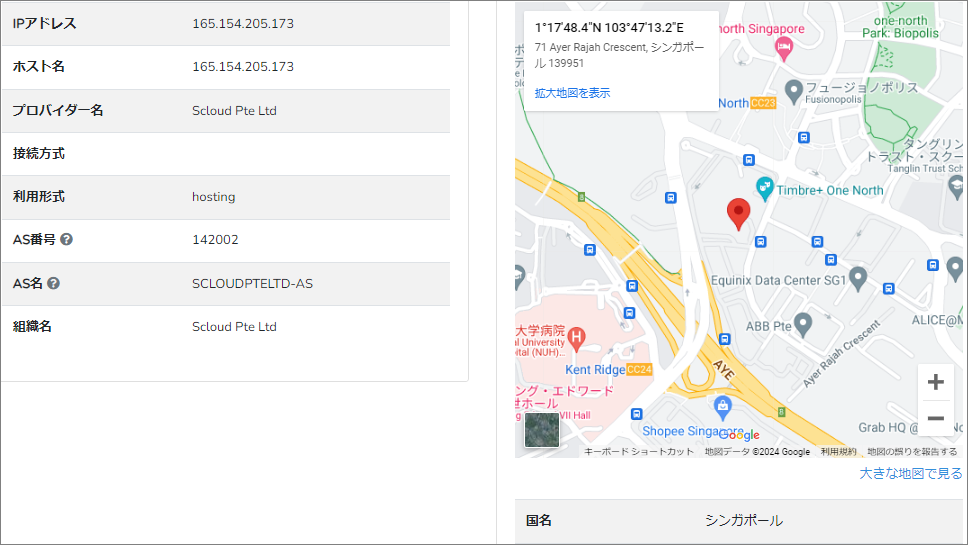

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで

確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、シンガポールの国立大学病院付近。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーもシンガポールに拠点を置く『Scloud Pte Ltd』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

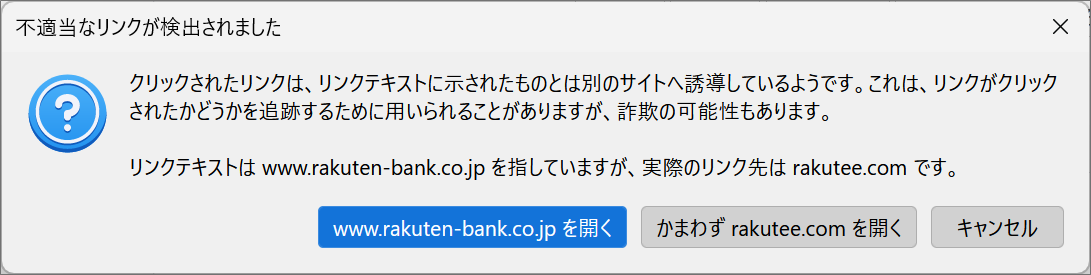

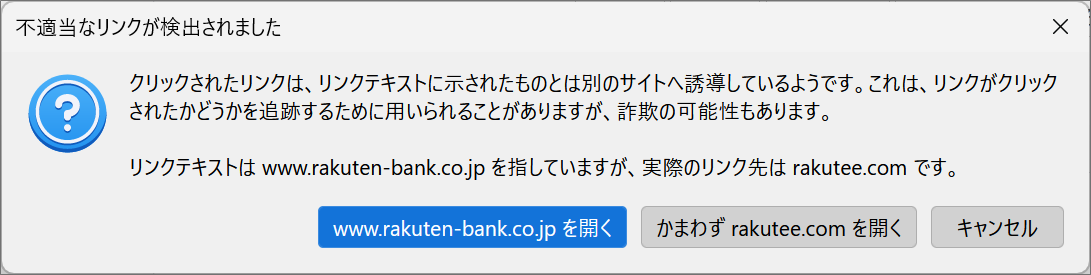

不適当なリンクが検出されました では引き続き本文。 | 下記日時に、連絡用メールアドレスを変更しました。 ■変更日時: 2024/05/28 12:53:47 ▽お手続きはこちら https://www.rakuten-bank.co.jp?token=dbbce6163adc2ea5892c5b1530064c6b89532796aa0c4fc7c9cb89d72c3b1ab&e=ZmFzZ2FlZzg3ODY0NTZAcXEuY29t ※ワンタイム認証・取引通知・かんたん振込(メルマネ)に利用する メールアドレスは変更になりません。 上記、楽天銀行のサービスで利用するメールアドレスを変更する場合は、 ログイン後、「登録情報の変更」→「メール設定」からお手続きください。 当メールは、連絡用メールアドレスを変更したお客さまの変更後アドレス宛に 配信しております。 変更にお心当たりのない方はおそれいりますが、当行カスタマーセンターまで ご連絡ください。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは本文内に直書きされていますが、表向きは楽天銀行の公式ドメインでこのままコピペして

開いてみると本物の楽天銀行に繋がりますがこれは偽装で、メール画面でクリックしてみると

このように警告が表示されます。

全然ページに飛ばされようとしまいますね。

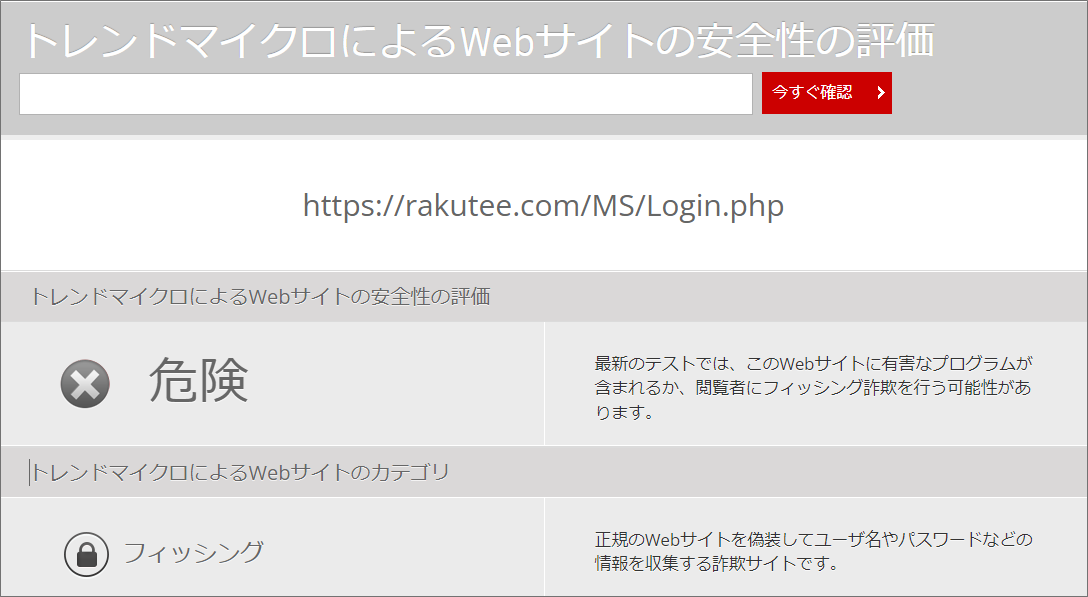

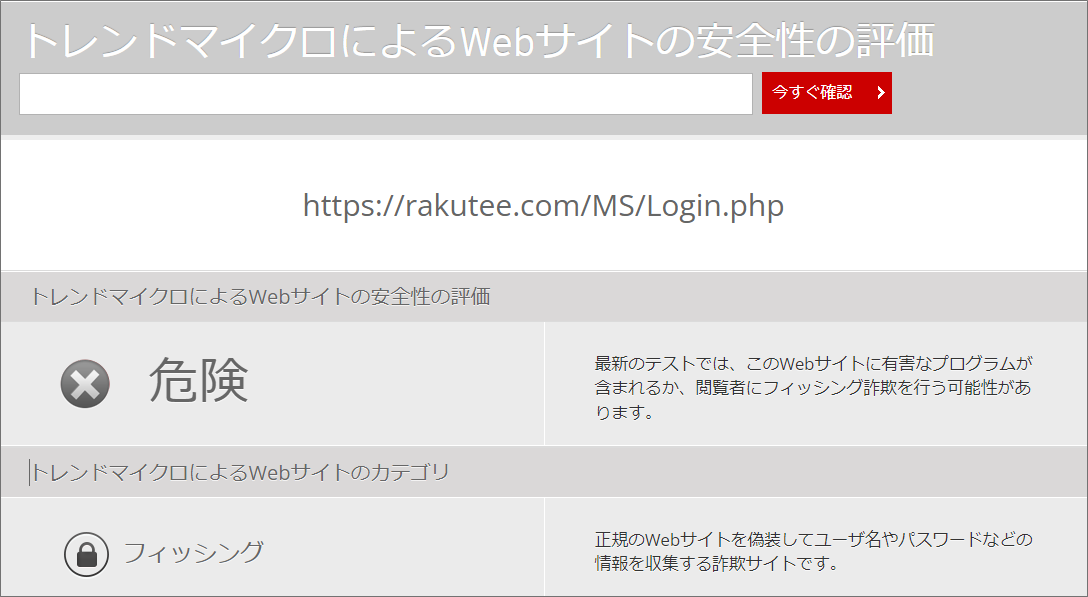

実際のリンク先をコンピュータセキュリティブランドのトレンドマイクロの

『サイトセーフティーセンター』で危険度を調べるとこのように評価されました。

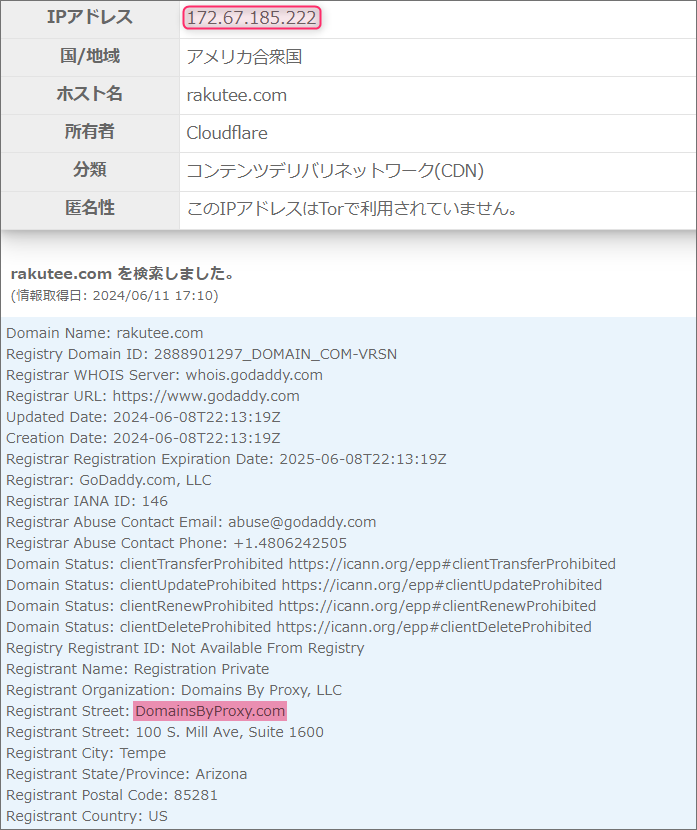

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”rakutee.com”

本物とよく似ていますがこのように本物に似せたURLのことを『ホモグラフ』呼ばれます。

このドメインにまつわる情報を取得してみます。

このドメインは『Domains By Proxy』というサービスを利用して登録されています。

この『Domains By Proxy』は、顧客が個人情報を一般に公開することなく,ドメイン名登録を行える

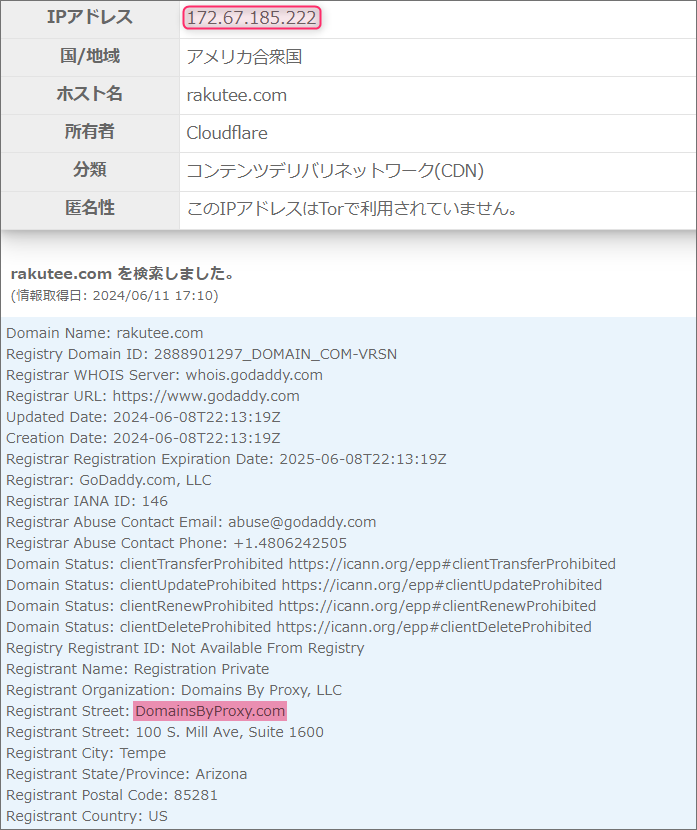

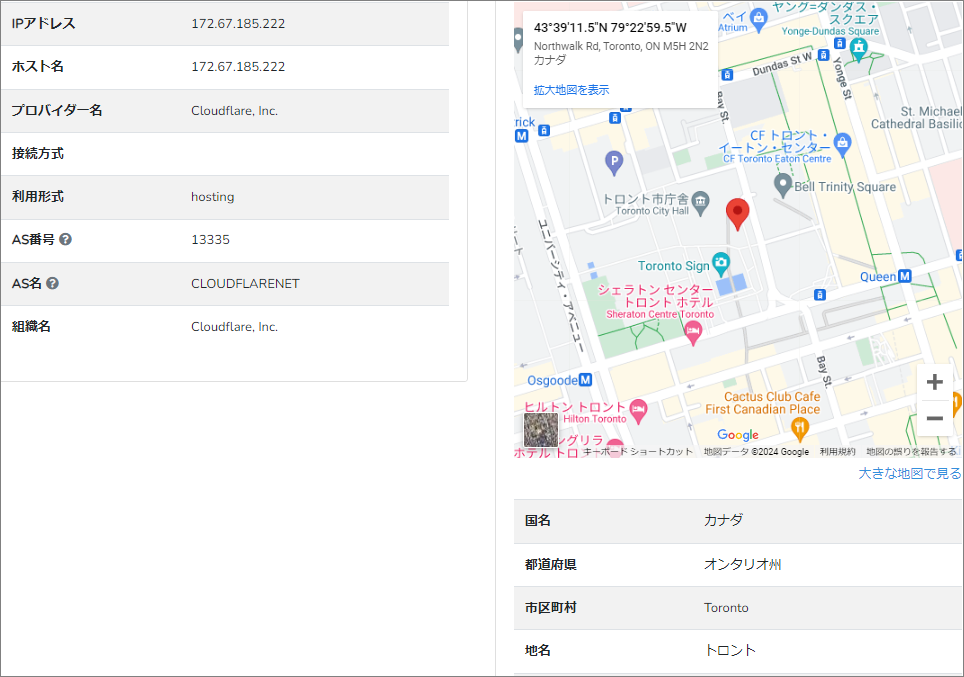

サービスで、当局の犯罪捜査を妨げることにもなってしまうとして問題視されています。 割当てているIPアドレスは”172.67.185.222”

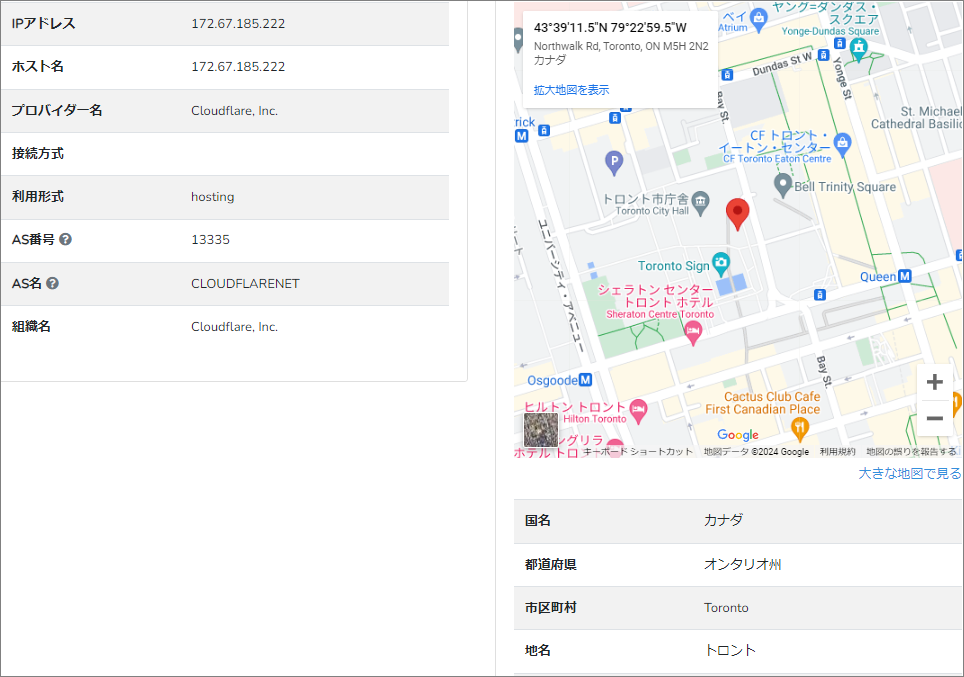

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、詐欺サイト調査ではよく出てくるトロント市庁舎付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは『Cloudflare』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

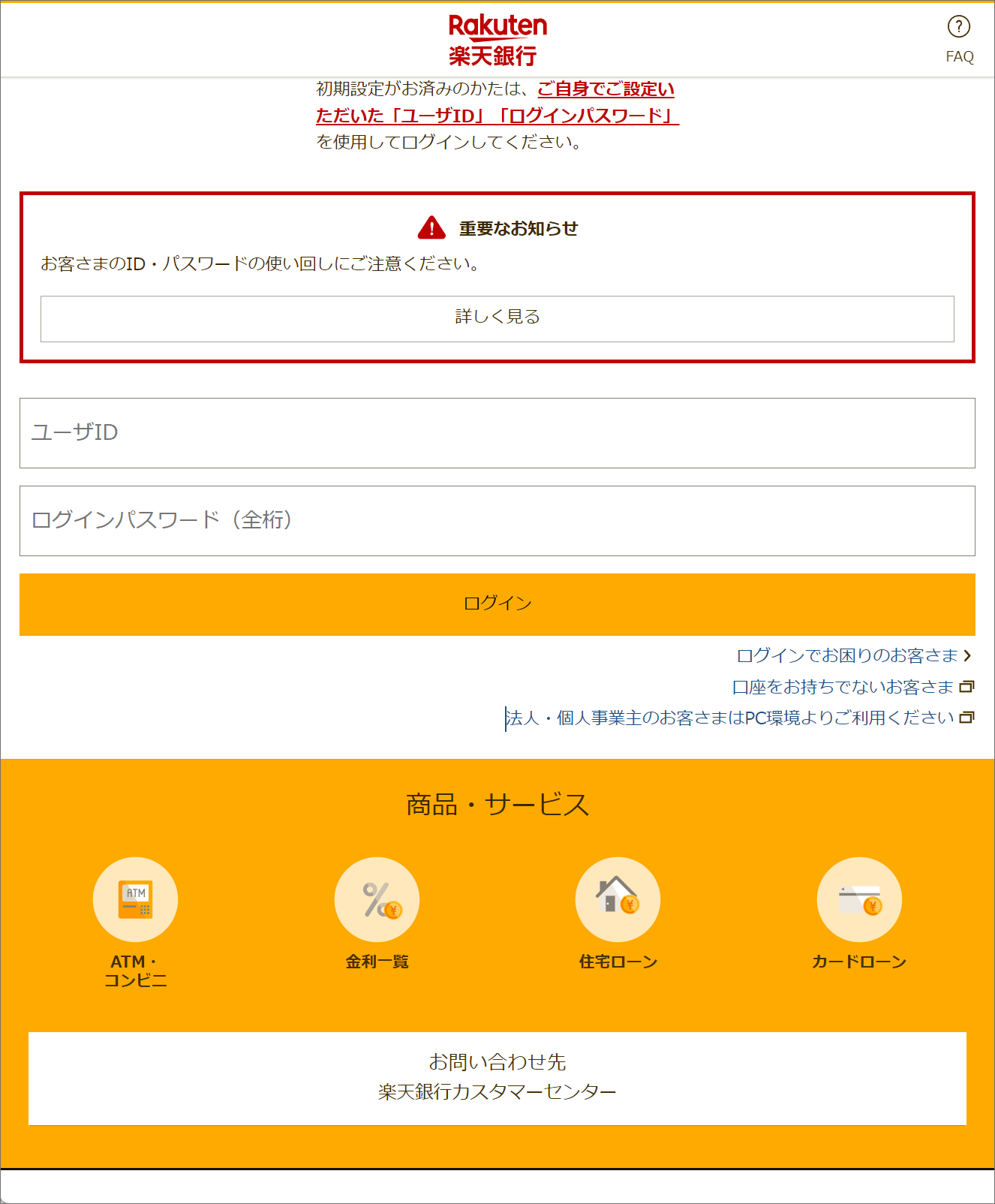

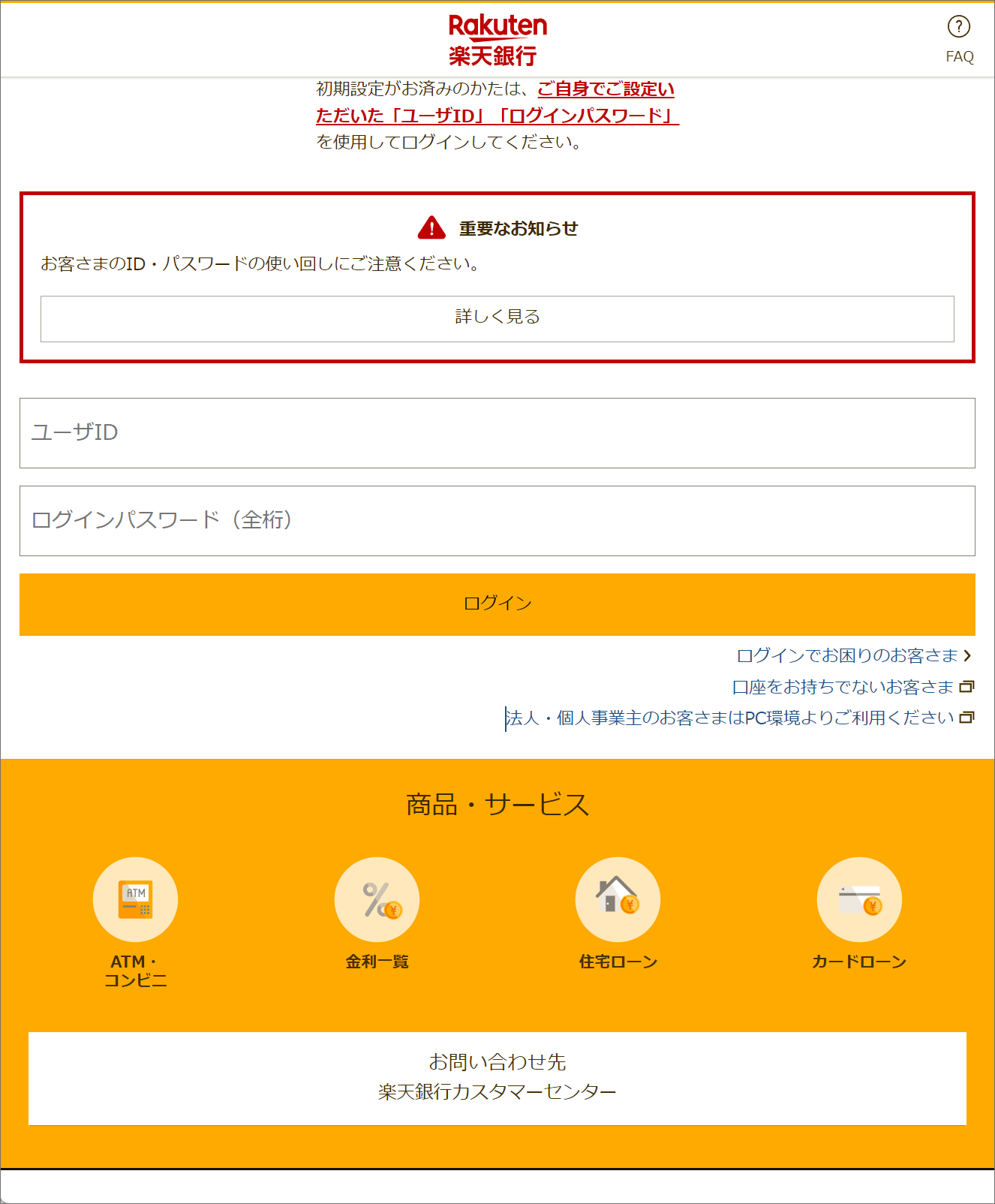

古いデザインのログインページ 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 こりゃまた古いデザインのログイン画面ですね。

現在の本家ログインページはずいぶん前に更新されていますよ!(笑)

ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報が詐欺師に流れてしまいます。

ログインされてしまうと口座をあれこれ操作され詐欺に遭うことになります。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |