でたらめなメールアドレス いつもご覧いただきありがとうございます! もうおなじみですよね『東京電力エナジーパートナー』からのメール。

例によってこのメールはフィッシング詐欺メールなのですが、どこかで入手した流出メールアドレスリスト

に向け適当に送信しているので、おそらく東電供給エリア以外の北海道の方にも沖縄の方にもはたまた

海外赴任の方にも送られてきていることかと思います。 このメールは、ありもしない架空の未払い請求をネタにリンクからクレジットカードの情報を盗み出そうと

するフィッシング詐欺です。

それが証拠にクレジットカード払いしか用意されていません。(笑) では、このメールを解体し詳しく見ていきましょう!

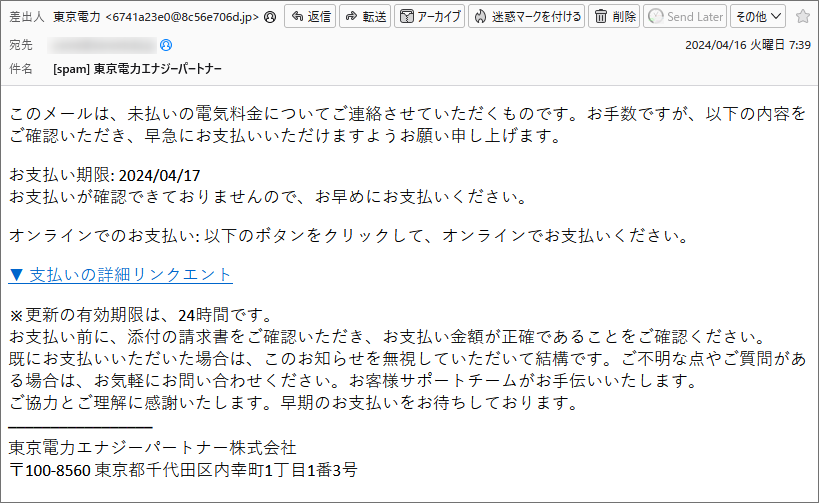

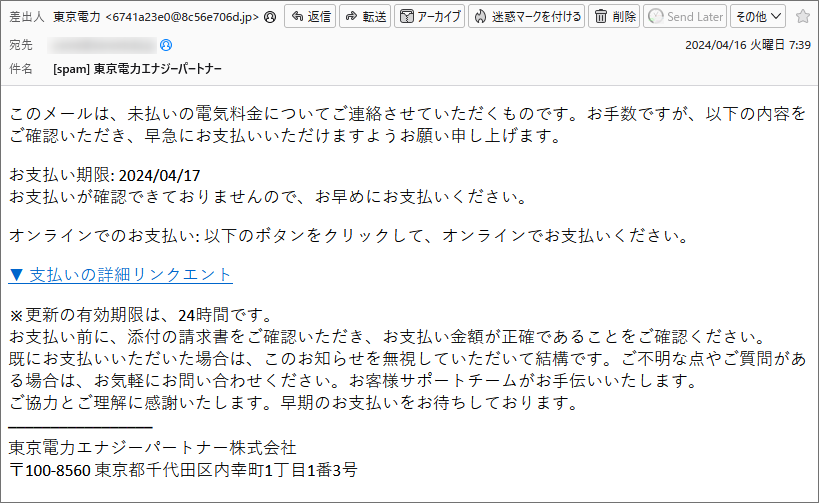

まずはプロパティーから見ていきます。 件名は『[spam] 東京電力エナジーパートナー』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『東京電力 <6741a23e0@8c56e706d.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 東電にしてはおかしなメールアドレスですね。(;^_^A

東電のオフィシャルサイトでURLを確認すれば簡単に分かることですが東電の公式ドメインは

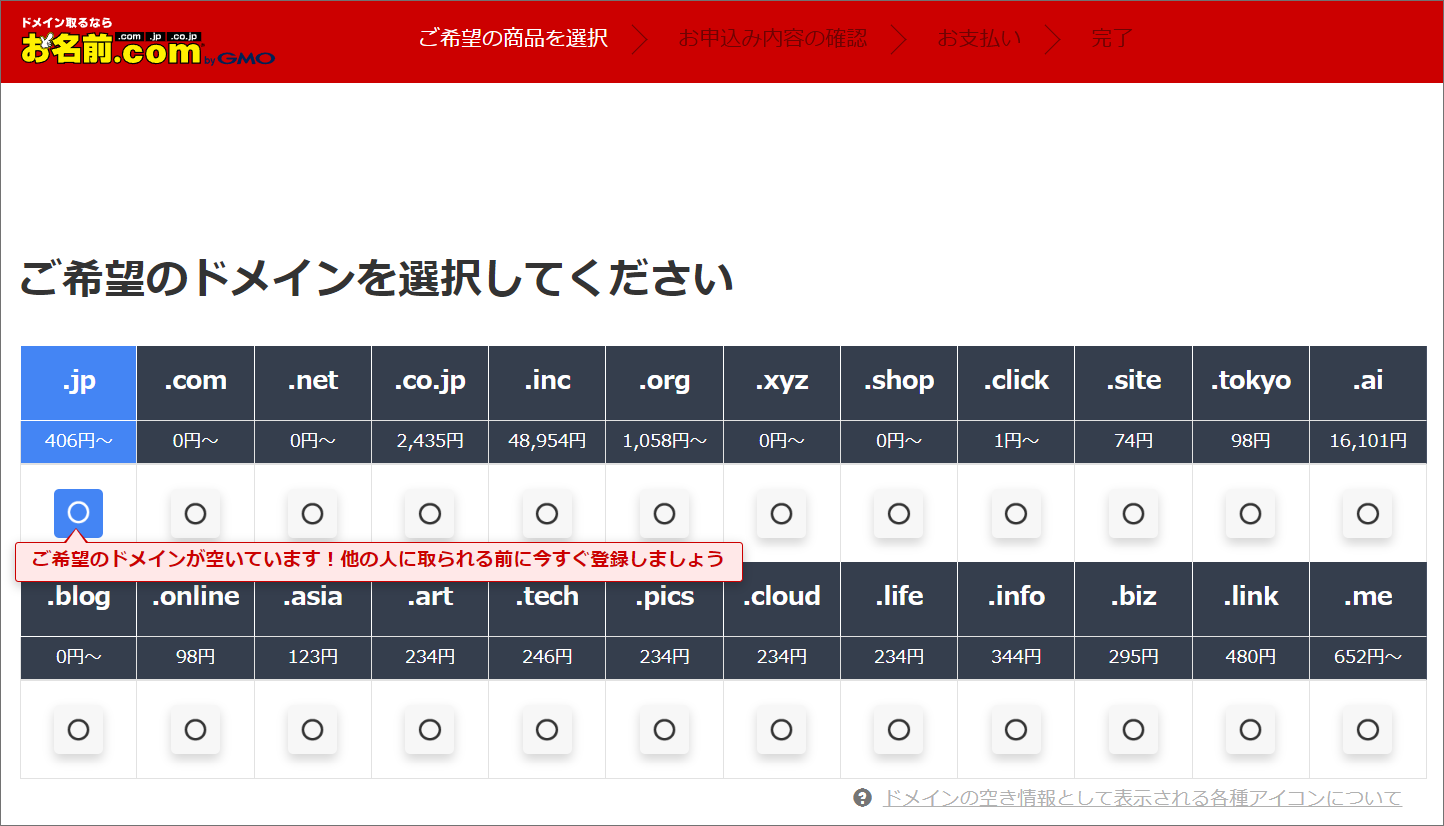

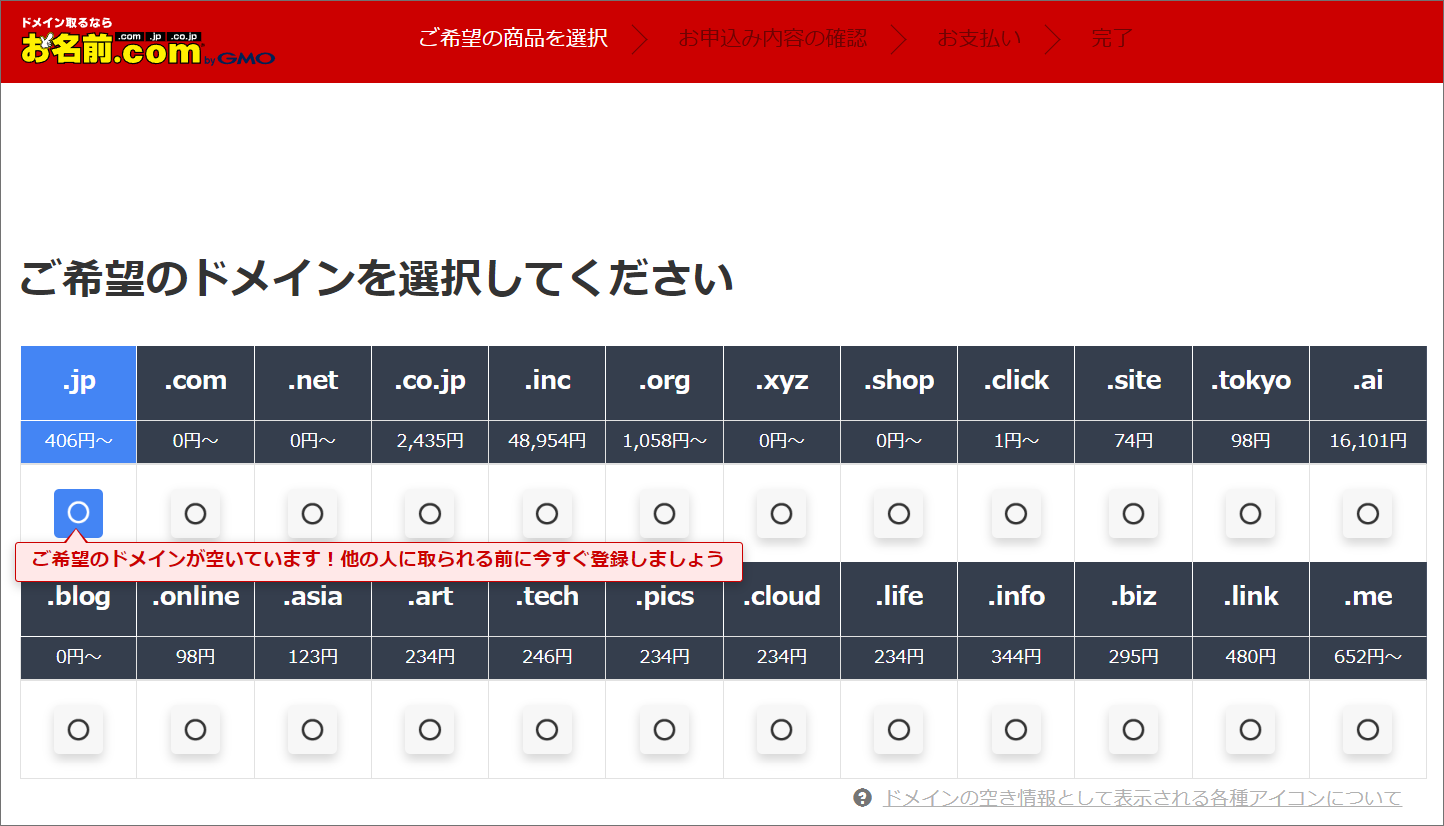

”tepco.co.jp”でこのような数字とアルファベットのドメインではありません。 余りにも怪しげなドメインなので『お名前.com』さんで空き具合を確認してみると…

やっぱりね!

このドメイン現在空きドメインのようです。

空きドメインでメールなんて送信できないのでこのメールアドレスは偽装されています。

発信地はタイのバンコク では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『Received: from mail.zqnth.com (unknown [128.1.44.12])』 | ほらほら、全然違うドメインが書いてあるじゃないですか!

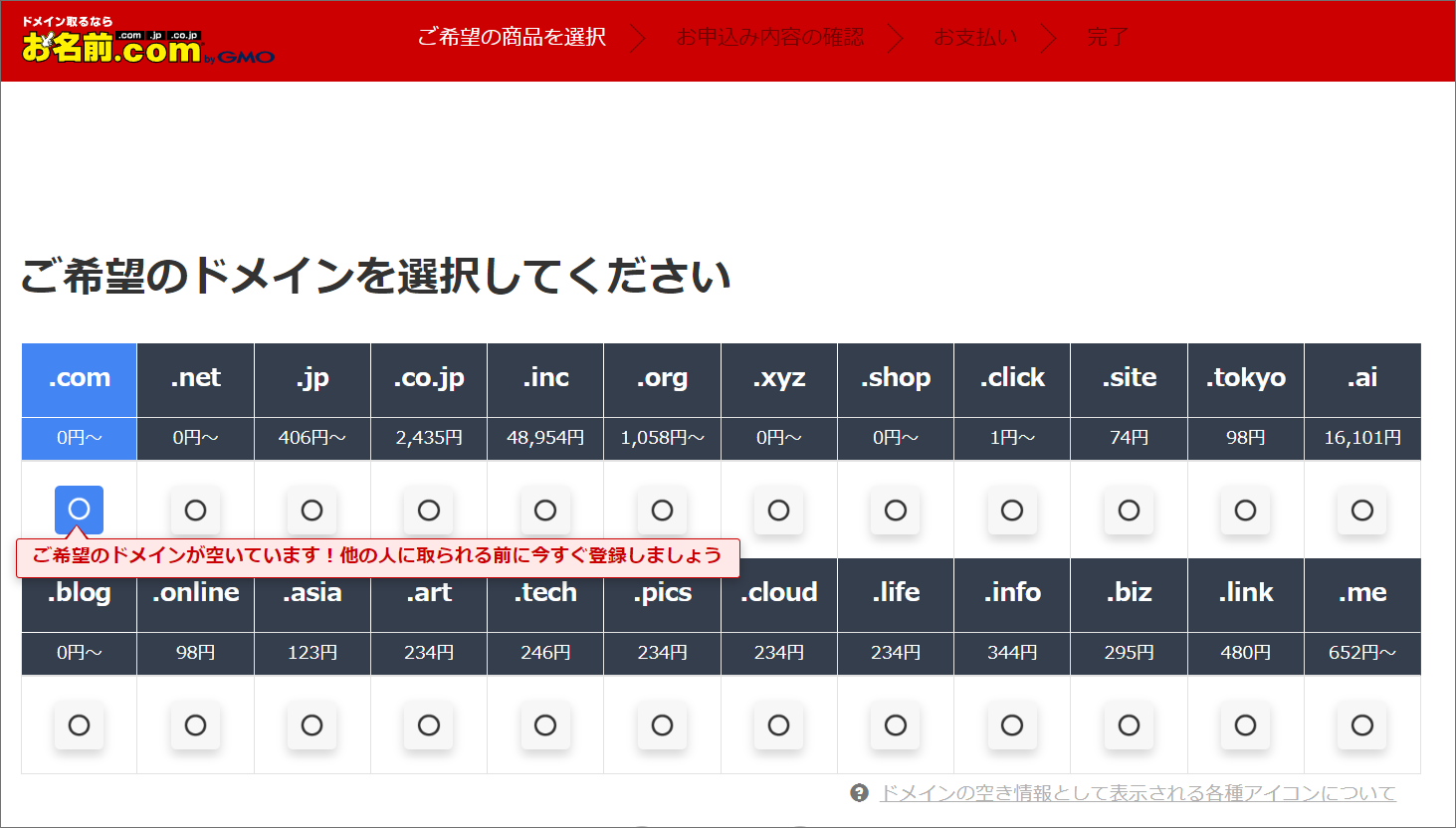

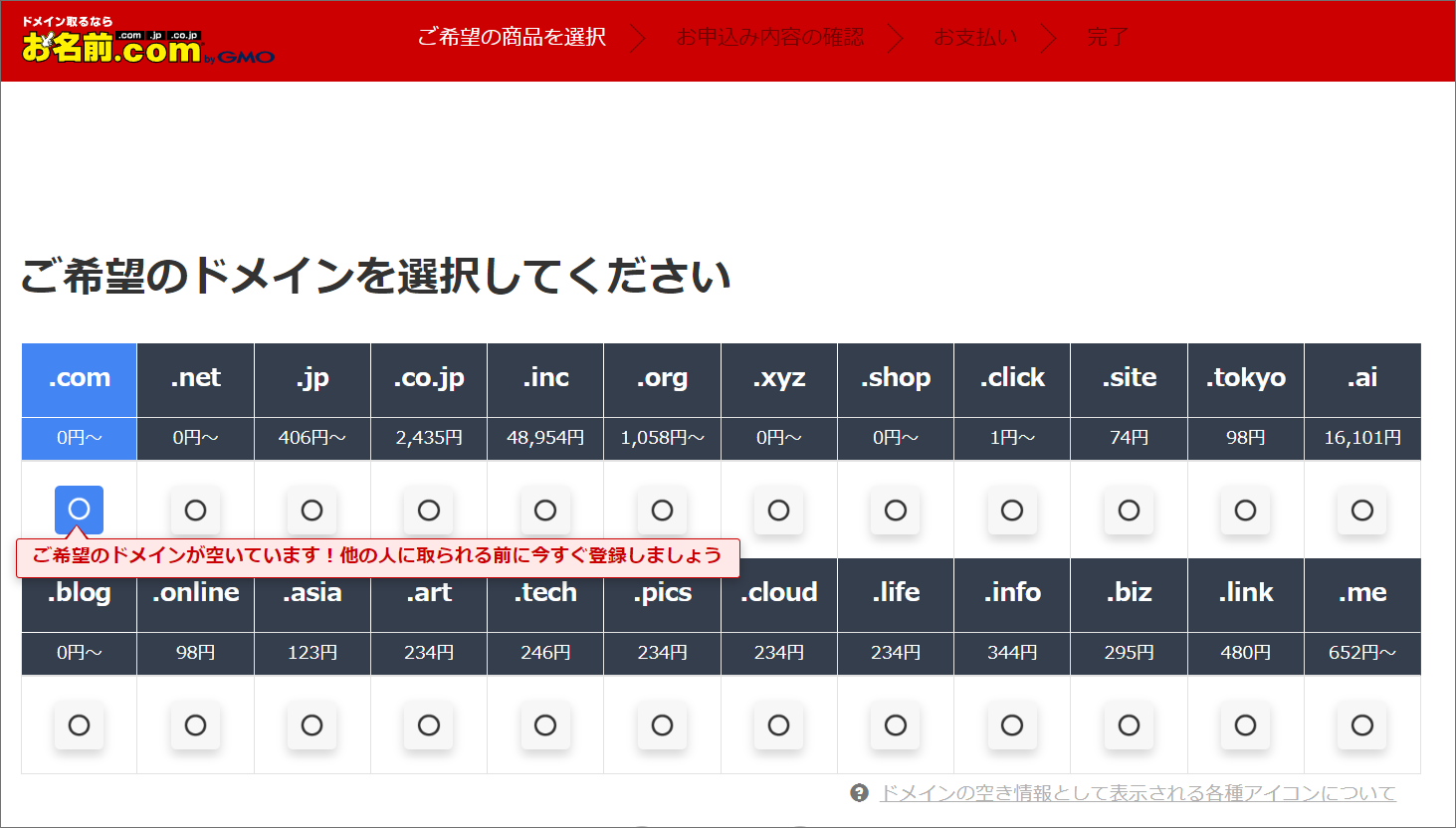

でもこれもきな臭いので先程と同様に『お名前.com』さんで空き具合を確認してみると…

これも空きドメインです!

コイツどんだけウソつけば気が済むのでしょうか!? ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。 ”Received”に記載されているIPアドレス”128.1.44.12”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、タイのバンコク付近。

確か昨日ご紹介した国税庁を騙った詐欺メールでも出てきましたね。

そして送信に利用されたプロバイダーは、ロサンゼルスと上海に拠点を置く『Zenlayer Inc』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

詐欺の手口 では引き続き本文。 | このメールは、未払いの電気料金についてご連絡させていただくものです。お手数ですが、以下の内容をご確認いただき、早急にお支払いいただけますようお願い申し上げます。 お支払い期限: 2024/04/17

お支払いが確認できておりませんので、お早めにお支払いください。 オンラインでのお支払い: 以下のボタンをクリックして、オンラインでお支払いください。 ▼ 支払いの詳細リンクエント ※更新の有効期限は、24時間です。

お支払い前に、添付の請求書をご確認いただき、お支払い金額が正確であることをご確認ください。

既にお支払いいただいた場合は、このお知らせを無視していただいて結構です。ご不明な点やご質問がある場合は、お気軽にお問い合わせください。お客様サポートチームがお手伝いいたします。

ご協力とご理解に感謝いたします。早期のお支払いをお待ちしております。 | この『リンクエント』って言葉、フィッシング詐欺メールでしか見たことありませんが

誰かご存知の方いらっしゃるでしょうか? ググっても『デリンクエント』って言葉しかヒットしないので『BinAI』に尋ねてみました。 | リンクエントとは、アメリカで生まれたビジネスに特化したソーシャル・ネットワーキング・サービス (SNS) です。LinkedInは、2003年に登場し、現在では全世界で6億人以上のユーザーが利用しています1。日本でもユーザー数が200万人以上あり、転職経路のおよそ40%がLinkedIn経由で行われているほど、ビジネスシーンで広く用いられています1。 LinkedInは、他の一般的なSNSとは異なり、ビジネスに特化しています。 | これによると『リンクエント』はビジネス特化のSNSのようです。

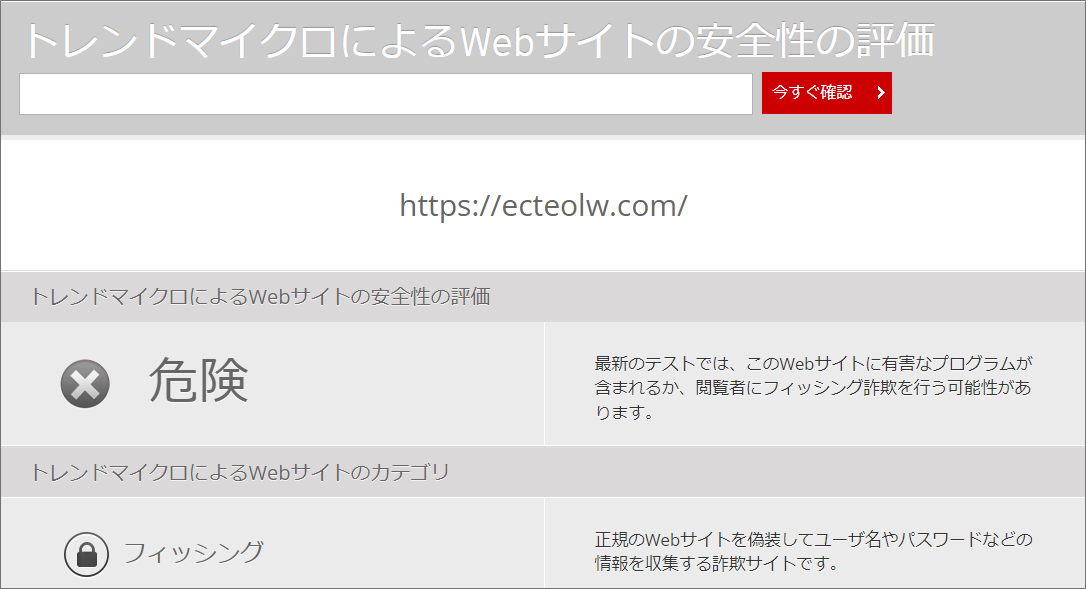

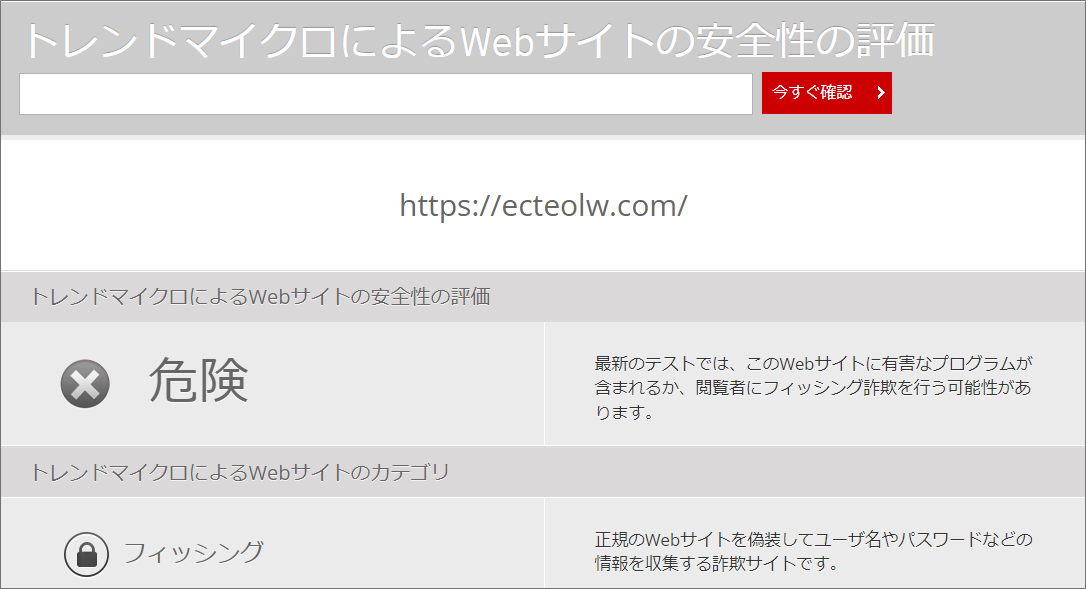

でもこのメールに書かれている『リンクエント』とは意味が異なりますね。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『▼ 支払いの詳細リンクエント』って書かれたところに付けられていて、

そのリンク先は、コンピュータセキュリティブランドのトレンドマイクロの

『サイトセーフティーセンター』での危険度はこのように評価されていました。

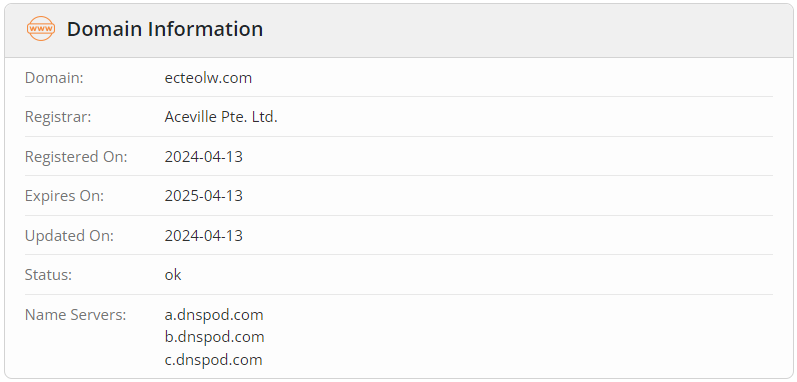

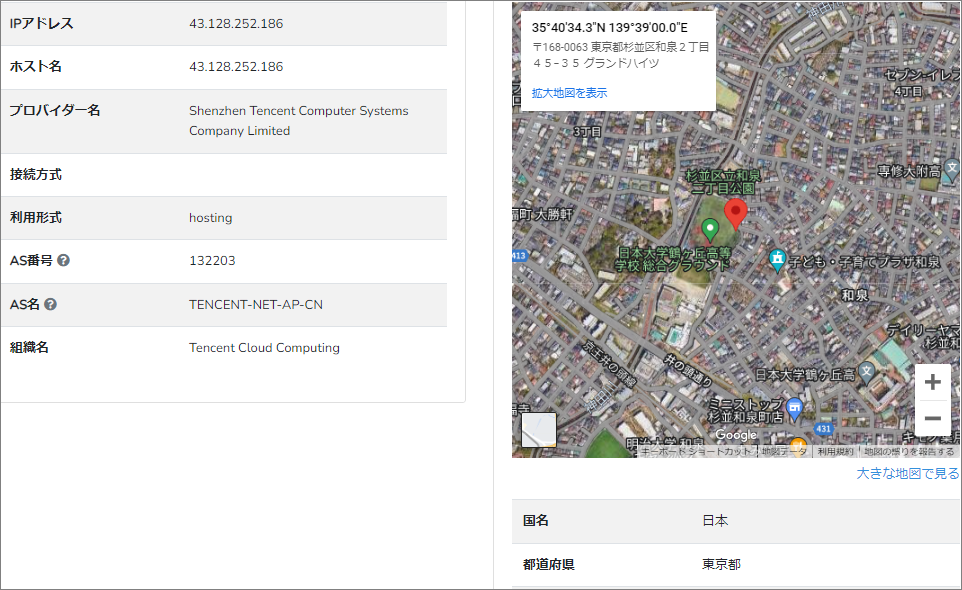

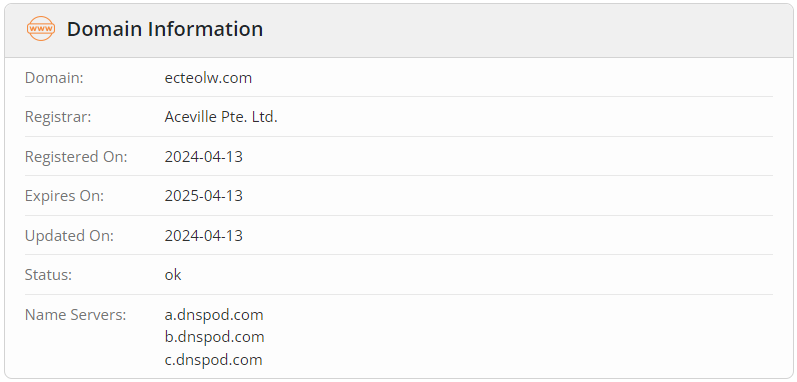

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”ecteolw.com”と、これまた東電のドメインとは全く異なるもの。

このドメインにまつわる情報を取得してみます。

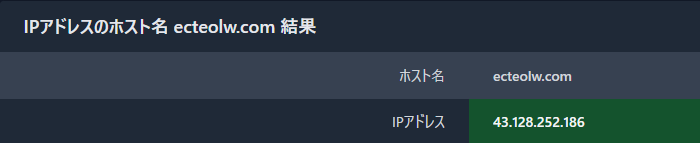

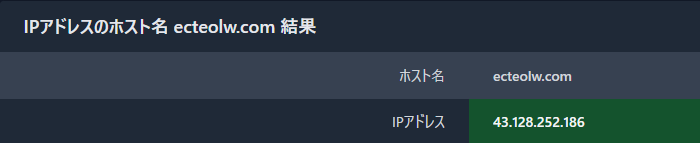

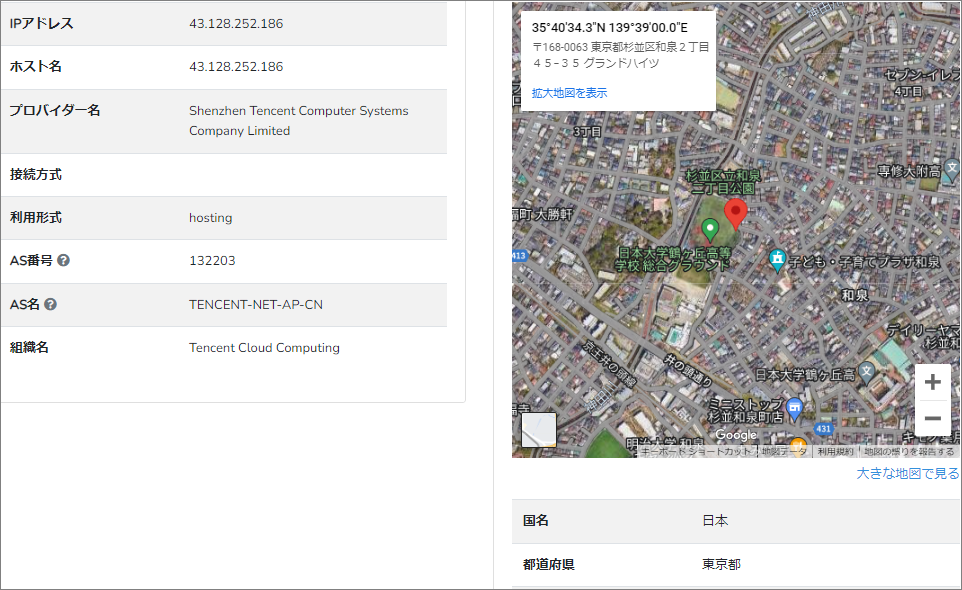

大した情報は入手できませんでしたね。このドメインを割当てているIPアドレスは”43.128.252.186”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) またここですか…

地図に立てられたピンの位置は、杉並区立和泉二丁目公園付近。

いったいここにはどれだけの詐欺サイトが存在するのでしょうか?(^^;)

利用されているホスティングサービスは『Shenzhen Tencent Computer Systems Company Limited』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 すると真っ先のウイルスバスターがブロックしてきました。

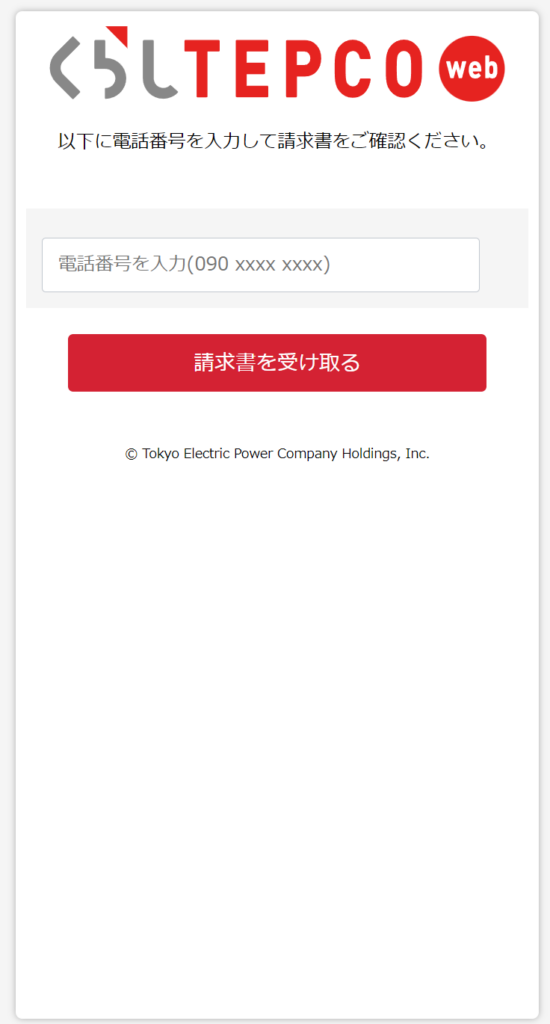

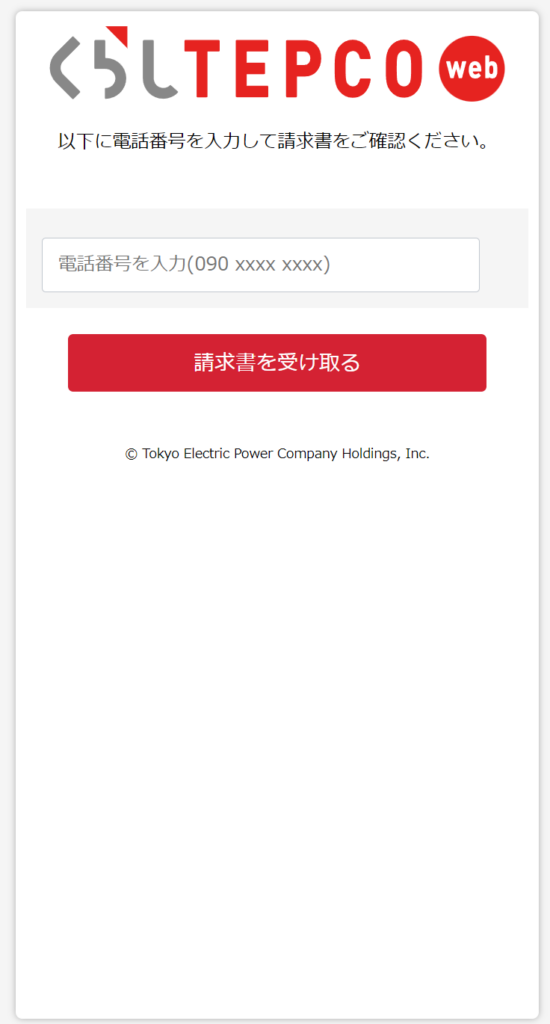

ブロックされたサイトに敢えて進んでみます。

するとこのような電話番号を入力する画面が表示されました。

適当な番号を入力して先に進んでみると、またしてもウイルスバスターにブロックされた上で最終的には

このようなカード情報を入力する画面が表示されました。

こういう手口でカード情報を盗み出すんですね。

危ない危ない!

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |