口座持ってないし 『三井住友信託銀行』でもこの手を使ってきましたね。

皆さん、何もひるむことはありませんよ!

銀行がこのような重要な内容を一方通行のメールで連絡してくることなんてありませんからね。

それに私、こちらの口座持ってないし。(笑)

金融機関名を変え送られてくるものの内容が馬鹿の一つ覚えで同じなのですぐにバレてしまいます。

また、メールアドレスの@前のアカウント名にしれっと私のメールアカウント名を入れているもの

最近のフィッシング詐欺メールのあるあるです。 では、このメールを解体し詳しく見ていきましょう!

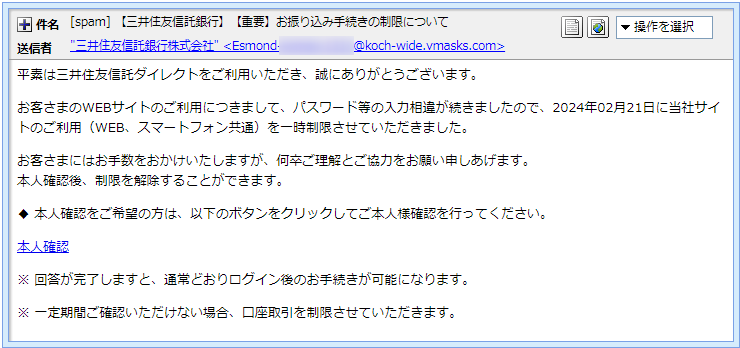

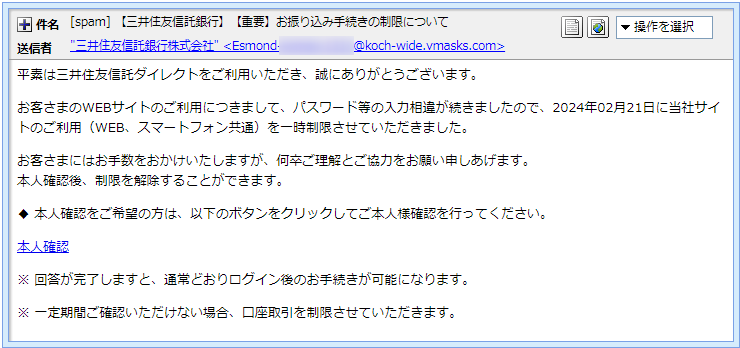

まずはプロパティーから見ていきましょう。 件名は『[spam] 【三井住友信託銀行】【重要】お振り込み手続きの制限について』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”三井住友信託銀行株式会社” <Esmond-******@koch-wide.vmasks.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 こいつ馬鹿でしょ?

三井住友信託銀行がこのようなドメイン使うはずがないでしょ!

オフィシャルサイトのURLを確認すれば簡単に分かること、三井住友信託銀行の公式ドメインは”smtb.jp”

自社ドメインがあるのにわざわざこのような意味不明のドメインを使ったメールアドレスで大切なユーザーに

メールを配信するなんて言語道断です!

ま、このドメインメールも眉唾で信用なりませんけどね。

案の定偽アドレス では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from koch-wide.vmasks.com (unknown [113.31.126.144])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーの情報。

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

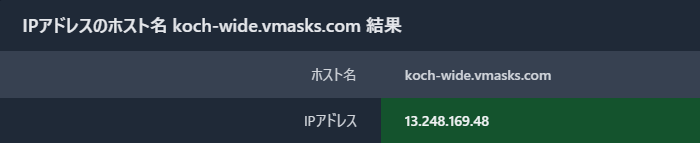

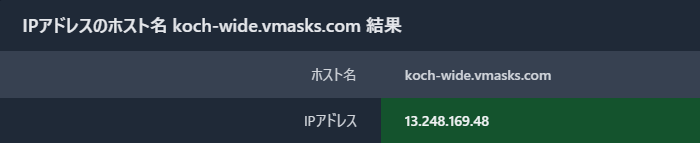

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”koch-wide.vmasks.com”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”koch-wide.vmasks.com”を割当てているIPアドレスの情報です。

これによると”13.248.169.48”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”113.31.126.144”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”koch-wide.vmasks.com”ではありません。

これでアドレスの偽装は確定です! ”Received”に記載されているIPアドレス”113.31.126.144”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

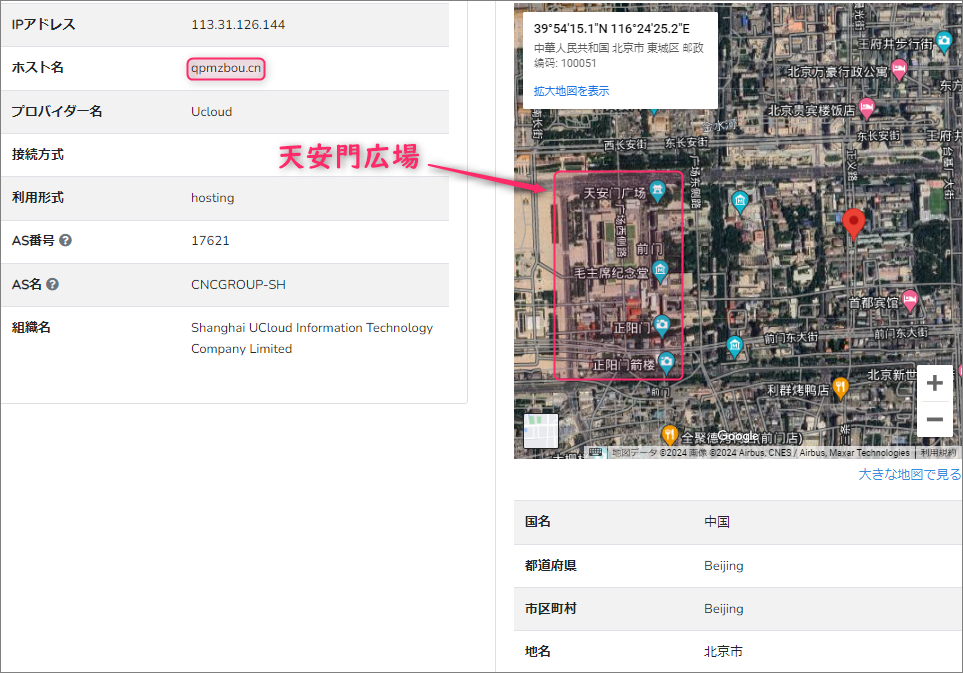

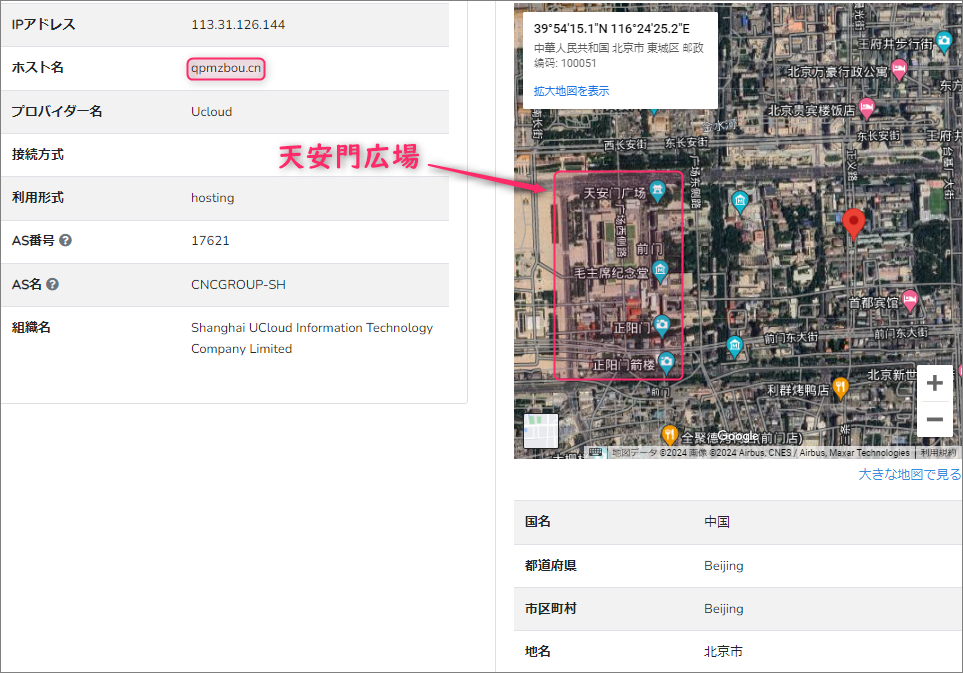

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

地図に立てられたピンの位置は、中国にある『天安門広場』東側付近。

この辺りは昔からフィッシング詐欺メールの発信地として知られています。

送信に利用されたのもこれまた中国の『Ucloud』と言うプロバイダーです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

はるか遠いブルガリアの地で詐欺サイトを運営 では引き続き本文。 | 平素は三井住友信託ダイレクトをご利用いただき、誠にありがとうございます。 お客さまのWEBサイトのご利用につきまして、パスワード等の入力相違が続きましたので、2024年02月21日に当社サイトのご利用(WEB、スマートフォン共通)を一時制限させていただきました。 お客さまにはお手数をおかけいたしますが、何卒ご理解とご協力をお願い申しあげます。

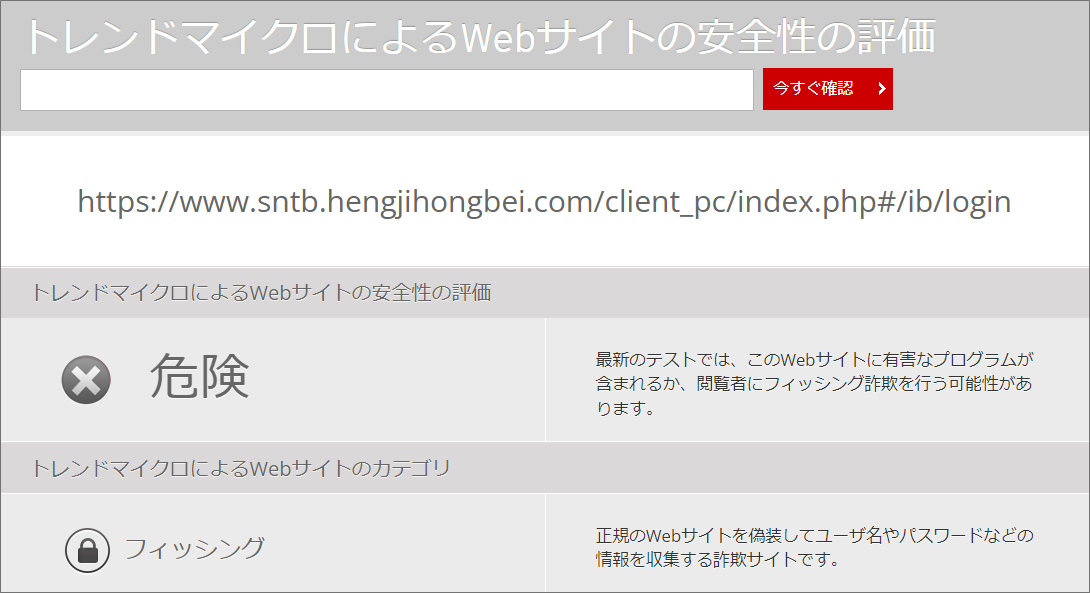

本人確認後、制限を解除することができます。 ◆ 本人確認をご希望の方は、以下のボタンをクリックしてご本人様確認を行ってください。 本人確認 ※ 回答が完了しますと、通常どおりログイン後のお手続きが可能になります。 ※ 一定期間ご確認いただけない場合、口座取引を制限させていただきます。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

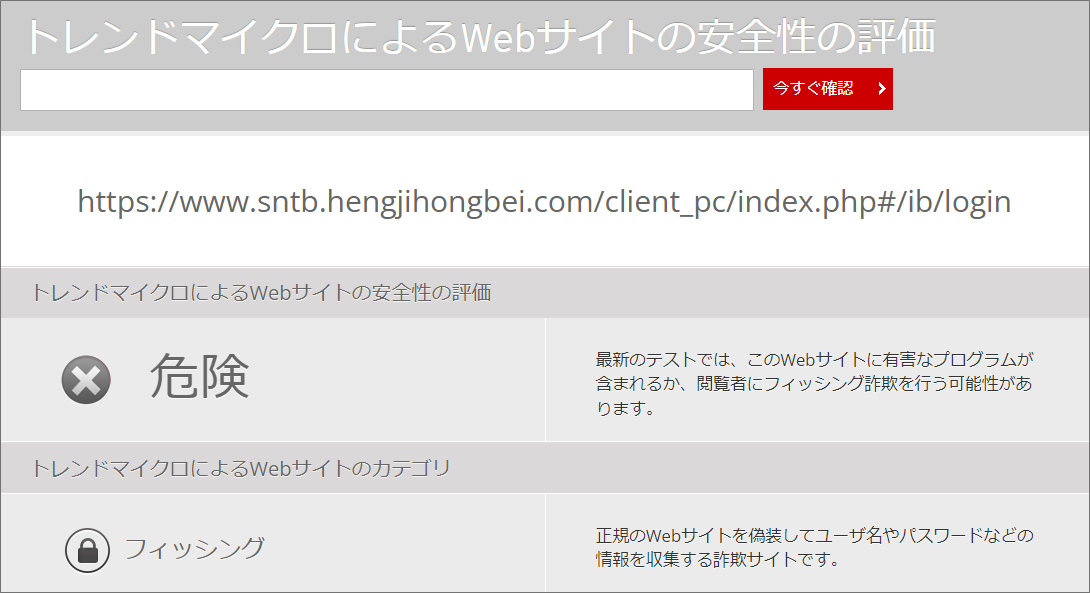

そのリンクは『本人確認』って書かれたところに付けられていて、

そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは”www.sntb.hengjihongbei.com”

このドメインにまつわる情報を取得してみます。

このドメインは、郵便番号から推測すると『東京都板橋区蓮根』辺りに住まいも方が申請を行ったようです。

一応ぼかしておきますが、しっかりお名前まで見えています。

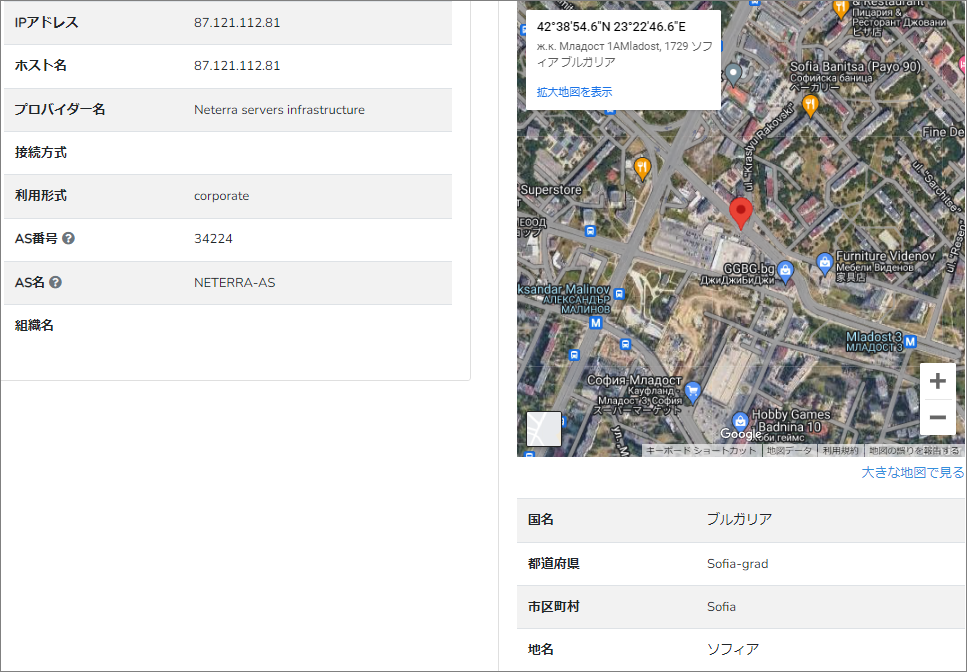

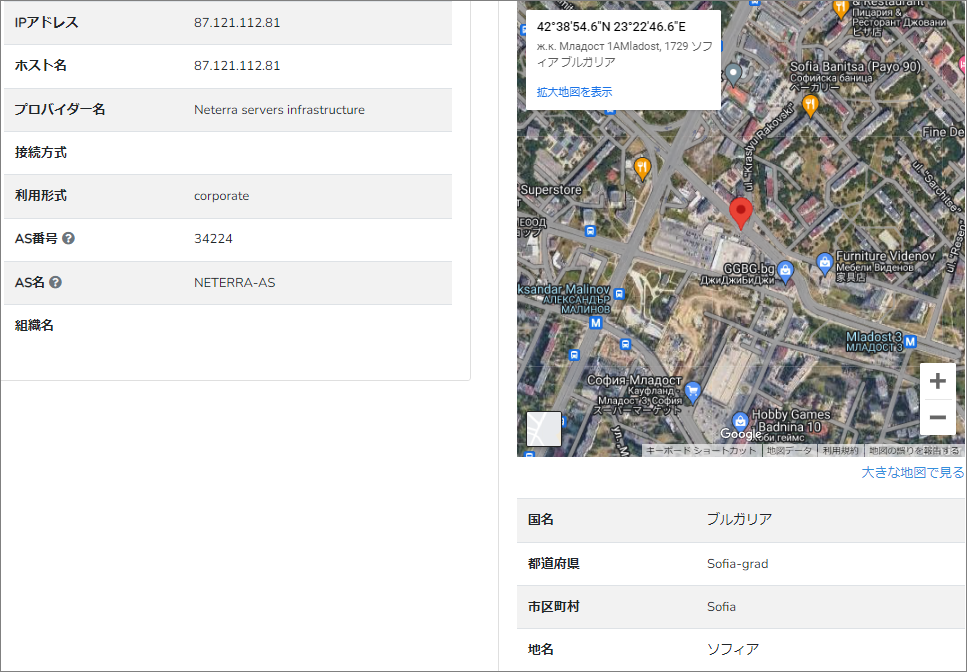

これによるとがを割当てているIPアドレスは”87.121.112.81”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

地図に立てられたピンの位置は、はるか遠くブルガリアの『ソフィア』付近。

利用されているホスティングサービスは『Neterra servers infrastructure』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

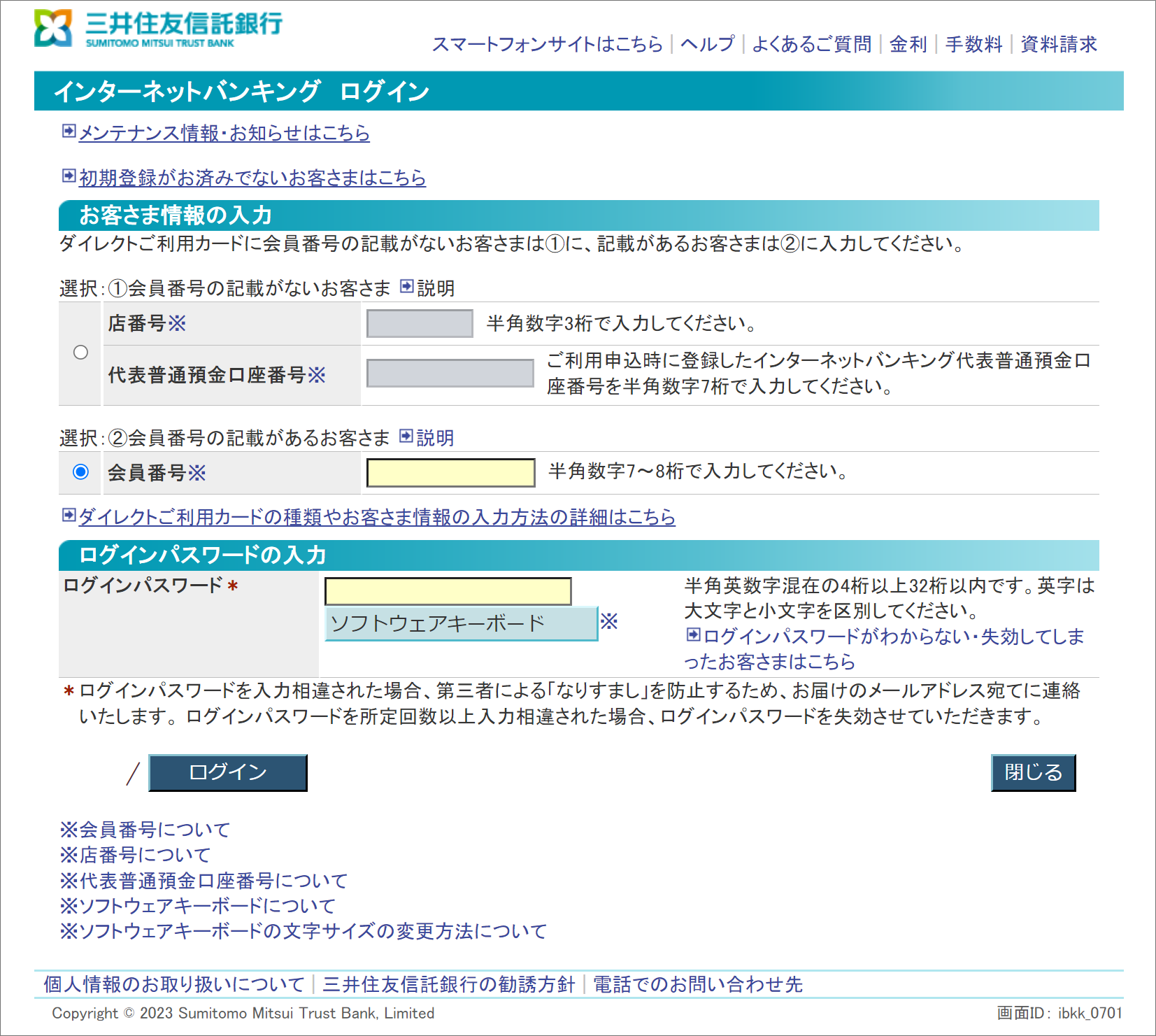

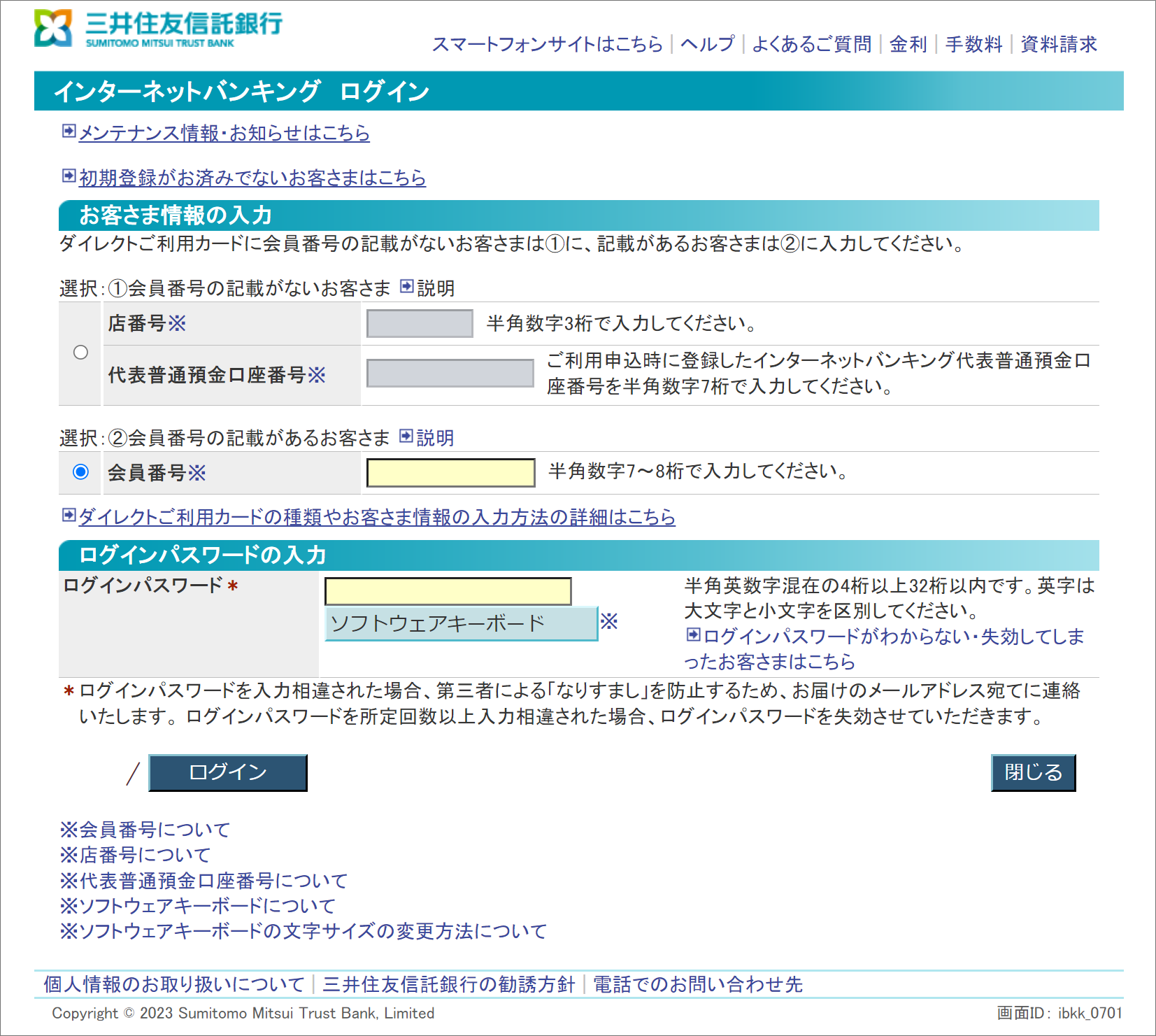

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 すると『三井住友信託銀行』と書かれたログインページが表示されました。

本物の三井住友信託銀行のログインページと比較しましたが全く同じで全然見分けがつきません。

ただ、偽物は『ソフトウェアキーボード』と書かれたボタンを押してもキーボードは表示されません(笑) これらを埋めてログインボタンを押してしまうと、その情報が詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や、更にはカードの情報まで

詐取されることでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |