!ご注意!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介ししています。

このようなメールを受け取っても絶対に本文中にあるリンクをクリックしないでください!

リンクは当該サイトを装った偽サイトへ誘導で、最悪の場合、詐欺被害に遭う可能性があります。

ですから絶対にクリックしないでください!

どうしても気になると言う方は、ブックマークしてあるリンクを使うかスマホアプリを

お使いになってログインするように心掛けてください!

送信時刻と受信時刻の差は時差? 本日3つ目のエントリーはまたまたまたAmazon系フィッシング詐欺メールのお話。

これまた新種♪

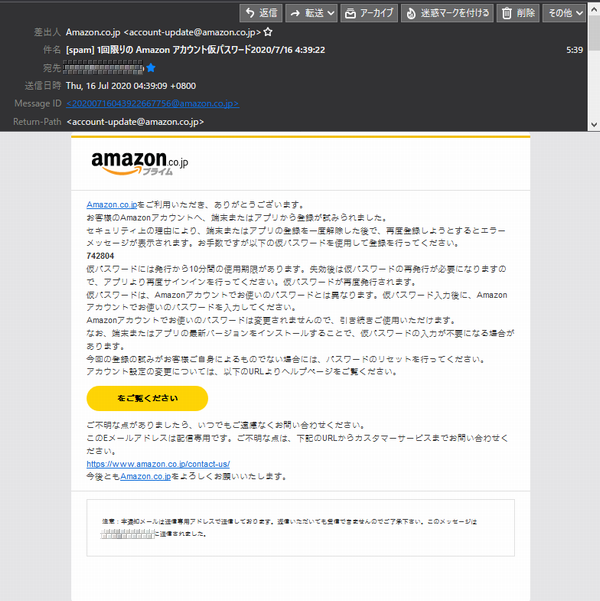

件名:「[spam] 1回限りの Amazon アカウント仮パスワード2020/7/16 4:39:22」

しっかり”spamスタンプ”が押されているんで詐欺メール確定!

このメール、送信日時が7月16日の午前4時39分22秒ですが、私の届いたのが

Thunderbirdによると同じ日の午前5時39分

う~ん、時差かなこれは?

日本とマイナス1時間の時差がある国や街はアジア圏で見るとシンガポール、中国、香港

マカオ、台湾、マレーシアなどが思い当たりますが果たして…(;^_^A 差出人:「Amazon.co.jp <account-update@amazon.co.jp>」

メールのヘッダーソースにある情報を確認すると”Message ID”と”Return-Path”の

ドメインも”amazon.co.jp”。

この辺は割と簡単に偽装できるので当てになりません。

やるならしっかり作りましょう! こちらが本文を抜粋したもの。 | Amazon.co.jpをご利用いただき、ありがとうございます。 お客様のAmazonアカウントへ、端末またはアプリから登録が試みられました。

セキュリティ上の理由により、端末またはアプリの登録を一度解除した後で、

再度登録しようとするとエラーメッセージが表示されます。お手数ですが以下の

仮パスワードを使用して登録を行ってください。

742804 仮パスワードには発行から10分間の使用期限があります。

失効後は仮パスワードの再発行が必要になりますので、アプリより再度サインインを

行ってください。仮パスワードが再度発行されます。 仮パスワードは、Amazonアカウントでお使いのパスワードとは異なります。

仮パスワード入力後に、Amazonアカウントでお使いのパスワードを入力してください。 Amazonアカウントでお使いのパスワードは変更されませんので、引き続き

ご使用いただけます。 なお、端末またはアプリの最新バージョンをインストールすることで、仮パスワードの

入力が不要になる場合があります。 今回の登録の試みがお客様ご自身によるものでない場合には、パスワードの

リセットを行ってください。 アカウント設定の変更については、以下のURLよりヘルプページをご覧ください。 | ごめんなさい、ちょっと何言ってるか分かりません…(;^_^A まず、文頭に宛先がありません。

これは詐欺メールの大きな特徴の一つ!

この時点で詐欺メール確定!! 10分しか使えない仮パスワードってメールで送る意味あるの?

時差もあるし(笑)

これって絶対失効前提のパスワードですね!

失効したんで焦らせてログインさせる一つの手段かも知れません。 そしてまたこのボタンがクソですね(笑)

わたし、”を”の前が知りたい…(爆笑)

せっかくならちゃんと作ってください。

こんなのウソバレバレですよ! なんかこのメール、読んでると眉間がチカチカして内容が全然入ってこない。

リンクは絶対に押さないで! このメールにリンクは4箇所配置されています。

テキストに張られたのが3つと、例のクソボタンが1つ。

どれも接続されるURLは同じ。 ここから先は絶対にマネしないでくださいよ、何があっても責任取れません。 接続されるURLはこちら、あまりに長いので適当に改行してあります。

使われているドメインは赤で示した”amazonncojprgnx.ic4q.cn”

トップレベルドメインは”.cn”なので中国です。 ttp://amazonncojprgnx.ic4q.cn/ap/signin?openid.pape.max_auth_age=0&openid.return_to

=https%3A%2F%2Fwww.amazon.co.jp%2F%3Fref_%3Dnav_em_hd_re_signin&openid.identity

=http%3A%2F%2Fspecs.openid.net%2Fauth%2F2.0%2Fidentifier_select&openid.assoc_handle

=jpflex&openid.mode=checkid_setup&key=a@b22222.c1111&openid.claimed_id

=http%3A%2F%2Fspecs.openid.net%2Fauth%2F2.0%2Fidentifier_select&openid.ns

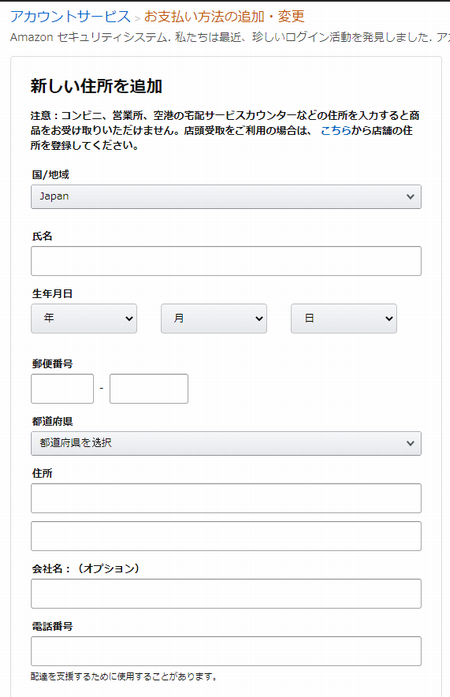

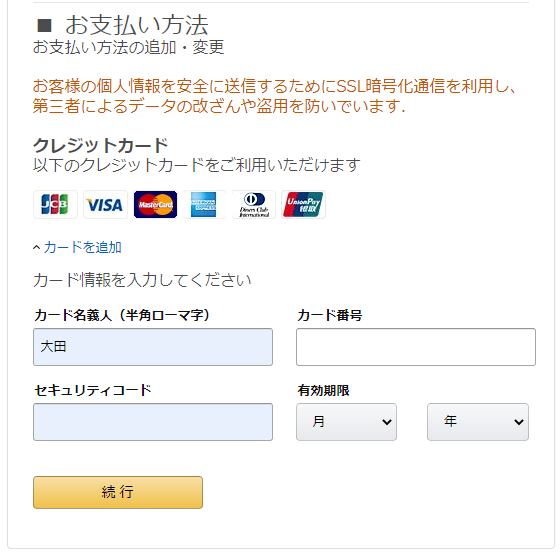

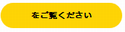

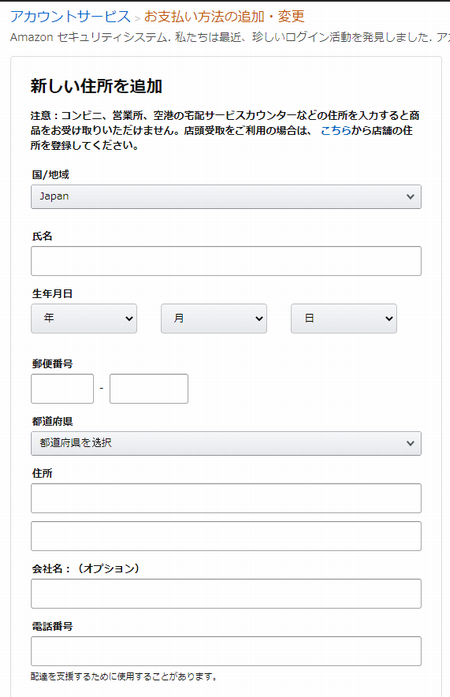

=http%3A%2F%2Fspecs.openid.net%2Fauth%2F2.0&&ref_=nav_em_hd_clc_signinh | あのクソボタンを押すと完コピのログインページが表示されました。

と言う事はまだ対策されてないと言う事ですので要注意!!

適当に入力して先へ進むと。

個人情報を入力するページが表示されました。

この下の方にクレカの情報を入力する画面も。

全部適当に、ウソにはウソを(笑)

すると何がめでたいのかこんなページが一瞬表示された後

正規Amazonのアカウントサービスページに飛ばされました。

ほんとおめでたい野郎だ!

最後にAmazonのアカウントサービスページに接続するところがミソ。

被害者はアカウントが更新されたと思い込み、騙されたのに気が付かず被害拡大!

怖ろしいですね… でもよく見るといくつものヒントが隠されているので、被害に遭わぬよう

詐欺メールを見分けるスキルを付けましょう♪

迷惑メール相談センターへ通報します では最後に、受信者の責任として受け取った「迷惑メール」を通報。

「迷惑メール相談センター情報提供ページ」にある

メールアドレス(meiwaku@dekyo.or.jp)宛に「ヘッダーをすべて表示させた」状態で転送します。

はい、お疲れ様でした (^^♪

|