今月2度目の請求(笑) 先日同じ件名のメールをご紹介したばかりですが、姿を変えてまた新しいものが送られてきました。

先回もお話していますが、楽天の会員登録に利用したメールアドレスではないアドレスへの通知になるので

このメールはフィッシング詐欺メールに間違いありません! 先回は味気の無いモノクロのメールでしたが、今回は本物の楽天からのものとまったく見分けがつきません。

でも、賢明な方なら既にお分かりのことと思いますが、ある1点のみ本物とは違うところがあります。

それは何を隠そう差出人のメールアドレスです。 では、その辺りを含めこのメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 【楽天カード】カードご請求金額のご案内』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『楽天カード株式会社 <rakuten1@hampfpm.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 先程書いた通り、このメールは本物そっくりながら1箇所だけ異なる部分があります。

それは差出人のメールアドレス。

このメールの場合”rakuten1@hampfpm.cn”と中国のドメインが利用されていますが、本物の場合

差出人はこのように書かれています『楽天カード株式会社 <info@mail.rakuten-card.co.jp>』

ここで使われているメールアドレスは”info@mail.rakuten-card.co.jp”と日本のドメインが

使われていますよね!

国内企業の楽天が何が楽しくてわざわざ中国のドメインを使うのでしょうか?

絶対にあり得ません!!

ロシアのプロバイダーが運営するメールサーバーを利用 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from hampfpm.cn (unknown [194.87.31.179])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 では、メールアドレスにあったドメイン”hampfpm.cn”が差出人本人のものなのかどうかを調べてみます。

これがドメイン”hampfpm.cn”の登録情報です。

いつものように中国人らしき名前が記載されていますね。

これによると”194.87.31.179”がこのドメインを割当てているIPアドレス。

もちろん楽天からのメールではありませんが”Received”のIPアドレスと全く同じ数字なので

このメールアドレスは差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に危険性や送信に使われた回線情報とその割り当て地を確認してみます。

このIPアドレスを元に割り出した危険度は『脅威レベル:高』

その詳細は『サイバーアタックの攻撃元』表示とされています。 地図上にピンが立てられたのは、オランダの『アムステルダム』

そして送信に利用されたのは、『Global Internet Solutions LLCGlobal Internet Solutions LLC』と言う

ロシア連邦に拠点を置くプロバイダーです。

このメールは、この付近に設置されたロシアのプロバイダーが運営するメールサーバーを介して

私に届けられたようです。

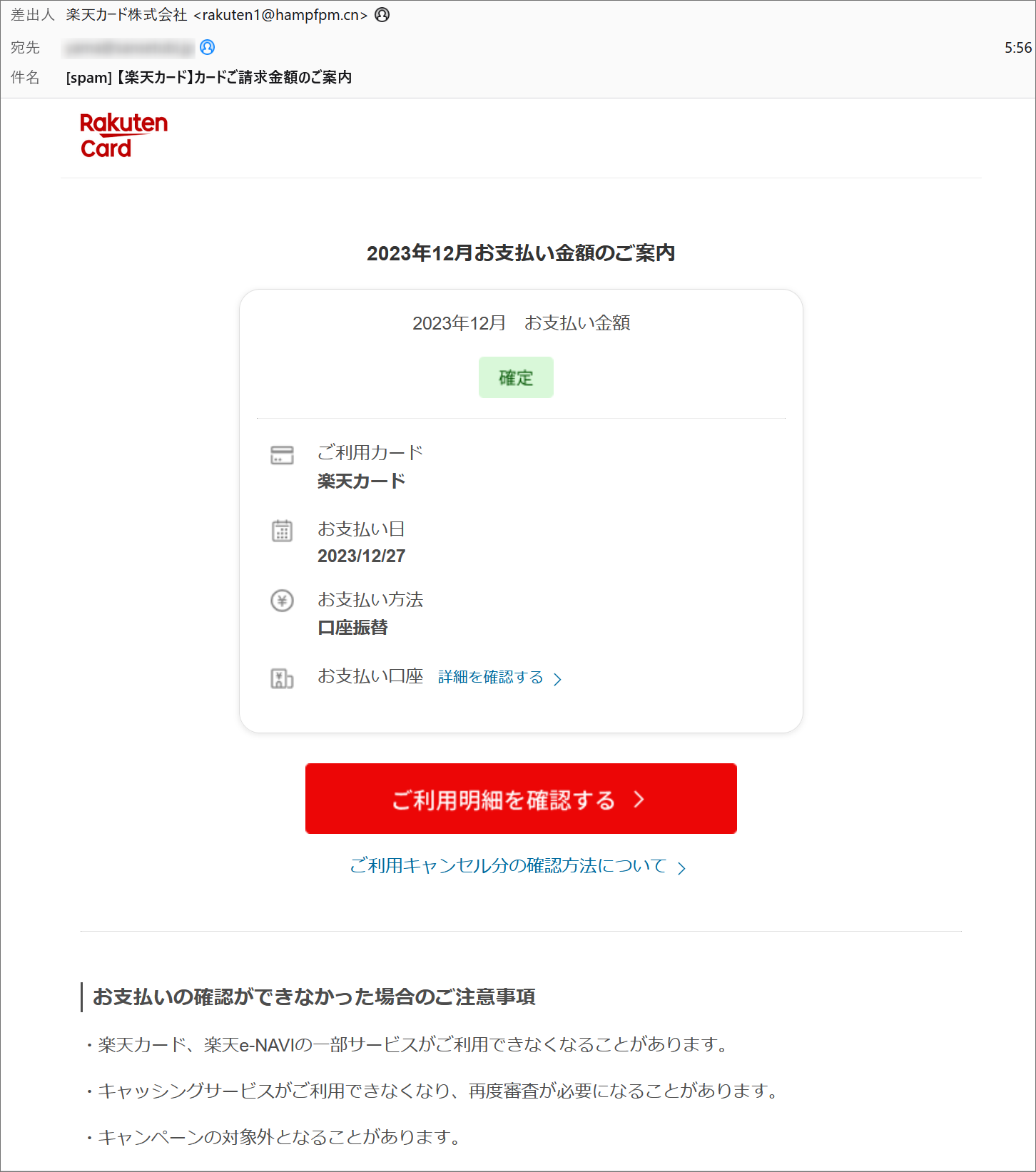

先回と全く同じパターン では引き続き本文。 | 2023年12月 お支払い金額のご案内 2023年12月 お支払い金額

確定

ご利用カード

楽天カード

お支払い日

2023/12/27

お支払い方法

口座振替

お支払い口座 詳細を確認する ご利用明細を確認する

ご利用キャンセル分の確認方法について

お支払いの確認ができなかった場合のご注意事項

・楽天カード、楽天e-NAVIの一部サービスがご利用できなくなることがあります。

・キャッシングサービスがご利用できなくなり、再度審査が必要になることがあります。

・キャンペーンの対象外となることがあります。 | このメールはリンクが3箇所付けられていて、それぞれ太字にして部分です。

その中で、黒文字の2箇所は本物の楽天サイトへリンクされていて、赤字の箇所のみ詐欺サイトへ

リンクされています。

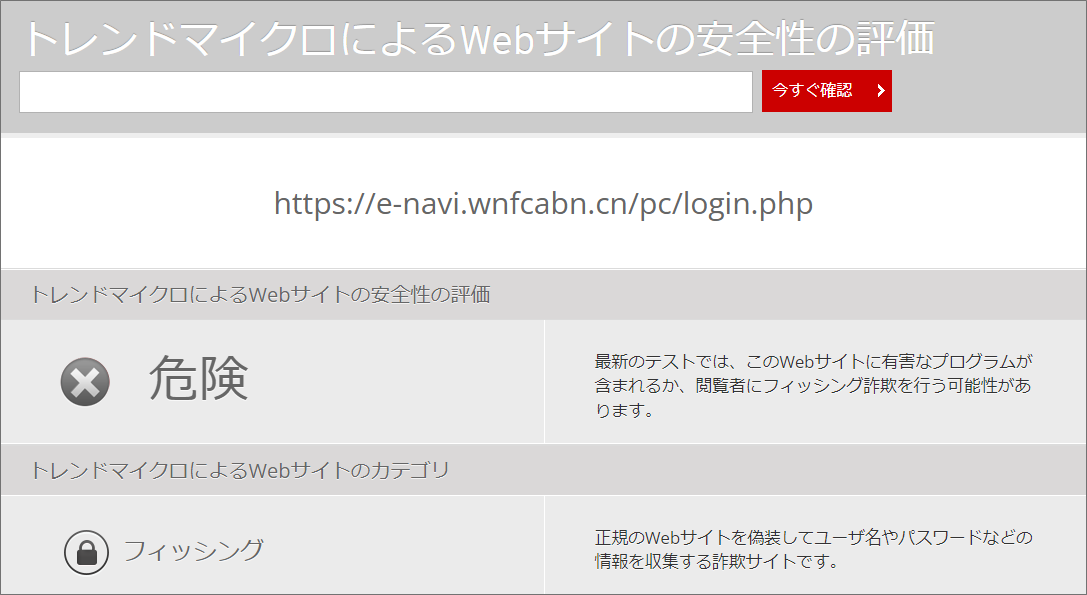

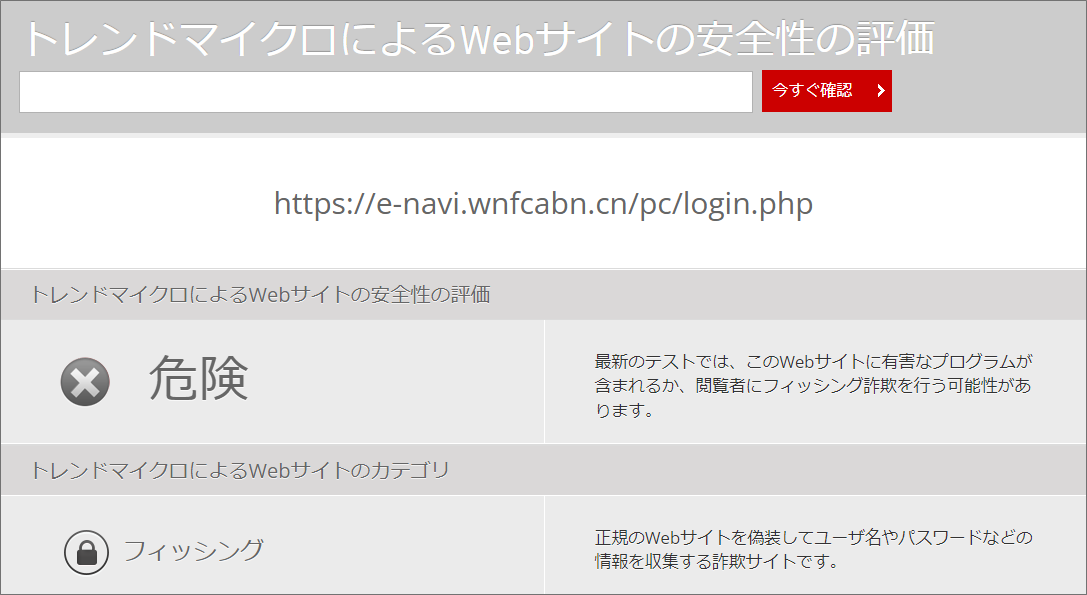

そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”e-navi.wnfcabn.cn”と、またしても中国の

ドメインが使われていますね。

このドメインにまつわる情報を取得してみます。

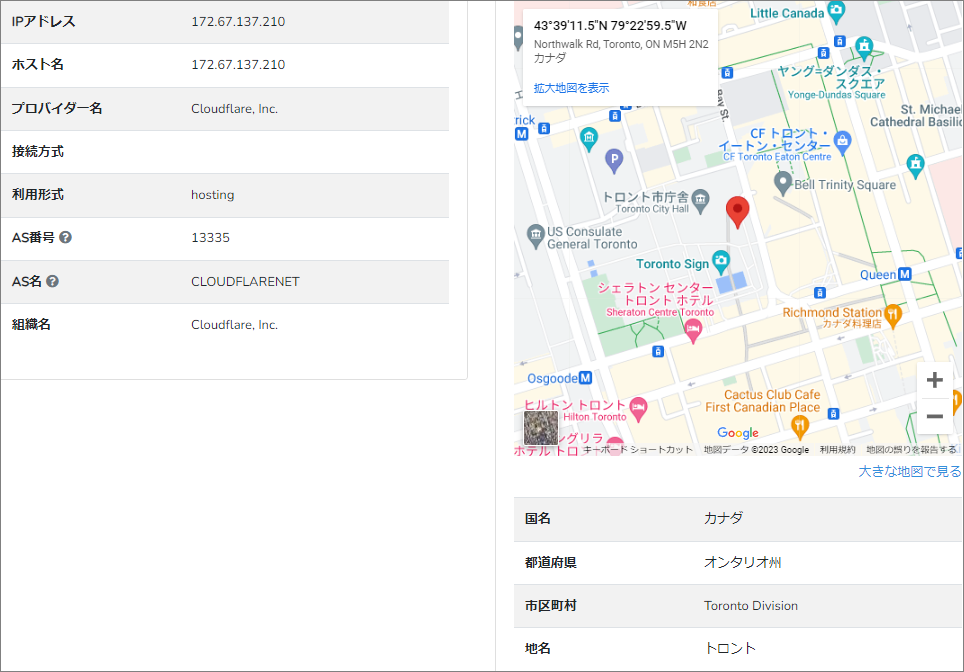

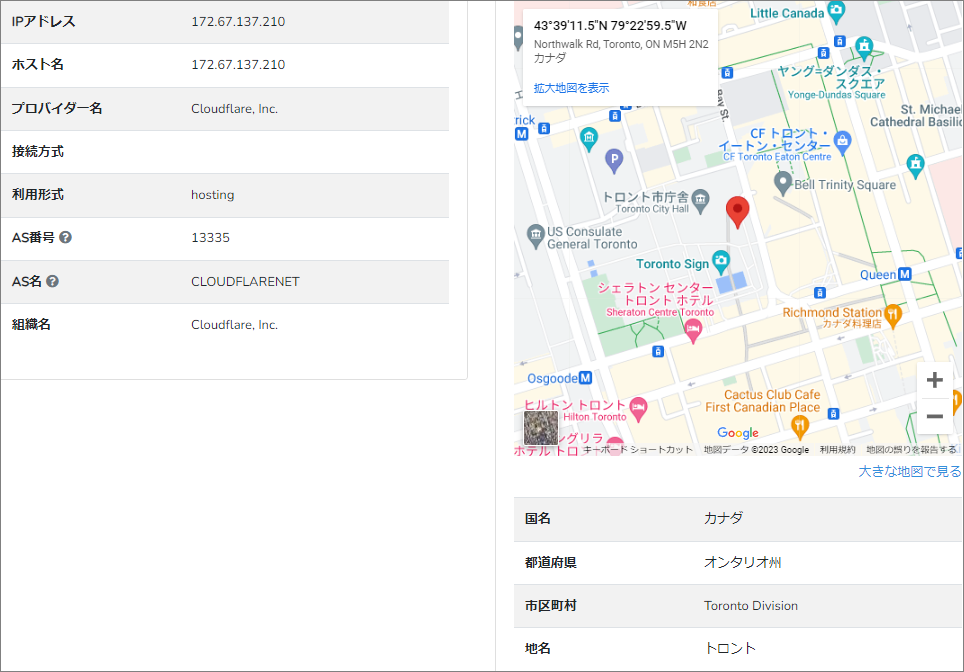

このドメインを割当てているIPアドレスは”172.67.137.210”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

今度地図上にピンが立てられたのは、カナダの『トロント市庁舎』付近。

メールのドメインがアムステルダムでサイトのドメインがトロント市庁舎付近って、これ先回と全く同じ

パターンではないですか。

そう言えば、ドメインの持ち主も同じ人物だわ…(;^_^A 利用されているホスティングサービスは、アメリカの『Cloudflare』

この辺りに設置された子音プロバイダーが運営するウェブサーバーに、リンク先の詐欺サイトは

構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

本物そっくりのログインページが開きました。

ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報が詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や、更にはカードの情報まで

詐取されることでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |