『のあった世帯』って何がある世帯? 相変わらず『マイナポイント第2弾』の詐欺メールが続く中、今度はマイナポータルからこんなメールが

届きました。

ええ?!新たに給付金が出るですと?!

本文を読み始めてみると、すぐにそれと分かりました。 | 電力・ガス・食料品等価格高騰緊急支援給付金(1世帯あたり5万円)は、のあった世帯を支援する新たな給付金です。 | 『のあった世帯』って何があった世帯に給付されるのかこれじゃさっぱり…

と言う訳で、このメールは『マイナポイント第2弾』同様の詐欺メールです!

それにしても『価格高騰緊急支援給付金』なんて給付金の名前よく探しましたね(笑) では、このメールを解体し詳しく見ていきましょう!

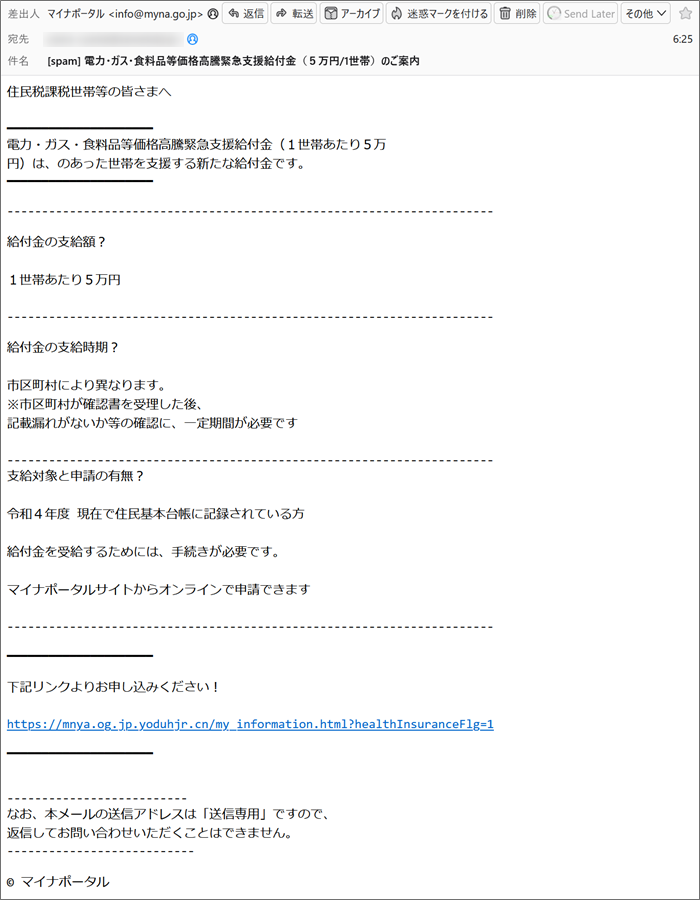

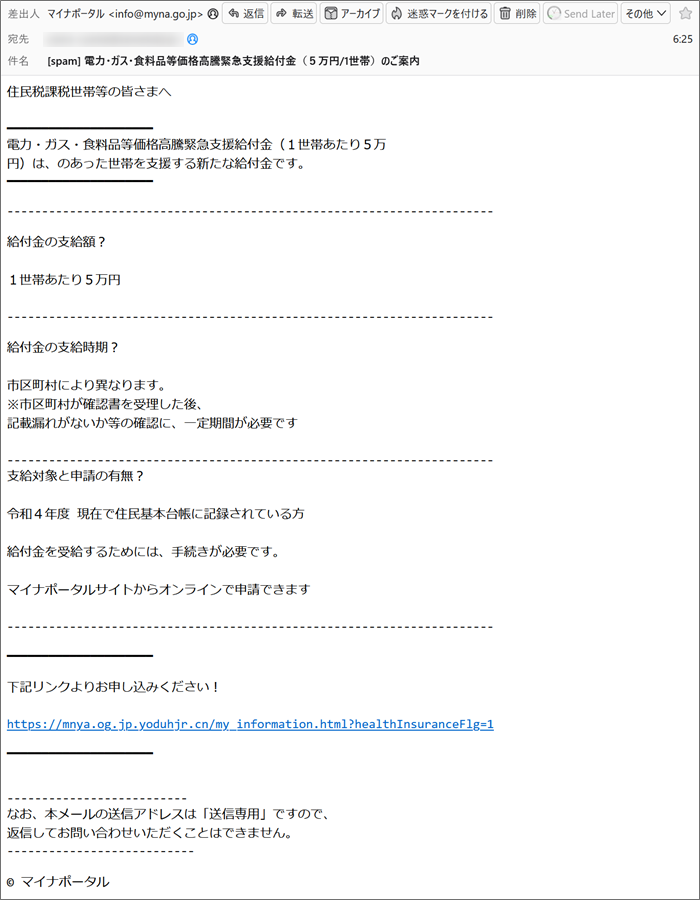

まずはプロパティーから見ていきましょう。 件名は『[spam] 電力・ガス・食料品等価格高騰緊急支援給付金(5万円/1世帯)のご案内』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『マイナポータル <info@myna.go.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”myna.go.jp”は確かにマイナポータルの公式ドメインですが恐らくこれは偽装されています。

その辺りを次の項目で詳しく調べていくことにしましょうか。

香港拠点のプロバイダーを利用 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail20.pdrvoel.cn (unknown [116.212.126.81])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

あれ?”mail20.pdrvoel.cn”なんて中国のドメインが記載されていますが、この差出人のドメイン”myna.go.jp”

じゃなかったでしたっけ?(笑)

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

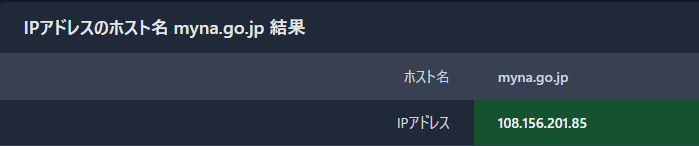

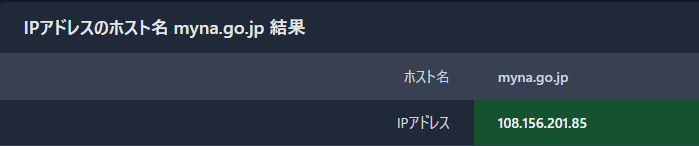

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”myna.go.jp”が差出人本人のものなのかどうかを調べてみます。

これがドメイン”myna.go.jp”の登録情報です。

これによると”108.156.201.85”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIPと同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”myna.go.jp”ではありません。

これでアドレスの偽装は確定です! ”Received”のIPアドレスと全く同じ数字なのでこのメールアドレスはご本人さんのもので

間違いなさそうです。 ”Received”に記載されているIPアドレス”116.212.126.81”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

表示された地図にピンが立てられたのは、香港の『沙田区』

このメールは、この付近に設置されたメールサーバーを介して私に届けられ、

送信に利用されたのは、香港に拠点を置く『Forewin Telecom Group Limited』と言うプロバイダーです。

国の行政機関が運営するマイナポータルが、香港のプロバイダーを使いメールを送りますかね?!(笑)

リンク先はなぜか中国のドメイン では引き続き本文。 | 住民税課税世帯等の皆さまへ ━━━━━━━━━━━━━━━━━━━━━

電力・ガス・食料品等価格高騰緊急支援給付金(1世帯あたり5万

円)は、のあった世帯を支援する新たな給付金です。

━━━━━━━━━━━━━━━━━━━━━ ———————————————————————- 給付金の支給額? 1世帯あたり5万円 ———————————————————————- 給付金の支給時期? 市区町村により異なります。

※市区町村が確認書を受理した後、

記載漏れがないか等の確認に、一定期間が必要です ———————————————————————-

支給対象と申請の有無? 令和4年度 現在で住民基本台帳に記録されている方 給付金を受給するためには、手続きが必要です。 マイナポータルサイトからオンラインで申請できます ———————————————————————- ━━━━━━━━━━━━━━━━━━━━━ 下記リンクよりお申し込みください! h**ps://mnya.og.jp.yoduhjr.cn/my_information.html?healthInsuranceFlg=1 ━━━━━━━━━━━━━━━━━━━━━ ————————–

なお、本メールの送信アドレスは「送信専用」ですので、

返信してお問い合わせいただくことはできません。

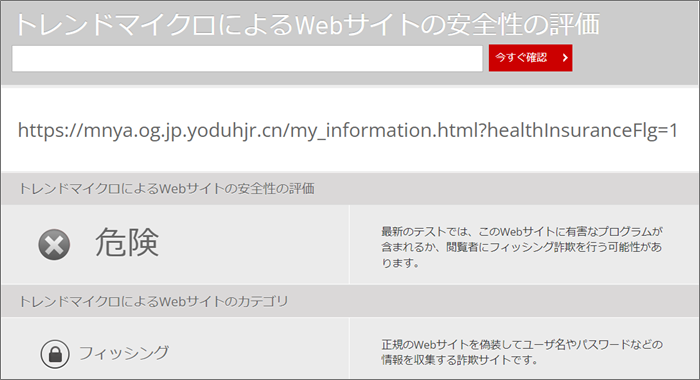

————————— © マイナポータル | ※直リンク防止のためURLの一部を変更してあります。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

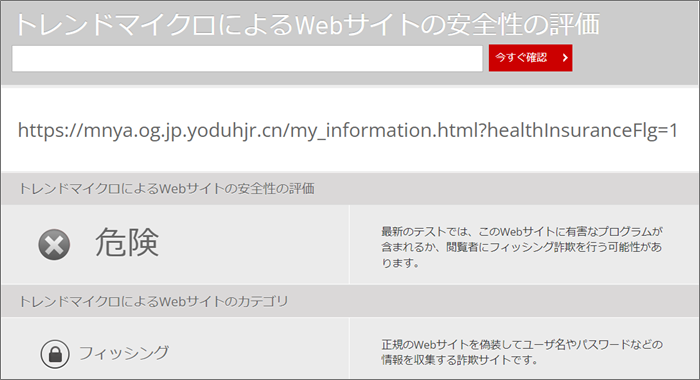

そのリンクに使われているドメイン部分は”mnya.og.jp.yoduhjr.cn”はと中国のもので構成されています。

リンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

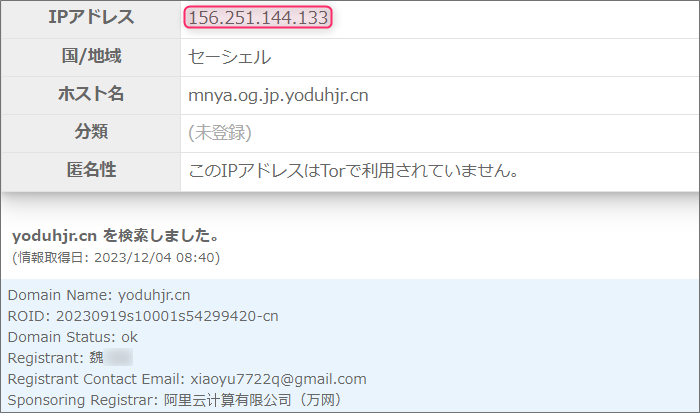

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”mnya.og.jp.yoduhjr.cn”

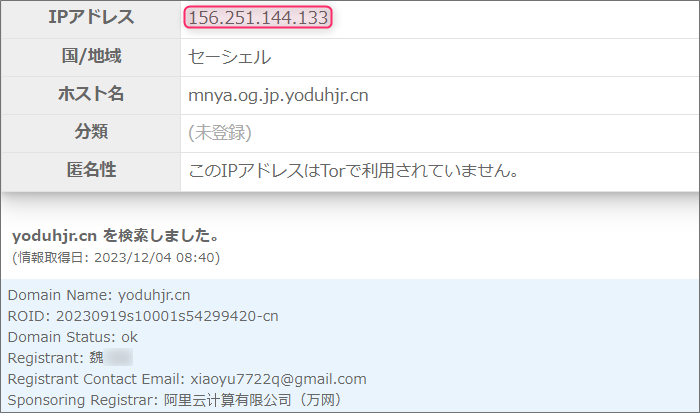

このドメインにまつわる情報を取得してみます。

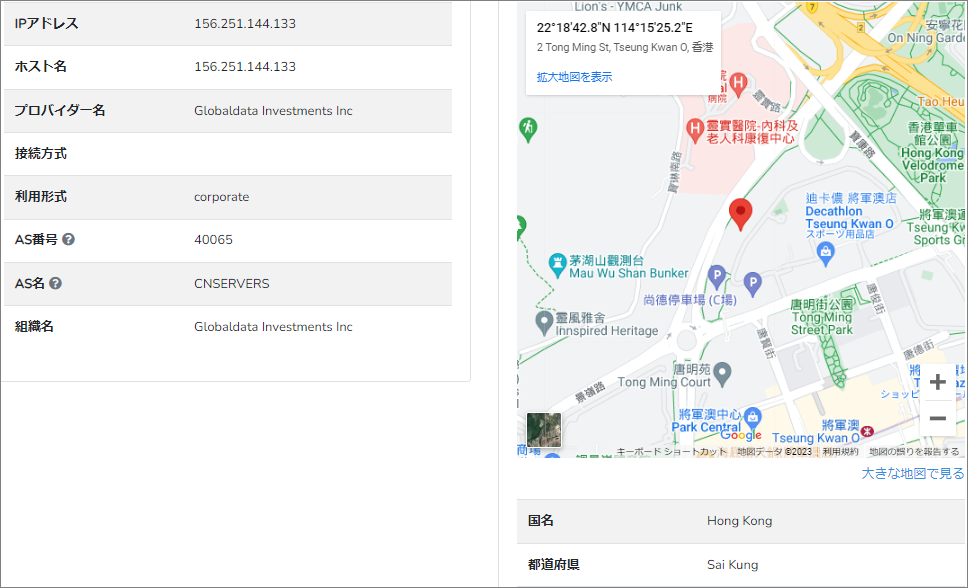

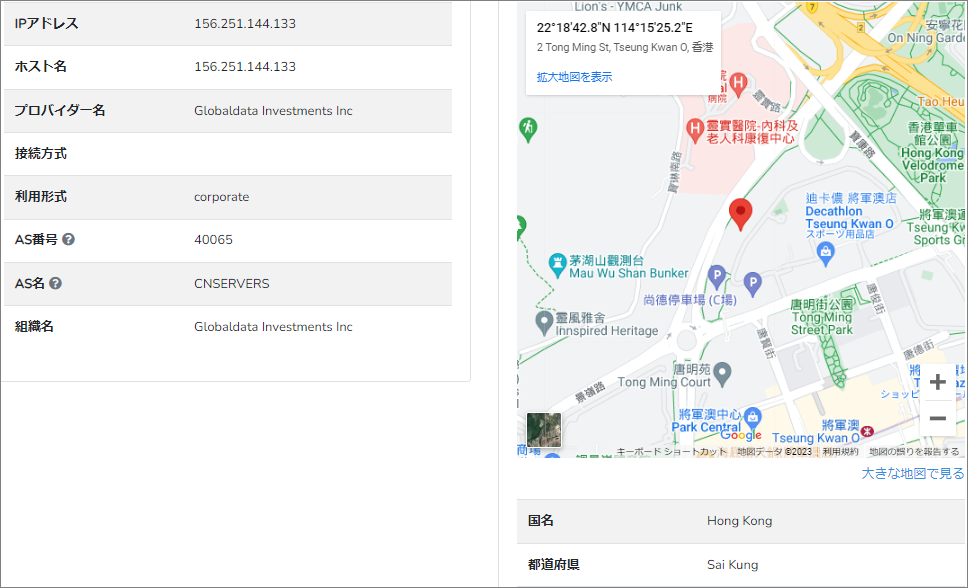

中国の方が管理されているこのドメインを割当てているIPアドレスは”156.251.144.133”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

今度表示された地図も香港で、ピンが立ったのは『Sai Kung(西貢市)』です。

利用されているホスティングサービスは『Globaldata Investments Inc』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 詐欺サイトは私のPC環境からだと『localhost で接続が拒否されました』と書かれたエラーページが表示され

正常に開くことはできませんでした。

恐らくスマホやタブレットに特化したサイトなのでしょう。

まとめ 敵の色々考えますね…

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |