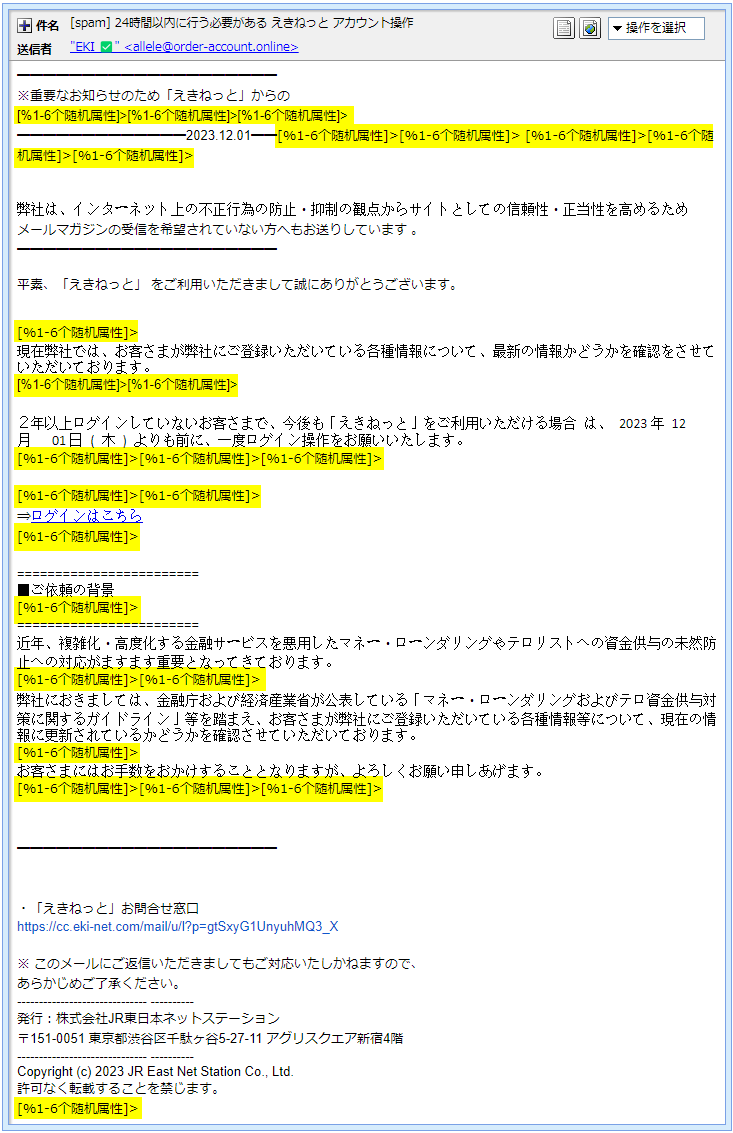

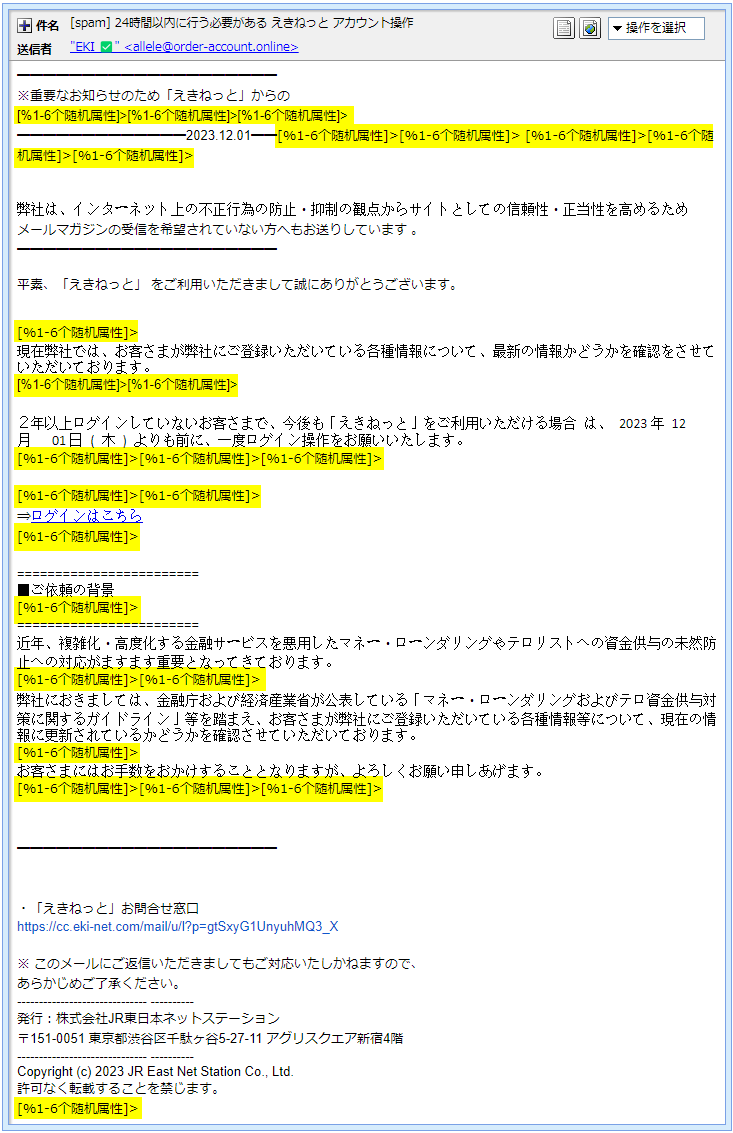

気色悪くて読みにくいフォント JR東日本が運営する『えきねっと』から妙なメールが届きました。

ちょっとそのメールを見てやってください。

なんか気色悪くて読みにくいフォントが使われたメールです。

それにこれは何かのタグでしょうか?

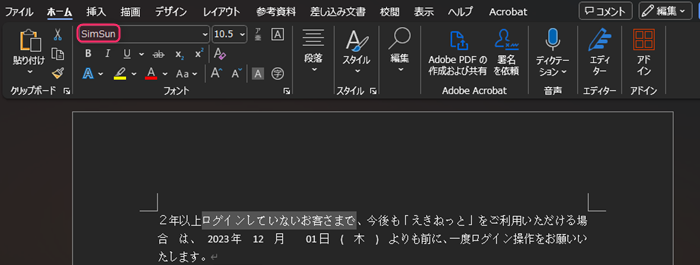

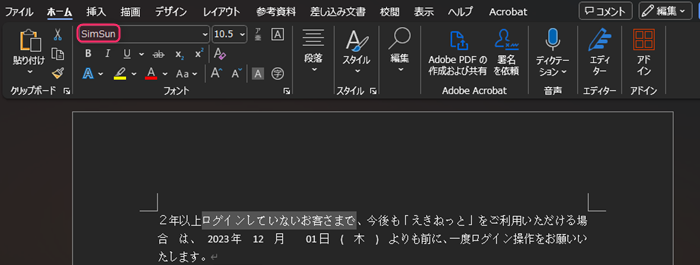

ググってみましたがこれといった情報は見当たりません… そしてこの気色悪いフォント、WORDに貼り付けて調べてみると『SimSun』と言うフォントで

あることが分かりました。

このフォントについてググってみると『Microsoftサポート』ページでこのように書かれていました。 | SimSun (宋体 ) は、簡体字中国語スクリプトを使用して中国語の言語を設定するために設計された書体です。 | と言うことは、このメールの作者は中国人??

先にも書きましたが『えきねっと』はJR東日本が運営するれっきとした日本を代表する企業です。

そんな企業がこのようにタグが露出し中国語のフォントを利用してユーザーにメールを送るでしょうか?

そんなこと絶対にありませんよね?!

と言うわけでこのメールは『えきねっと』の名を騙ったフィッシング詐欺メールです。 それにしても『えきねっと』を騙る詐欺メールは相変わらず後を絶ちませんね。

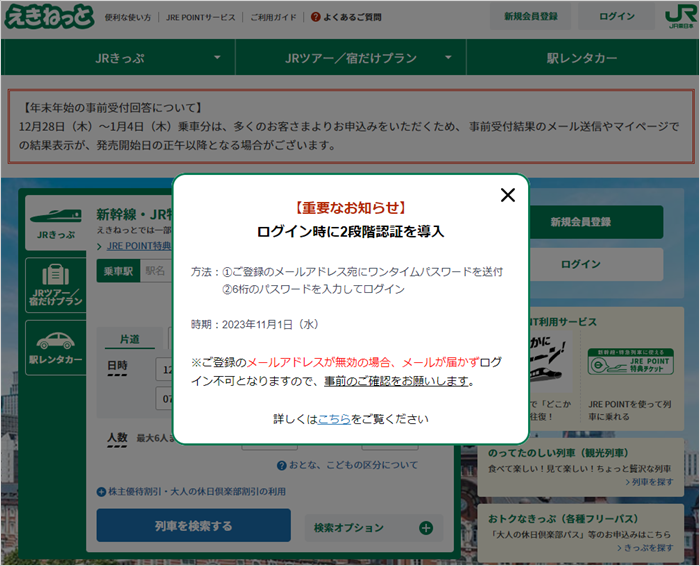

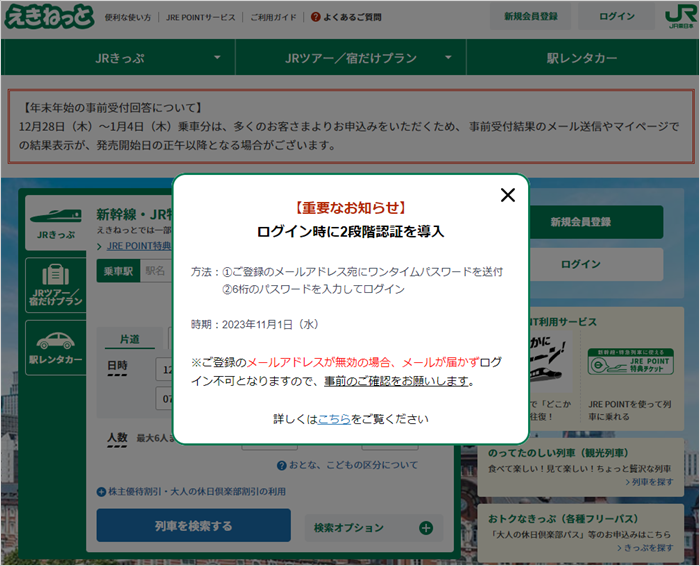

それが理由かどうかは分かりませんが、ついに2段階認証を導入されたようです。

では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 24時間以内に行う必要がある えきねっと アカウント操作』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

なんか倒置法でしょうか、おかしな件名ですね。。。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”EKI ✅” <allele@order-account.online>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 この緑のチェックボックスはどんな意味があるのか知りませんが、えきねっとさんのドメインは

”order-account.online”ではなく”eki-net.com”ですからお間違いなく。

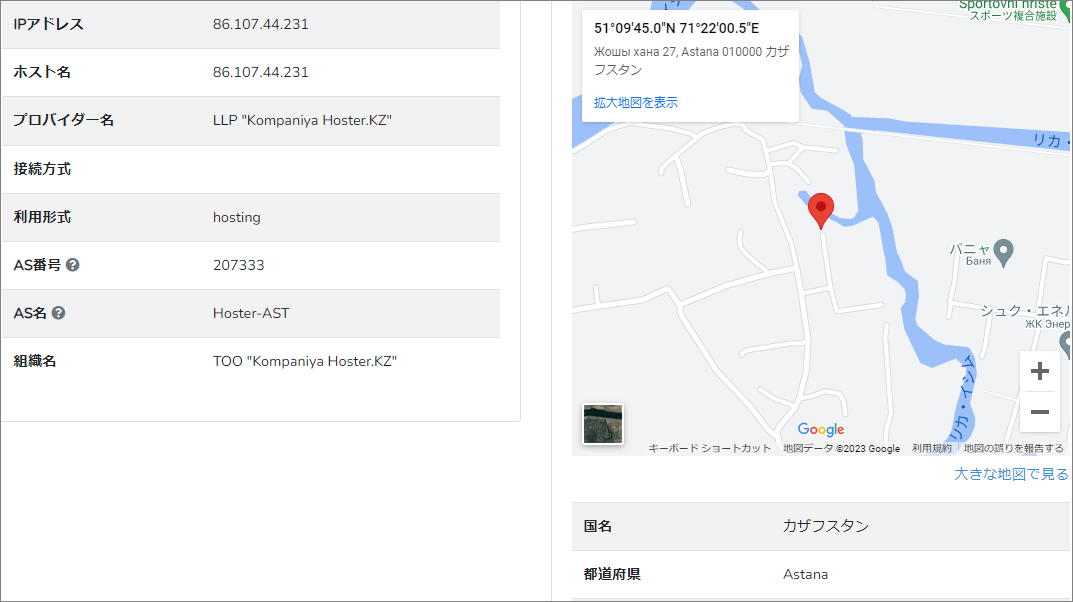

カザフスタン発信 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from order-account.online (unknown [86.107.44.231])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 では、メールアドレスにあったドメイン”order-account.online”が差出人本人のものなのかどうかを

調べてみます。

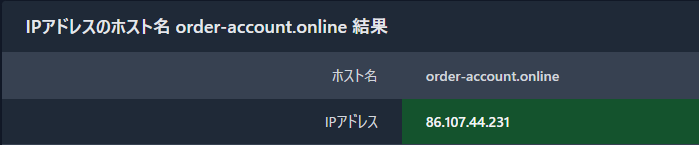

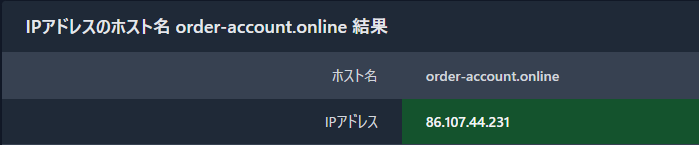

これがドメイン”order-account.online”を割当てているIPアドレスの情報です。

これによると”86.107.44.231”がこのドメインを割当てているIPアドレス。

もちろんこのメールは『えきねっと』からのものではありませんが”Received”のIPアドレスと全く同じ数字

なのでこのメールアドレスはご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

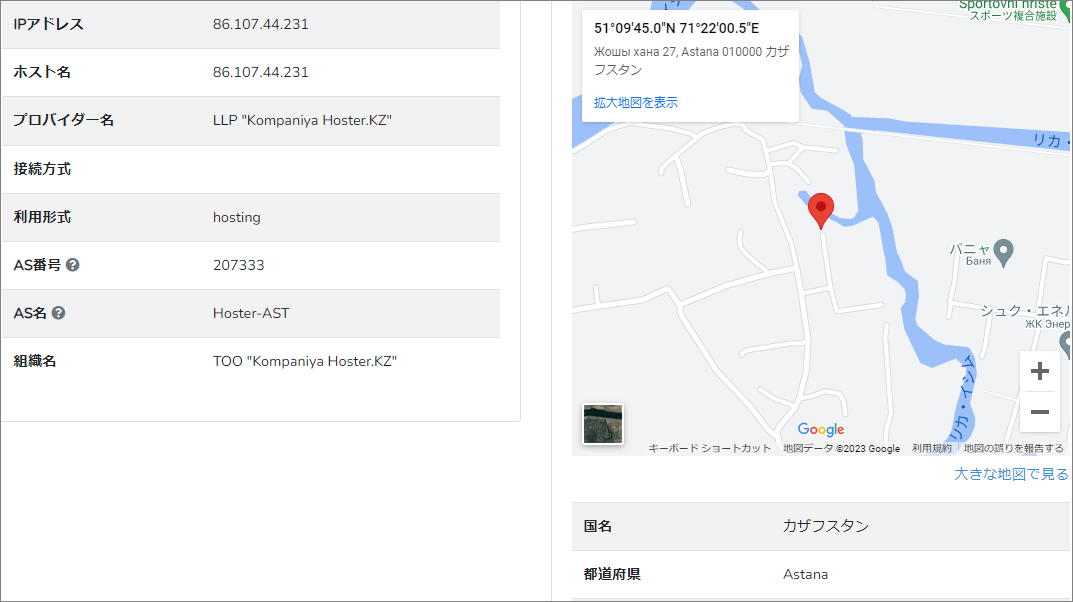

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

表示された地図は、カザフスタンの”Astana”と言う地域のようです。

送信に利用されたのもカザフスタンの『LLP “Kompaniya Hoster.KZ”』と言うプロバイダーです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

フィッシングと不正プログラム配信 では引き続き本文。 ━━━━━━━━━━━━━━━━━━━━

※重要なお知らせのため「えきねっと」からの [%1-6个随机属性]>[%1-6个随机属性]>[%1-6个随机属性]> ━━━━━━━━━━━━━2023.12.01━━[%1-6个随机属性]>[%1-6个随机属性]> [%1-6个随机属性]>[%1-6个随机属性]>[%1-6个随机属性]> 弊社は、インターネット上の不正行為の防止・抑制の観点からサイトとしての信頼性・正当性を高めるため

メールマガジンの受信を希望されていない方へもお送りしています 。

━━━━━━━━━━━━━━━━━━━━ 平素、「えきねっと」 をご利用いただきまして誠にありがとうございます。 [%1-6个随机属性]>

現在弊社では、お客さまが弊社にご登録いただいている各種情報について、最新の情報かどうかを確認をさせていただいております。 [%1-6个随机属性]>[%1-6个随机属性]> 2年以上ログインしていないお客さまで、今後も「えきねっと」をご利用いただける場合 は、 2023 年 12 月 01 日 ( 木 ) よりも前に、一度ログイン操作をお願いいたします。 [%1-6个随机属性]>[%1-6个随机属性]>[%1-6个随机属性]> [%1-6个随机属性]>[%1-6个随机属性]>

⇒ログインはこちら [%1-6个随机属性]> ========================

■ご依頼の背景 [%1-6个随机属性]>

========================

近年、複雑化・高度化する金融サービスを悪用したマネー・ローンダリングやテロリストへの資金供与の未然防止への対応がますます重要となってきております。 [%1-6个随机属性]>[%1-6个随机属性]>

弊社におきましては、金融庁および経済産業省が公表している「マネー・ローンダリングおよびテロ資金供与対策に関するガイドライン」等を踏まえ、お客さまが弊社にご登録いただいている各種情報等について、現在の情報に更新されているかどうかを確認させていただいております。 [%1-6个随机属性]>

お客さまにはお手数をおかけすることとなりますが、よろしくお願い申しあげます。 [%1-6个随机属性]>[%1-6个随机属性]>[%1-6个随机属性]> | 本文をそのままコピペしたのでもしかして文字化けしていたらご容赦ください。 冒頭から『※重要なお知らせのため「えきねっと」からの』と中途半端な書き始めの本文です。

このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『ログインはこちら』って書かれたところに付けられていて、

そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

フィッシングと不正プログラム配信で既にしっかりブラックリストに登録済みですね。

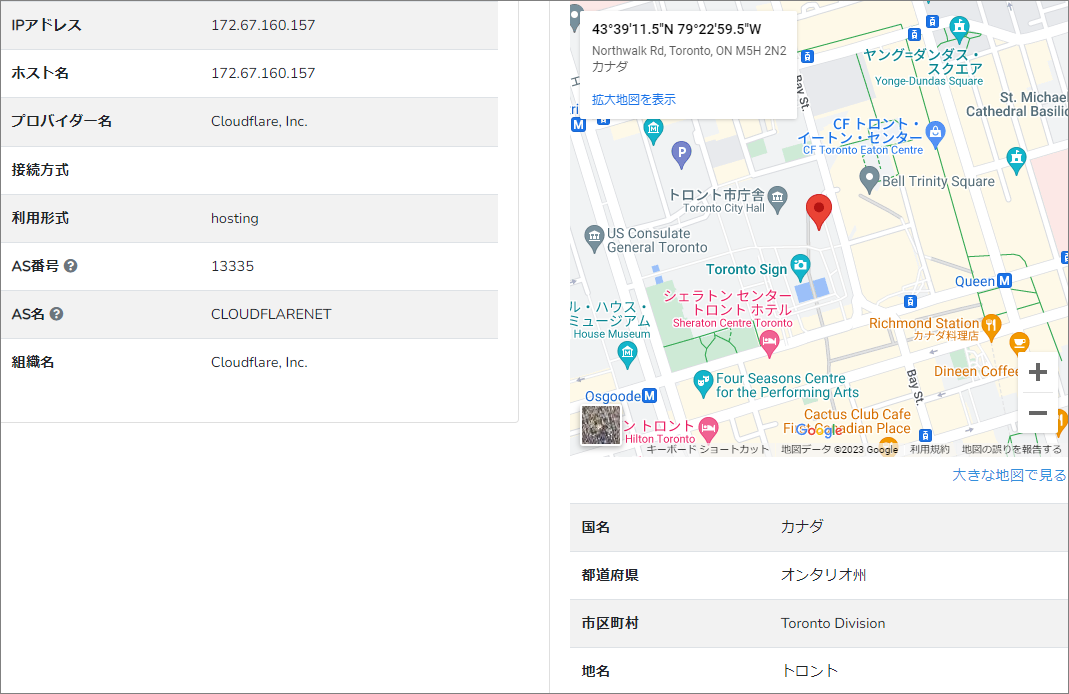

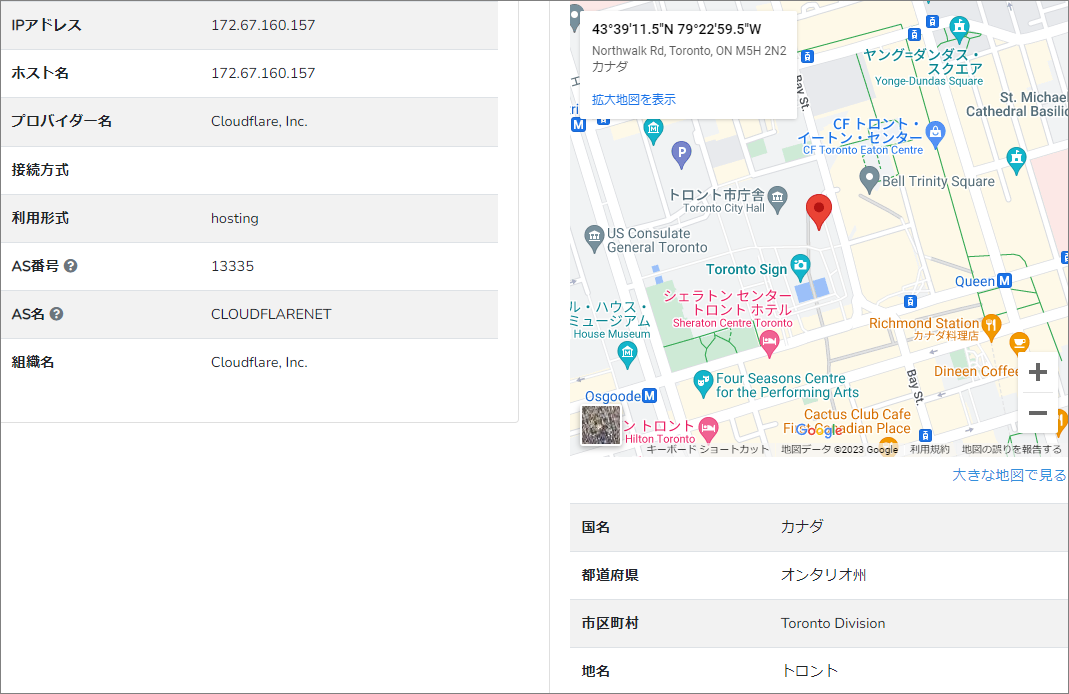

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”rakusaba.serviceard.ru” このドメインを割当てているIPアドレスの情報を取得してみます。

このドメインを割当てているIPアドレスは”172.67.160.157”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているホスティングサービスは『Cloudflare』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度ピンが立てられたのは、カナダの『トロント市庁舎付近』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンク先サイトを覗いてみると『404 Not Found』と書かれた真っ白なページが開きました。

詐欺サイトの旬はとても短いいですね。

ホスティング側が悪意のあるサイトだと気付き閉鎖させたようです。

これで取り敢えず一旦は安心できますね。

まとめ これだか『えきねっと』を騙る詐欺メールが多いといい加減騙される方もいないとは思いますが

一応新種のメールでしたのでご紹介することにしました。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |