送信者のメールアドレスに注目 三井住友銀行を騙りキャンペーンだと嘘をつく人間の心理を突いた詐欺メールが届きました。

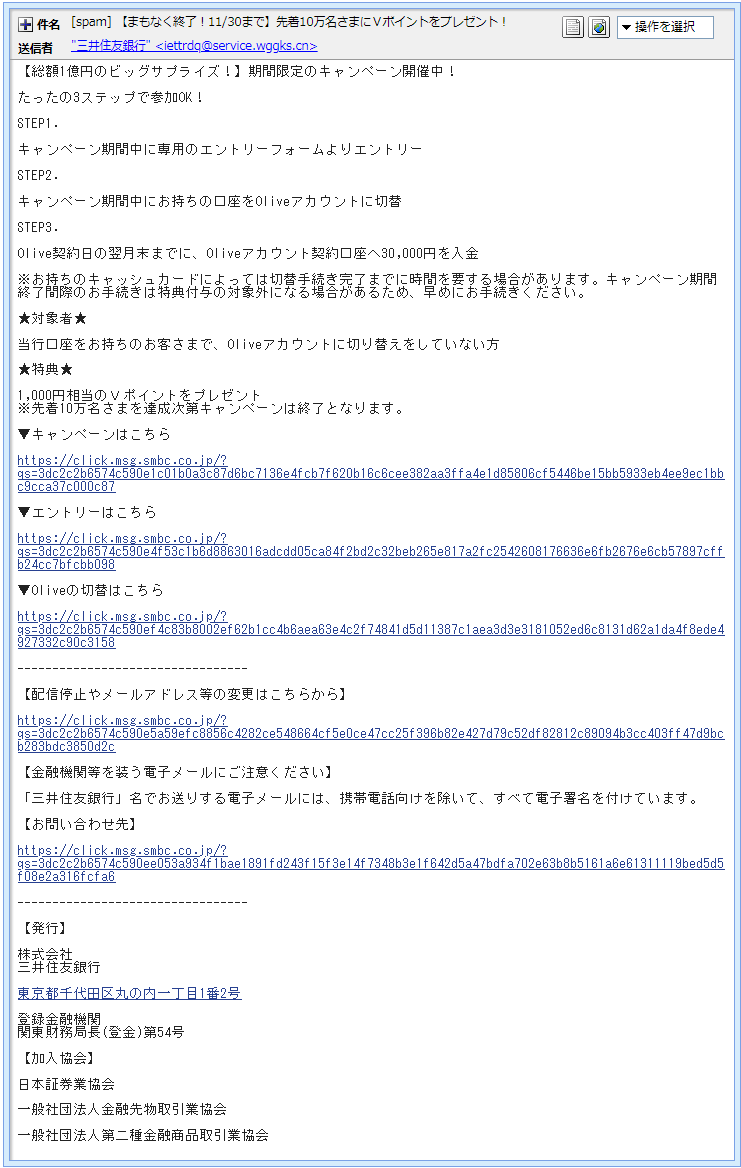

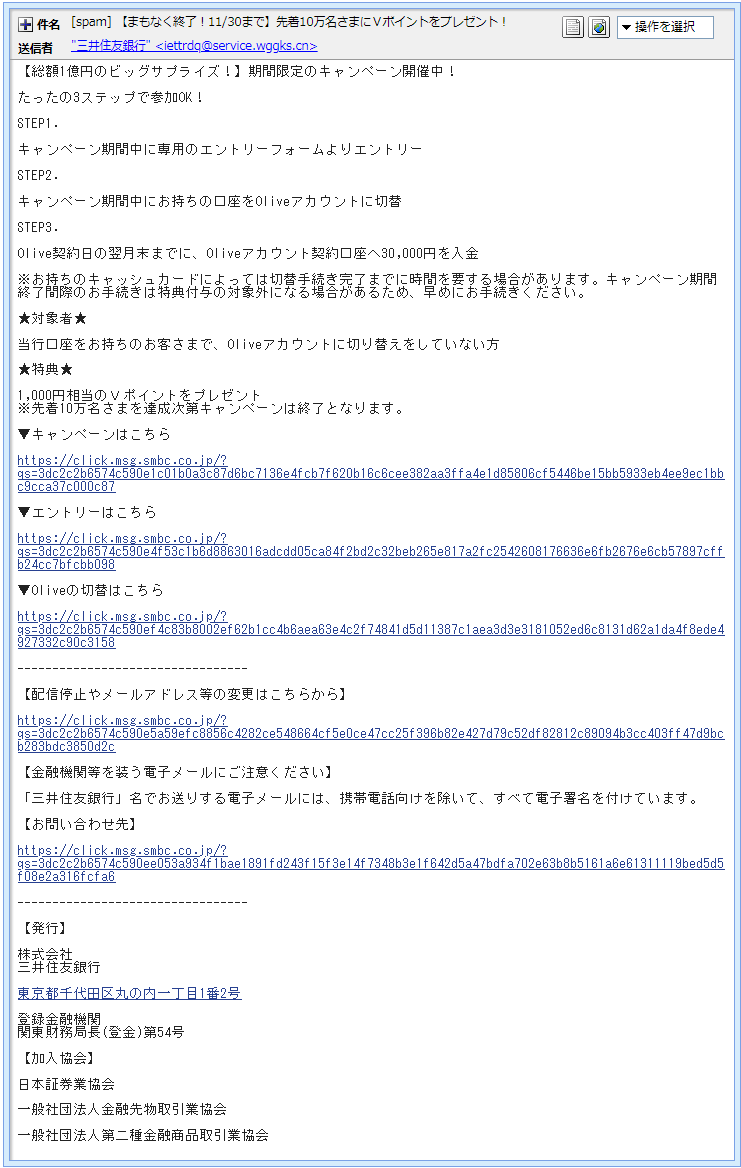

そのメールがこちらです。

先着10万名に1,000円分のVポイントをプレゼントと書かれたこのメールは、三井住友銀行からのものではなく

悪意を持った詐欺師が作成した偽メール。

騙されないようにご注意ください! では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 【まもなく終了!11/30まで】先着10万名さまにVポイントをプレゼント!』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”三井住友銀行” <iettrdq@service.wggks.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 このメールアドレスは、どこからどう見ても三井住友銀行さんのものではありません。

三井住友銀行さんの公式ドメインは”smbc.co.jp”でどう間違っても”service.wggks.cn”のような

中国の国別ドメインのものではありません。

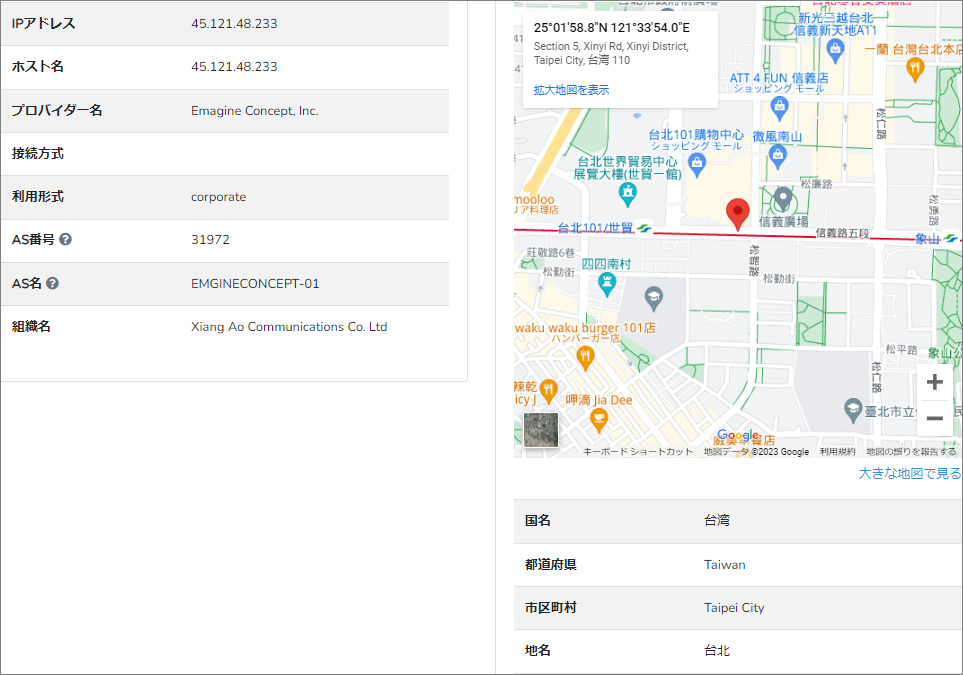

台北にあるメールサーバーを利用 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from service.wggks.cn (unknown [45.121.48.233])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”service.wggks.cn”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”service.wggks.cn”の登録情報です。

中国四川省成都市にあるインターネット関連企業が管理しているもの。

これによると”45.121.48.233”がこのドメインを割当てているIPアドレス。

差出人は間違いなく三井住友銀行の関係者ではないものの”Received”のIPアドレスと全く同じ数字なので

このメールアドレスは、差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

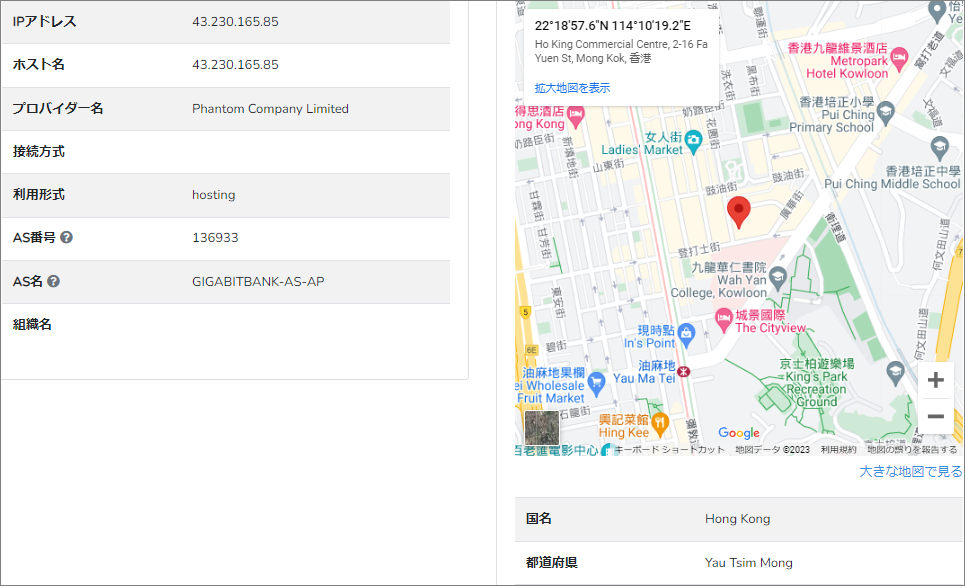

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

送信に利用されたのは、アメリカに拠点を置く『Emagine Concept, Inc.』と言うプロバイダーです。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、『台北』付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようですが

三井住友銀行がわざわざ海外のメールサーバーを使いますかね?(笑)

5つあるリンクは偽装で全て同じリンク先 では引き続き本文。 | 【総額1億円のビッグサプライズ!】期間限定のキャンペーン開催中! たったの3ステップで参加OK! STEP1. キャンペーン期間中に専用のエントリーフォームよりエントリー STEP2. キャンペーン期間中にお持ちの口座をOliveアカウントに切替 STEP3. Olive契約日の翌月末までに、Oliveアカウント契約口座へ30,000円を入金 ※お持ちのキャッシュカードによっては切替手続き完了までに時間を要する場合があります。キャンペーン期間終了間際のお手続きは特典付与の対象外になる場合があるため、早めにお手続きください。 ★対象者★ 当行口座をお持ちのお客さまで、Oliveアカウントに切り替えをしていない方 ★特典★ 1,000円相当のVポイントをプレゼント

※先着10万名さまを達成次第キャンペーンは終了となります。 ▼キャンペーンはこちら https://click.msg.smbc.co.jp/?qs=3dc2c2b6574c590e1c01b0a3c87d6bc7136e4fcb7f620b16c6cee382aa3ffa4e1d85806cf5446be15bb5933eb4ee9ec1bbc9cca37c000c87 ▼エントリーはこちら https://click.msg.smbc.co.jp/?qs=3dc2c2b6574c590e4f53c1b6d8863016adcdd05ca84f2bd2c32beb265e817a2fc2542608176636e6fb2676e6cb57897cffb24cc7bfcbb098 ▼Oliveの切替はこちら https://click.msg.smbc.co.jp/?qs=3dc2c2b6574c590ef4c83b8002ef62b1cc4b6aea63e4c2f74841d5d11387c1aea3d3e3181052ed6c8131d62a1da4f8ede4927332c90c3158 ——————————— 【配信停止やメールアドレス等の変更はこちらから】 https://click.msg.smbc.co.jp/?qs=3dc2c2b6574c590e5a59efc8856c4282ce548664cf5e0ce47cc25f396b82e427d79c52df82812c89094b3cc403ff47d9bcb283bdc3850d2c 【金融機関等を装う電子メールにご注意ください】 「三井住友銀行」名でお送りする電子メールには、携帯電話向けを除いて、すべて電子署名を付けています。 【お問い合わせ先】 https://click.msg.smbc.co.jp/?qs=3dc2c2b6574c590ee053a934f1bae1891fd243f15f3e14f7348b3e1f642d5a47bdfa702e63b8b5161a6e61311119bed5d5f08e2a316fcfa6 ——————————— | 因みにこのキャンペーンは実際に行われているようで、三井住友銀行のオフィシャルサイトで

このようなサイトが立ちあげられていました。

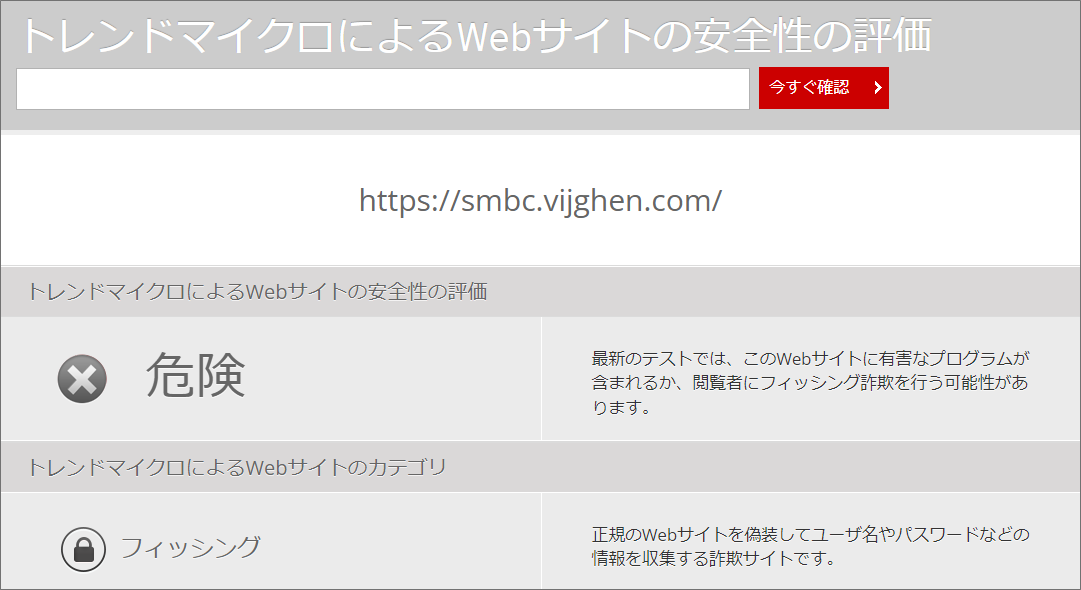

でもそれは11月24日までで、このメールにタイトルに書かれているように11月30日までではありません。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、本文内に三井住友銀行の公式ドメインを使ったものが直書きされていますが、これはもちろん

偽装されており、5つのリンクどれもが同じサイトにリンクされており、そのリンク先のURLと

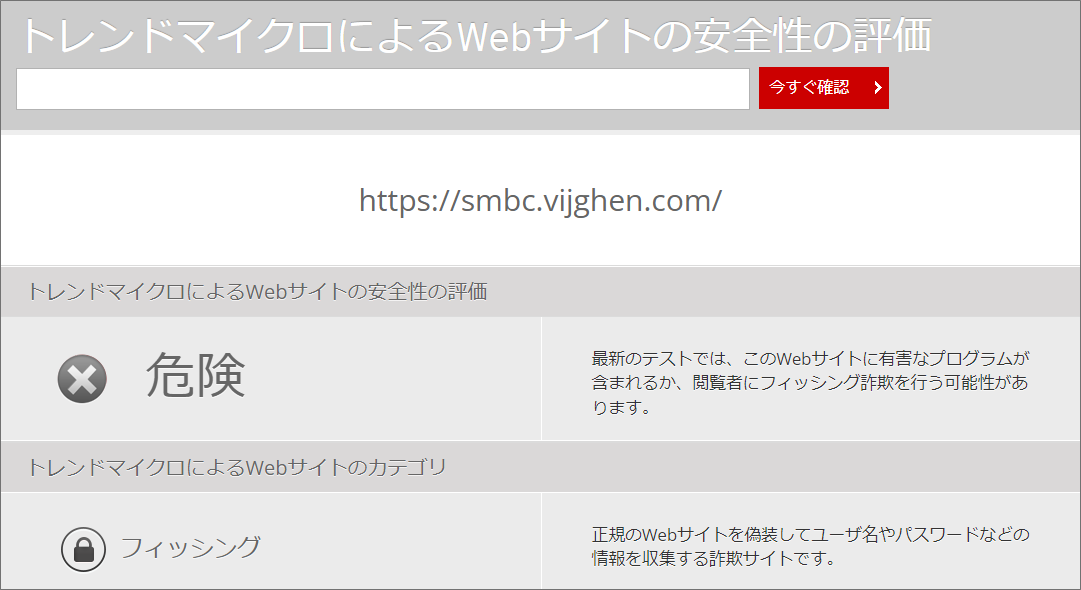

トレンドマイクロの『サイトセーフティーセンター』での危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

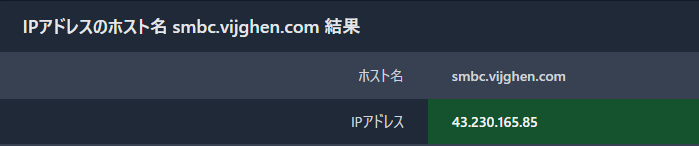

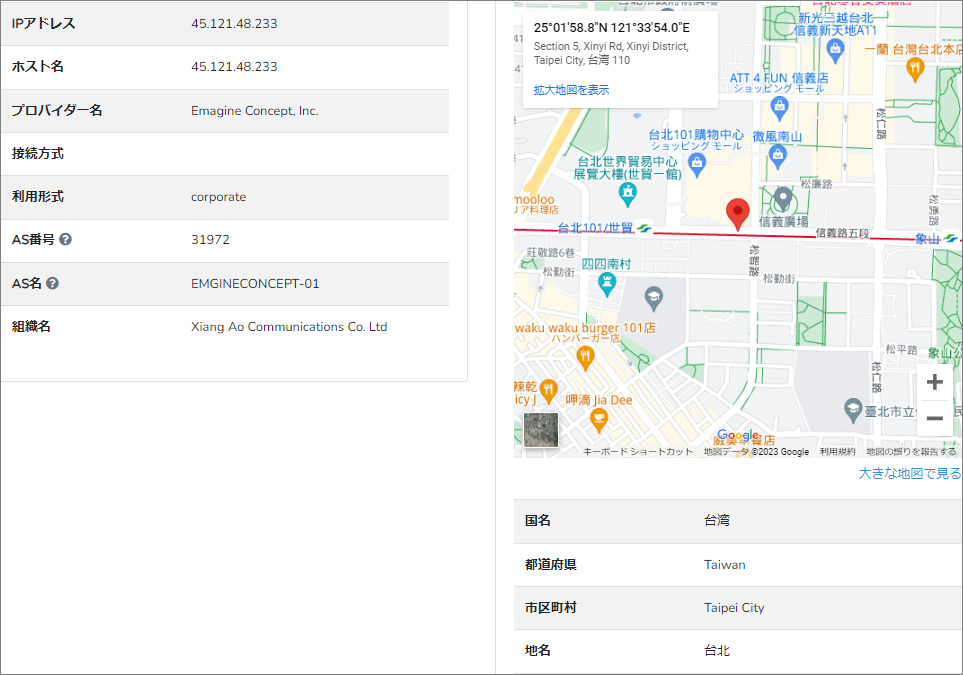

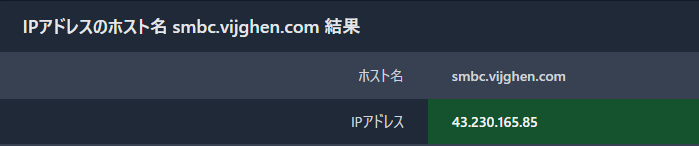

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”smbc.vijghen.com”

このドメインにまつわる情報を取得してみます。

このドメインを割当てているIPアドレスは”43.230.165.85”

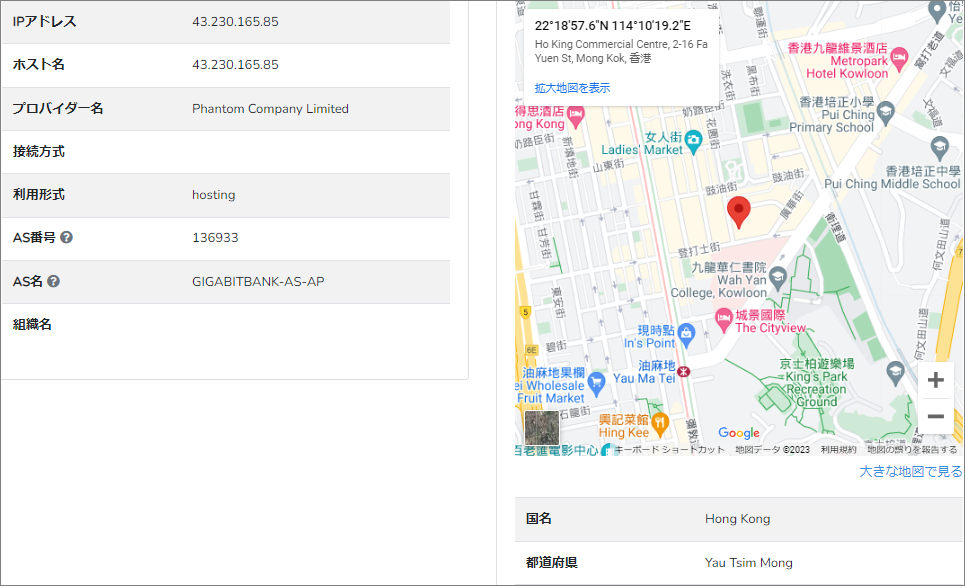

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているホスティングサービスは『Phantom Company Limited』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度ピンが立てられたのは『香港』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 PC環境からリンクに接続しましたが、どうやらPCからの接続は拒否しているようで

『localhost で接続が拒否されました』と表示されたエラーページが開きました。

このパターンは詐欺メールではよくあるもので、スマホやタブレットからの場合は詐欺サイトへ接続

できるようです。

まとめ 実際にあるキャンペーンに乗じた人間心理を突く詐欺メール、やり口が汚いですよね! 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |