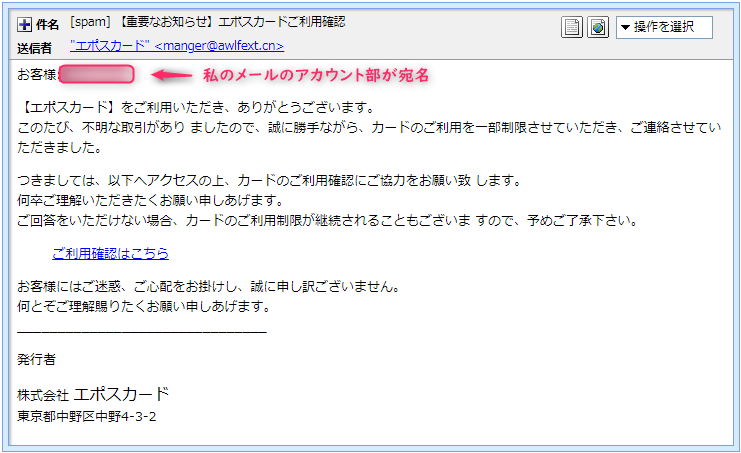

どこで私のメールアドレスを? 丸井ループのエポスカードから不正利用に関するこのようなメールが届きました。

私、このカード持っていないし以前にも持っていたことはありません。

それ以前に何の関わりも無い私のメールアドレスをどこでどうやって入手したのでしょうか?

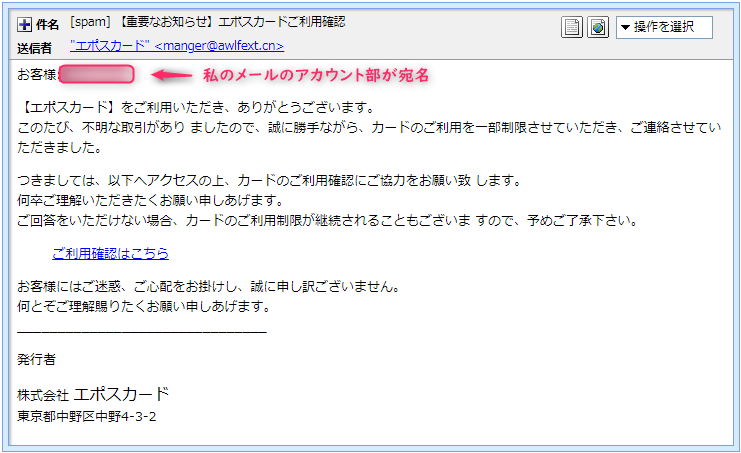

これは明らかな詐欺メールで、本文冒頭の宛名が私のメールアドレスの@より前にあるアカウント名

になっていますが、奴らは私のメールアドレスしか知らないので当然ここに氏名を書くことができません。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 【重要なお知らせ】エポスカードご利用確認』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”エポスカード” <manger@awlfext.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 エポスカードのウェブサイトでURLを調べれば簡単に分かることですが、エポスカードさんの

公式なドメインは”eposcard.co.jp”です。

そんなドメインがあるのにわざわざ”awlfext.cn”などと中国のドメインを使ってユーザーにメールを

送ることなんて絶対にありません!

メールアドレスは偽装 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from awlfext.cn (awlfext.cn [117.50.184.122])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

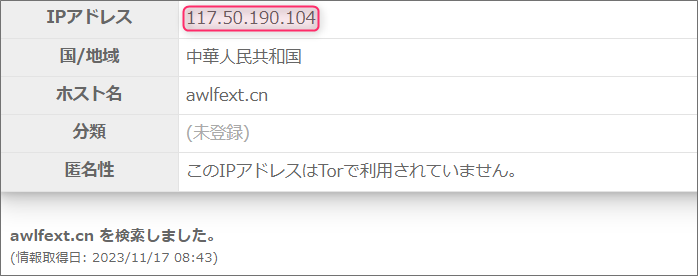

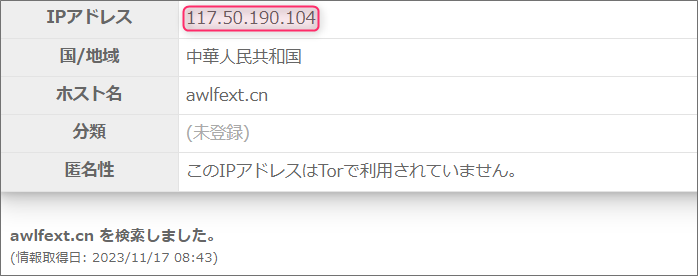

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”awlfext.cn”が差出人本人のものなのかどうかを調べてみます。

これがドメイン”awlfext.cn”の登録情報です。

これによると”117.50.190.104”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIPと同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”awlfext.cn”ではありません。

これでアドレスの偽装は確定です! ”Received”に記載されているIPアドレス”117.50.184.12”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

久々に見ましたね、この地図。

中国北京にある天安門広場の東側は、以前この地に多くの詐欺メールサーバーが設置されていたところです。

そして、ホスト名にあるようにこのIPアドレスには”mb0rq.shop“と言う別のドメインが割当てられています。

メールの送信に利用されたのは、中国の『Ucloud』が運営するプロバイダーです。

このドメインに付いて調べてみると、持ち主は中国黒竜江省の人物でした。

わざわざこのために課金しドメインを取得 では引き続き本文。 【エポスカード】をご利用いただき、ありがとうございます。

このたび、不明な取引があり ましたので、誠に勝手ながら、カードのご利用を一部制限させていただき、ご連絡させていただきました。 つきましては、以下へアクセスの上、カードのご利用確認にご協力をお願い致 します。

何卒ご理解いただきたくお願い申しあげます。

ご回答をいただけない場合、カードのご利用制限が継続されることもございま すので、予めご了承下さい。 ご利用確認はこちら お客様にはご迷惑、ご心配をお掛けし、誠に申し訳ございません。

何とぞご理解賜りたくお願い申しあげます。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『ご利用確認はこちら』って書かれたところに付けられていて、

そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

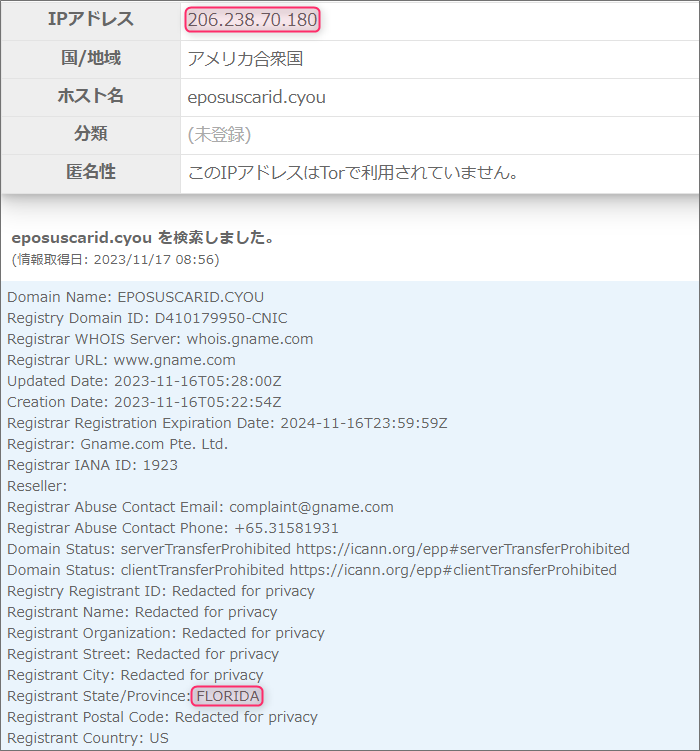

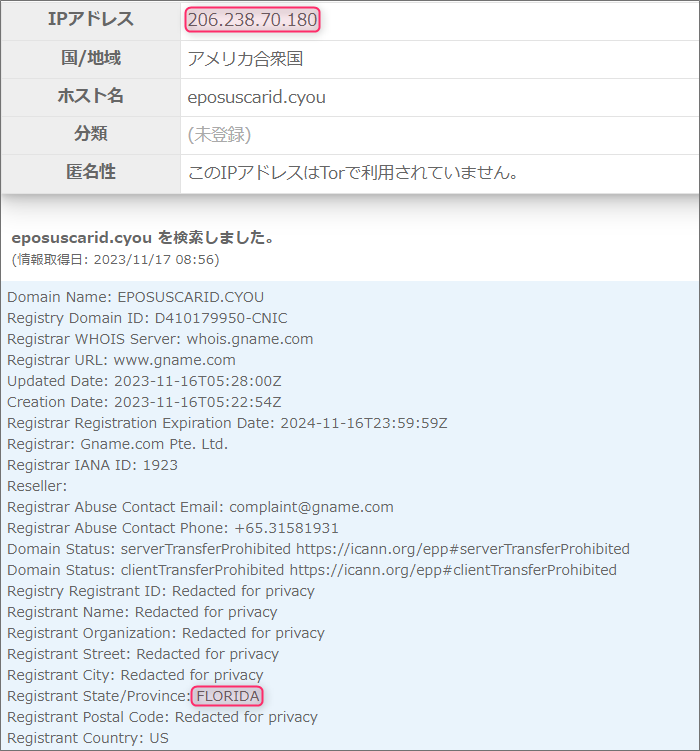

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは”eposuscarid.cyou”

わざわざこの詐欺のためにいくらかを払い取得したのでしょう。

このドメインにまつわる情報を取得してみます。

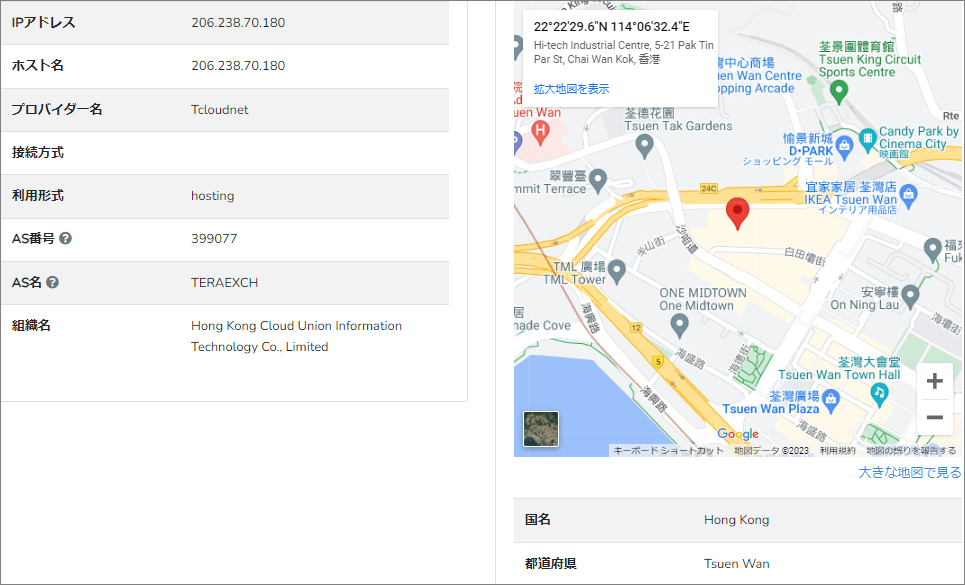

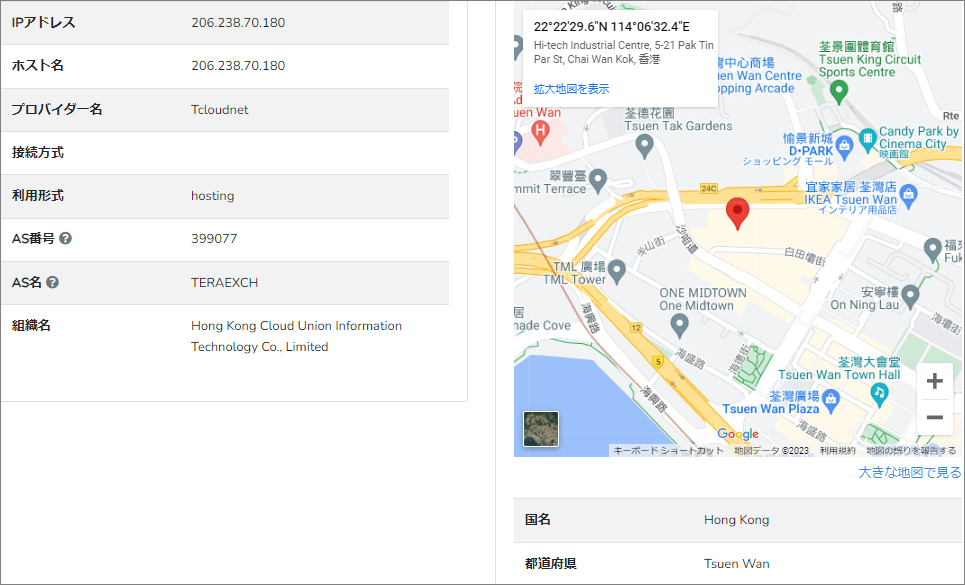

アメリカフロリダ州の方が管理しているこのドメインを割当てているIPアドレスは”206.238.70.180”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているホスティングサービスは、シンガポールにある『Tcloudnet』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度ピンが立てられたのは『香港』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

本物そっくりのログインページが開きました。

それだけでも著作権侵害で立派な犯罪ですよね!

ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報が詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や、更にはカードの情報まで

詐取されることでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |