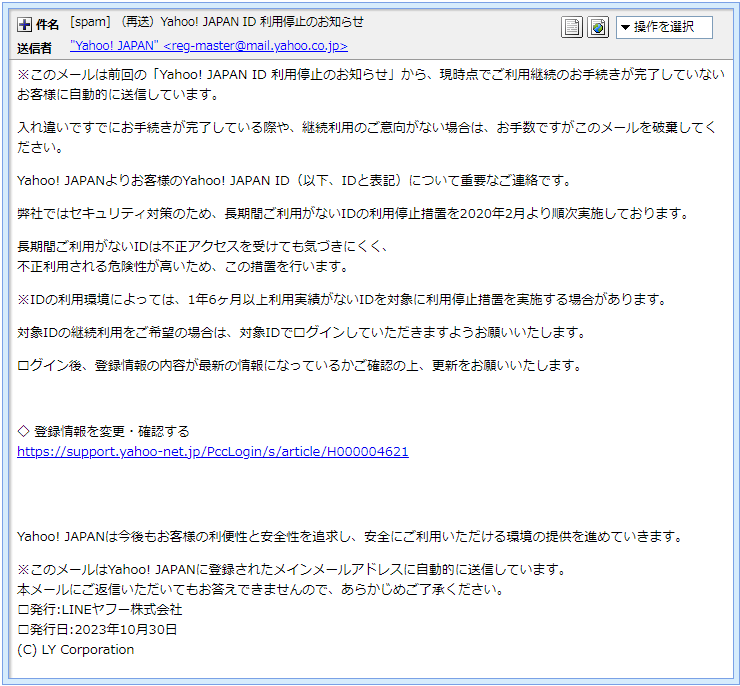

初めてなのに『再送』とは 『Yahoo』から送られてきたとされるこのメール、これって本物?

んなわけないですよね!

差出人のメールアドレスは確かにYahooの公式ドメインですが、そんなの簡単に偽装できてしまいます。

気を付けたいのは本文にあるリンク先。

”yahoo-net.jp”もYahooが所持するドメインですが、マウスカーソルを重ねてみるとこのようなドメインが

表示されました”shopping.yahoo.co.jplogin.tgkz.cn”

どうやら偽装工作が行われているようで、リンク先の本当のドメインは”.cn”なんて中国の国別ドメインが

用いられています。

これでこのメールは詐欺メールであることが判明です! では、このメールを解体し詳しく見ていきましょう!

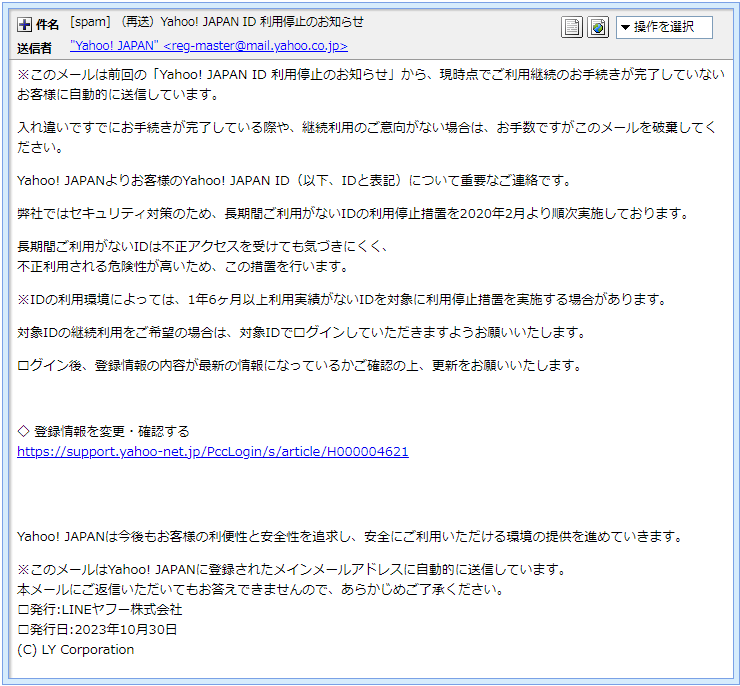

まずはプロパティーから見ていきましょう。 件名は『[spam] (再送)Yahoo! JAPAN ID 利用停止のお知らせ』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。 『再送』と書かれていますが、もちろんこのようなメールを受け取ったのは初めてです。(笑)

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”Yahoo! JAPAN” <reg-master@mail.yahoo.co.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

ルクセンブルクにあるサーバーが発信元 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from reg-master0.mail.yahoo.co.jp (unknown [5.8.41.29])』 | ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 というわけで”Received”に記載のIPアドレスは差出人が利用したメールサーバーに割当てられたものなので

このIPアドレスが差出人のメールアドレスにあるドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合は偽装となり特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

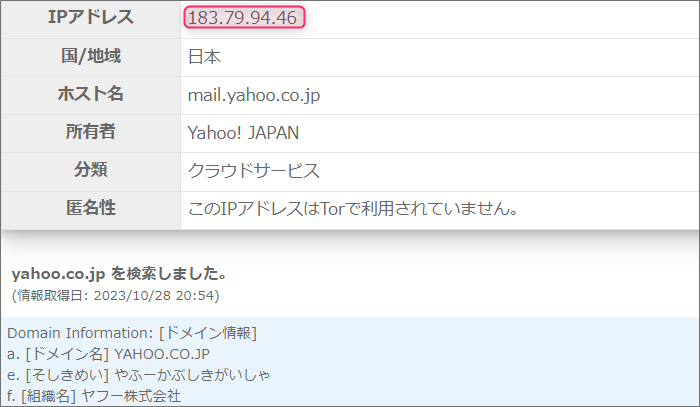

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”mail.yahoo.co.jp”が差出人本人のものなのかどうかを

調べてみます。

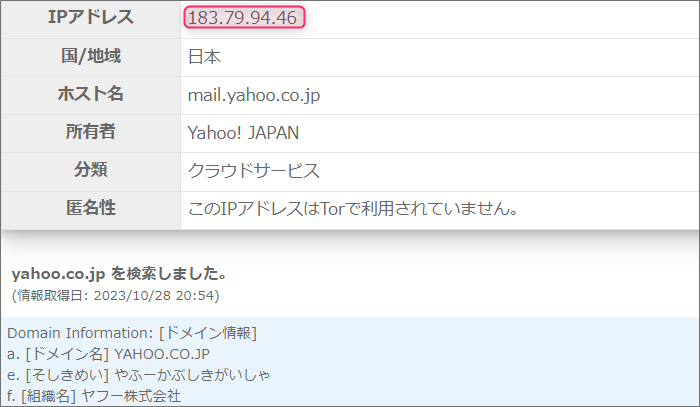

これがドメイン”mail.yahoo.co.jp”の登録情報です。

これによると”183.79.94.46”がこのドメインを割当てているIPアドレス。

先程書いた通り本来このIPは”Received”のIP”5.8.41.29”と同じ数字の羅列になるはずですが

それが全く異なるのでこのメールのドメインは”mail.yahoo.co.jp”ではありません。

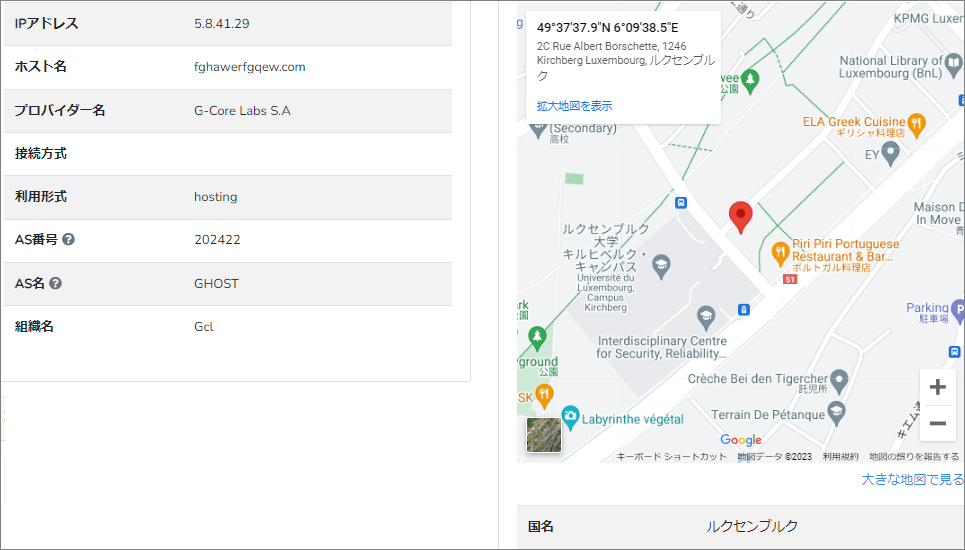

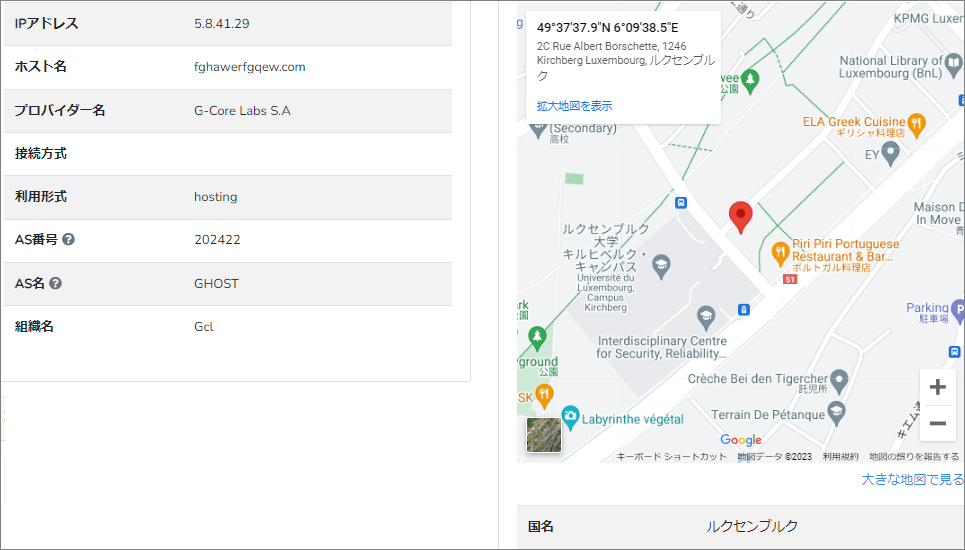

これでアドレスの偽装は確定です! ”Received”に記載されている末尾の”5.8.41.29”は、そのサーバーのIPアドレスになり

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

表示された地図には『ルクセンブルク』と書かれています。

ホスト名には”fghawerfgqew.com”と記載があるのでこのIPアドレスには”mail.yahoo.co.jp”ではなく

”fghawerfgqew.com”と言うドメインが割り当てられているようです。 送信に利用されたのもルクセンブルクにある『G-Core Labs S.A』と言うプロバイダーです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

到着までに3日以上を要したメール では引き続き本文。 | ※このメールは前回の「Yahoo! JAPAN ID 利用停止のお知らせ」から、現時点でご利用継続のお手続きが完了していないお客様に自動的に送信しています。 入れ違いですでにお手続きが完了している際や、継続利用のご意向がない場合は、お手数ですがこのメールを破棄してください。 Yahoo! JAPANよりお客様のYahoo! JAPAN ID(以下、IDと表記)について重要なご連絡です。 弊社ではセキュリティ対策のため、長期間ご利用がないIDの利用停止措置を2020年2月より順次実施しております。 長期間ご利用がないIDは不正アクセスを受けても気づきにくく、

不正利用される危険性が高いため、この措置を行います。 ※IDの利用環境によっては、1年6ヶ月以上利用実績がないIDを対象に利用停止措置を実施する場合があります。 対象IDの継続利用をご希望の場合は、対象IDでログインしていただきますようお願いいたします。 ログイン後、登録情報の内容が最新の情報になっているかご確認の上、更新をお願いいたします。 ◇ 登録情報を変更・確認する

https://support.yahoo-net.jp/PccLogin/s/article/H000004621 Yahoo! JAPANは今後もお客様の利便性と安全性を追求し、安全にご利用いただける環境の提供を進めていきます。 ※このメールはYahoo! JAPANに登録されたメインメールアドレスに自動的に送信しています。

本メールにご返信いただいてもお答えできませんので、あらかじめご了承ください。

□発行:LINEヤフー株式会社

□発行日:2023年10月30日 | このタイムスタンプを見ると送信日時は『23年11月02日(木) 04:38:52』と刻まれていますが

末尾の発行日には『2023年10月30日』と到着までに3日以上を要したことになります。

郵便よりも遅くない?(笑)

このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは本文内に直書きされていますが先に書いた通り偽装されていて

実際のリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

新しいサイトのようでまだ評価の対象にされていないようです。

一刻も早く評価が変更されるよう早速私の方から申請しておきます。 このURLで使われているドメインは、サブドメインを含め”shopping.yahoo.co.jplogin.tgkz.cn”

このドメインにまつわる情報を取得してみます。

恐らくは中国人であろう氏名と中国であろう企業名が記載されています。

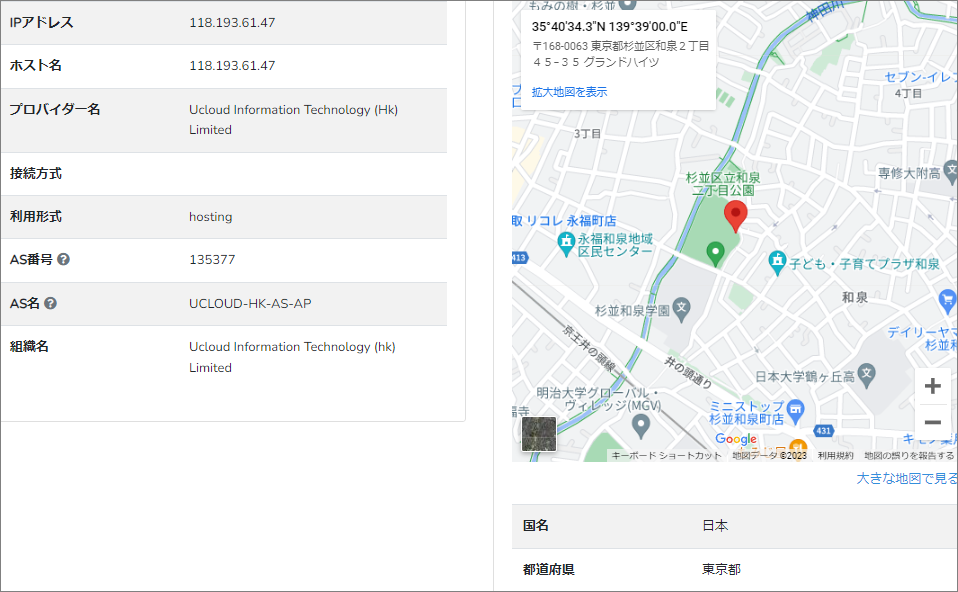

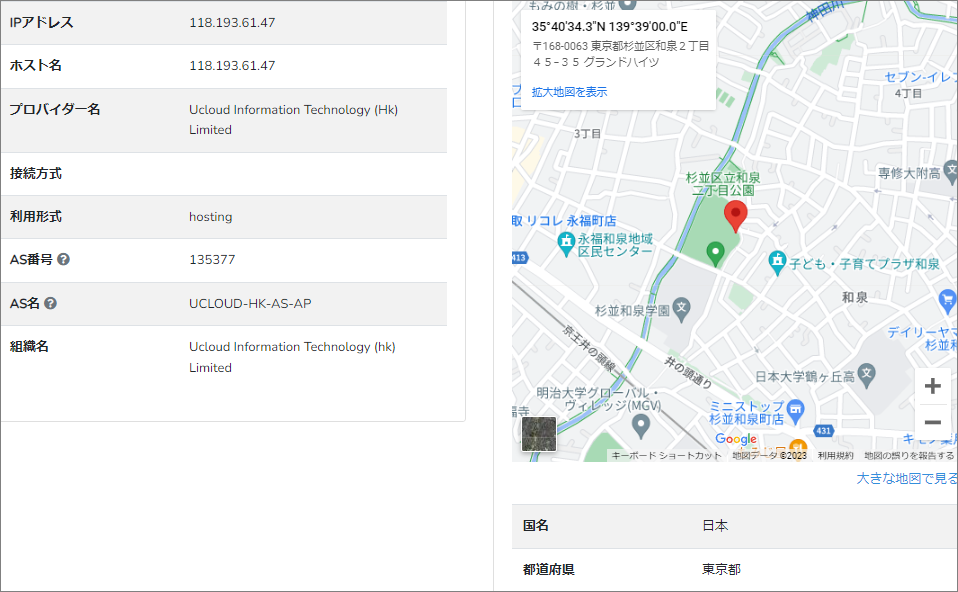

このドメインを割当てているIPアドレスは”118.193.61.47”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

またここですが…

最近本当にこの『杉並区和泉2丁目公園』付近の地図よく見ますね。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

利用されているホスティングサービスは、香港の『Ucloud Information Technology (Hk) Limited』 トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の

詐欺サイトは、どこからもブロックされることなく無防備な状態で放置されていると思われます。

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。

本物そっくりのログインページが開きました。

ここにログイン情報を入力してしまうと、その情報が詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や、更にはカードの情報まで

詐取されることでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |