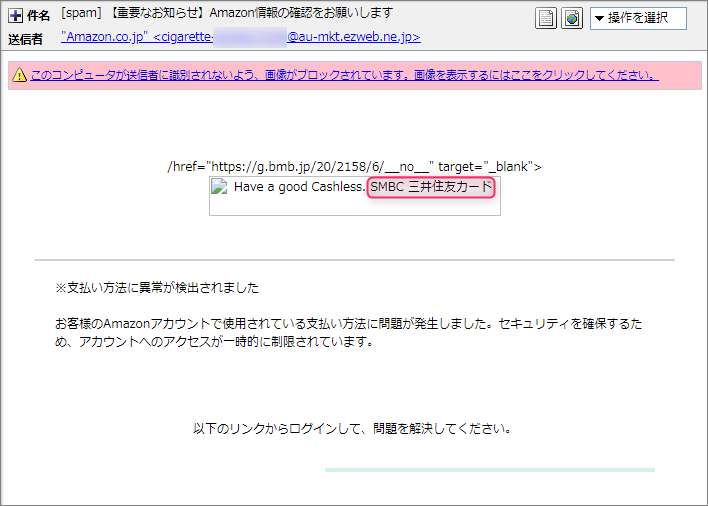

Amazonがauのメールアドレスで?! これはAmazonから来たとされる詐欺メールですが、セキュリティー初期値で画像をブロックするように

設定されているので画像が表示されず代わりに画像の名前が表示された状態ものです。

確かに件名と送信者名にはAmazonと記載されているのになぜか赤枠で囲った部分の画像名が

『SMBC三井住友カード』と書かれていますが、これどういうことでしょうか?

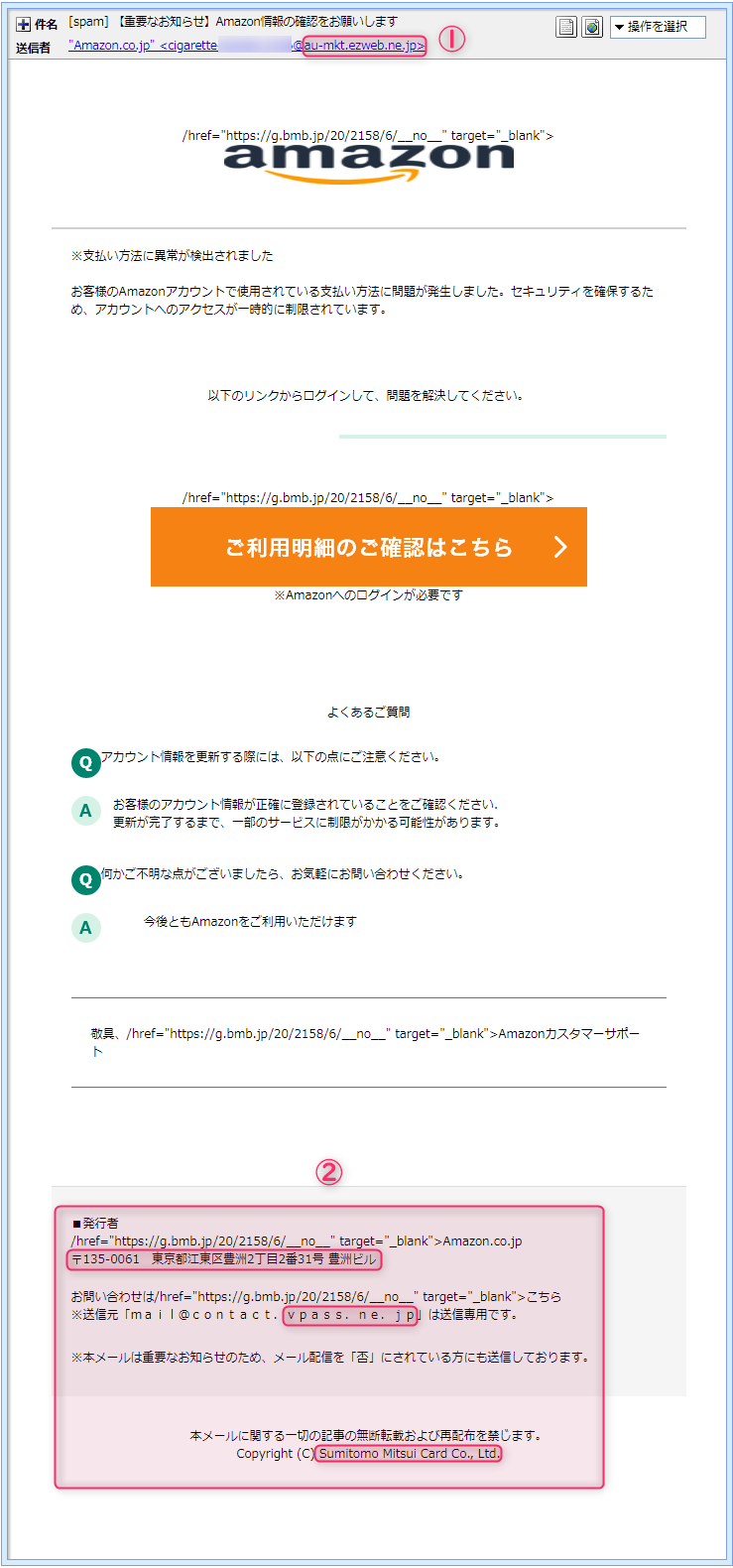

更にこのメールの画像を表示するように切り替えてみると…

ちゃんと画像は表示されましたが、あちらこちらでHTMLのタグが露出してしまっています。 そして注目したい部分が大きく分けて2箇所。

まずは差出人欄の①の部分から見ていきます。

『”Amazon.co.jp” <cigarette-*****@au-mkt.ezweb.ne.jp>』

例によって最近詐欺メールのトレンドとなっていますが、”*****”の部分には受信者のメールアカウント名が

挿入されています。

そして@以降のドメイン部分は”ezweb.ne.jp”と書かれていますが、このドメインはご存じの通り

auが携帯電話利用者に提供しているメールのドメイン。

それにその前auマーケットっぽいサブドメイン”au-mkt”が付けられています。

この送信者と異なるメールアドレスが使われているのも最近の詐欺メールのトレンドで、私の届く

詐欺メールの半数以上がこのようによそのメールアドレスが使われています。

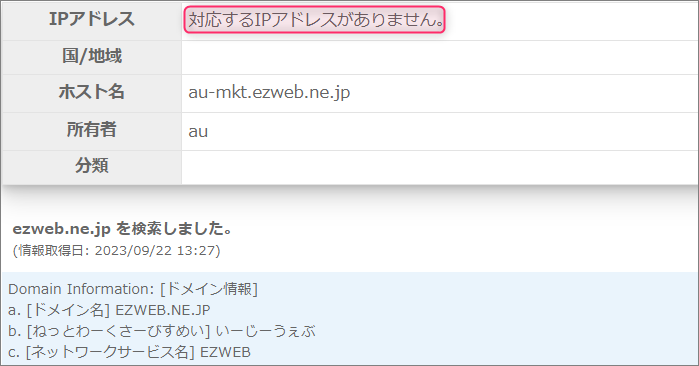

因みにこのサブドメインを含めたドメインの情報を取得してみるとこのような結果が得られました。

この結果から、”ezweb.ne.jp“と言うドメインはもちろん存在しますが、サブドメイン”au-mkt”を

付けたドメインではIPアドレスが抽出できないのでこのサブドメインを付けたドメインは利用されて

いないことが分かります。 そして次に②の部分。

この赤枠内の情報は、どう見ても三井住友カードさんのもの。

発行者として書かれている『〒135-0061 東京都江東区豊洲2丁目2番31号 豊洲ビル』と言う住所は

三井住友グループの『SMBC豊洲ビル』のもの。

そして『送信元「mail@contact.vpass.ne.jp」』は三井住友カードさんの

メールアドレスだし、末尾の署名欄の『Copyright (C) Sumitomo Mitsui Card Co., Ltd.』と

三井住友カードとはっきりと書かれています。 恐らくこれらのことは、差出人は分かっててやっていてこれでも引っかかるなら騙してやろう系の

詐欺メールなのではないかと、私は想像します。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 【重要なお知らせ】Amazon情報の確認をお願いします』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”Amazon.co.jp” <cigarette-*****@au-mkt.ezweb.ne.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”*****”には、受信者のメールアカウントが埋め込まれています。

もしかしたらauは携帯電話に飽き足らずAmazonのメール送信代行まで請け負って

しまったのでしょうか?

そんなことはありませんよね!(笑)

ソウルにあるサーバーを利用か?! では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from VM-0-7-centos.localdomain (unknown [43.131.248.222])』 | もうこのメールは、差出人のメールアドレスを偽装しているので特定電子メール法違反となり

処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字”43.131.248.222”は、そのサーバーのIPアドレスになります。

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

表示された地図のピンの位置は、隣国ソウルの街のど真ん中。

このようなところに設置されたメールサーバーを使ってこのメールを配信しているのですね。

そして送信に利用されたのは、中国の『Shenzhen Tencent Computer Systems Company Limited』と

言うプロバイダーです。

詐欺サイトへのリンクは無し では引き続き本文。 | ※支払い方法に異常が検出されました お客様のAmazonアカウントで使用されている支払い方法に問題が発生しました。セキュリティを確保するため、アカウントへのアクセスが一時的に制限されています。 以下のリンクからログインして、問題を解決してください。 /href=”https://g.bmb.jp/20/2158/6/__no__” target=”_blank”>Amazonログイン

※Amazonへのログインが必要です | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『ご利用明細の確認はこちら』って書かれた黄色いボタンに付けられてい

るようですが、実際はどこにもリンクされておらず偽サイトへは接続できませんでした。

まとめ 人騒がせでしょ?

この差出人はこの手のメールを日に何通も送り付けてきて困ったものです。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |