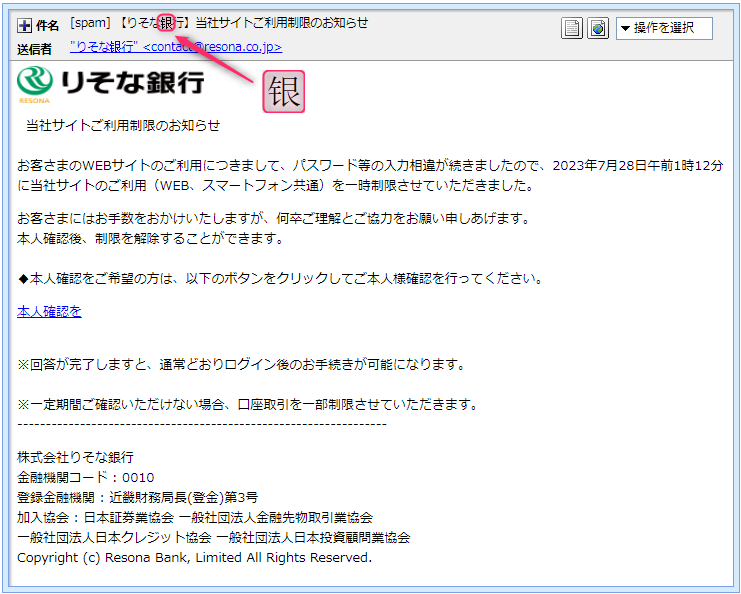

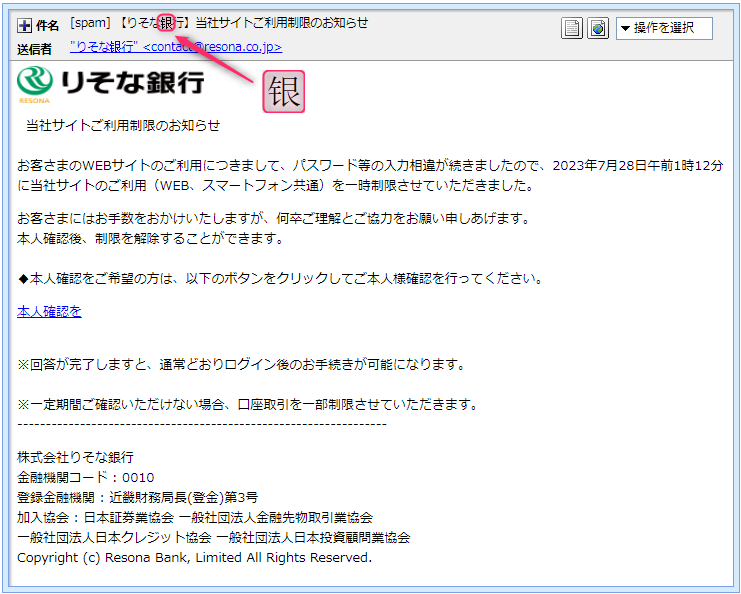

その漢字、読めなくはないけど… 『りそな銀行』を名乗る『銀』の漢字が怪しいメールが立て続けに3通到着。

1通にしときゃ良いものを3通も送っちゃねぇ…そりゃバレますわ(笑) それにこの中国チックなこの漢字、当用漢字にはありませんよね?

これ気が付かない方、ヤバいですよ! もちろんこのメールは『りそな銀行』を騙った悪意のあるメールです。

パスワードの入力間違いが続いたため、りそな銀行サイトの利用制限を行った旨の内容が書かれていて

制限解除するため詐欺サイトへ誘導するのがその手口です。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 【りそな銀行】当社サイトご利用制限のお知らせ』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”りそな銀行” <contact@resona.co.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

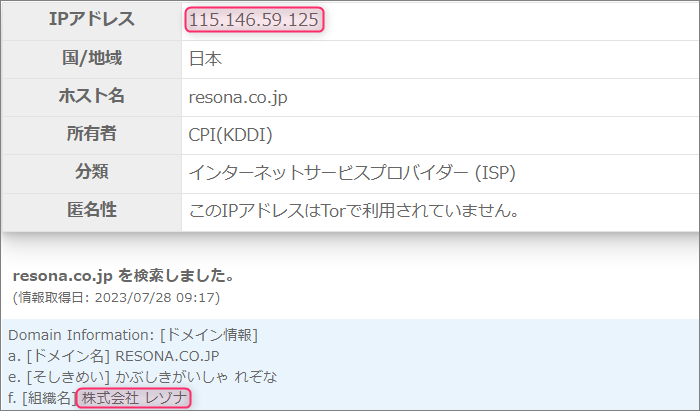

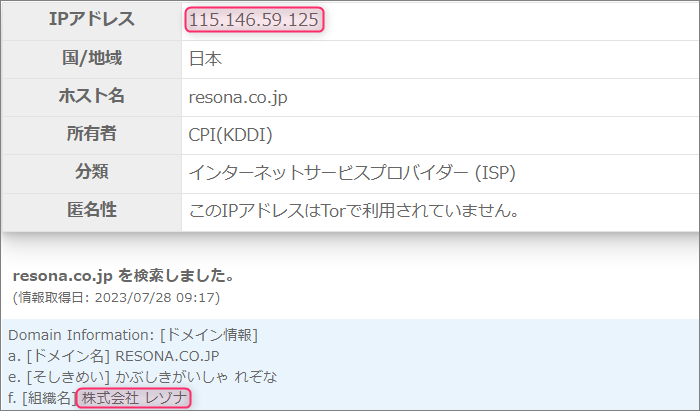

ですから、ここは信用できない部分です。 『りそな銀行』の公式サイトでURLを確認すると分かりますが、りそな銀行さんの公式なドメインは

”resona.co.jp”ではなくて”resonabank.co.jp”

危うく騙されてしまいそうなドメインですね。

因みにこの”resona.co.jp”と言うドメインは、全然別の『株式会社 レゾナ』と言う企業さんの持ち物です。

ということで、この時点でもうアドレス偽装確定ですね!

”resona.co.jp”も偽装 それでもまだ確信が持てないのでこのメールのヘッダーソースにある”Received”を確認し調査してみます。

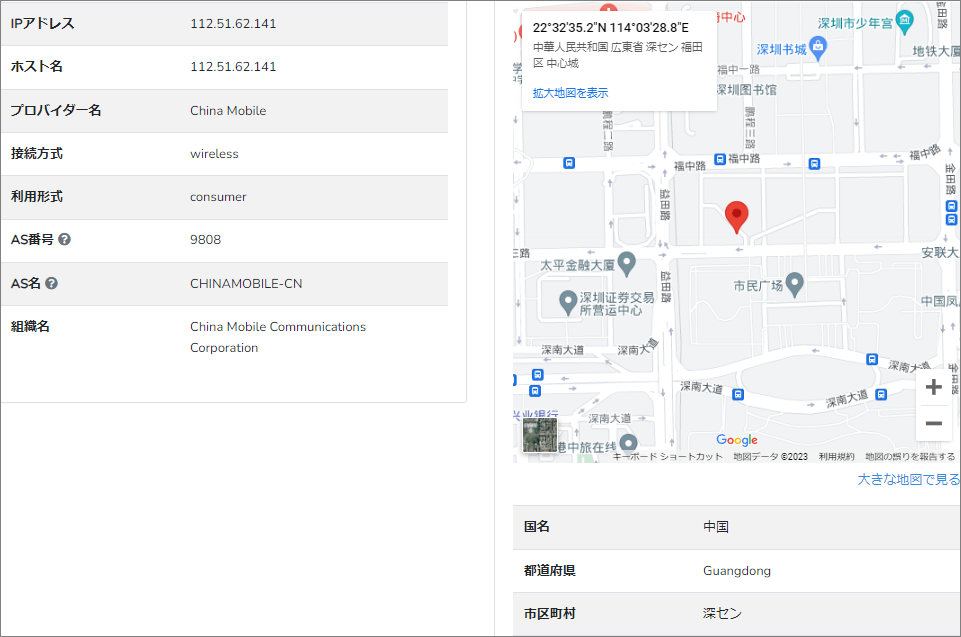

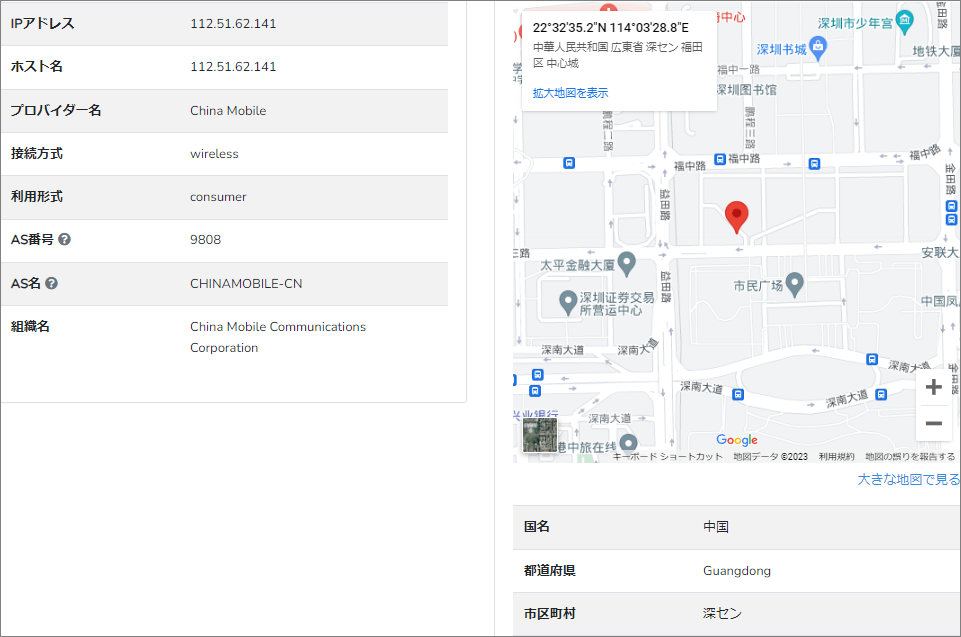

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mpmvgieac (unknown [112.51.62.141])』 | この”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”resona.co.jp”が差出人本人のものなのかどうかを

調べてみます。 前の項でお見せしたドメイン”resona.co.jp”の登録情報から”115.146.59.125”ってのが

このドメインを割当てているIPアドレスでしたね。

でも”Received”にあるのは”112.51.62.141”とそれとは全く異なる数字。

メールアドレスを偽装したにもかかわらず更にそのメールアドレスは全く自身に関係の無いもの。

呆れてものが言えません! ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

記載されている末尾の数字は、そのサーバーのIPアドレスになり、これを紐解けば差出人の素性が

見えてきます。

ではいつものようにこのIPアドレスを元に送信に使われたホスト情報とその割り当て地を確認してみます。

送信に利用されたのは、世界最大の携帯電話事業者『China Mobile』です。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、『中国 広東省 深セン市』付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

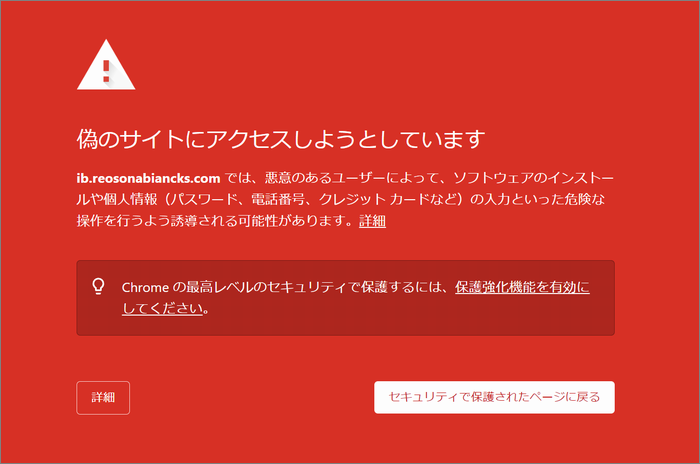

Chromeが真っ赤な画面でアクセスをブロック では引き続き本文。 | 当社サイトご利用制限のお知らせ お客さまのWEBサイトのご利用につきまして、パスワード等の入力相違が続きましたので、2023年7月28日午前1時12分に当社サイトのご利用(WEB、スマートフォン共通)を一時制限させていただきました。 お客さまにはお手数をおかけいたしますが、何卒ご理解とご協力をお願い申しあげます。

本人確認後、制限を解除することができます。 ◆本人確認をご希望の方は、以下のボタンをクリックしてご本人様確認を行ってください。

本人確認を ※回答が完了しますと、通常どおりログイン後のお手続きが可能になります。 ※一定期間ご確認いただけない場合、口座取引を一部制限させていただきます。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『本人確認を』って書かれたところに付けられています。

この末尾の”を”って必要です??(笑)

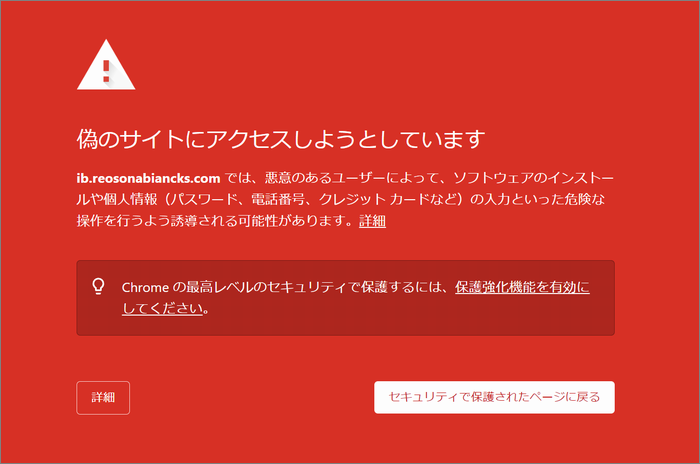

そのリンク先のURLへ接続しようとしたらChromeが真っ赤な画面でブロックしてきました。

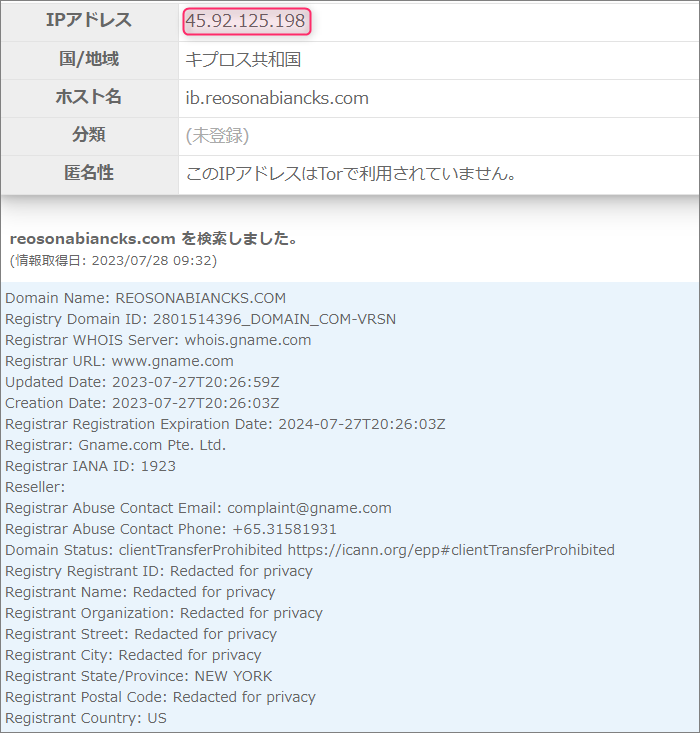

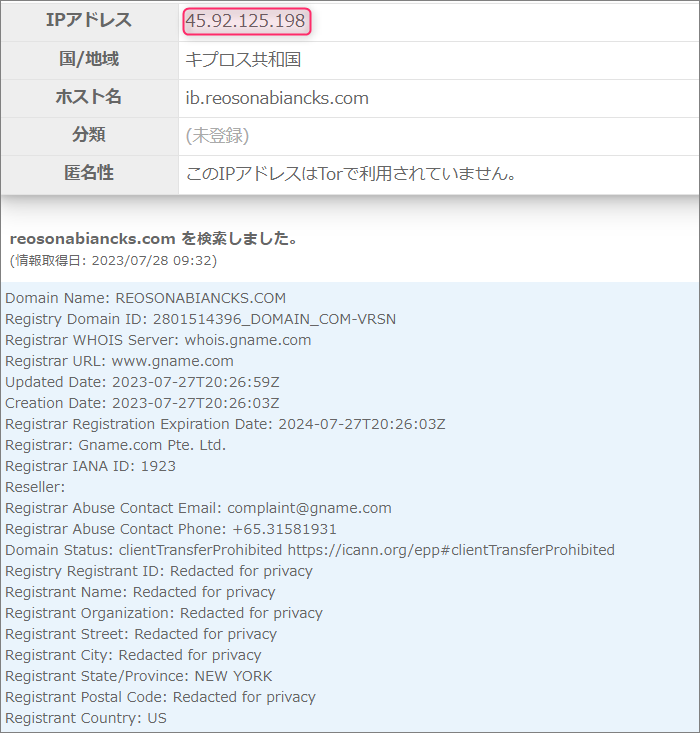

ここに書かれているように使われているドメインは、サブドメインを含め”ib.reosonabiancks.com”

このドメインにまつわる情報を取得してみます。

このドメインはニューヨークで管理されていて、割当てているIPアドレスは”45.92.125.198”

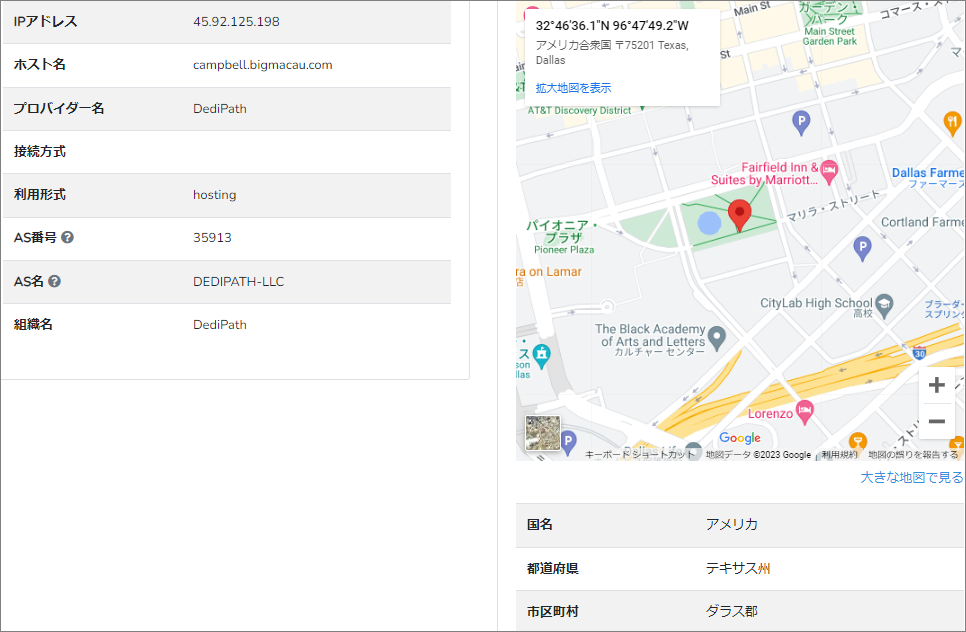

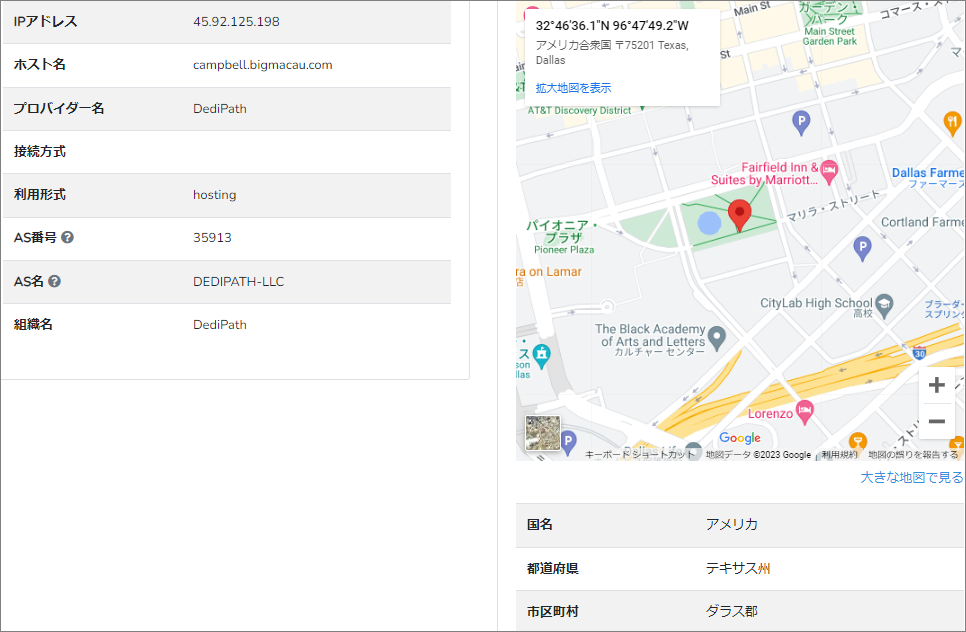

このIPアドレスを元にサイト運営に利用されているホスト情報とその割り当て地を確認してみます。

サイト運営に利用されているホストは、アメリカダラスにある『DediPath』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

地図上にピンが立てられたのも同様に『ダラス』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

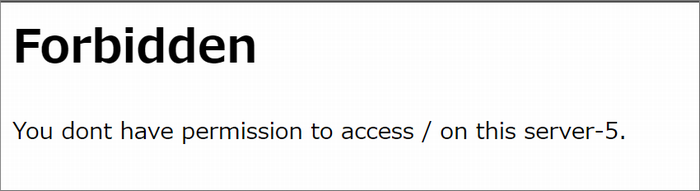

『Forbidden』と書かれているので”403”エラーです。

これは、ページは存在するものの、アクセスが拒否されたことを示すものです。

リンク先サイトは何らかの理由で接続が遮断されているようですね。

まとめ 詐欺サイトは、恐らくサイト管理者もしくホスティングサービス側が危険と判断し、サイト自体に

アクセス制限を施したものと思われます。

ですからとりあえず、このホスティングサービスを使った詐欺サイトの運営はできなくなったようです。

でも、奴らは各所に誰かから乗っ取って改ざんしたサーバーをいくつか持っていて、次から次へと

場所を変えながら詐欺サイトを構築運営しているので安心はできませんから注意は怠れません。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |