定期的なチェックで再認証が必要に?! 昨日ご紹介した

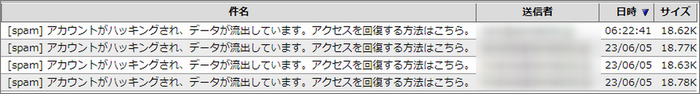

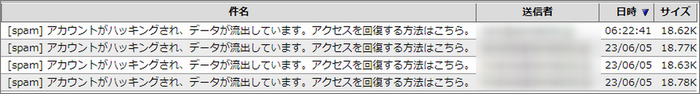

「アカウントがハッキングされ、データが流出しています。アクセスを回復する方法はこちら。」

と言う件名のアダルトハッキングメール。

相変わらず昨夜から今朝までに新たに4通も私のところには届いています。

そのご紹介エントリーにもたくさんのアクセスをいただいており、どれほどこのメールが配信され

ご心配の方が多いか、想像をはるかに超えた反響に驚いております。 さて、打って変わって今朝ご紹介するのは、以前にもご紹介したことのある「モバイルSuica」を騙った

フィッシング詐欺メールです。

ご存じかとは思いますが、モバイルSuicaは、JR東日本が提供するIC乗車カードであるSuicaの機能を

搭載したアプリケーションソフトウェアおよびそのサービスのこと。

もちろん利用にはクレジットカードの登録が必要となります。

システムによる定期的なチェックで再認証が必要になったなんて、なんとも無理なこじつけの理由で

リンクに誘い込もうとしています。

うぶではない私なんかはすぐにそれと気付くのですが、免疫の無い方だとコロっと騙されて

リンクをたどってしまいそうですね。

48時間以内なんて時間制限まで設けて受信者をあおってまでいます。 では、このメールを解体し詳しく見ていきましょう!

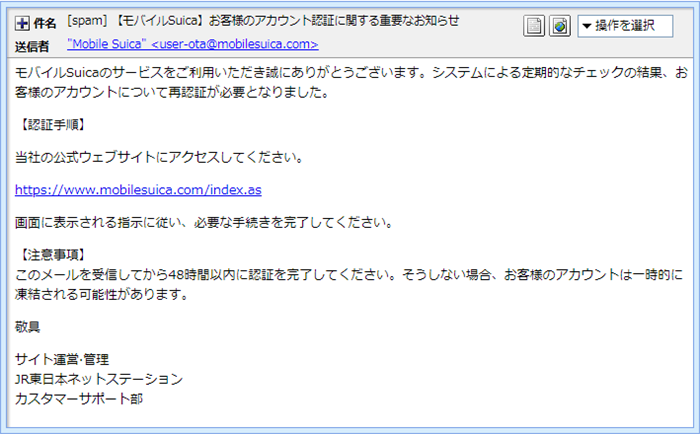

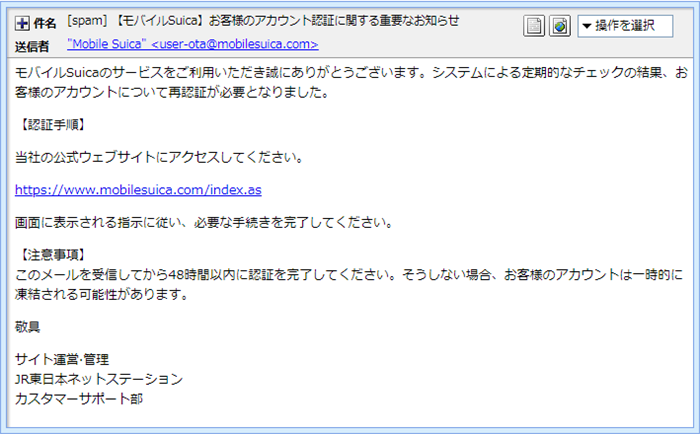

まずはプロパティーから見ていきましょう。 件名は「[spam] 【モバイルSuica】お客様のアカウント認証に関する重要なお知らせ」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Mobile Suica” <user-ota@mobilesuica.com>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

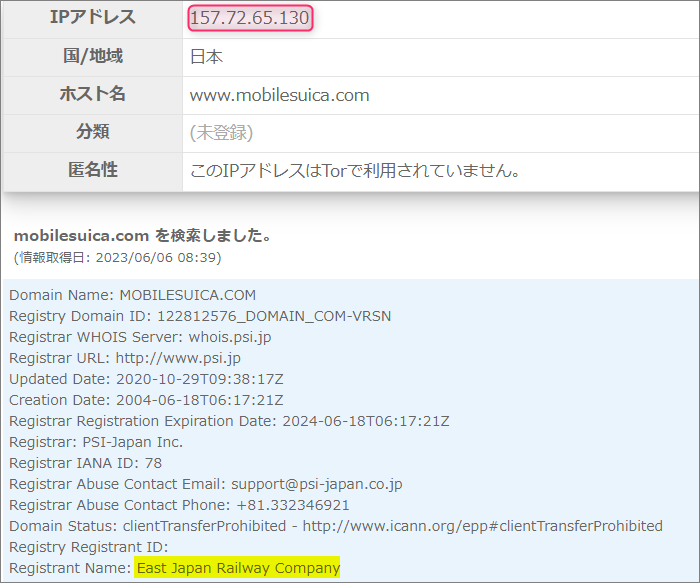

ですから、ここは信用できない部分です。 確認してみると”mobilesuica.com”は、モバイルsuicaが所持する正規ドメイン。

でも、このメールはどこからどう見ても詐欺メールなので偽装の可能性が高いと思われます。

では、その辺りを次の項で探ってみたいと思います。

ローカルサーバーから送信 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。 | Received:「from VM-4-11-centos.localdomain (unknown [43.130.238.6])」 | 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する まずここに”.localdomain”と記載があるのでこのメールは、レンタルサーバーに設置された

メールサーバーではなく、差出人が利用しているデバイス自身がサーバーとなって送られたもの

であることが推測できます。 では、メールアドレスにあったモバイルsuicaのドメイン”mobilesuica.com”が差出人本人のもの

なのかどうかを調べてみます。

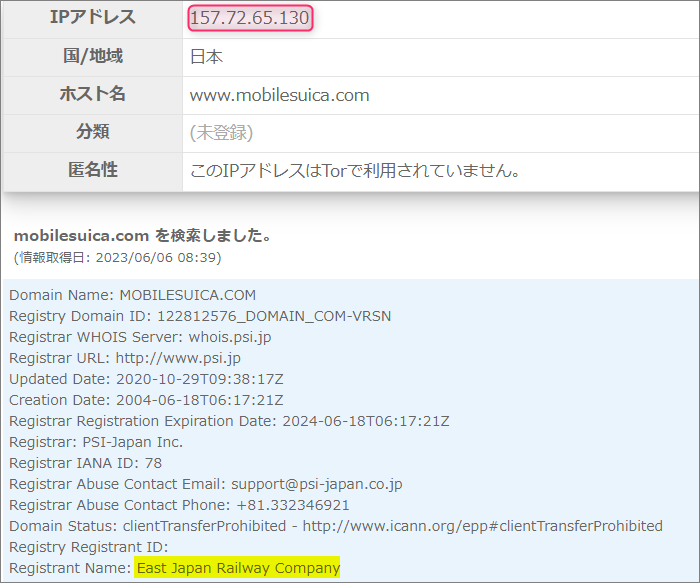

これがドメイン”mobilesuica.com”の登録情報です。

当たり前ですが「Registrant Name: East Japan Railway Company」とあるのでJR東日本の持ち物です。

これによると”157.72.65.130”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIPと同じ数字の羅列になるはずですが、それが”43.130.238.6”と全く異なる

のでこれでアドレスの偽装は確定です! ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。

これを紐解けば差出人の素性が見えてきます。

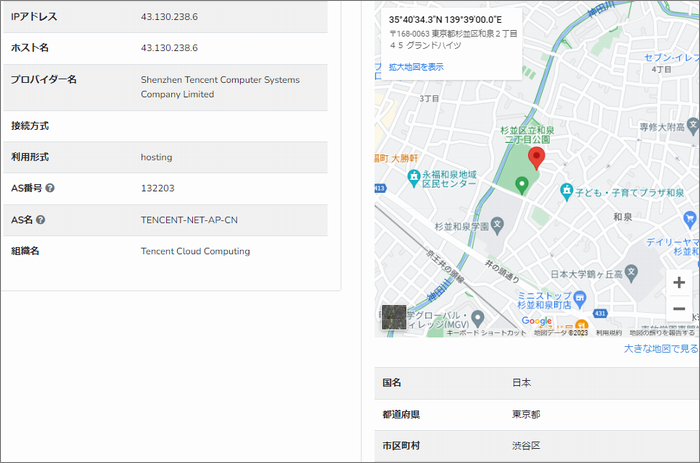

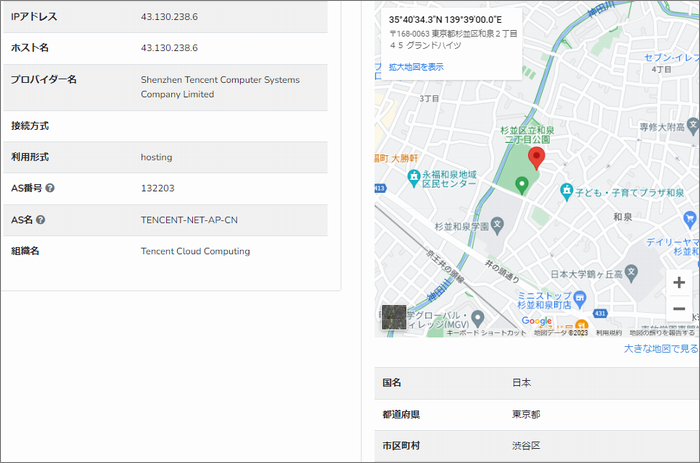

”Received”のIPアドレス”43.130.238.6”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

送信に利用されたのは、「Shenzhen Tencent Computer Systems Company Limited」と言う

中国 広東省 深センにあるプロバイダーです。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。

代表地点としてピンが立てられたのは、「杉並区和泉2丁目」付近です。

先にも書きましたがこのメールは、レンタルサーバーではなく自身のマシンにメールサーバーを構築して

そのメールサーバーを利用して送られてきたものなので、どうやらこの付近に詐欺メール発信者のアジトが

有るようです。

姑息にも無料のドメインで詐欺サイトを運営 では引き続き本文。 | モバイルSuicaのサービスをご利用いただき誠にありがとうございます。システムによる定期的なチェックの結果、お客様のアカウントについて再認証が必要となりました。 【認証手順】 当社の公式ウェブサイトにアクセスしてください。 https://www.mobilesuica.com/index.as ←リンク偽装 画面に表示される指示に従い、必要な手続きを完了してください。 【注意事項】

このメールを受信してから48時間以内に認証を完了してください。そうしない場合、お客様のアカウントは一時的に凍結される可能性があります。 敬具 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、本文内に直書きされてます。

このURLに含まれるドメインも”mobilesuica.com”とモバイルsuicaの正規ドメインが

使われていますが、これはウソで偽装されています。

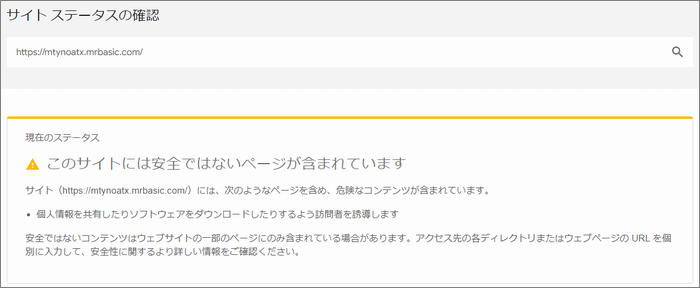

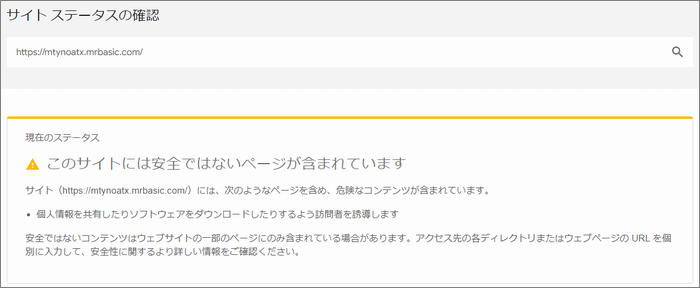

そのリンク先はGoogleの「透明性レポート」の

サイトステータスはこのようにレポートされていました。

既にしっかりブラックリストに登録済みですね。

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”mtynoatx.mrbasic.com”

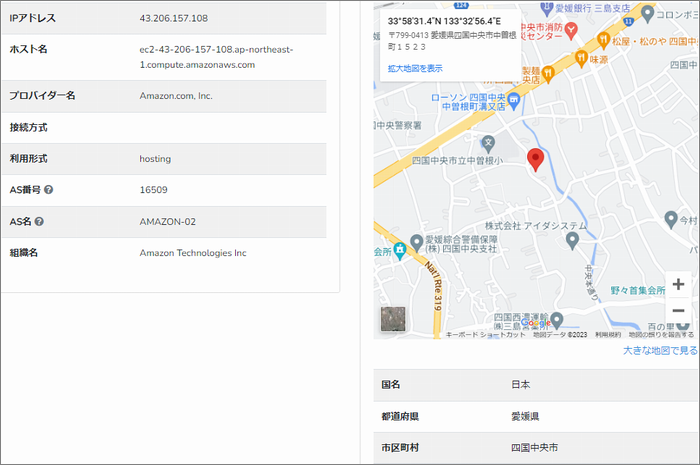

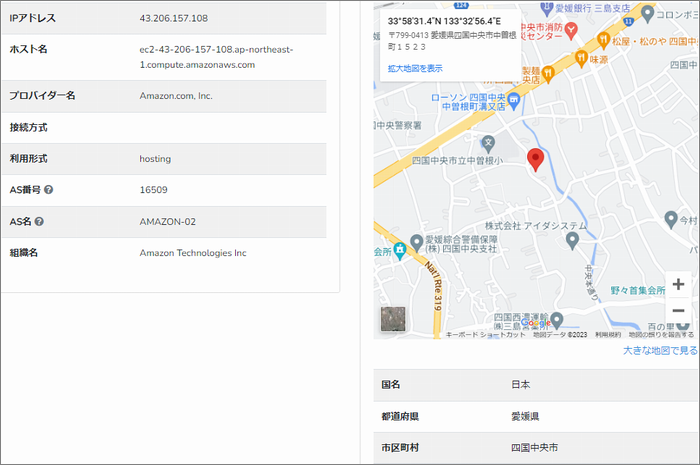

このドメインにまつわる情報を取得してみます。

このドメインの登録者は、無料でドメインを貸し出すことで知られているアメリカの「Change IP」

姑息にもこの詐欺サイトの運営者は無料でドメインをレンタルして詐欺サイトを運営しているようです。

このドメインを割当てているIPアドレスは”43.206.157.108”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているウェブサーバーは『amazonaws』ホスティングサービスのようです。

それに割り当て地として表示されたのは「愛媛県四国中央市」

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

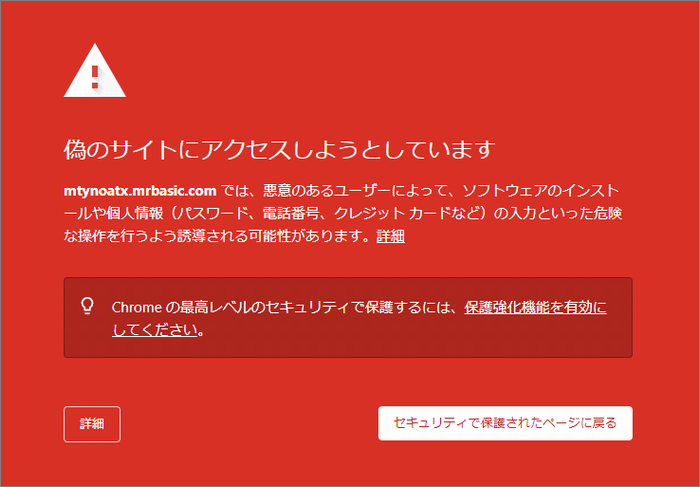

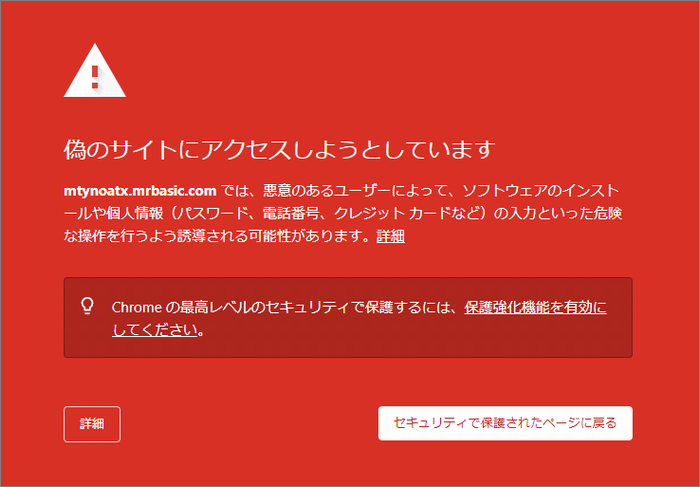

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

やはりGoogleからしっかりとブロックされました。

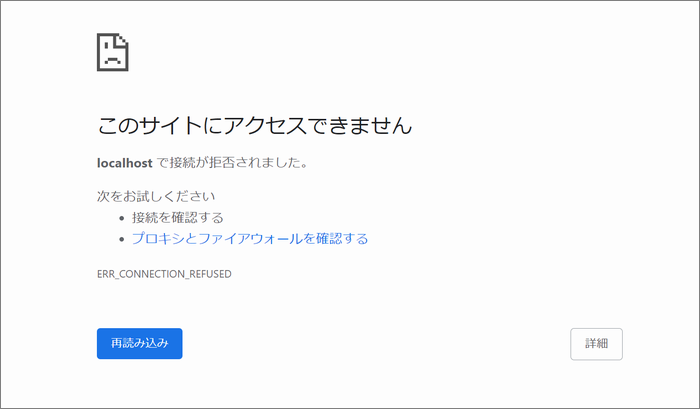

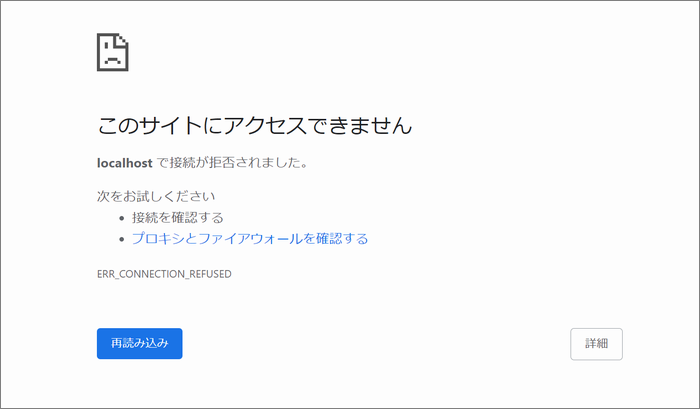

その先のサイトへアクセスを試みましたが、どうやらPCではこの先に進めないように制御されて

いるようでlocalhostのため表示できない旨のエラーページに導かれました。

試しにこのURLをスマホに転送してみたのですが、同じようにブロックされて

先に進むことはできませんでした。

まとめ この「モバイルsuica」や「えきねっと」などJR東日本が運営するサービスは、詐欺メールや詐欺サイトの

報告がたくさんされています。

JR東日本さんも頭が痛いことでしょうね… 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |