付け焼き刃ような内容 Amazonを騙る詐欺メールは大変多く毎日毎日同じ内容のものを相当量を処理しています。

第三者の不正利用だとかアカウント情報が間違っているなど同じようなものばかりで、いちいち

ご紹介するのを控えているのですが、でも今朝はちょっと経路の違うこのようなメールが届いたので

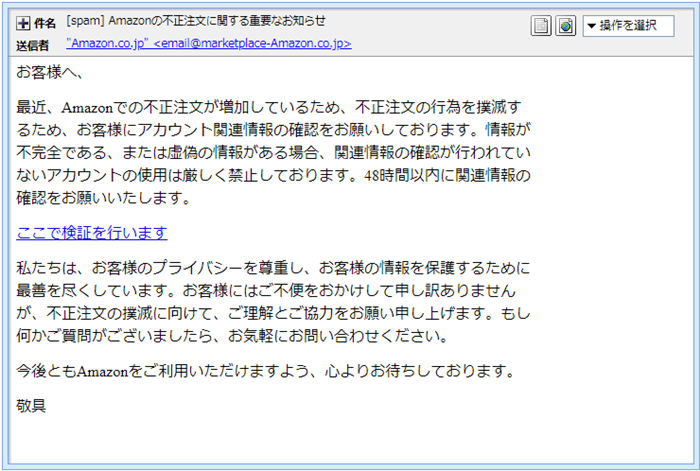

被害者が増えないうちにご紹介しておくことにします。 これがそのメールです。

書いてあるのは、不正注文を撲滅させるためにリンクからアカウント情報を確認するように促していますが。

なんかそれらしく書いてあるようですが、なんだか無理やりの理由付けの付け焼き刃ような内容ですね… では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] Amazonの不正注文に関する重要なお知らせ」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Amazon.co.jp” <email@marketplace-Amazon.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ドメインに大文字の「A」が使われていますが、ドメインに大文字小文字の区別はありませんから

このドメインは間違っていますから偽装ですね。(笑)

特定電子メール法違反 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「www@RosybrownPrecious-VM.localdomain」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますから@以降のドメインが

差出人のメールアドレスにあるものと異なる場合は偽装が確定となります。

って訳でこのメールの差出人は、メールアドレスを偽装していることが

ここで確定したことになりますね。 | | Message-ID:「20230512231158.B96884F85F@RosybrownPrecious-VM.localdomain」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from RosybrownPrecious-VM.localdomain (unknown [47.87.148.204])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | メールアドレスの偽装は、特定電子メール法違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”47.87.148.204”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその回線情報と割り当て地を確認してみます。

プロバイダー名 が「Alibaba.com LLC」とあるので利用したプロバイダーは中国のIT企業「アリババ」です。 そして次に割り当て地。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、アメリカロサンゼルスにある「カリフォルニア州交通局」付近。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

詐欺サイトは香港で運営中 では引き続き本文。 | お客様へ、 最近、Amazonでの不正注文が増加しているため、不正注文の行為を撲滅するため、お客様にアカウント関連情報の確認をお願いしております。情報が不完全である、または虚偽の情報がある場合、関連情報の確認が行われていないアカウントの使用は厳しく禁止しております。48時間以内に関連情報の確認をお願いいたします。 ここで検証を行います 私たちは、お客様のプライバシーを尊重し、お客様の情報を保護するために最善を尽くしています。お客様にはご不便をおかけして申し訳ありませんが、不正注文の撲滅に向けて、ご理解とご協力をお願い申し上げます。もし何かご質問がございましたら、お気軽にお問い合わせください。 今後ともAmazonをご利用いただけますよう、心よりお待ちしております。 敬具 | もっともらしいこと書いてありますが、全てはウソ!

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「ここで検証を行います」って書かれたところに張られていて、リンク先のURLと

トレンドマイクロの「サイトセーフティーセンター」での危険度評価がこちらです。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

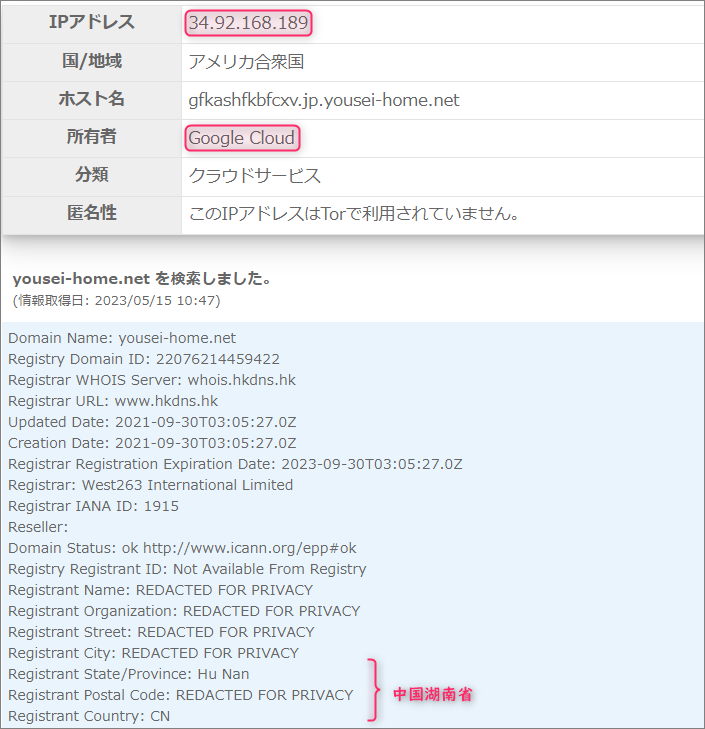

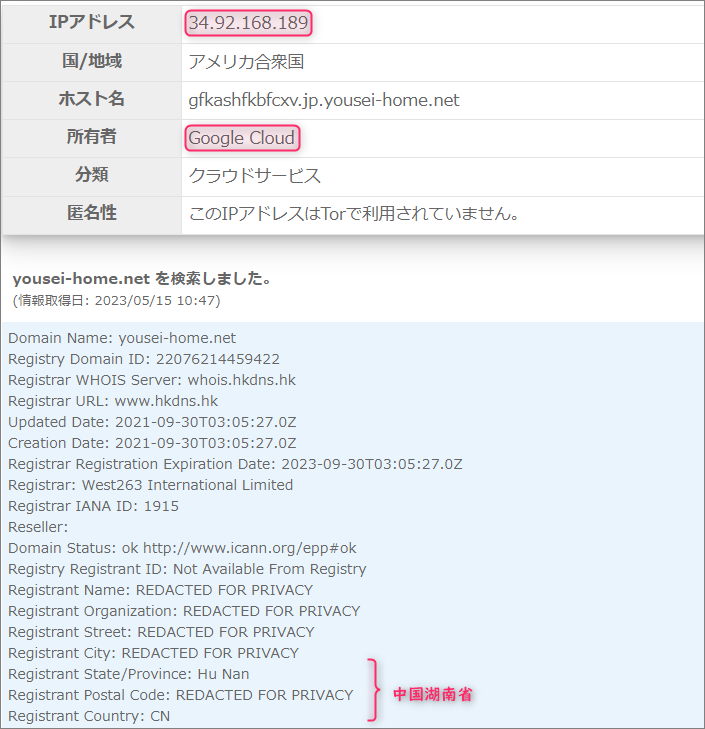

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”gfkashfkbfcxv.jp.yousei-home.net”と

Amazonには似ても似つかぬドメインが使われていますね。(笑) このドメインにまつわる情報を取得してみます。

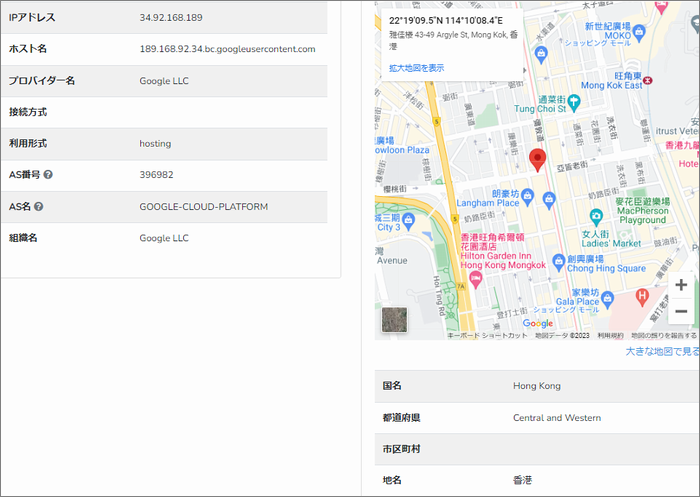

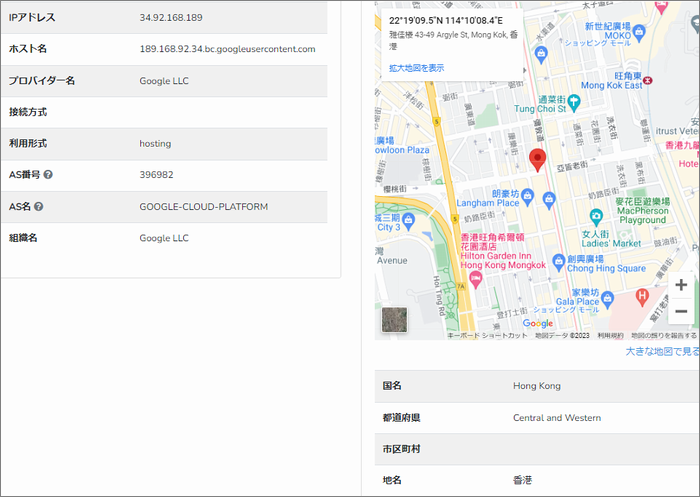

申請者は、中国の湖南省の方で、所有者は「Google Colud」とされています。 このドメインを割当てているIPアドレスは”34.92.168.189”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。 代表地点としてピンが立てられのは、香港の中心街付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 面倒なのでいちいちキャプチャー画像は貼りませんが、リンク先サイトは、偽のAmazonの

ログイン画面でした。

まとめ それにしても出てくる情報は中国ばかり。

きっと組織的な犯行なのでしょうね…困ったものです(-_-;) 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |