「最終警告」なんて脅しのような送信者名 Amazonって生活にはもう欠かせないって人、私をはじめたくさんいらっしゃると思います。

それ故に、注文内容の確認や、商品紹介、キャンペーン情報などAmazonからのメールも

度々送られてきます。

でも、それにも増してよくもまあこんなに送れるもんだってくらい毎日大量に送られてくる

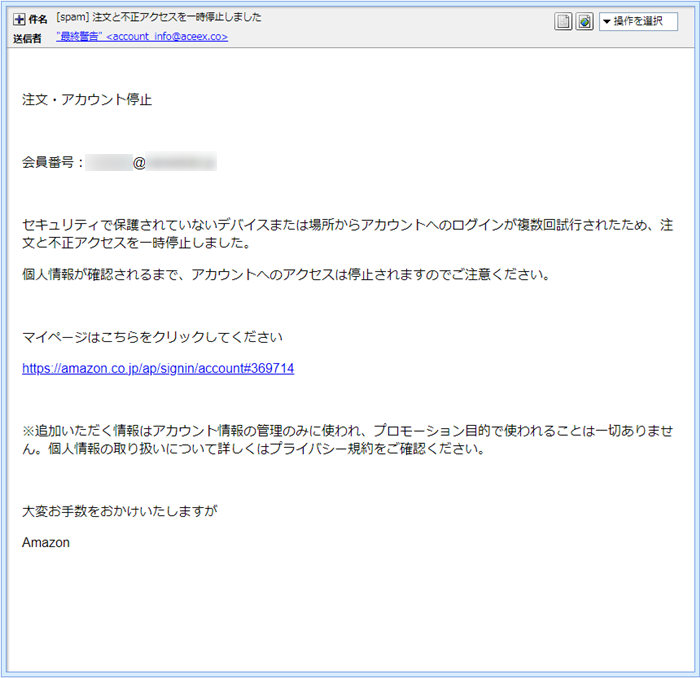

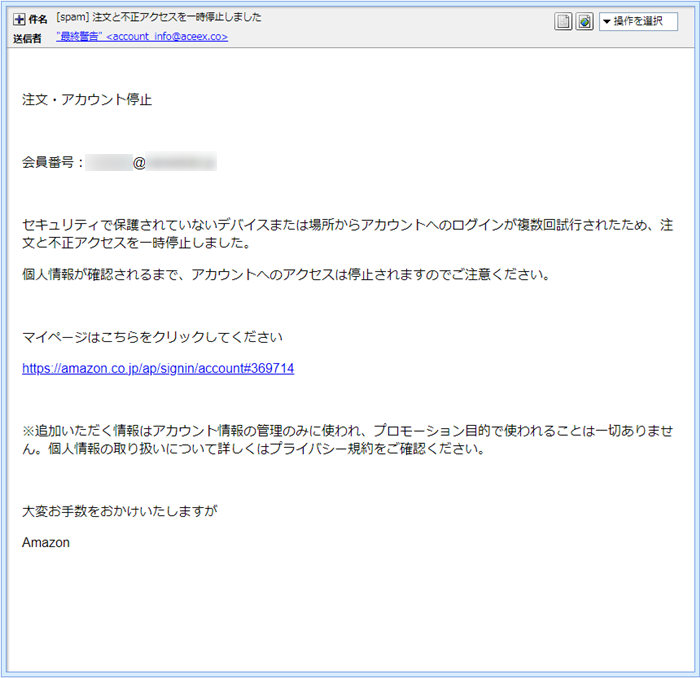

Amazonを騙った詐欺メールに手を焼いている方も多いのではないでしょうか?。 今朝もこのように味気ないモノクロなメールがAmazonの名を騙って届いています。

ぱっと見、どこから送られてきたのかわかりにくいメールですが、末尾に小さく「Amazon」と

書かれています。。。(笑)

本文の内容はご多分に漏れず、第三者不正利用の疑いでアカウントを一時停止したと。

それを解除するためにリンクから個人情報を確認するように促しています。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 注文と不正アクセスを一時停止しました」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”最終警告” <account_info@aceex.co>」

「最終警告」なんておどろおどろしい言葉を使た脅しのような件名…あり得ません! 皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 Amazonと言いつつどこにもAmazonの影も欠片も無いメールアドレス。

因みにここで使われている”.co”は、コロンビアに割り当てられている国別ドメイン。

もちろんAmazonがそのような国別ドメインを使うはずがありません。

メールアドレスの偽装はしていないものの では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「account_info@aceex.co」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20230208145535716487@aceex.co」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from 8.aceex.co (unknown [162.214.182.8])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

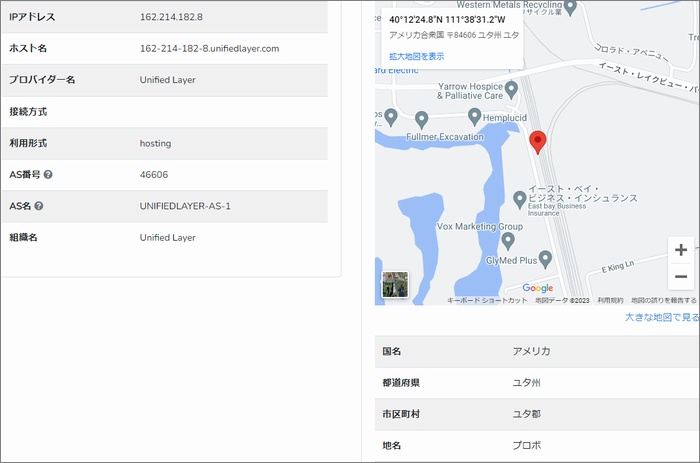

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、”Received”にあったドメイン”8.aceex.co”について調べてみます。

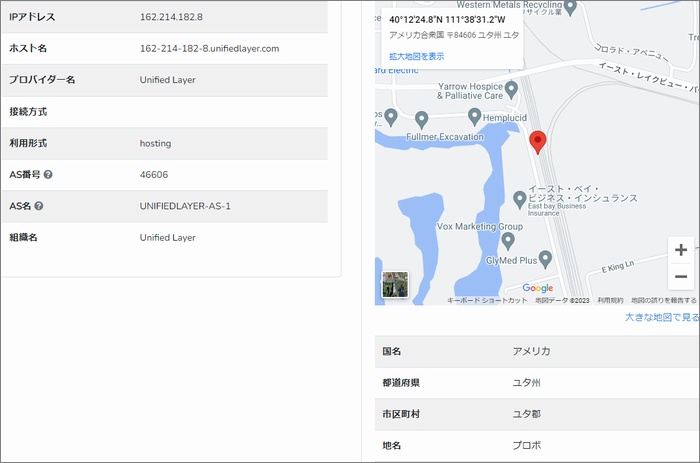

申請登録は、中国貴州省から。 そして”162.214.182.8”がこのドメインを割当てているIPアドレス。

Amazonのメールアドレスではないものの”Received”のIPアドレスと全く同じですからメールアドレスは

偽装していないようですね。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”162.214.182.8”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、アメリカユタ州のユタ付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

「A」だけ全角 では引き続き本文。 | 注文・アカウント停止 会員番号:*****@*****.*** セキュリティで保護されていないデバイスまたは場所からアカウントへのログインが複数回試行されたため、注文と不正アクセスを一時停止しました。 個人情報が確認されるまで、アカウントへのアクセスは停止されますのでご注意ください。 マイページはこちらをクリックしてください https://amazon.co.jp/ap/signin/account#369714 ←リンク偽装 ※追加いただく情報はアカウント情報の管理のみに使われ、プロモーション目的で使われることは一切ありません。個人情報の取り扱いについて詳しくはプライバシー規約をご確認ください。 大変お手数をおかけいたしますが ←この続きは無いの? Аmazon ←「A」だけ全角文字 | 会員番号が、メールアドレスってどうよ?(笑)

それにAmazonなら宛名は、氏名のはずです! いつも思うのですが、なぜAmazonの「A」だけ全角なんでしょう?

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは文中に直書きされていますが、良く見るとドメインは”amazon.cp.jp”と正規ドメイン。

んなこと有るわけがないのでもちろんリンク偽装されています。

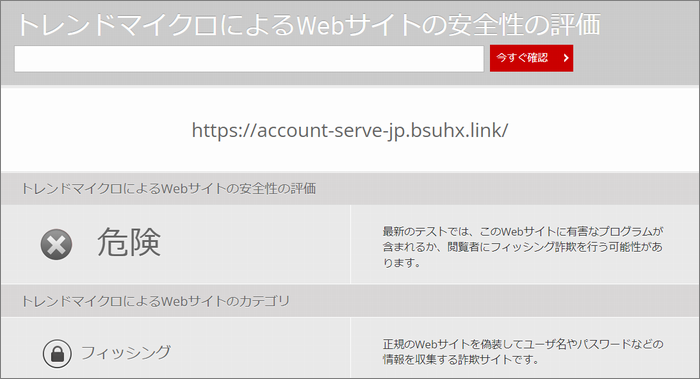

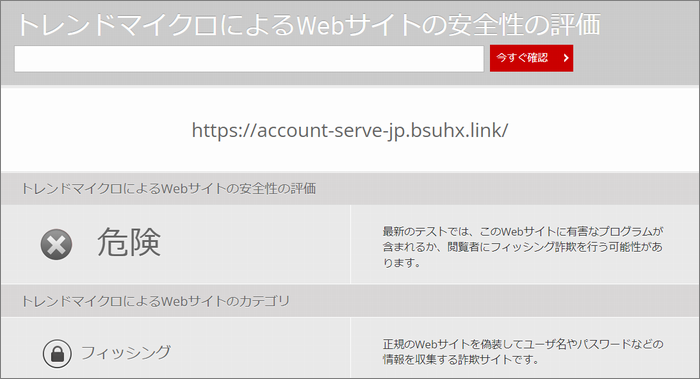

実際につながるリンク先のURLとレンドマイクロの「サイトセーフティーセンター」での

危険度評価がこちらです。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

そのカテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”account-serve-jp.bsuhx.link”

このドメインにまつわる情報を取得してみます。

申請者は、アメリカアリゾナ州の「PrivacyGuardian.org」

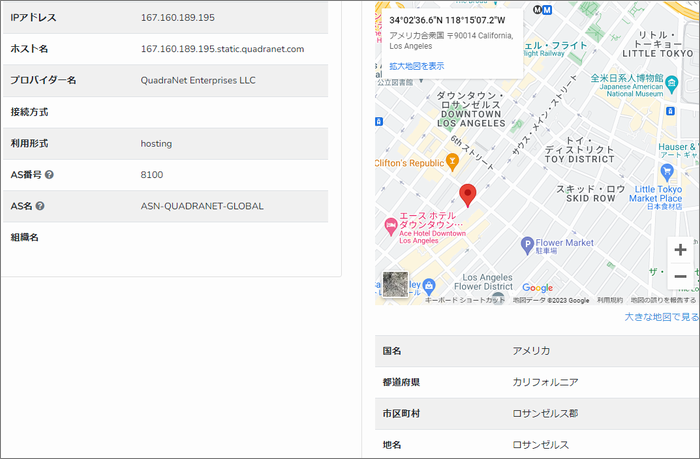

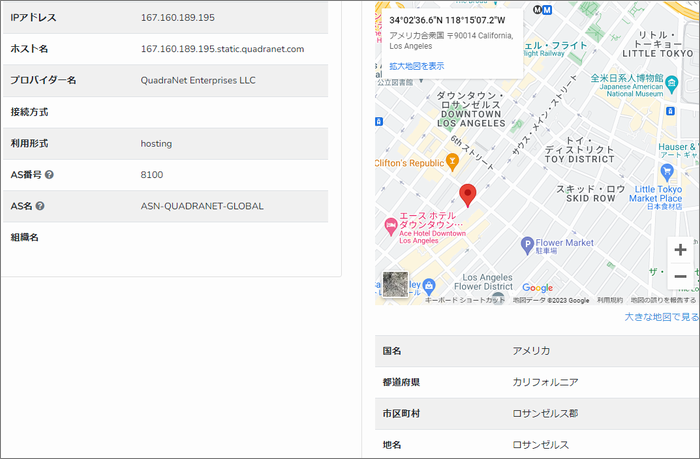

ここは、匿名でドメイン取得の代行を行うことで有名で、このようなサイバー犯罪の温床とされています。 このドメインを割当てているIPアドレスは”167.160.189.195”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

詐欺サイトの旬は本当に短いもので、すでに逃亡したのかもぬけの殻になっていました。

詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ 詐欺サイトにつながったとしても、おそらく開いたのはAamzonのログインページでしょう。

偽サイトにログインさせることでまずAmazonのアカウント情報を詐取し、次に開いたページで

個人情報を更新させるという手口でそれらの情報も記入させ、さらに次のページでクレジットカードの

情報も聞き出すという流れで被害に遭うことが想像できます。

まあ、これだけAmazonを騙る詐欺メールが氾濫している状況なので、だれも騙されることはないと

思いますが… 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |