『詐欺メール』「ETCに支払情報が変更」と、来た件

| 本文が滅茶苦茶でした | ||||

| ※ご注意ください! このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし 悪意を持ったメールを発見次第できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! また、気が付かずにログインしてしまった場合は、まず落ち着いてできる限り早く パスワードの変更やクレジットカードの利用停止を行ってください。 | ||||

★フィッシング詐欺解体新書★ | ||||

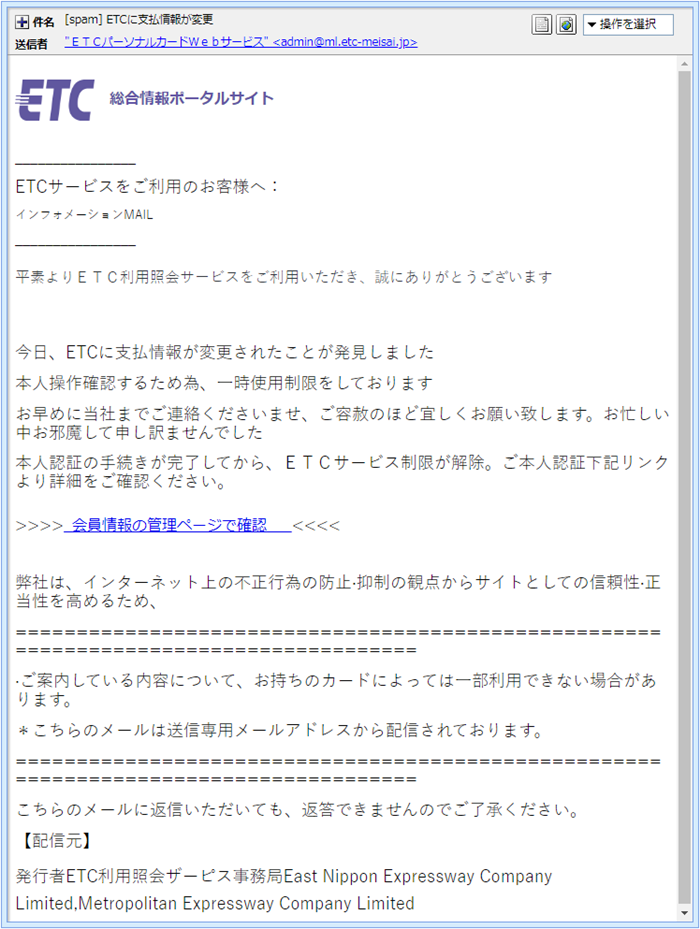

もっと日本語の勉強をどんだけ送ってくれば気が済むのって感じで毎日毎日次から次へと送られてくるETC利用照会サービスさん 今朝もこのような新種のメールが届いていました。 件名は 差出人は あれれ?「ETC利用照会サービス事務局」じゃなかったんでしたっけ? 本当のアドレスは”czrlcbf@mvmeta.com.cn”では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

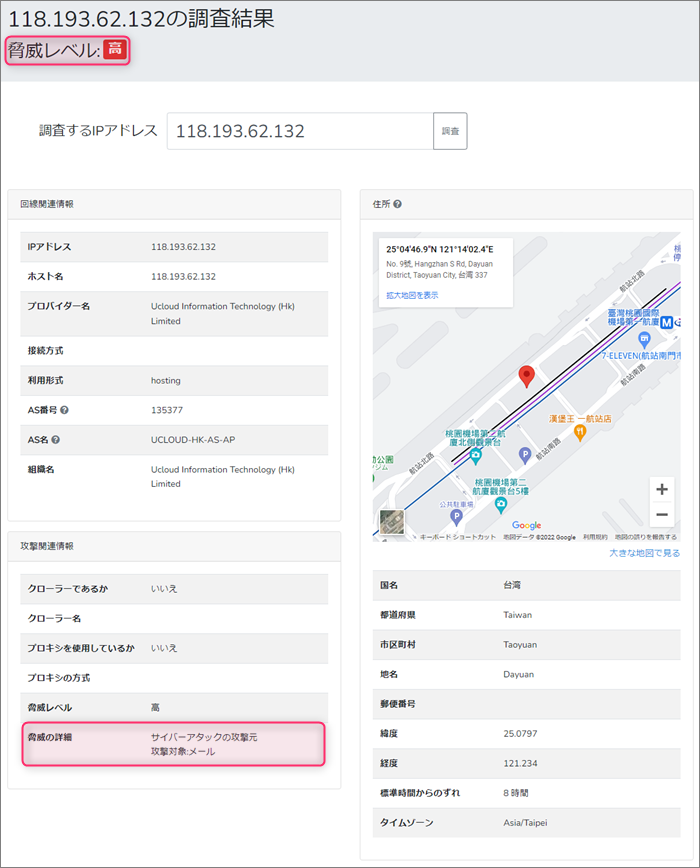

”mvmeta.com.cn”なんてドメインが見えてきたのであえて偽装を暴く必要もなく偽装確定です。 メールアドレスの偽装は特定電子メール法違反となり処罰の対象とされます。 ※特定電子メール法違反 では、メールアドレスにあったドメイン””を割当てているIPアドレスについて調べてみます。 「フィールド御三家」の中で一番重要なのは”Received” 地図はドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 詐欺サイトはトロントにあり!では引き続き本文。

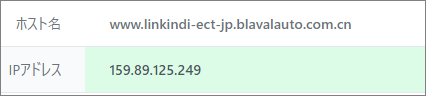

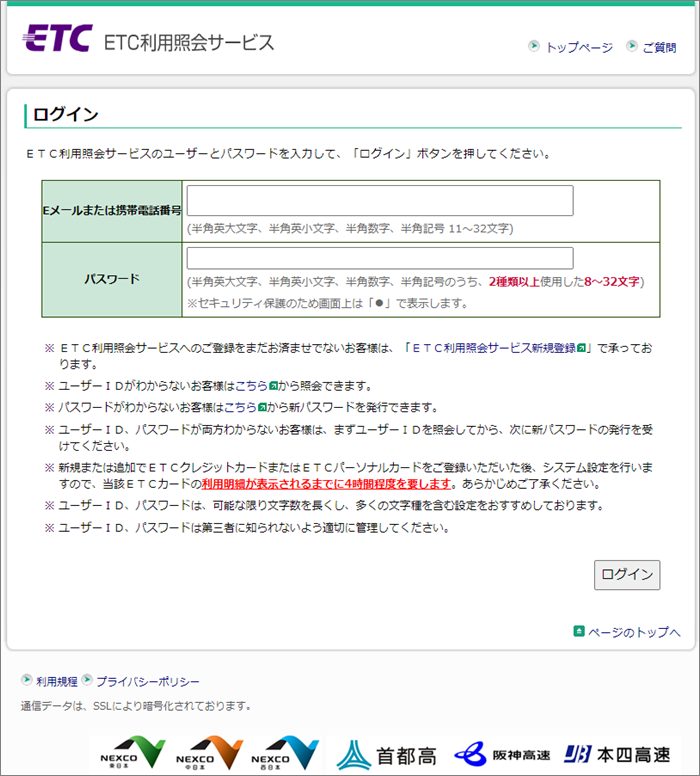

読めば読むほど笑いが込み上げてくる本文ですね(笑) このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。 このURLで使われているドメインは、サブドメインを含め”linkindi-ect-jp.blavalauto.com.cn” 「サイトセーフティーセンター」の評価からすると無防備に放置されているであろう詐欺サイトへ 予想通り開いたのは「ETCパーソナルカードWebサービス(パソカ)」ではなく「ETC利用照会サービス」 まとめETCにAmazonにえきねっと、これらが詐欺メールの三大巨頭。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール118.193.62.132,admin@ml.etc-meisai.jp,etc-meisai.jp,etc-pasoca.jp,ETCに支払情報が変更,ETCパーソナルカードWebサービス,ETC利用照会サービス,IPアドレス,linkindi-ect-jp.blavalauto.com.cn,mvmeta.com.cn,Received,Site Safety Center,SPAM,サイバーアタック,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,偽サイト,危険,拡散希望,注意喚起,特定電子メール法,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『イオンカードお支払金額のお知らせ』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』「ヨドバシドットコム:「お客様情報」パスワード変更の連絡」と、来た件

久しぶりにヨドバシを騙るメール ※ご注意ください! このブログエントリーは、フィ ...

『詐欺メール』「【楽天市場】アカウントの支払い方法を確認できず、注文を出荷できません.」と、来た件

HTML表示からTEXT表示に切換えてみると...(おまけコーナー参照) ※ご注 ...

『詐欺メール』「ETCサービスを中止いたします」と、来た件

日本語のお勉強が足りません ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』ヤマト運輸から『配達未完了のお知らせ【受け取りの日時や場所をご指定ください】』と、来た件

相変わらず大量続きで... スマホやタブレットが普及し増々便利になる私たちが生活 ...