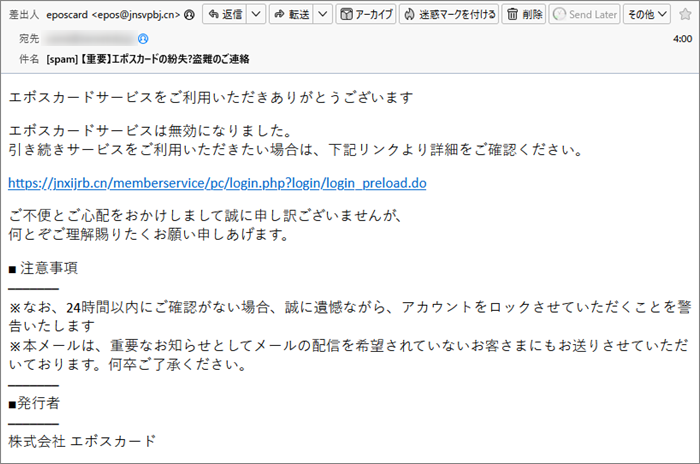

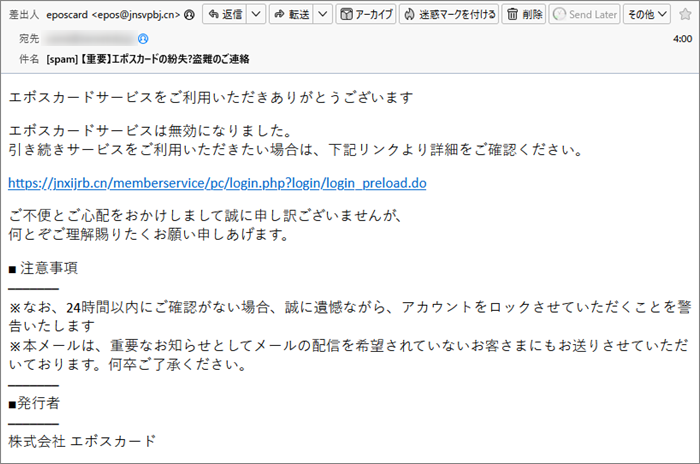

「?」の付いた件名にろくなものは無し 「紛失?盗難」と書かれてもね…(笑)

文字化けでしょうか?

でも本文にはそんなくだりは全く無くて、理由もなく「エボスカードサービスは無効になりました」と。

そしてサービスを引続き利用したければリンクに行けと… では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【重要】エポスカードの紛失?盗難のご連絡」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「eposcard <epos@jnsvpbj.cn>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「エポスカード」さんには、”eposcard.co.jp”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめな中国ドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

ラブレターフロムカナダ~♪ では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

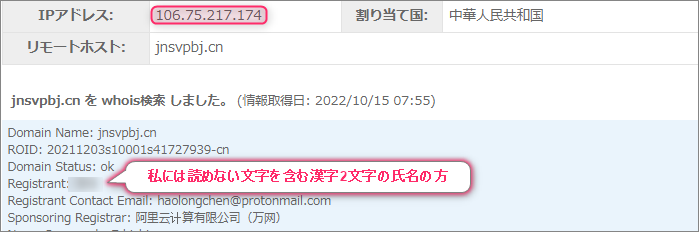

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「epos@jnsvpbj.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Received:「from jnsvpbj.cn (unknown [106.75.217.174])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

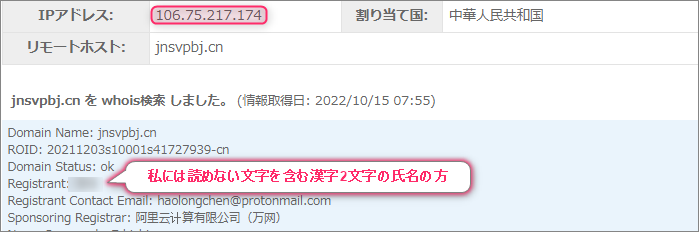

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、メールアドレスにあったドメイン”jnsvpbj.cn”について調べてみます。

”106.75.217.174”がこのドメインを割当てているIPアドレス。

い”Received”のIPアドレスと全く同じですからアドレス偽装はありません。

ドメイン申請者は、私には読めない文字を含む漢字2文字の氏名の方です。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”106.75.217.174”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、フィッシング詐欺メールの一大生産地の北京にある「天安門広場東側」付近です。

よく見ると、このIPアドレスの持つ脅威レベルは「高」で、脅威の詳細は「サイバーアタックの攻撃元」

攻撃対象は「メール」とされていますから、悪意のある物として周知されているようです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

エポスカードを連想することは全くできないドメイン では引き続き本文。 | エボスカードサービスをご利用いただきありがとうございます エボスカードサービスは無効になりました。

引き続きサービスをご利用いただきたい場合は、下記リンクより詳細をご確認ください。 h**s://jnxijrb.cn/memberservice/pc/login.php?login/login_preload.do

(直リンク防止のため一部文字を変更しています) ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。 ■ 注意事項

━━━━━━━

※なお、24時間以内にご確認がない場合、誠に遺憾ながら、アカウントをロックさせていただくことを警告いたします

※本メールは、重要なお知らせとしてメールの配信を希望されていないお客さまにもお送りさせていただいております。何卒ご了承ください。

━━━━━━━

■発行者

━━━━━━━

株式会社 エボスカード | 宛名も署名も無いこのメール。

連絡先が全く書かれていないなんてありえません!

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文内に直書きされていて、リンク先のURLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

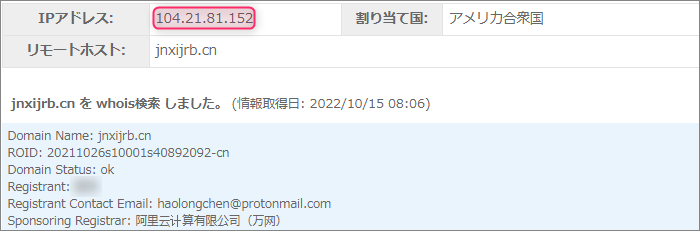

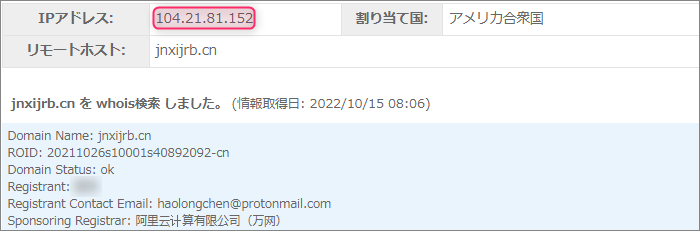

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、”jnxijrb.cn”

エポスカードを連想することは全くできないドメインです(笑)

このドメインにまつわる情報を取得してみます。

申請者は、メールアドレスのドメインと同じ方。 このドメインを割当てているIPアドレスは”104.21.81.152”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、カナダのトロントにあるトロント市庁舎付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 どこからもブロックされることなく無防備に放置されているであろう詐欺サイトへ、安全な方法で

訪れてみました。 案の定あっさりと開いたのは「EPOS Net」と書かれたエポスNet マイページへのログインページ。

もちろん偽サイトですから絶対にログインしないでください。

もし誤ってログインしてしまった際は、大至急エポスカードの「お問い合わせ」ページから連絡を!

まとめ 昨夜から今朝までに届いていたカード会社絡みの詐欺メールは、この「エポスカード」のほかに

「エムアイカード」「JCB」「ETC」です。

このとこと「三井住友カード」に成りすますものは影を潜めている感じですね。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |