送信者は「ユヴェントス」 のファンサイト?? これは、サーバー管理者あてに送られたものと思われる迷惑メールの類でしょうか。

2行と言う短いメールながら、日本語が得意では無さそうな感じがにじみ出ています。

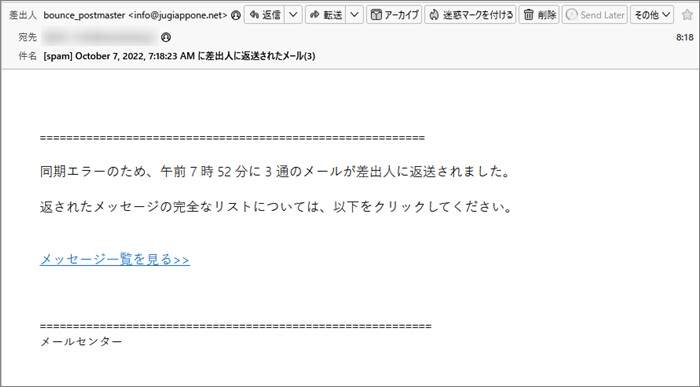

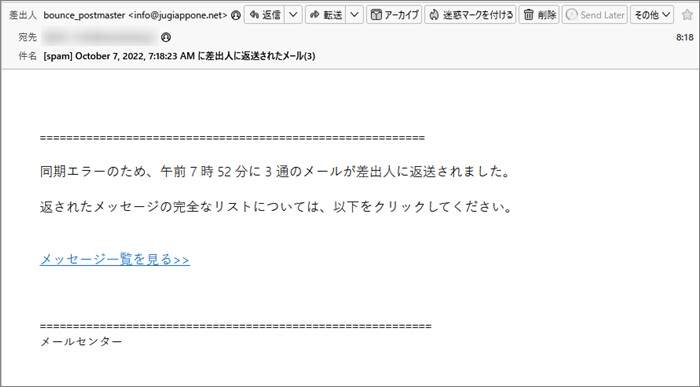

勝手に解釈すると、本日午前7時52分に同期エラーで3通のメールがエラーメールとなって

送信者に戻されたようで、返信されたメールのリストをリンクから確認するように促しています。

それにしてもこのメール、署名も無いので誰が送ったのかは差出人のメールアドレスでしか

分かりませんね。 このメールの目的は、Webサーバーやメールサーバーの乗っ取り。

リンク先はおそらくメールサーバーのコントロールパネルへのログインページを模したものでしょう。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] October 7, 2022, 7:18:23 AM に差出人に返送されたメール(3)」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「bounce_postmaster <info@jugiappone.net>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「bounce」とは、送った電子メールが、受信サーバーまでは到達するものの何らかの理由によって

受信者に届かなかった場合、受信サーバーからバウンスメールと呼ばれるエラーメールが

そして「Postmaster」は、IT用語としては、一般的にメールサーバーの管理者アカウントのことを言います。 ここに書かれている”jugiappone.net”と言うドメインですが、イタリアのトリノをホームタウンとする

サッカークラブ、ユヴェントス のファンサイトで使われているものですが、おそらくこれは偽装されていると

思われます。

その辺りを含め、次の項で見ていくことにしましょう。

送信元サーバーも乗っ取られたものかも? では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「info@jugiappone.net」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「6f4ec623-0ab2-a3bc-cd64-7a6bc60efe08@jugiappone.net」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from unknown (HELO ?127.0.0.1?) (info@jugiappone.net@20.194.24.40)」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この差出人は、あくまで自分のドメインは”jugiappone.net”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”jugiappone.net”を割当てているIPアドレスについて調べてみます。

これによると”202.172.26.30”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”20.194.24.40”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”20.194.24.40”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。

ピンが立てられたのは、「ソウル広場」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

このメールサーバーは、おそらく同様のメールに騙されて乗っ取られたものでしょうね。

すっきりしすぎて逆に不気味 では引き続き本文。 | ========================================================== 同期エラーのため、午前 7 時 52 分に 3 通のメールが差出人に返送されました。

返されたメッセージの完全なリストについては、以下をクリックしてください。 メッセージ一覧を見る>> ===========================================================

メールセンター | すっきりしたメール本文ですが、逆にそれが不気味だったりもします。(;^_^A

それにしてもこの本文からだとどこの誰から送られてものかさっぱり分かりません。

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「メッセージ一覧を見る>>」って書かれたところに張られていて、リンク先の

URLがこちらです。

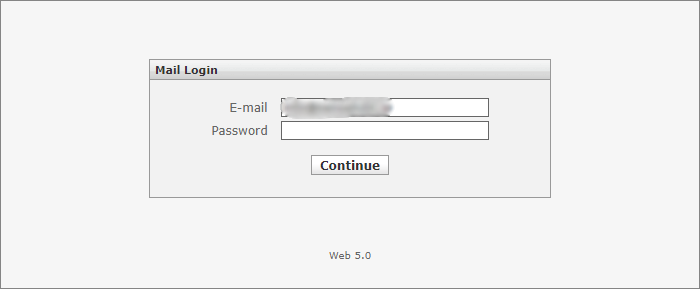

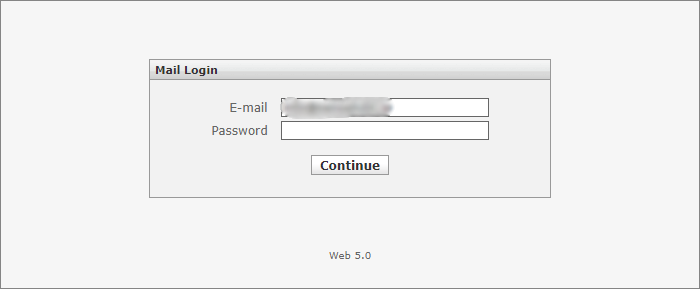

リンク先で開くのはメールサーバーのコントロールパネルの偽サイト。

今どきサーバーのコンパネのプロトコルが”http”なんて暗号化されてない危険な通信はあり得ません。

普通なら”https”とSSLで暗号化された通信が使われるはずです。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなサーバー管理者に特化した偽サイトは評価の対象ではないのかもしれませんが

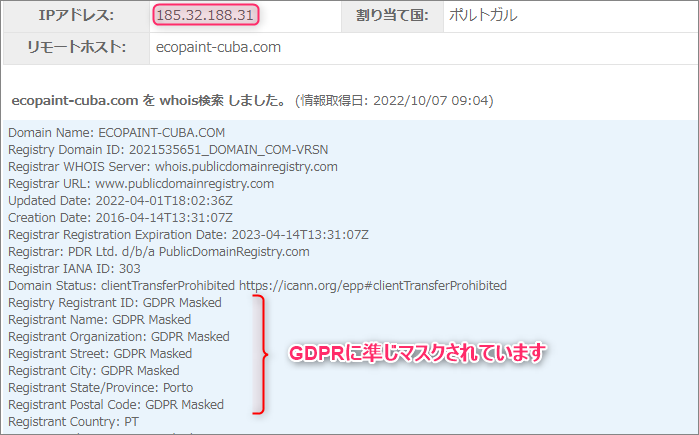

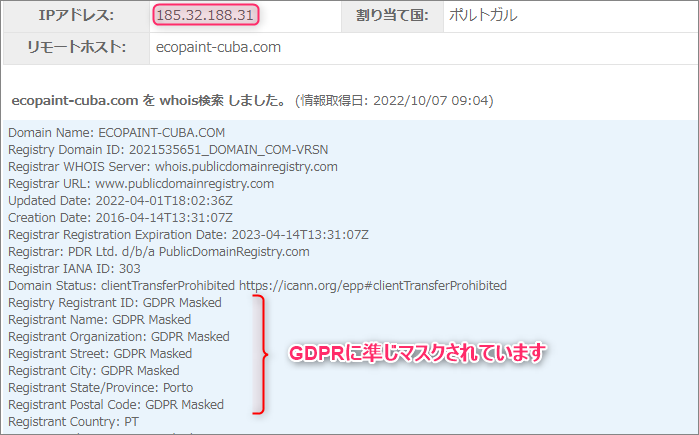

一応評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、”ecopaint-cuba.com”

このドメインにまつわる情報を取得してみます。

申請者は、国際基準に準拠した個人情報保護のGDPRに準じてマスクされています。

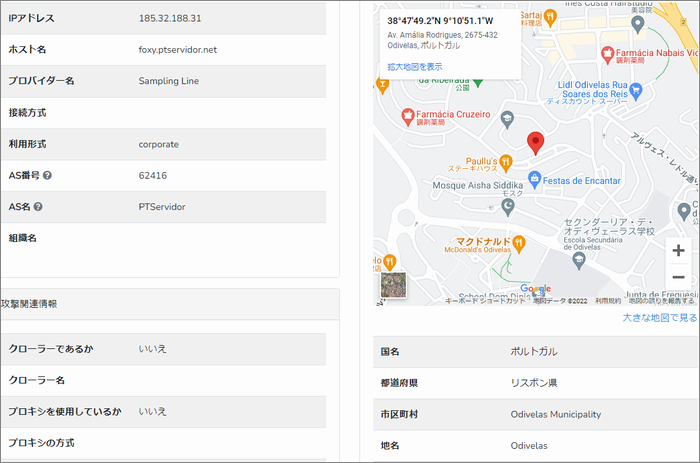

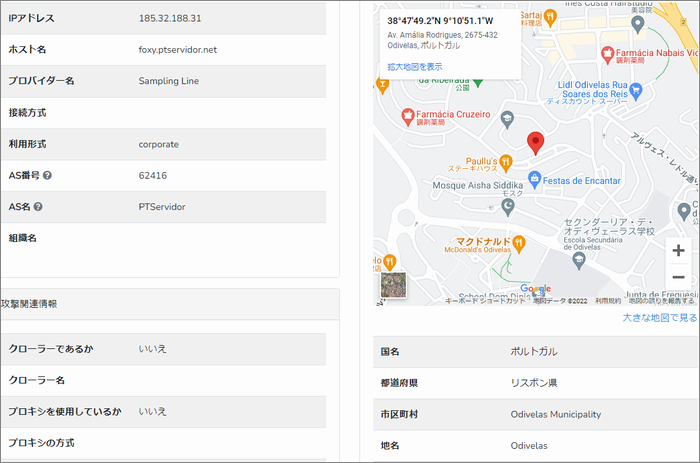

これじゃ申請者や持ち主が特定できず犯罪が増えそうな気がします。 このドメインを割当てているIPアドレスは”185.32.188.31”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、ポルトガル「Odivelas(オディヴェーラス)」付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

もちろん、このサイトも乗っ取られたサーバーで運営されている可能性は大! どこからもブロックされることなく無防備に放置されているであろう偽サイトへ安全な方法で

訪れてみました。

やはり想像通り無防備に放置されていたのは、Mail Loginと書かれたメールサーバーへのログインページ。

もちろん危険ですからこれ以上は進みませんが…(;^_^A

まとめ 同じ内容で、昨日も朝方に届いていました。

こういったメールは届き始めると数日続くのが通例なので、しばらくは到着するものと思われます。

今回はうちの事務所の”info”アカウント宛に送られたものですが、”admin”や”support”など

ありがちなアカウント宛にも送られてくることも多いものです。

一般の方にはあまり関係のないメールですが、特にサーバー管理者の方はご注意ください。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |