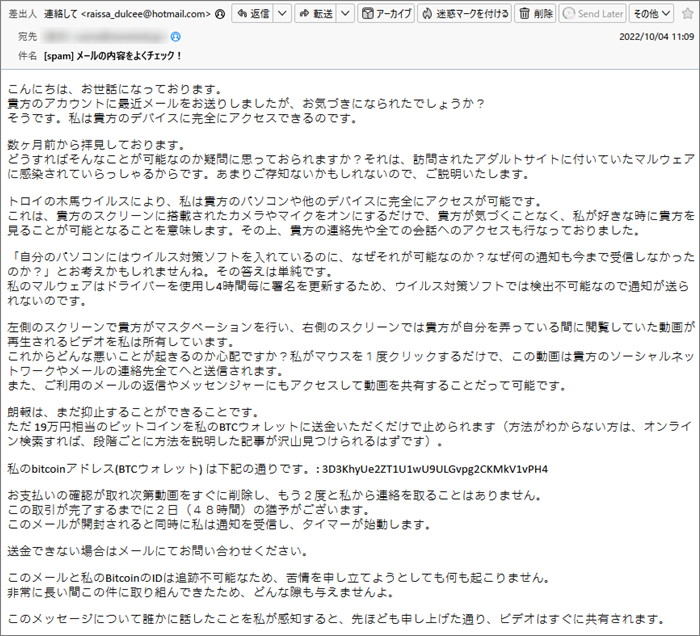

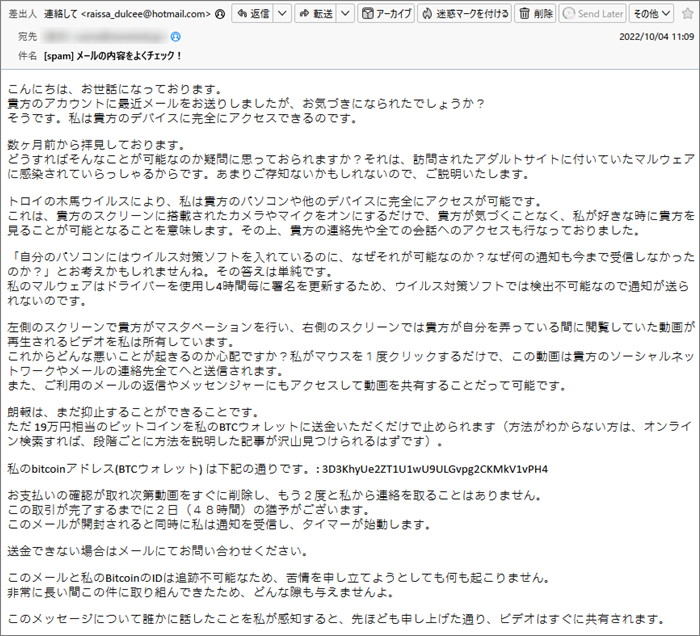

”hotmail.com”のメールアドレスにご注意を! 忘れた頃に「フラッ」っと送られてくるのがこの「アダルトハッキングメール」

また、私の仕事用のメールアドレスに届きました。

言葉遣いや言い回しなどは変わりますが、毎度同じような内容が書かれています。

簡単に言えば、私のデバイスをトロイの木馬に感染させて全権を奪った上で、一人エッチの動画を録画し

入手したので、それを拡散されたくなければ19万円相当の身代金を仮想通貨で支払えと言うものです。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] メールの内容をよくチェック!」

ちょっと気を引くこの件名。

でも件名に「!」が付けられたものは経験上ロクなメールではありません。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「連絡して <raissa_dulcee@hotmail.com>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”hotmail.com”は、Microsoft社が提供するフリーメール。

アダルトハッキングメールの場合によく使われますが、もちろんこれは偽装されています。

では、その辺りを次の項で見ていきましょう。

”Return-Path”のメールアドレスまで偽装 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「dzikqrrp@cazcmp.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますから、本来は”hotmail.com”

のドメインメールでなければなりませんが、”cazcmp.com”なんて全く異なるドメインの

メールアドレスが気差されていますよね。

もうこの時点で偽装子可能性は大です。

もっともここに書かれているメールアドレスも怪しいものですが… | | Message-ID:「559A697A2E0A95CCB2F174B5EBCB4384@cazcmp.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from cazcmp.com (unknown [114.97.39.142])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、手始めにメールアドレスにあったドメイン”hotmail.com”について調べてみます。

”204.79.197.212”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”114.97.39.142”ですから全く異なります。

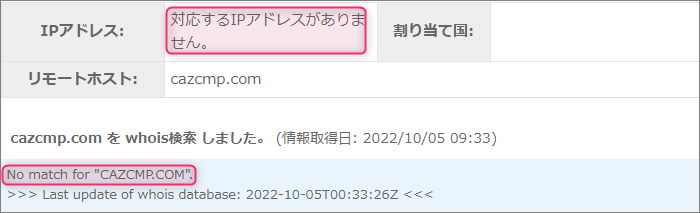

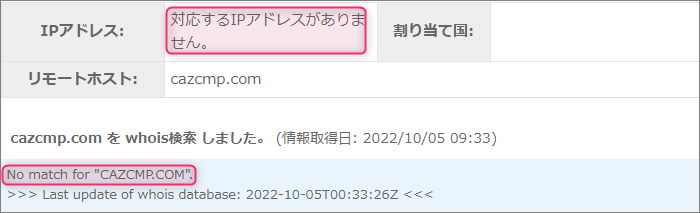

これでアドレス偽装は確定。 続いて”Return-Path”にあったドメイン”cazcmp.com”について。

「対応するIPアドレスがありません」と書かれており、説明には「No match for “CAZCMP.COM”」と

あります。

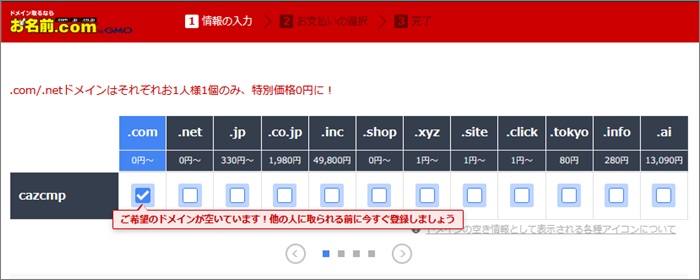

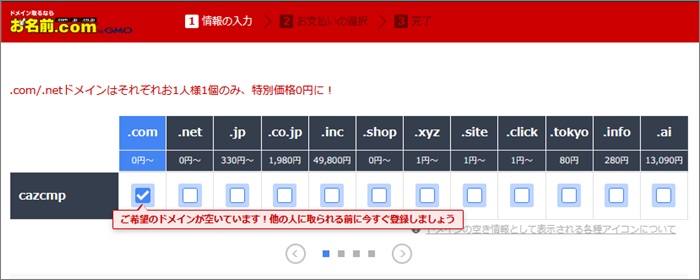

もしかしてと思い、「お名前.com」さんでこのドメインの空き状態を調べてみると。

今すぐにでも所得できるドメインのようです。(笑)

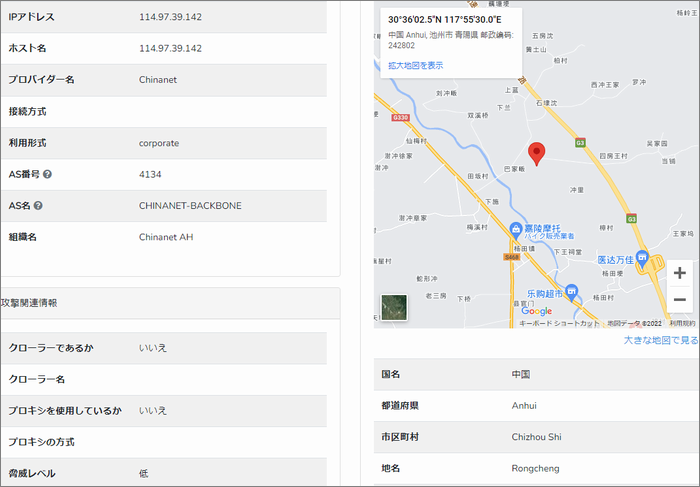

と、言うことで、”Return-Path”のメールアドレスまで偽装されていることが分かりました。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

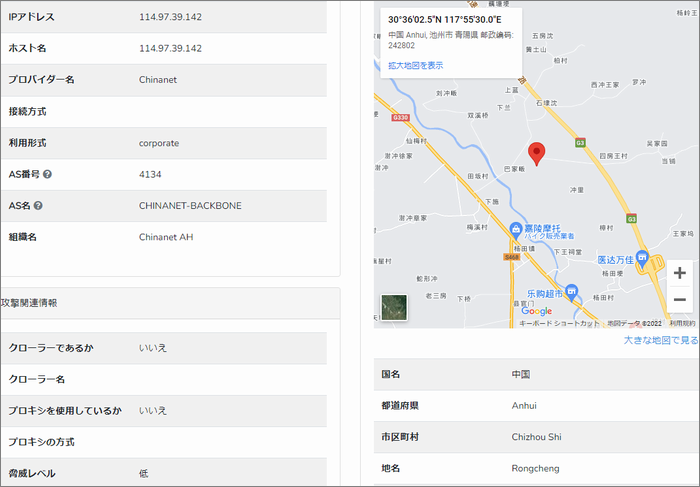

”Received”のIPアドレス”114.97.39.142”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国 安徽省(あんきしょう) 池州市付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようですね。

使われていたプロバイダーは、「Chinanet(中国網)」で別名「163 net」

恐らくここのメーリングリストを使い、どこかから入手したメールアドレスリスト宛に機械的に

一斉送信されたものと思われます。 リンクが有るわけでもないので、このメールについての調査はこれで終了。

まとめ もちろん私は、そのようなアダルトサイトに訪問なんてしていないので騙されようがありません。

もし、あなたもこのようなメールを受け取ったとしても絶対に身代金の支払いに応じないでくださいよ! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |