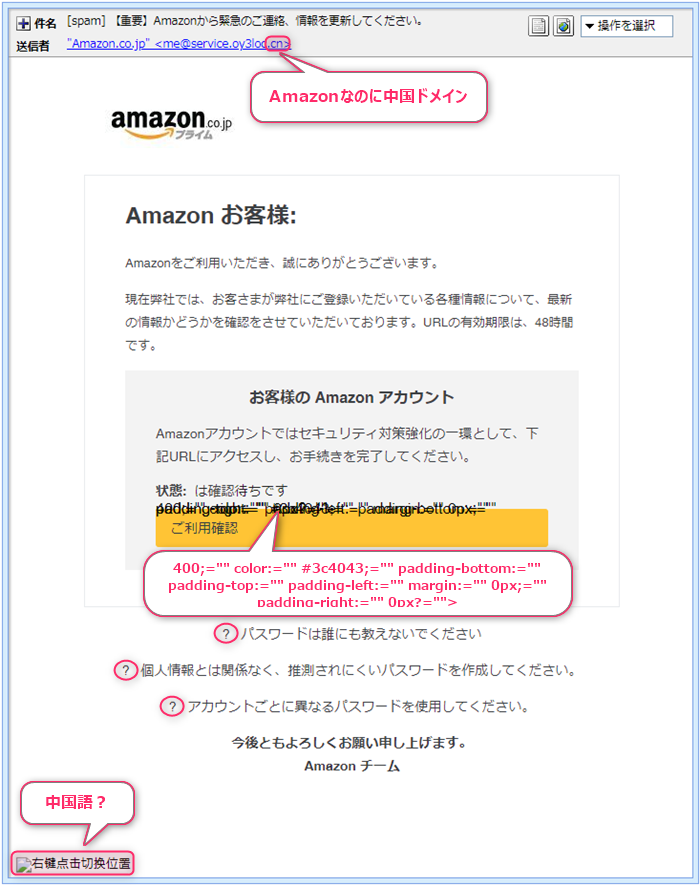

「Amazon」が中国ドメインで?! Amazonを騙るフィッシング詐欺メールはやたら多くて、皆さんの所にも大量に届いていることと

思います。

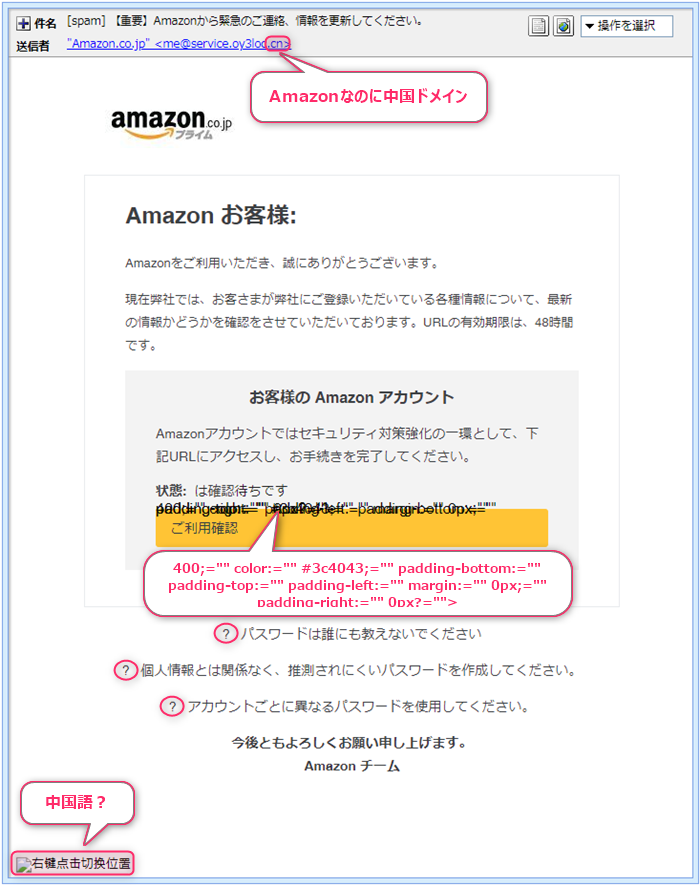

今朝も、このような悪質なメールが届いておりました。

色々と落書きしちゃいましたが、黄色いリンクボタンの上にくしゃくしゃに書かれた文字は

タグがそのまま表示されてしまったものでしょうか、以下のように書かれています。 | 400;=”” color:=”” #3c4043;=”” padding-bottom:=”” padding-top:=”” padding-left:=”” margin:=”” 0px;=”” padding-right:=”” 0px?=””> | そしてその下の箇条書きはリストが「?」になっています。

これは意図的なのかそれとも文字化けなのか… でもって、フッター部分にある画像は、リンクが切れてて画像の名前がむき出しに表示されています。

さらにその名前も中国語のようです。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【重要】Amazonから緊急のご連絡、情報を更新してください。」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Amazon.co.jp” <me@service.oy3loc.cn>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 何でもいいけど、Amazonが中国のトップレベルドメインってのはどうでしょうか?

「Amazon」さんには、”amazon.co.jp”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

このメールアドレスでどんだけドメイン取得してるの? では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

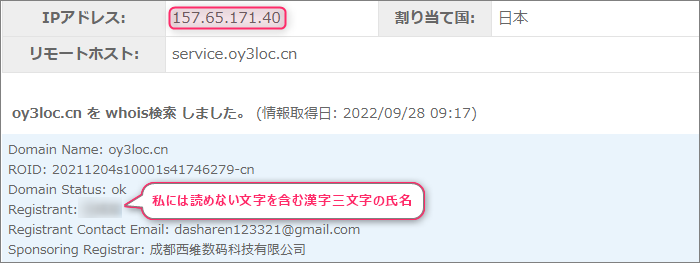

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「me@service.oy3loc.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20220928050942003380@service.oy3loc.cn」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from service.oy3loc.cn (unknown [157.65.171.40])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

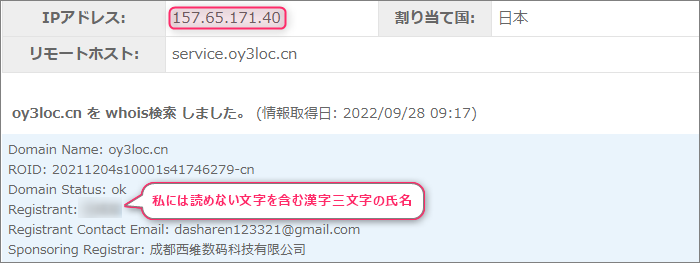

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、メールアドレスにあったドメイン”service.oy3loc.cn”について調べてみます。

ドメインの登録者は、私には読めない文字を含む漢字三文字の氏名の方で、登録者のメールアドレスは

”dasharen123321@gmail.com”で、このメールアドレスを検索してみると、このメールアドレスで

これ以外にも大量のドメインを取得していることが分かりました。

ご興味があれば以下のリンクでご確認ください。

「”dasharen123321@gmail.com”名義ドメインの一覧」 そして”157.65.171.40”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと全く同じですからアドレス偽装はありません。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス””は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、「JR神田駅」付近です。

ここもこれらの調査でよく見掛ける地域ですね。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

本物のサイトにはCAPTCHAの透かし文字は無し では引き続き本文。 Amazon お客様:

Amazonをご利用いただき、誠にありがとうございます。 現在弊社では、お客さまが弊社にご登録いただいている各種情報について、最新の情報かどうかを確認をさせていただいております。URLの有効期限は、48時間です。 お客様の Amazon アカウント

Amazonアカウントではセキュリティ対策強化の一環として、下記URLにアクセスし、お手続きを完了してください。 状態: は確認待ちです 400;=”” color:=”” #3c4043;=”” padding-bottom:=”” padding-top:=”” padding-left:=”” margin:=”” 0px;=”” padding-right:=”” 0px?=””>

ご利用確認

? パスワードは誰にも教えないでください ? 個人情報とは関係なく、推測されにくいパスワードを作成してください。 ? アカウントごとに異なるパスワードを使用してください。 今後ともよろしくお願い申し上げます。 Amazon チーム | メールの本文をそのまま貼り付けてみました。

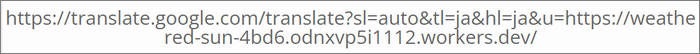

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「ご利用確認」って書かれた黄色いボタンに張られていて、リンク先の

URLがこちらです。

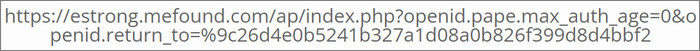

でもこれは釣りで、リダイレクト(自動転送)されて、以下の別のサイトに自動的に飛ばされます。

どちらにしてもクソ長いURLです。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

えっ、まさかの安全宣言?

これは見逃すことは到底できません。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”estrong.mefound.com”

このドメインにまつわる情報を取得してみます。

申請者は、無料のDDNSで有名はアメリカの「ChangeIP」さん。

姑息にもリンク先の詐欺サイト管理者は、「ChangeIP」で無料のDDNSを取得して利用しているようです。 このドメインを割当てているIPアドレスは”34.64.202.12”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、隣国の首都ソウルにあるソウル広場付近。

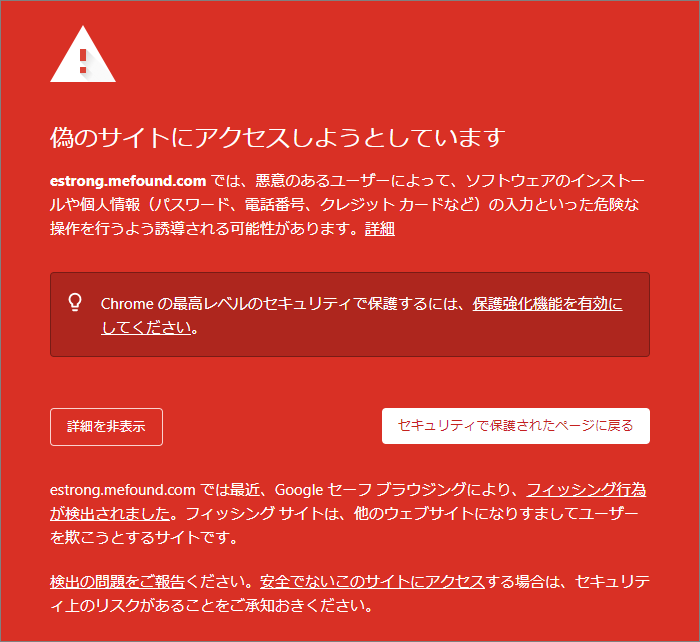

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 どこからもブロックされることなく無防備に放置されているであろうリンク先の詐欺サイトに

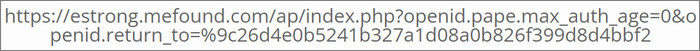

調査目的で訪れてみました。

無防備かと思ったら、しっかりChromeが接続をブロックしてきました。

危険を承知で先に進んでみます。

開いたのは、Amazonへのログイン画面。

間違っても絶対にログインしないでください!

確認のために、本物のAmazonへのログイン画面を表示させてみたところ、ロボット除けの

CAPTCHAの透かし文字は出てきませんでした。

万が一誤ってログインしてしまった場合は、早急に「カスタマーサービス」に連絡をしてください。

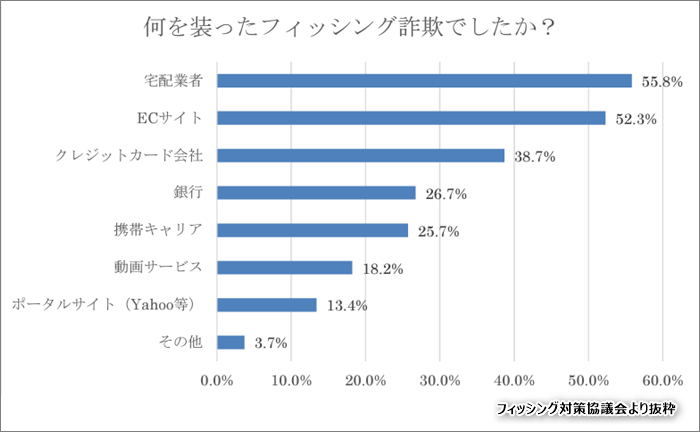

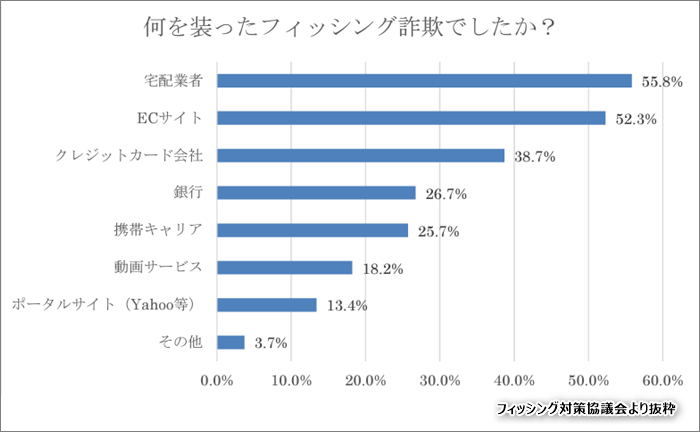

まとめ Amazonや楽天に成りすますフィッシング詐欺メールは実に多いものですが、「フィッシング対策協議会」

さんで、このような統計が出ておりましたのでご紹介しておきます。

これによると、一番多いのは「宅配業者」に成りすますもの。

次は、それほど差が無くて「ECサイト」となっています。

私の感覚的には、圧倒的に「ECサイト」だと感じるのですが、これはショートメールなども

含めての統計のでしょうね。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |