存在しない口座でマネーロンダリングだって なんだか「みずほ銀行」を名乗る怪しげなメールが届きました。

先に言っておきますが、私「みずほ銀行」さんに口座は開設しておりません。

では、このメールを解体し詳しく見ていきましょう!

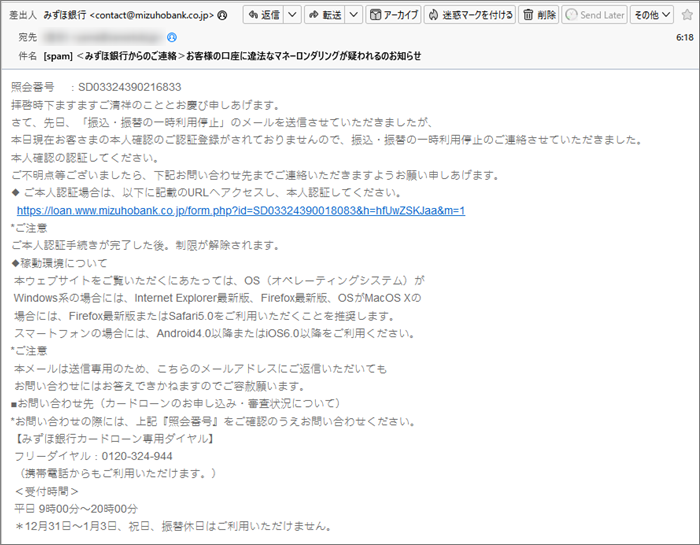

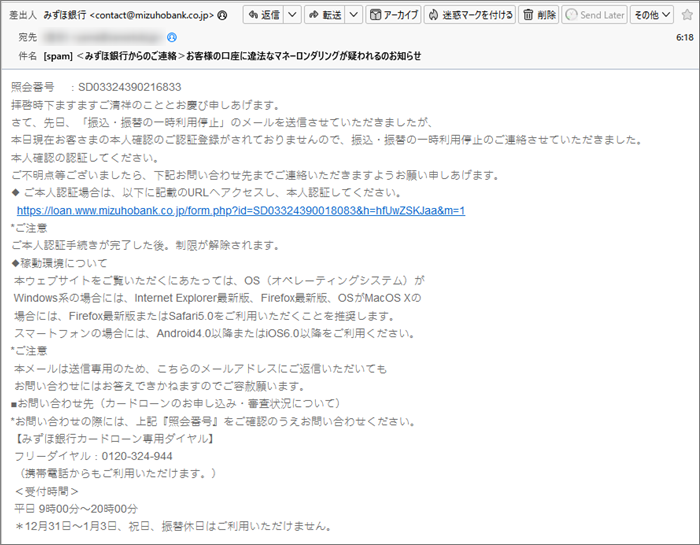

まずはプロパティーから見ていきましょう。 件名は

「[spam] <みずほ銀行からのご連絡>お客様の口座に違法なマネーロンダリングが疑われるのお知らせ」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。 「マネーロンダリング」なんて聞きなれない言葉ですよね。

調べてみると、日本語では「資金洗浄」と言うそうで、麻薬取引や犯罪で取得した不正資金など、

違法な手段で入手したお金を、架空口座や他人名義口座などを利用して転々と移転することで出所を

分からなくして、正当な手段で得たお金と見せかけることだそうです。

ということは、私の口座でこの資金洗浄が行われた形跡があると…

口座無いのにね。(笑) この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「みずほ銀行 <contact@mizuhobank.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けたつもりしょうか?…

”mizuhobank.co.jp”は確かに「みずほ銀行」さんのドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

差出人は「さくらインターネット」ユーザー?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「contact@mizuhobank.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「0091dfc5f052$8247cef6$7b524484$@nyko」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

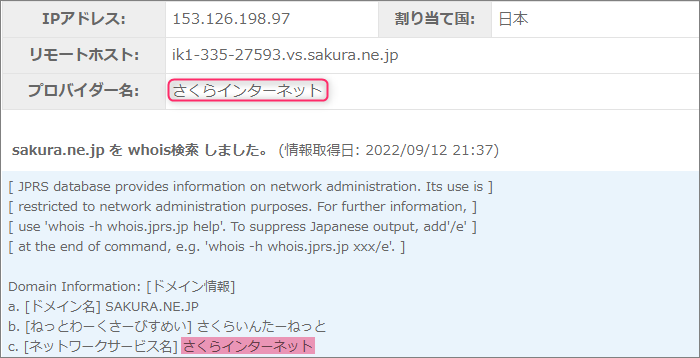

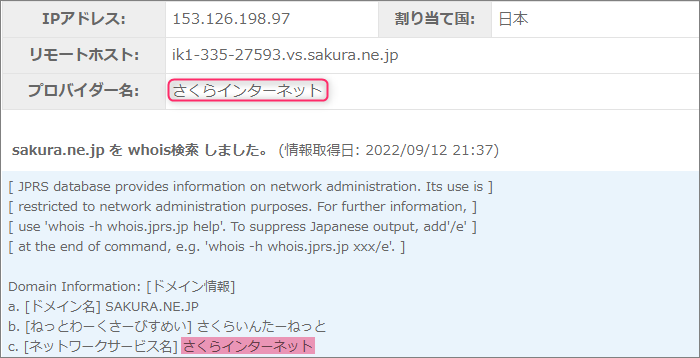

ここも偽装可能で鵜呑みにはできません。 | | Received:「from ghfthfth0.mizuhobank.co.jp (ik1-335-27593.vs.sakura.ne.jp [153.126.198.97])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。

IPアドレスの前に”sakura.ne.jp”なんて大手レンタルサーバー「さくらインターネット」さんの

ドメインが露出していますから、おそらく差出人は、ここのユーザーでしょうね。 | この差出人は、あくまで自分のドメインは”mizuhobank.co.jp”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

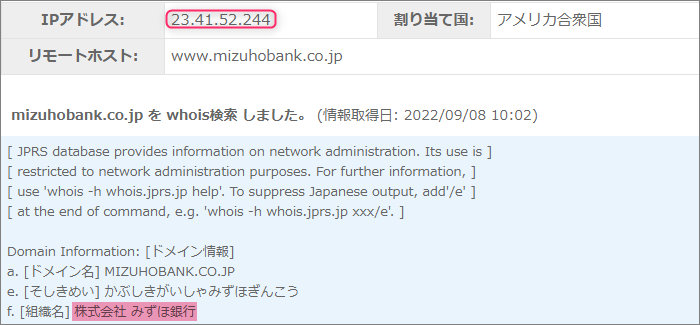

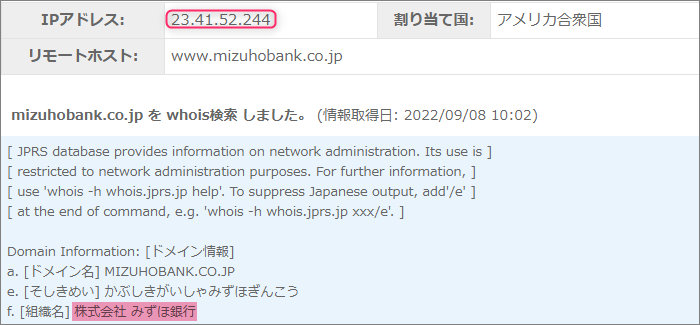

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”mizuhobank.co.jp”について調べてみます。

ご覧の通り「株式会社 みずほ銀行」さんの持ち物です。

そして”23.41.52.244”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”153.126.198.97”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 次にIPアドレスが”153.126.198.97”を逆引きしてみます。

やっぱり「さくらインターネット」さんの持ち物ですね。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”153.126.198.97”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、「さくらインターネット」本社がある「大阪市北区」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

いまどき「Internet Explorer」が推奨ブラウザだなんて… では引き続き本文。 照会番号 :SD03324390216833

拝啓 時下ますますご清祥のこととお慶び申しあげます。

さて、先日、「振込・振替の一時利用停止」のメールを送信させていただきましたが、

本日現在お客さまの本人確認のご認証登録がされておりませんので、振込・振替の一時利用停止の

ご連絡させていただきました。

本人確認の認証してください。

ご不明点等ございましたら、下記お問い合わせ先までご連絡いただきますようお願い申しあげます。

◆ ご本人認証場合は、以下に記載のURLへアクセスし、本人認証してください。

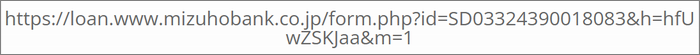

h**ps://loan.www.mizuhobank.co.jp/form.php?id=SD03324390018083&h=hfUwZSKJaa&m=1

(直リンク防止のため一部文字を変更してあります) *ご注意

ご本人認証手続きが完了した後。制限が解除されます。

◆稼動環境について

本ウェブサイトをご覧いただくにあたっては、OS(オペレーティングシステム)が

Windows系の場合には、Internet Explorer最新版、Firefox最新版、OSがMacOS Xの

場合には、Firefox最新版またはSafari5.0をご利用いただくことを推奨します。

スマートフォンの場合には、Android4.0以降またはiOS6.0以降をご利用ください。 | 遜色のない日本語でリンク先から本人確認を促しています。

でも、「◆稼動環境について」って所に閲覧推奨ブラウザの説明が書かれていますが、

そこにはなんと時代遅れの「Internet Explorer」なんてブラウザの名前が…(;^_^A

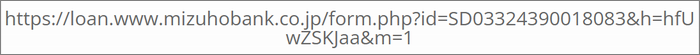

今の時代なら「Edge」でしょ? このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文に直書きされていて、リンク先のURLがこちらです。

使われているドメインは、「みずほ銀行」さんの正規ドメイン”mizuhobank.co.jp”ですが、

これは偽装されています。

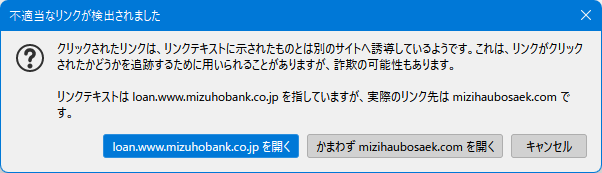

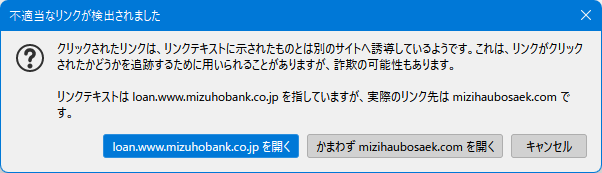

試しにメールのURLをクリックしてみるとThunderbirdからこのようなメッセージが表示されました。

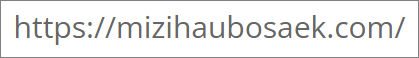

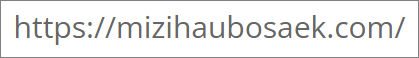

で、実際に接続されるURLがこちらです。

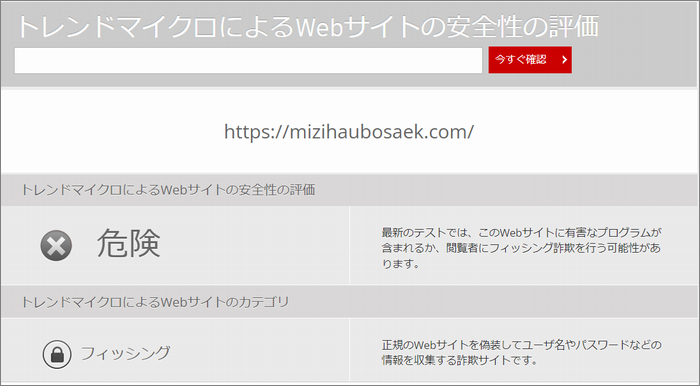

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

そのカテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、”mizihaubosaek.com”

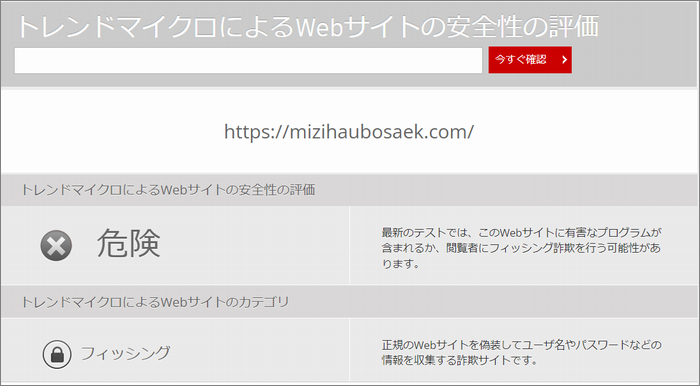

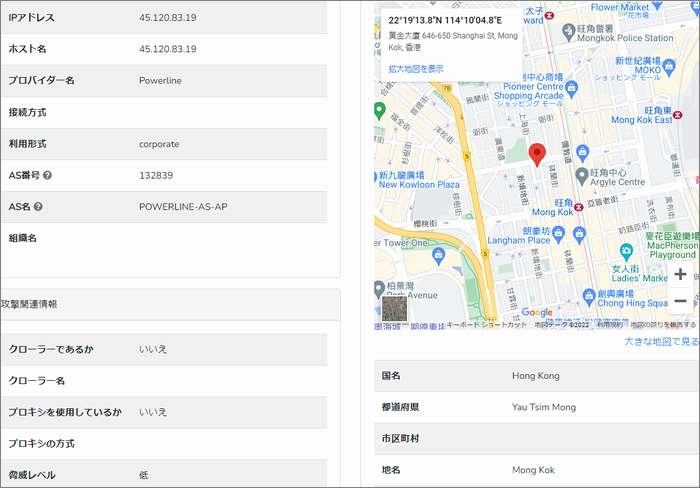

このドメインにまつわる情報を取得してみます。

レジストラは、台湾の「Net-Chinese」と言うプロバイダー。

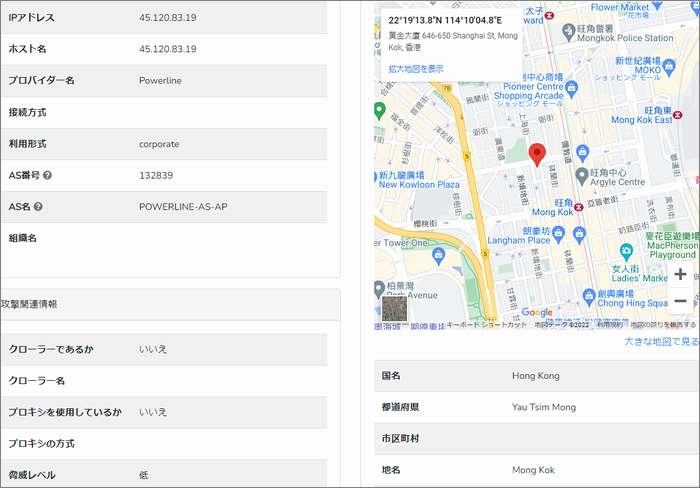

そしてこのドメインを割当てているIPアドレスは”45.120.83.19”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、香港のMong Kok (モンコック)付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

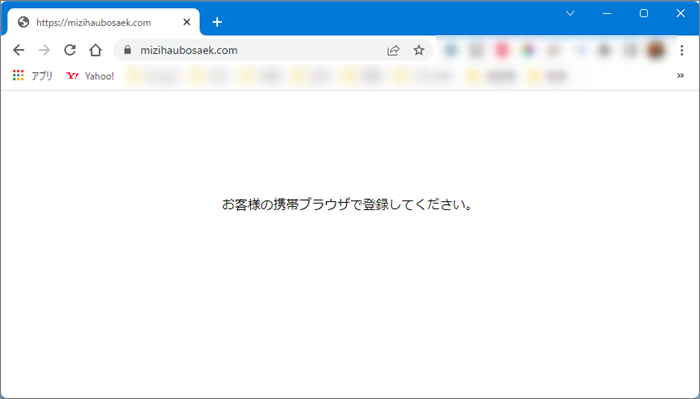

危険と言われると見に行きたくなるのが人情と言うもの。

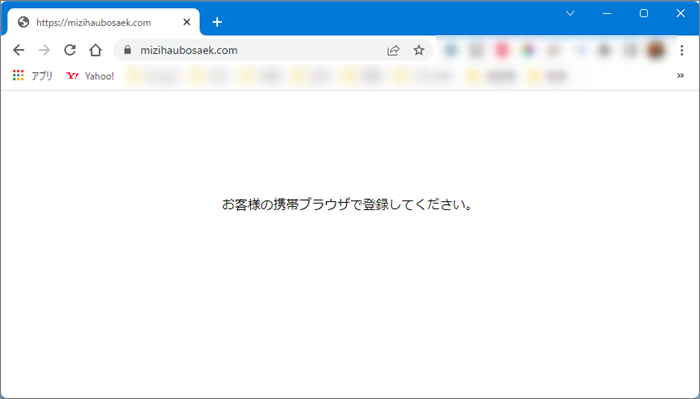

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

なんですかこのページは?

携帯電話で接続しろと言うことでしょうか?

いや、アドレスバー見ても”mizihaubosaek.com”しか見えてないので、開いているページは恐らく

index.htmlのはずだから、PCや携帯電話の切り分けはされてないはず。

元々、どんなデバイスから繋いでもこのページが表示されているものと思います。

いったい何がしたいのでしょうか?…

まとめ こんなメールやサイトを作って何が面白いのでしょうか?

私にはさっぱり分かりません…┐(´д`)┌ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |