サーバー管理者を標的にした乗っ取り工作 先週来「パスワード期限切れ通知」だの「メール送信に問題がある」だのと、うちの事務所の

”info“アカウント宛にサーバー管理者を騙った悪質な詐欺メールが複数届いていましたが

今朝もこのような馬鹿げたメールが1通”admin”アカウント宛に届いています。

目的は、サーバーの乗っ取り。

リンクに誘い込んでサーバーログイン用のIDとパスワードを盗み取りサーバーを乗っ取った上で

そのサーバー内に詐欺サイトを構築したり、メールアカウントを追加しフィッシング詐欺メールの

温床とさせたりするようです。 では、このメールを解体し詳しく見ていきましょう!

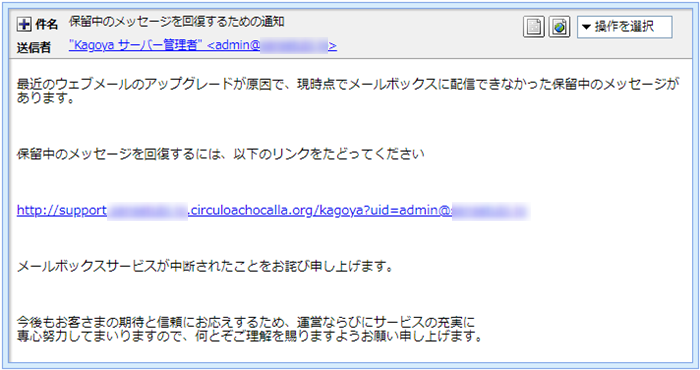

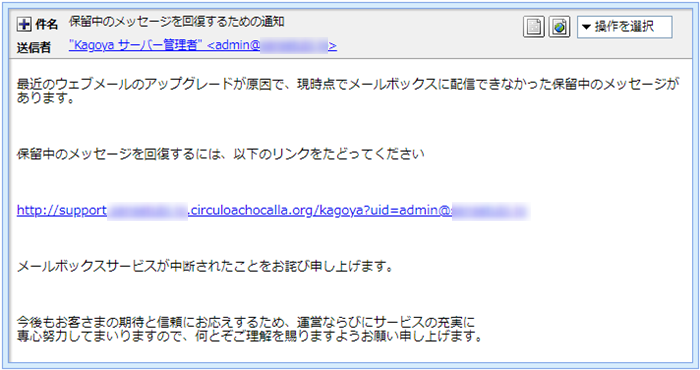

まずはプロパティーから見ていきましょう。 件名は

「保留中のメッセージを回復するための通知」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

いつものような悪意のあるメールを示す”[spam]”とスタンプが付けられていませんね。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

明らかに詐欺メールなのにどうやってすり抜けてきたのでしょうね? 差出人は

「”Kagoya サーバー管理者” <admin@*****.***>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「Kagoya サーバー管理者」と書かれていますね。

この差出人は、うちの事務所がカゴヤジャパンさんからサーバーをレンタルしていることを

知っていての犯行です!

”*****.***”部分は、うちの事務所のドメインです。

実はこのメール、行先不明でサーバー内で迷子になっていたもの。

残念ながらうちのメールサーバー内には”admin”と言うアカウントは存在しません。(笑)

万が一客先がアカウント名を間違えてメールを送信してもサーバーに迷子として残るように

設定してあるのです。

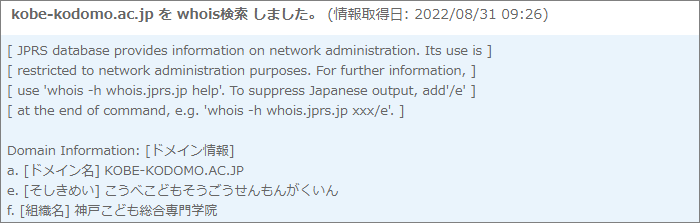

この専門学校も被害者かも! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「admin@*****.***>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

ここも”*****.***”部分は、うちの事務所のドメインです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「30292022080207E8C9ACEAC4-EFDFF6C0E7@*****.***」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from unknown (HELO jp5) (office@kobe-kodomo.ac.jp@20.63.138.218)」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

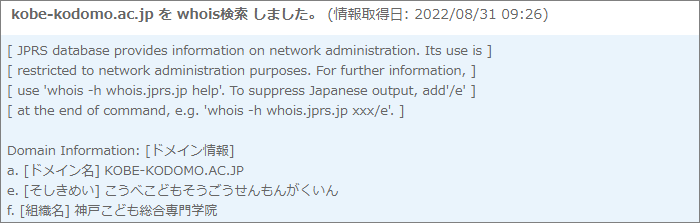

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ”Received”を見て見ると”office@kobe-kodomo.ac.jp@20.63.138.218)”なんて記載があります。

調べてみると”kobe-kodomo.ac.jp”は、兵庫県神戸市にある「神戸こども総合専門学院」のもの。

もちろん、「神戸こども総合専門学院」の誰かがこのメールを送ったのかも知れませんが、

もしかしたらこの専門学校も被害者で、同じようにサーバーを乗っ取られて遭いまい悪事に

利用されているのかも知れません。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

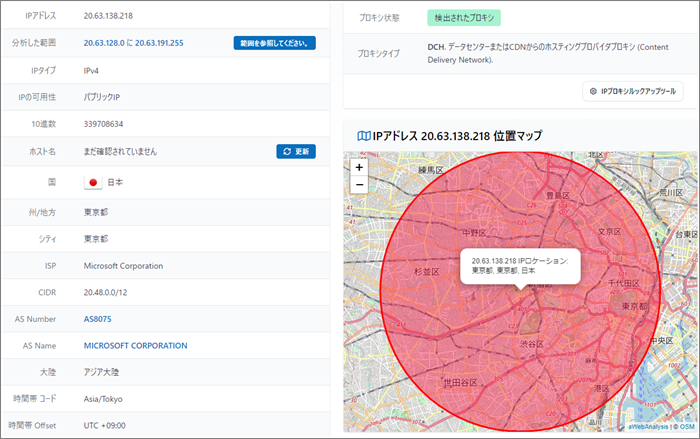

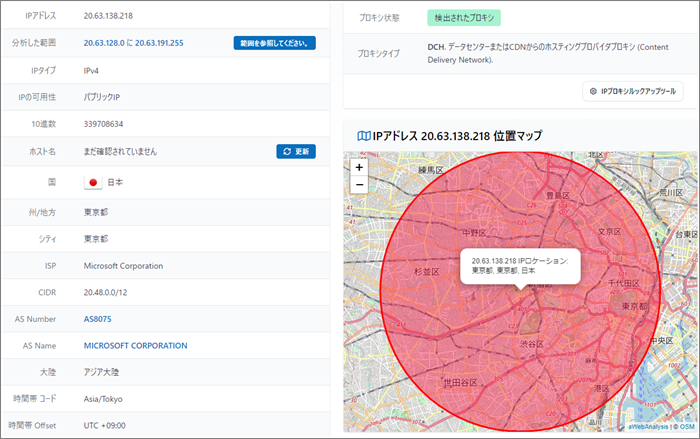

”Received”のIPアドレス”20.63.138.218”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

見難くてすいません、いつものサイトが今日は不調なようで接続できませんでしたのでよそのサイトから。 IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 かなりザッパですが、ピンが立てられたのは、「東京都新宿」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

詐欺サイトはシカゴにあり?! では引き続き本文。 最近のウェブメールのアップグレードが原因で、現時点でメールボックスに配信できなかった

保留中のメッセージがあります。 保留中のメッセージを回復するには、以下のリンクをたどってください http://support.*****.***.circuloachocalla.org/kagoya?uid=admin@*****.*** メールボックスサービスが中断されたことをお詫び申し上げます。 今後もお客さまの期待と信頼にお応えするため、運営ならびにサービスの充実に

専心努力してまいりますので、何とぞご理解を賜りますようお願い申し上げます。 | 文中の”*****.***”にはうちの事務所のドメインが記載されています。。

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文に直書きされていて、リンク先のURLがこちらです。

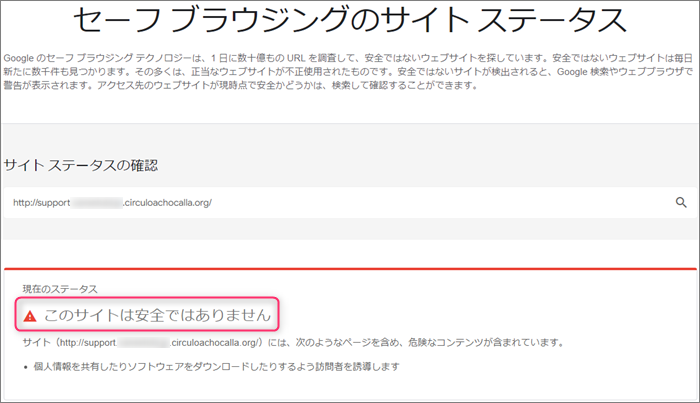

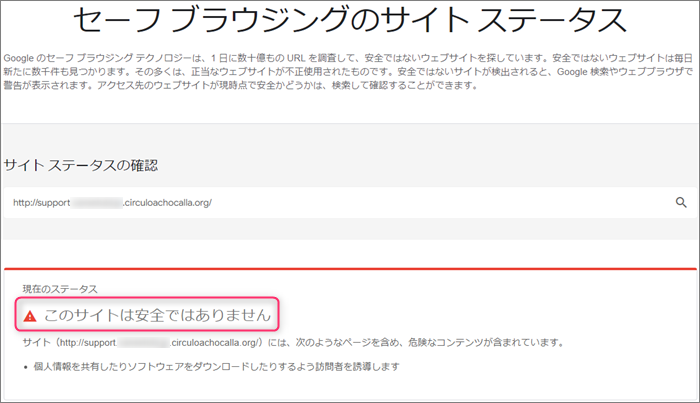

このサイトの危険性をGoogleの「セーフ ブラウジング」で確認してみます。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

「このサイトは安全ではありません」と書かれていて、その内容は「個人情報を共有したりソフトウェアを

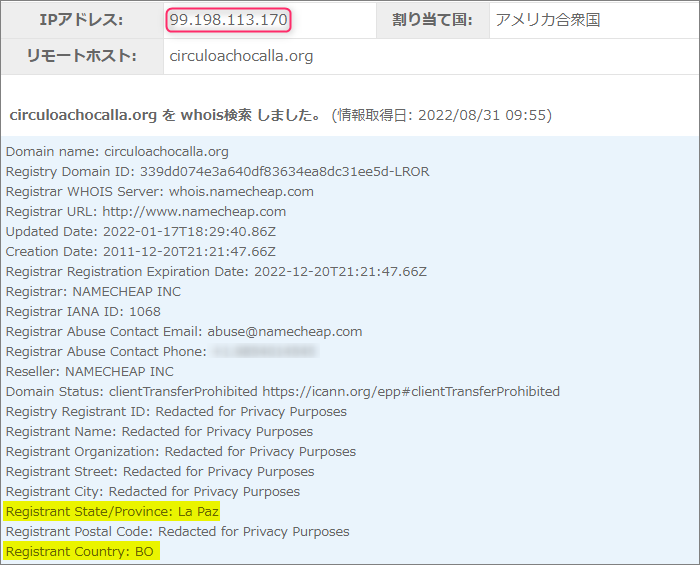

ダウンロードしたりするよう訪問者を誘導します」とされています。 このURLで使われているドメインは、”circuloachocalla.org”

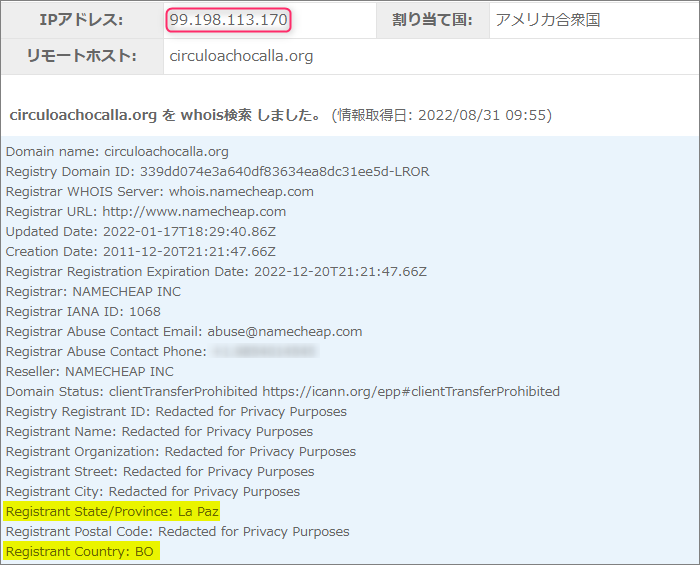

このドメインにまつわる情報を取得してみます。

これによると、このドメインの申請者住所は、「Registrant Country: BO」とあるので国は「ボリビア」。

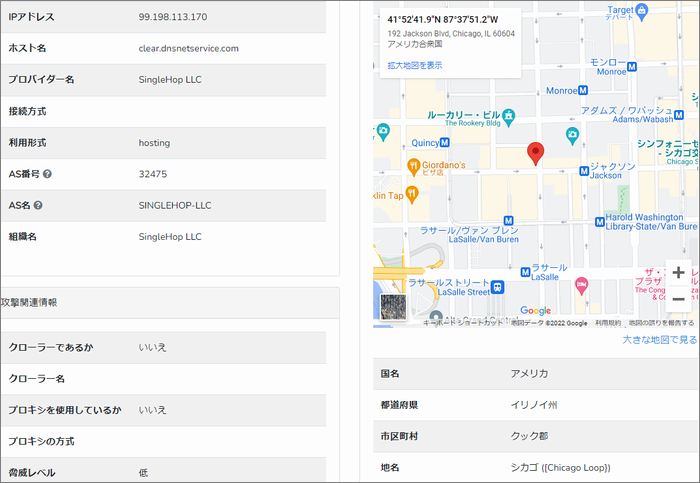

そして「Registrant State/Province: La Paz」ですから「ラパス」と言う街。 このドメインを割当てているIPアドレスは”99.198.113.170”

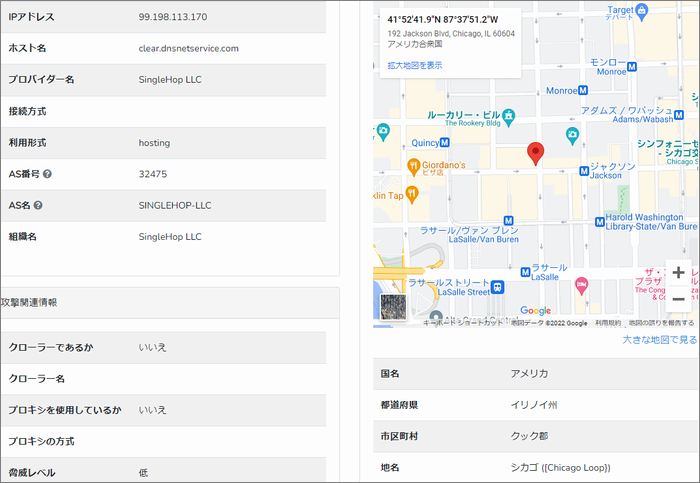

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、アメリカのシカゴ付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

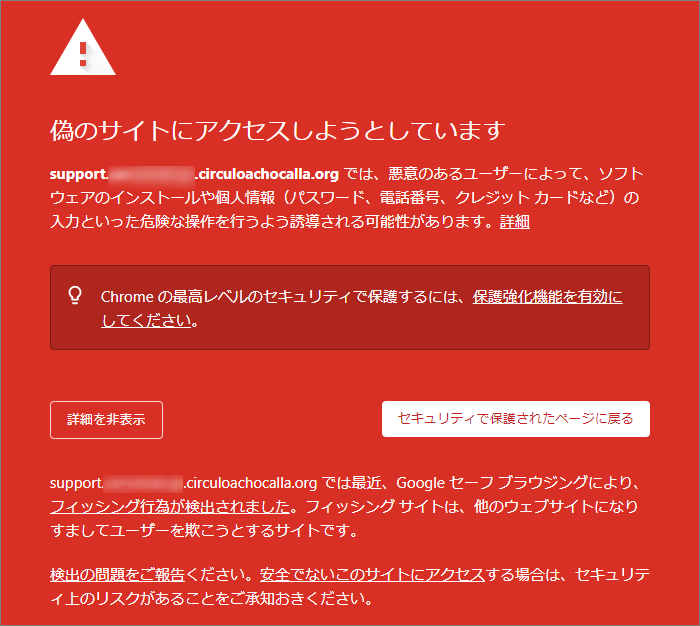

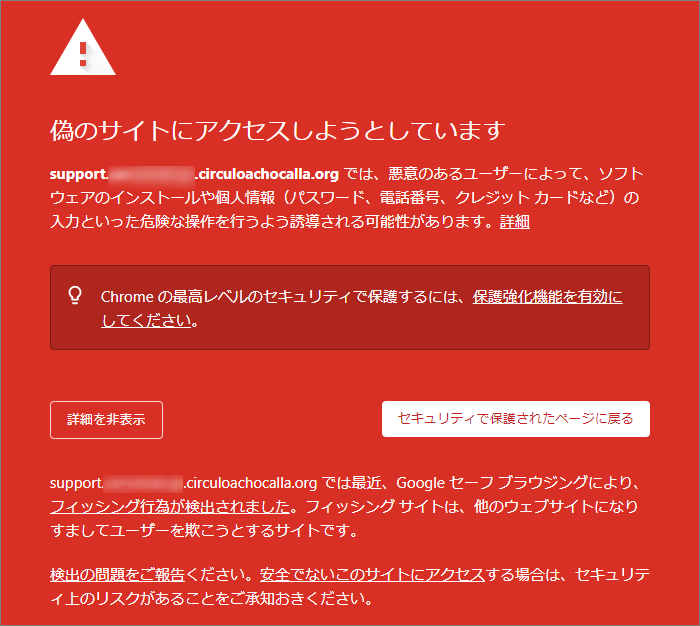

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 やっぱりChromeが接続をブロックしてきました。

安全とされていないサイトに危険を承知で足を踏み込んでみます。

「404 Not Found」と書かれたページが表示されました。

エラーメッセージ Not Foundは、HTTPステータスコードの一つで、クライアントがサーバに

接続できたものの、クライアントの要求に該当するもの をサーバが見つけられなかったことを示します。. 詐欺サイトは、捜査の手が及ぶのを恐れ、このようにえてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ どちらにしても、このメールは、サーバー管理者を狙ったもので一般の方には全く関係の無い

詐欺メールです。

サーバーへのログインアカウントを盗んでサーバー内にあるサイトや、メールアドレスの改変を

目的とし、その上で乗っ取ったサーバーをフィッシング詐欺の温床とさせるのでしょう。

ほんと、悪質です! 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |