セキュリティ上の理由とは? 詐欺メールはたくさん届くもののどれもご紹介済みで新種が無いのでブログエントリーを

今日はお休みしようと思っていたら、お昼過ぎにこのようなものが届きました。

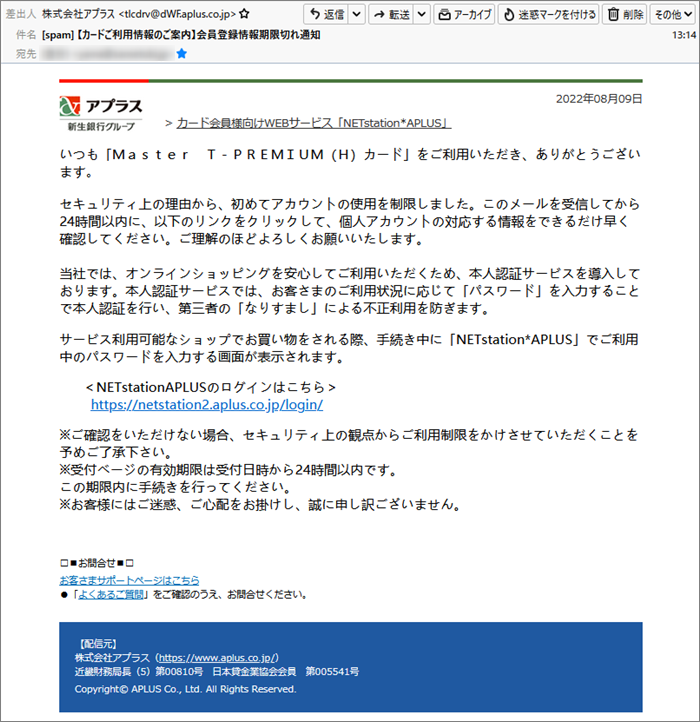

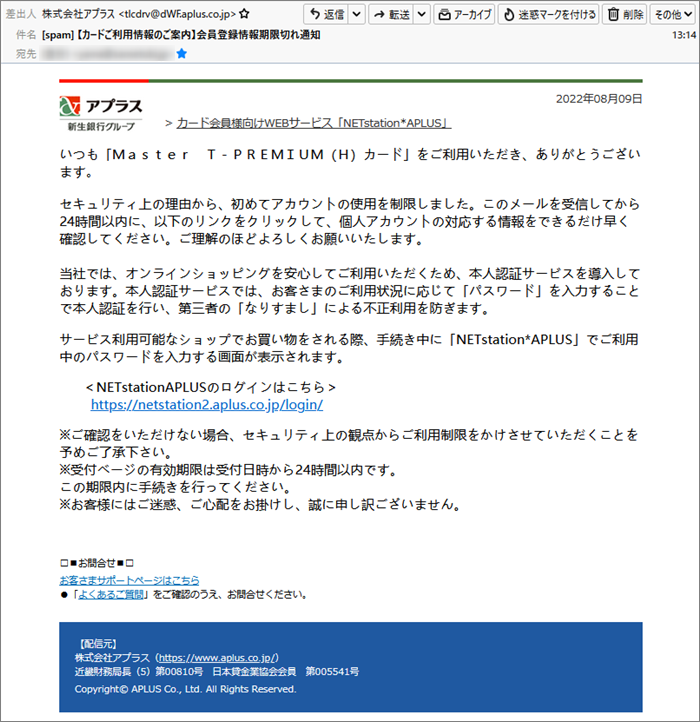

調べてみると、どうやら未出のようなので慌ててキーボードを叩くことにしました。 そのメールがこちらの新生銀行「アプラスカード」を騙るもの。

セキュリティ上の理由からアカウントを停止したからリンクからアカウントを確認しるように

促す内容が書かれています。

件名には「会員登録情報期限切れ」とありますが、本文にはセキュリティ上の理由って書かれていて

何か食い違いがあり不信感ありありです。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【カードご利用情報のご案内】会員登録情報期限切れ通知」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「株式会社アプラス <tlcdrv@dWF.aplus.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けたつもりしょうか?…

”aplus.co.jp”は確かに「アプラス」さんのドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

差出人は「使えるネット」ユーザーか?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「tlcdrv@dWF.aplus.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「BC6F90CBB4662BCCB51752E5FF515EFC@dWF.aplus.co.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from dWF.aplus.co.jp (unknown [121.50.43.239])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この差出人は、あくまで自分のドメインは”aplus.co.jp”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

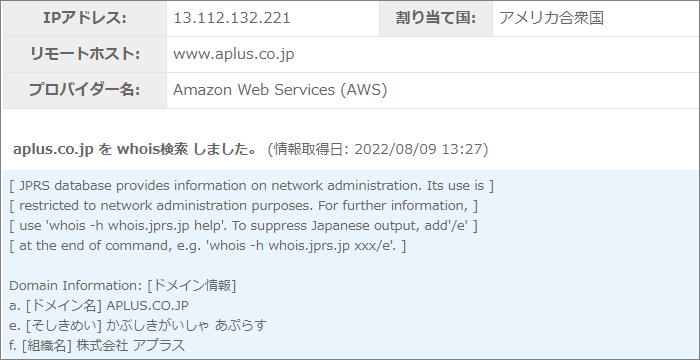

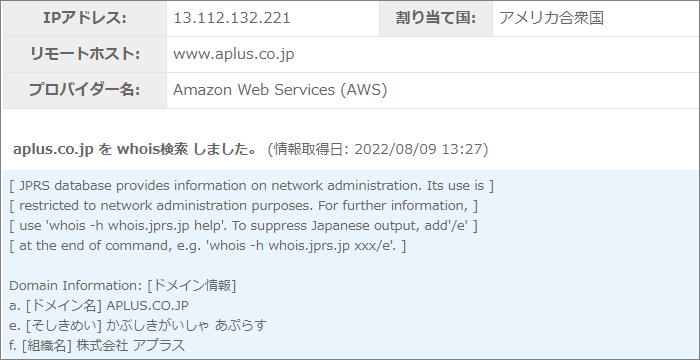

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”aplus.co.jp”について調べてみます。

当然ちゃんと「株式会社 アプラス」さんの持ち物です。

そして”13.112.132.221”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”121.50.43.239”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”121.50.43.239”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

まず、AS名に「TSUKAERUNET」とあるので、この差出人はどうやらJWFが運営するホスティングサービス

「使えるネット」のユーザーのようです。 IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、「長野県長野市」付近です。

「長野県長野市」と言えば「使えるネット」の所在地も「長野県長野市」ですね。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

全角アルファベットにご注意を! では引き続き本文。 | いつも「Master T-PREMIUM(H)カード」をご利用いただき、ありがとうございます。 セキュリティ上の理由から、初めてアカウントの使用を制限しました。このメールを受信してから

24時間以内に、以下のリンクをクリックして、個人アカウントの対応する情報をできるだけ早く

確認してください。ご理解のほどよろしくお願いいたします。 当社では、オンラインショッピングを安心してご利用いただくため、本人認証サービスを導入しております。

本人認証サービスでは、お客さまのご利用状況に応じて「パスワード」を入力することで本人認証を行い、

第三者の「なりすまし」による不正利用を防ぎます。 サービス利用可能なショップでお買い物をされる際、手続き中に「NETstation*APLUS」でご利用中の

パスワードを入力する画面が表示されます。 | おかしいでしょ?文頭の「Master T-PREMIUM(H)カード」って部分のアルファベット。

全角文字なんですもん!

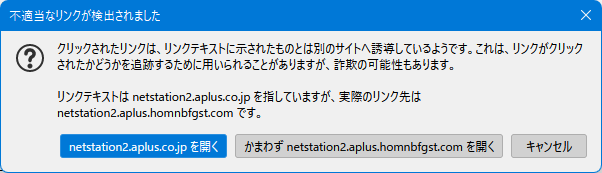

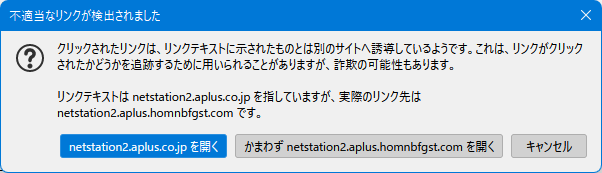

これ、詐欺メールのあるあるなので覚えておいてください。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文に直書きされていているのですが、これがまた偽装でしてリンクをクリックすると

このように警告が表示されました。

で、実際に接続されるサイトのURLがこちら。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

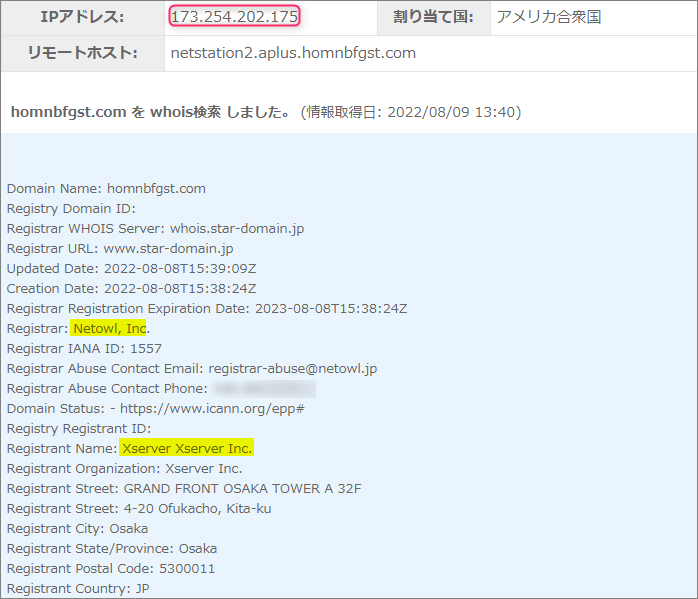

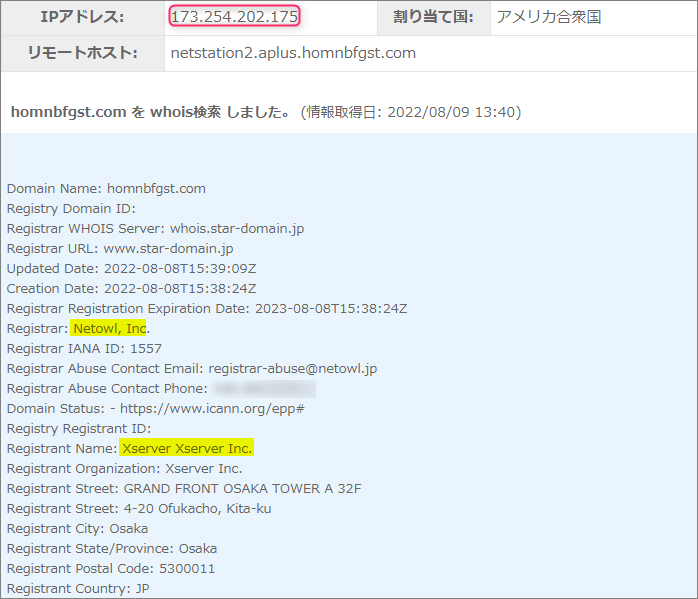

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”netstation2.aplus.homnbfgst.com”

このドメインにまつわる情報を取得してみます。

登録者は、大手レンタルサーバーの「Xserver」とされています。

恐らくここのユーザーさんなのでしょう。

そしてドメインのレジストラは「Netowl, Inc」とあるので「ネットオウル」 このドメインを割当てているIPアドレスは”173.254.202.175”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています!

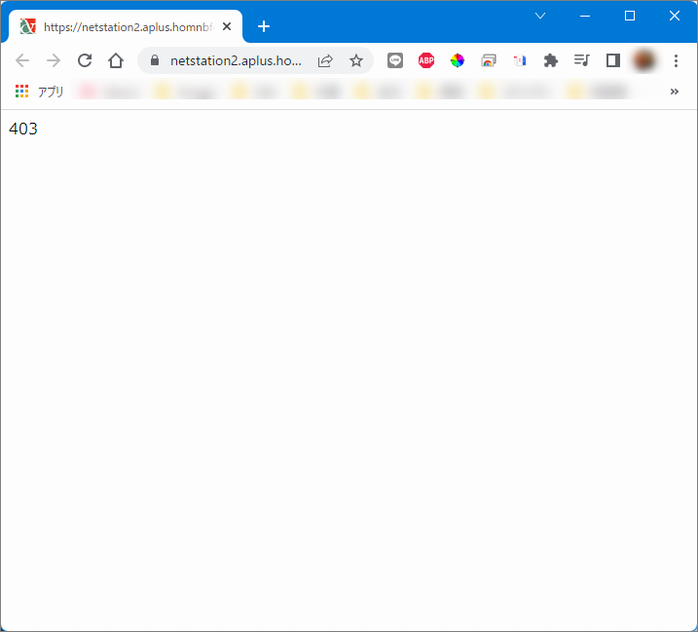

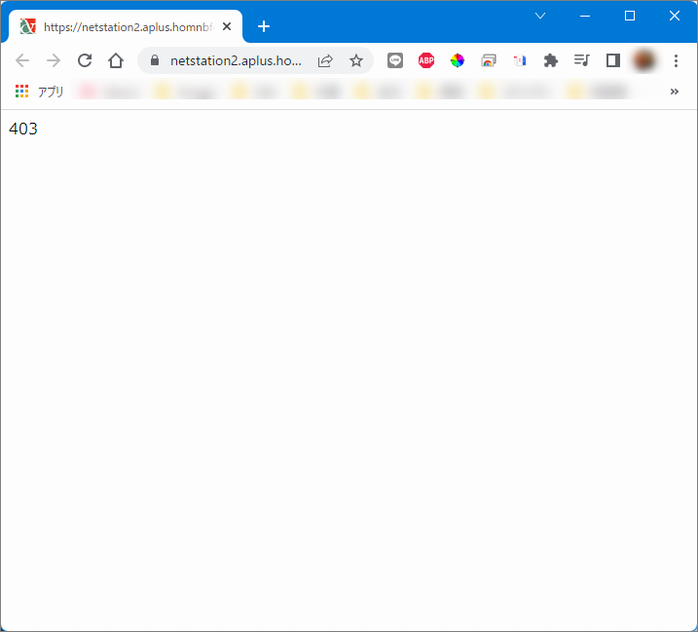

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

開いたのは「403」と書かれたページ。

「403」はサイトが閲覧禁止になっているということです。

詐欺サイトは、捜査の手が及ぶのを恐れ、えてしてこのように時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ しばらくすればまたサイトを復活させることでしょうね。

私はアプラスカードユーザーではありませんが、もしアプラスカードをお持ちならご用心ください。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |