『詐欺メール』「【三井住友カード】異常振込入金のお知らせ」と、来た件

| 相変わらず中国のドメインメールで | ||||

| ※ご注意ください! このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし 悪意を持ったメールを発見次第できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! また、気が付かずにログインしてしまった場合は、まず落ち着いてできる限り早く パスワードの変更やクレジットカードの利用停止を行ってください。 | ||||

★フィッシング詐欺解体新書★ | ||||

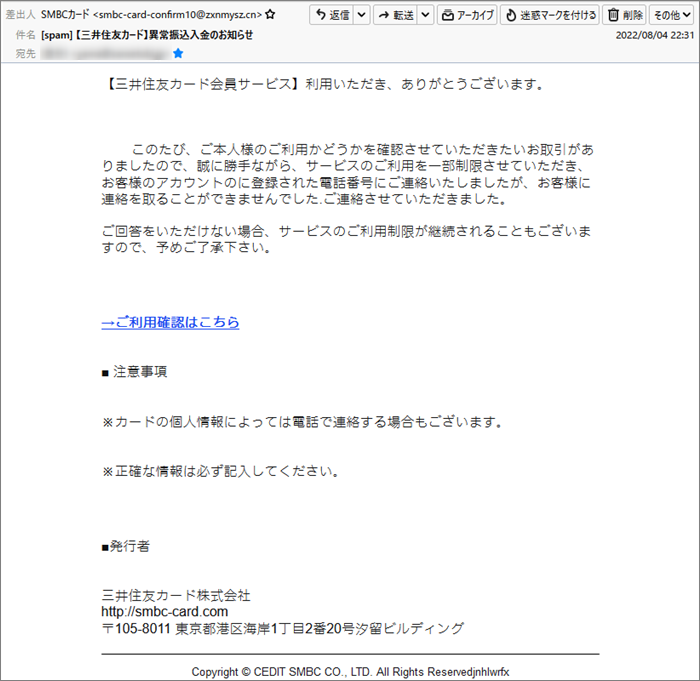

異常な入金ってどうして分かるの?昨日の大雨で若干気温が下がり少しだけ秋の気配が漂う当地ですが、各地でお大雨被害が出ており さて、フィッシング詐欺メールの被害は相変わらず多いようで、今朝も複数新着が届いております。 例によって第三者不正利用を騙ったテンプレで、リンクに誘い込み個人情報やクレカ情報を では、このメールを解体し詳しく見ていきましょう! 件名は この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。 差出人は 出ましたね”.cn”なんて中国ドメイン。(笑) メールアドレスに偽装は無しでは、このメールがフィッシング詐欺メールであることを立証していきましょうか!

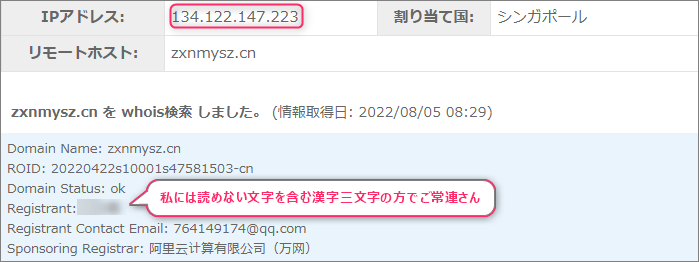

では、メールアドレスにあったドメイン”zxnmysz.cn”について調べてみます。 ”134.122.147.223”がこのドメインを割当てているIPアドレス。 「フィールド御三家」の中で一番重要なのは”Received” IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、「東京都千代田区」付近です。 リンク先は既に危険サイトと認識されているでは引き続き本文。

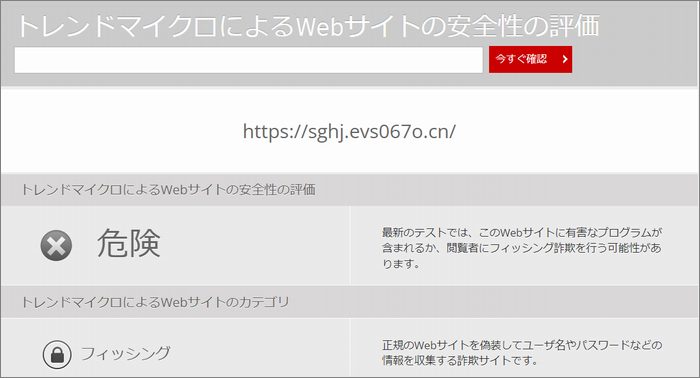

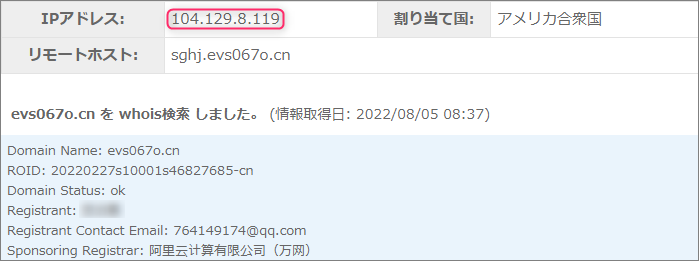

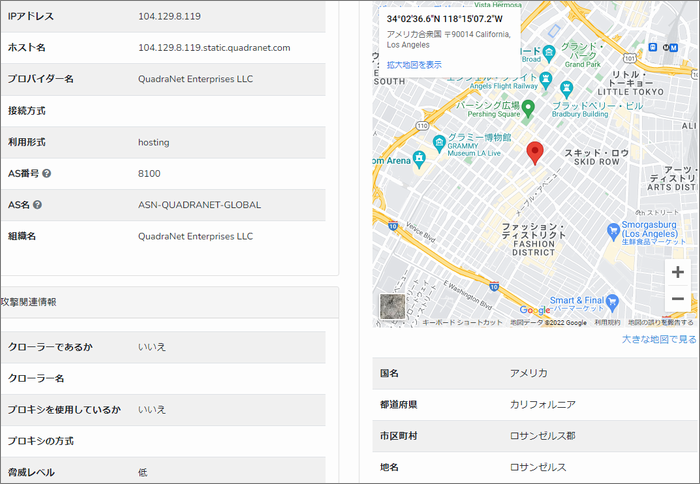

例の金融機関名だけ変えればいくらでも転用できる「連絡三段活用テンプレ」ですね。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。 このように既に危険サイトと認識されており、ブラックリストに登録済み。 このURLで使われているドメインは、サブドメインを含め”sghj.evs067o.cn” 申請者は、差出人の、メールアドレスにあったドメインと同じ方。 このドメインを割当てているIPアドレスは”104.129.8.119” ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。 危険と言われると見に行きたくなるのが人情と言うもの。 開いたのは三井住友カードユーザー専用のウェブサイト「Vpass」へのログインページ。 まとめメールアドレスもウェブサイトのURL使われているドメインもどちらも中国ドメイン。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)