いったいどれだけの人が利用しているの? 懲りない輩ですね、またしてもETC絡みのフィッシング詐欺メールを送ってきましたよ。

だいたいこの輩さんは、どれだけの人間が「ETC利用照会サービス」にユーザー登録していると

思っているのでしょうか?

思うに企業さん以外ほとんど登録していないのではないかと思います。

それなのに「ETC利用照会サービス」さんがこちらのメールアドレスを知っているはずが

ありませんもん! では、このメールもプロパティーから見ていきましょう。 件名は

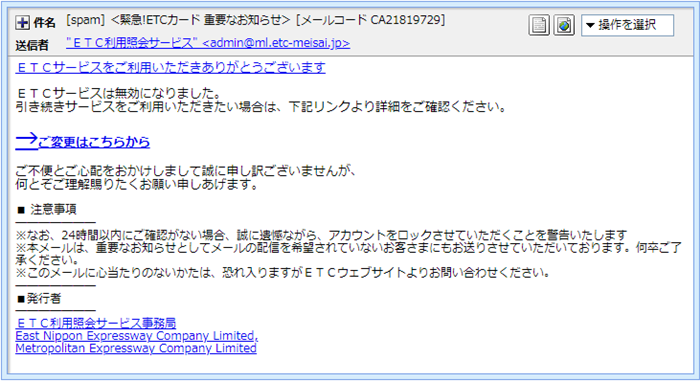

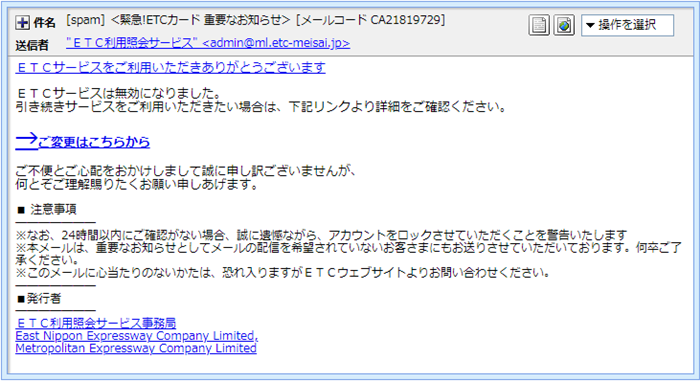

「[spam] <緊急!ETCカード 重要なお知らせ> [メールコード CA21819729]」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

さも本物っぽくメールコードなんて付けても、経験上件名に「!」の入っているメールにろくな

メールはありません!(笑) この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”ETC利用照会サービス” <admin@ml.etc-meisai.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 まず、全角のアルファベットは、フィッシング詐欺メールの「あるある」です。 上手く化けているつもりでしょうけど…

”etc-meisai.jp”は確かに「ETC利用照会サービス」のドメインですが、件名に”[spam]”と

あるのでこのメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

IPアドレスは既にブラックリスト入り では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「wxzpgtopw@etc-meisai.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「AA1945DA874AD6747137111D2452365C@etc-meisai.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from etc-meisai.jp (unknown [120.48.101.51])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ほう、あくまで自分のドメインは”etc-meisai.jp”であると言い張るわけですね。

それなら私がその鼻っ柱をへし折ってやりましょう!(笑) まずは、”etc-meisai.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

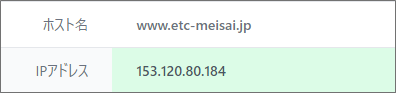

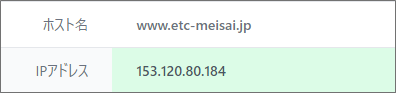

”153.120.80.184がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”120.48.101.51”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”120.48.101.51”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、フィッシング詐欺メールの一大生産地の北京にある「天安門広場東側」付近です。

よく見ると、このIPアドレスの持つ脅威レベルは「高」で、脅威の詳細は「サイバーアタックの攻撃元」

攻撃対象は「メール」とされていますから、悪意のある物として周知されているようです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたことになります。

全角アルファベットはフィッシング詐欺メール「あるある」 では引き続き本文。 | ETCサービスをご利用いただきありがとうございます ETCサービスは無効になりました。

引き続きサービスをご利用いただきたい場合は、下記リンクより詳細をご確認ください。 →ご変更はこちらから ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。 ■ 注意事項

━━━━━━━

※なお、24時間以内にご確認がない場合、誠に遺憾ながら、アカウントをロックさせていただくことを警告いたします

※本メールは、重要なお知らせとしてメールの配信を希望されていないお客さまにもお送りさせていただいております。何卒ご了承ください。

※このメールに心当たりのないかたは、恐れ入りますがETCウェブサイトよりお問い合わせください。 | 「ETC」って文字は全部全角アルファベット。

これ、さっきも書きましたがフィッシング詐欺メール「あるある」なので覚えておいてください! このメールには「サービスは無効になりました」と書かれていますが、その理由は定かではありません。

それなのに「ご変更はこちらから」って、何を変更しろと言うのでしょうか?

まったく解せません… このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「→ご変更はこちらから」って書かれたところに張られていて、リンク先の

URLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

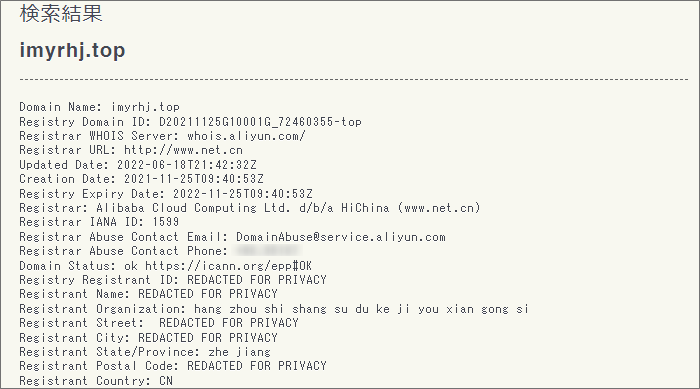

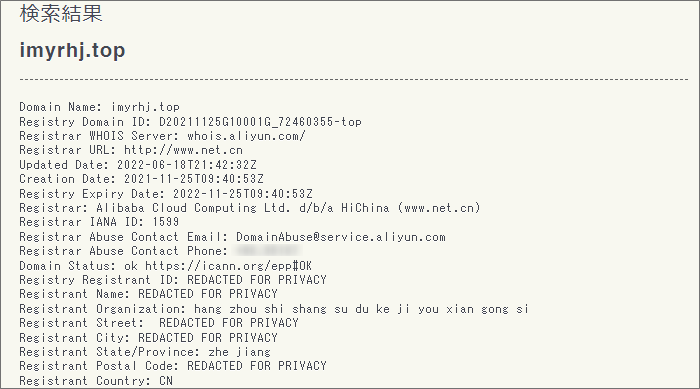

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”www.vivsvceaesi.ovsacsei.imyrhj.top”

このドメインにまつわる情報を取得してみます。

「Registrar Abuse Contact Email: DomainAbuse@service.aliyun.com」とあるので

申請者は、中国のIT企業アリババクラウド「阿里雲(Aliyun)」です。

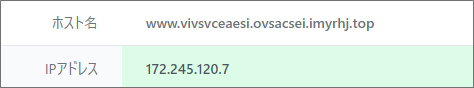

詐欺師がここに依頼してドメインを取得したものと思われます。 こちらがこのドメインを割り当てエチルIPアドレス。

このるIPアドレス”172.245.120.7”からその割り当て地を確認してみます。

まず、この詐欺サイトは「ColoCrossing」と言うプロバイダーのサーバーで運営されていますが、

この「ColoCrossing」では多くの詐欺サイトが運営されていて、詐欺の温床と化しています。 ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルスの「ロサンゼルス市庁舎」付近。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

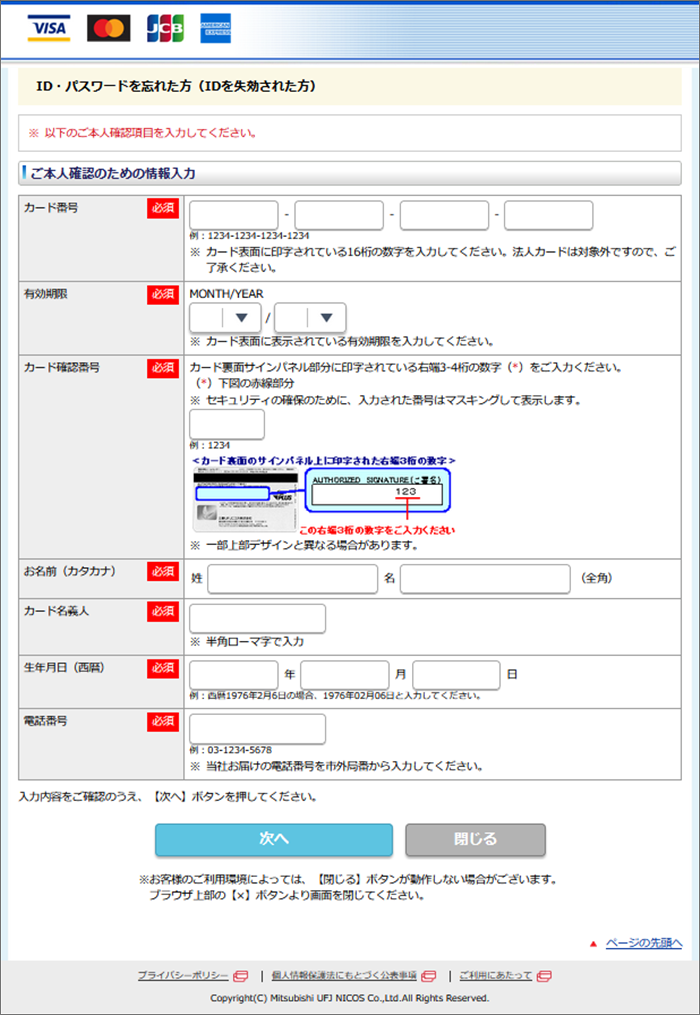

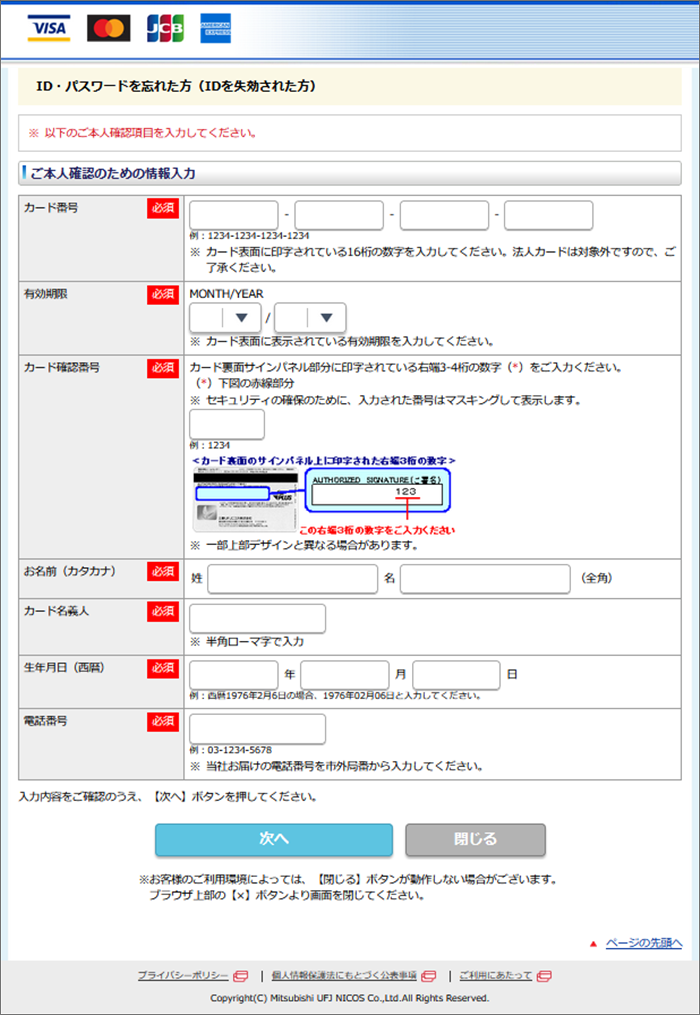

なんとサイトは「ETC利用照会サービス」ではなく「三菱UFJニコス銀行」だった?! 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

あれあれ?

フッターの著作権表示は「Copyright(C) Mitsubishi UFJ NICOS Co.,Ltd.All Rights Reserved.」

と書かれています。

輩はとち狂ったのでしょうか、開いたのは「ETC利用照会サービス」さんではなく「三菱UFJニコス銀行」

のサイトのようです。

それに、サイトにログインさせることなくダイレクトにカード情報を入力させようとしていますね。

ずさん過ぎて呆れてものが言えなくなります…

まとめ 件名に「!」があったり、アルファベットが全角だったりと、詐欺メール「あるある」が

複数出てきましたね。

そしてとどのつまりは詐欺サイトが「ETC利用照会サービス」さんではなく「三菱UFJニコス銀行」と

もう騙されたくても騙されようのない詐欺メールでした。 でも、恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |