アプラスカードから個人情報確認を促すメールが これは悪質なスパムメールです。

新生銀行グループ傘下のアプラスカードの名を借りてリンクから情報を更新を促すもの。

今回のメールは、一般的なフィッシング詐欺メールのものとはちょっと異なる部分があり

いつものような「フィッシング詐欺メール」では無く「スパムメール(迷惑メール)」です。

どこが違うのかは、本文の項で追って説明させていただきます。 では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【カードご利用情報のご案内】会員個人情報確認のお知らせ」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「株式会社アプラス <netstation@aplus.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けているつもりでしょうけど…

”aplus.co.jp”は確かに「アプラス」さんのドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

差出人は「さくらインターネット」ユーザー では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「netstation@aplus.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「5364C92A100E2C51BFAACCCB129F87FA@HyE.aplus.co.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail0.aplus.co.jp (os3-324-51868.vs.sakura.ne.jp [49.212.153.122])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ”Received”をご覧の通り”vs.sakura.ne.jp”とありますから、この差出人は「アプラス」ではなく

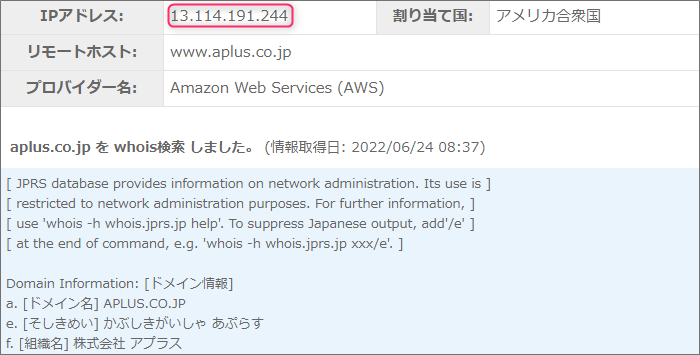

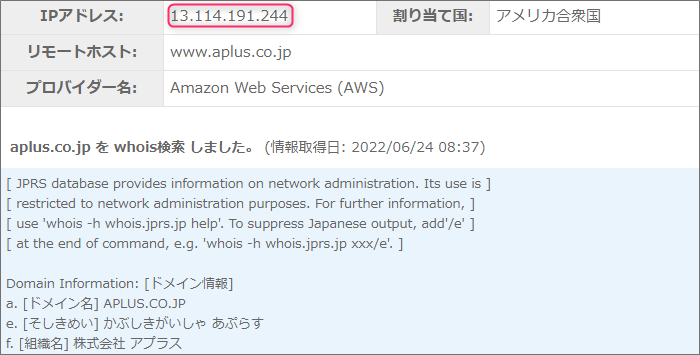

「さくらインターネット」のユーザーで偽装の可能性大。 では、まず”aplus.co.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

当然ちゃんと「株式会社 アプラス」さんの持ち物です。

このドメインは、「Amazon Web Services」上で利用されていることが分かりますね。

そして”13.114.191.244”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”49.212.153.122”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレスは、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 利用されたプロバイダー名はやはり「SAKURA Internet Inc.」とあるのでさくらインターネット。

ピンが立てられた「大阪市北区」付近には、そう、さくらインターネット本社がありますよね!

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

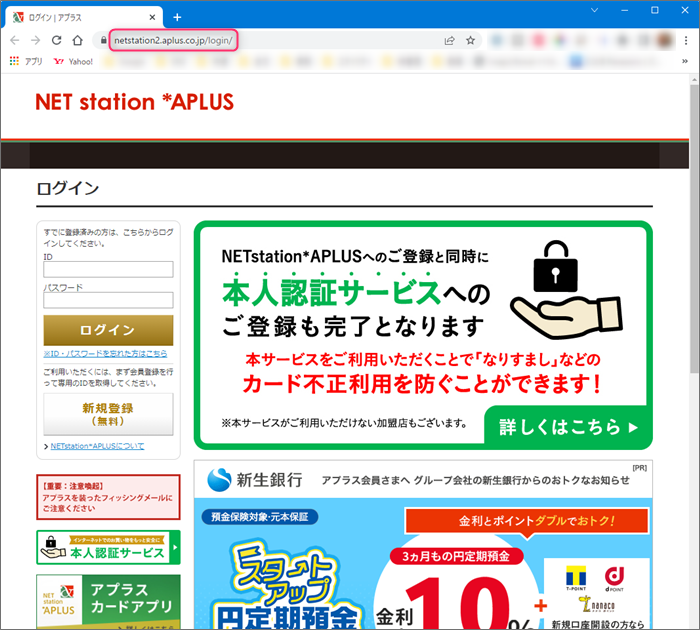

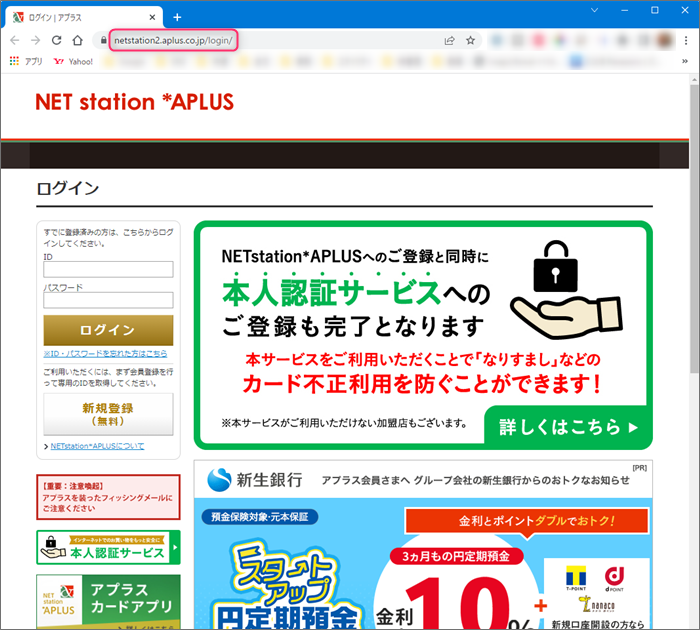

リンク先は正規サイト?! ではいよいよ本文の解説です。 | いつも「Master T-PREMIUM(H)カード」をご利用いただき、ありがとうございます。 カード会員サービスを長期間利用していないため

個人のクレジット情報の有効期限が切れたことをシステムが検出します。

認証カード会員サービスに再登録してください。 下からアカウントをログインし、情報を更新してください。 <NETstationAPLUSのログインはこちら>

https://netstation2.aplus.co.jp/login/ | 出ました、「全角アルファベット」

これはスパムメールの大きな特徴なので覚えておいてください。 このメールには、リンクが付けられています。

そのリンクは本文中に直書きされていて、リンク先のURLがこちらです。

あれ? ”aplus.co.jp”って「アプラス」さんの正規ドメインじゃない?

もしかしてリダイレクトとかで別サイトに飛ばされたりして…

そう思い勇気を持ってリンク先に行ってみると。

あれ?やっぱりアドレスバーにあるURLは正規ドメインのURLになっています。 ということは、敢えて正規サイトに飛ばしていますから、この差出人は愉快犯!

ですからこのメールの定義は「フィッシング詐欺メール」ではなく単なる「スパムメール(迷惑メール)」

紛らわしいことしますよね。(;^_^A

まとめ このさくらインターネットユーザーの詐欺師は、今までにもたくさんのフィッシング詐欺メールを

配信している常習犯。

今回は何を思ったのか詐欺ではなく単なるスパムになり下がったようです。 でも、恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |