Amazonが”gzlqfnz.cn”なんてドメインで? Amazonから新たなパターンの刺客が届きました。

これはリンクから個人情報やクレカの情報を盗み取ろうとするフィッシング詐欺メールです。

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【重要】会員情報変更のお知らせ」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Amazon.co.jp” <amazon-info@gzlqfnz.cn>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「Amazon」さんには、”amazon.co.jp”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

申請者は、私には読めない文字を含む漢字三文字の氏名の方 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「amazon-info@gzlqfnz.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20220622134059144302@gzlqfnz.cn」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from gzlqfnz.cn (unknown [137.220.189.250])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

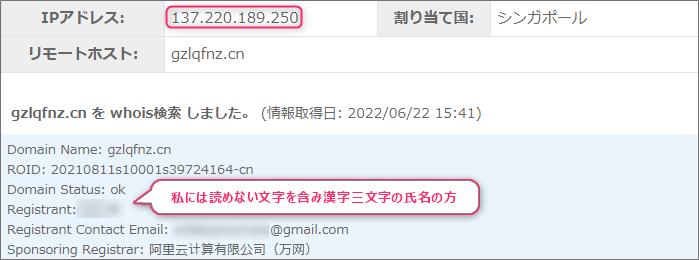

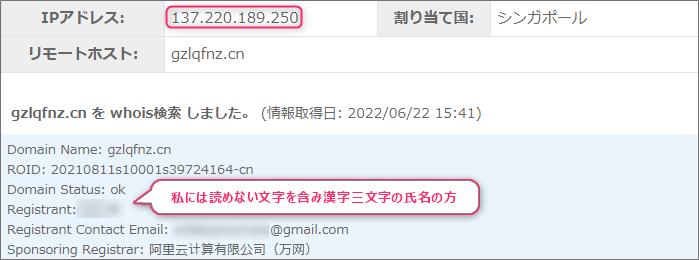

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”gzlqfnz.cn”について情報を取得してみます。

申請者は、私には読めない文字を含む漢字三文字の氏名の方。

そして”137.220.189.250”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスも”137.220.189.250”ですからアドレスの偽装はありません。 ”Received”のIPアドレスは、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、東京都千代田区付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

接続されたサイトは”localhost” では引き続き本文。 Amazon は6月24日に会員システムの更新を行う予定です。説明に従ってお客様の

会員アカウント情報を整備してください。 次のURLリンクをクリックしてアカウント情報の更新をしてください。 確認用アカウント ありがとうございました。 | 「会員アカウント情報を整備」ってところがいかにもフィッシング詐欺らしい日本語遣い(笑)

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「確認用アカウント」って書かれた黄色いボタンに張られていて、リンク先の

URLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”io.support.uppdate.bugsfreeuk.com”

このドメインにまつわる情報を取得してみます。

申請者は、「GMO」

どうやら申請を「GMO」に委託しているようです。 このドメインを割当てているIPアドレスは”172.86.124.184”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、ロサンゼルス市庁舎付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

表示されたのはエラーページ。

”localhost”とは自局。

簡単に言えば、あなたがこのサイトを見ているPCやスマホなどのデバイスの事。

そんなところにウェブサーバーや、ウェブサイトなんて作られてないからエラーになるはずです。 詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ この差出人のメールアドレスを見れば誰も騙されることはないでしょう。

アマゾンからのメールは必ずドメインは”amazon.co.jp”

これ以外のメールは全てフィッシング詐欺メールですのでご注意ください。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |