上手く化けたつもり?? 5月も下旬に入りこのところ暑い日が続いています。

そろそろ梅雨入りも見えてきたこの頃、今朝は新生銀行の「NETstationAPLUS」を名乗る

フィッシング詐欺メールが届いています。

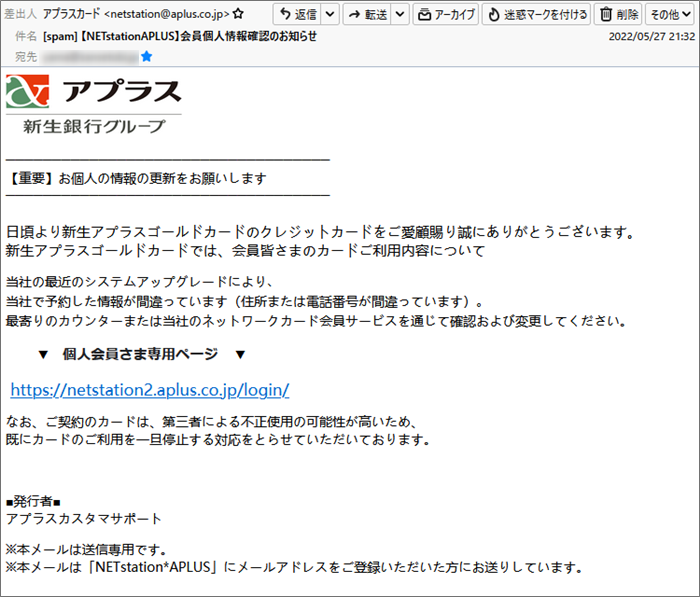

なんだか支離滅裂なこのメール。

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【NETstationAPLUS】会員個人情報確認のお知らせ」

「NETstationAPLUS」はアプラスカード会員用のウェブサイトです。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「アプラスカード <netstation@aplus.co.jp>」

上手く化けたつもりでしょうけど、私、アプラスカードなんて所持していません。(笑)

”aplus.co.jp”は確かに「アプラスカード」のドメインですが、件名の”[spam]”を見せられた後では

全く信じられませんね。

その辺りを含め、次の項でしっかりと検証していきましょう。

「さくらインターネット」ユーザーの仕業 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「netstation@aplus.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20220527213244063344@aplus.co.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

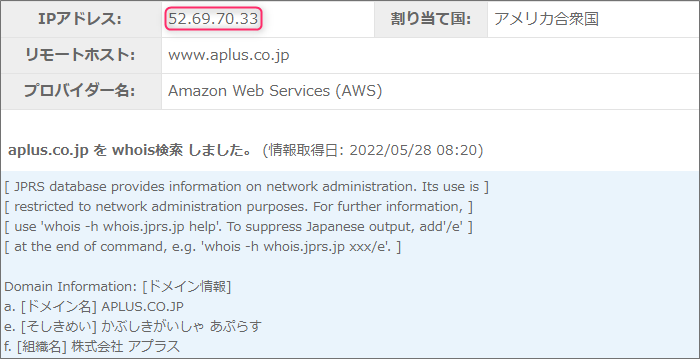

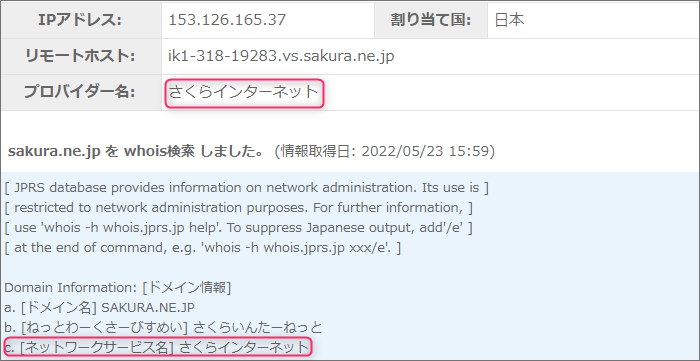

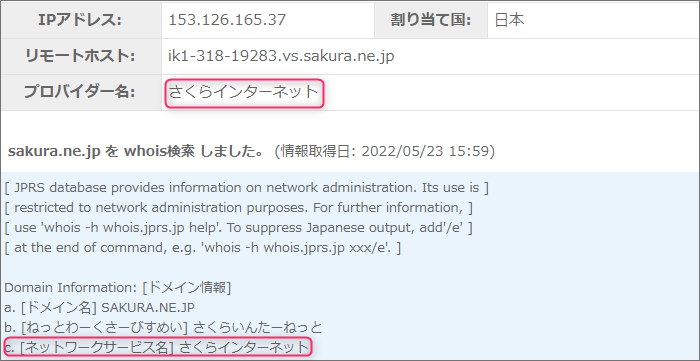

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail0.aplus.co.jp (ik1-318-19283.vs.sakura.ne.jp [153.126.165.37])」 ここまでは良かったのに、ここでついに化けの皮が剥がれましたね。(笑)

”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。

これまで”aplus.co.jp”だったドメインが急に”sakura.ne.jp”なんてさくらインターネットの

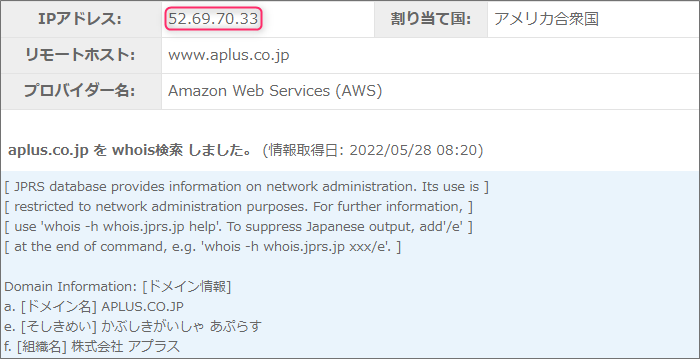

ドメインに変わってしまいましたね。(;^_^A | もう、この差出人は「さくらインターネット」ユーザー確定ですが、一応”aplus.co.jp”について

情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

当然ちゃんと(株)アプラスさんの持ち物です。

そして”52.69.70.33”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”に書かれているIPアドレスが”153.126.165.37”ですから

全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりません! この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”153.126.165.37”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその情報を抽出してみます。

まずはIPアドレスの所在から持ち主から。

ほらやっぱり!

この差出人は「さくらインターネット」のユーザーさんです。 次にIPアドレスの割り当て地。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、さくらインターネットの本社ビルのある「大阪市北区」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

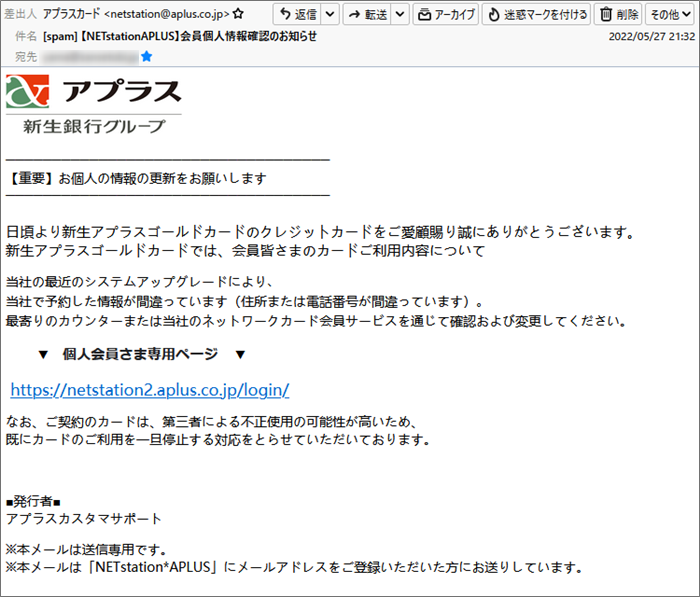

他の詐欺メールからのコピペはやめましょう! では引き続き本文。 ───────────────────────────────────

【重要】お個人の情報の更新をお願いします

─────────────────────────────────── 日頃より新生アプラスゴールドカードのクレジットカードをご愛顧賜り誠にありがとうございます。

新生アプラスゴールドカードでは、会員皆さまのカードご利用内容について←この後は? 当社の最近のシステムアップグレードにより、

当社で予約した情報が間違っています(住所または電話番号が間違っています)。

最寄りのカウンターまたは当社のネットワークカード会員サービスを通じて確認および変更してください。 ▼ 個人会員さま専用ページ ▼ h**ps://netstation2.aplus.co.jp/login/(直リンク防止のため部分的に書き換えてあります) なお、ご契約のカードは、第三者による不正使用の可能性が高いため、

既にカードのご利用を一旦停止する対応をとらせていただいております。 | 気になったのは「新生アプラスゴールドカードでは、会員皆さまのカードご利用内容について」って部分。

ここで文章が切れちゃおかしいでしょ?

他の詐欺メールからコピペするからこういうことになるんですよ!(笑)

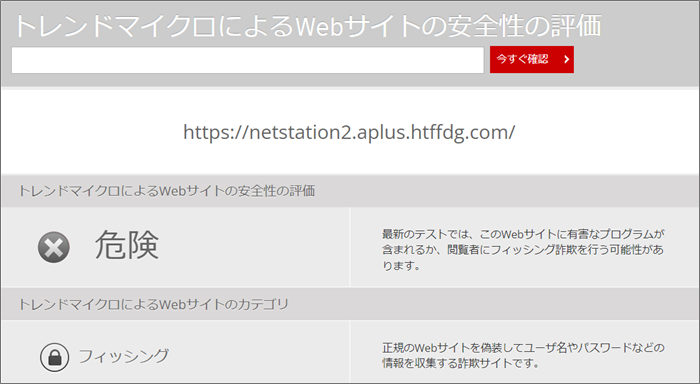

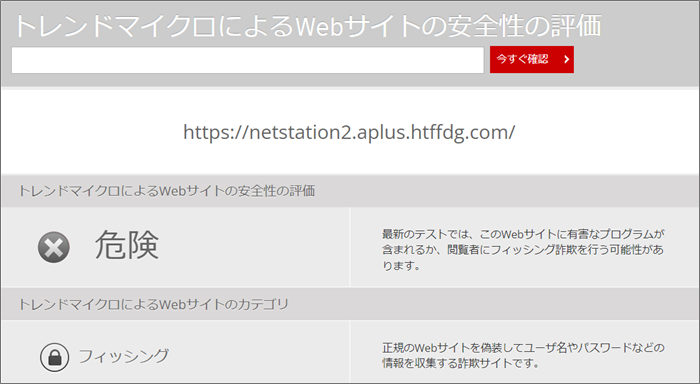

そしてもう一つ「当社で予約した情報」…そうなんだ、機械翻訳すると「予約」って訳されるんだ…(笑) このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文に直書きされています。

直書きは往々にして偽装されていることが多いのはご存じでしょうか?

このリンクも”aplus.co.jp”とアプラスさんの正規ドメインが使われているようですが、実はリンク偽装。

本当のリンク先のURLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

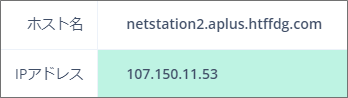

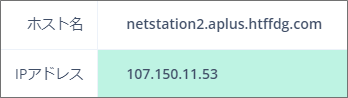

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”netstation2.aplus.htffdg.com”

このドメインにまつわる情報を取得してみます。 まずは割り当てているIPアドレス。

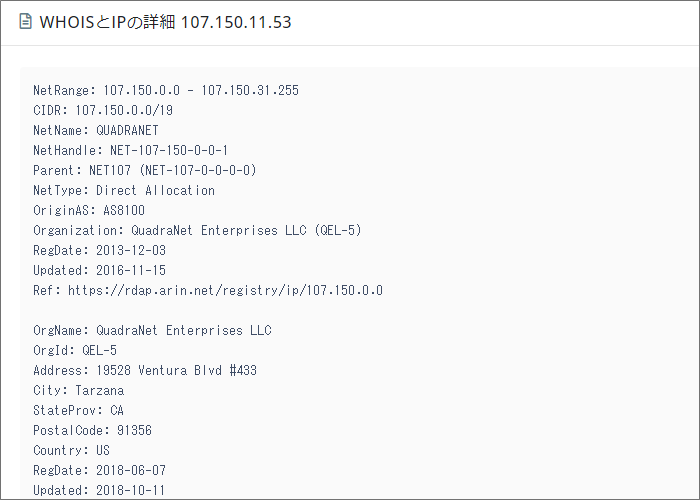

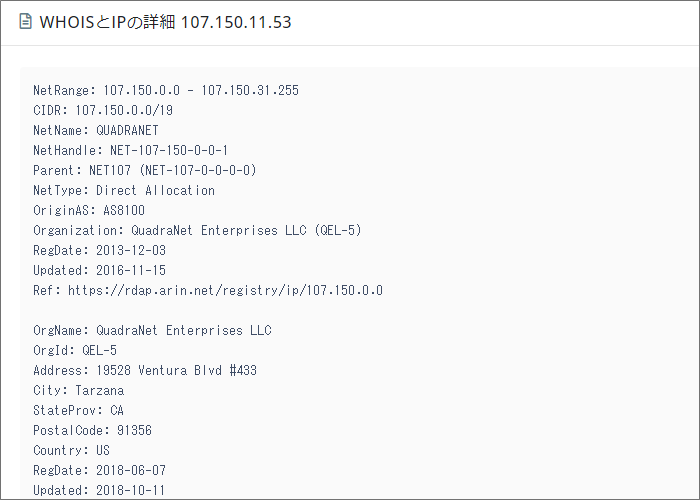

続いてWHOIS情報。

申請者は、カリフォルニアのターザーナにあるホスティングサービスでこのドメインを

取得したようです。 このドメインを割当てているIPアドレスは”107.150.11.53”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

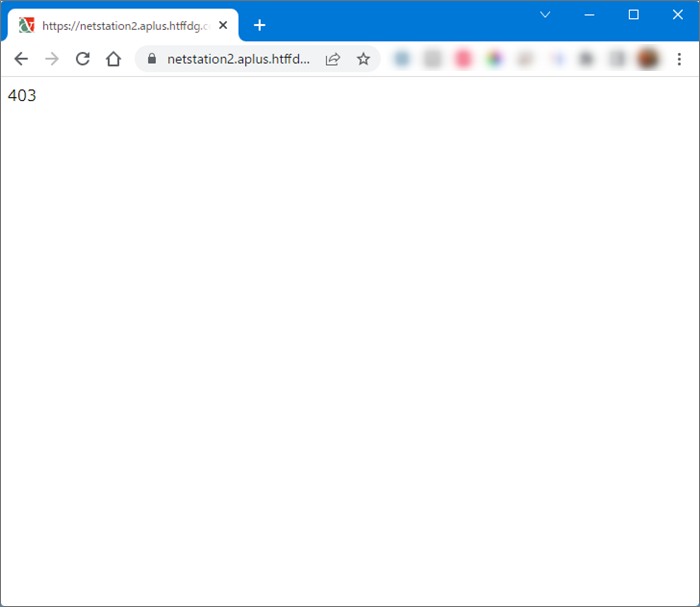

フィッシング詐欺サイトは、この付近に密集しています! 危険と言われると見に行きたくなるのが人情と言うもの。

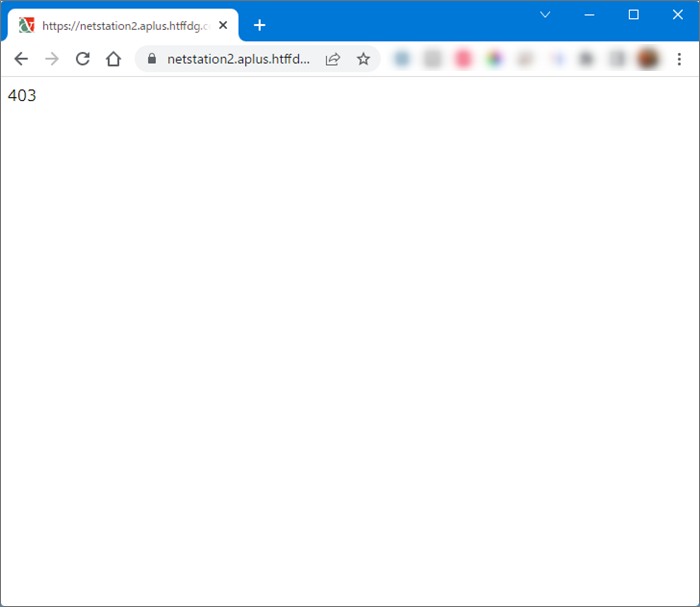

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 現れたのは「403」とだけ書かれたページ。

「403」はこのエラーメッセージ。

ページが存在するものの、特定のアクセス者にページを表示する権限が付与されず、

アクセスが拒否されたことを示すものです。

ただしファビコン(タブのアイコン)が表示されているんで閉鎖されているわけではありません。

詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ 相変わらず信販会社に成りすますフィッシング詐欺メールが後を絶たないので

皆さん十分にご注意なさってください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |