確かに”yahoo.co.jp”だけど 「YahooのID登録確認」って何の連絡かなと思ったら、フィッシング詐欺メールでした。

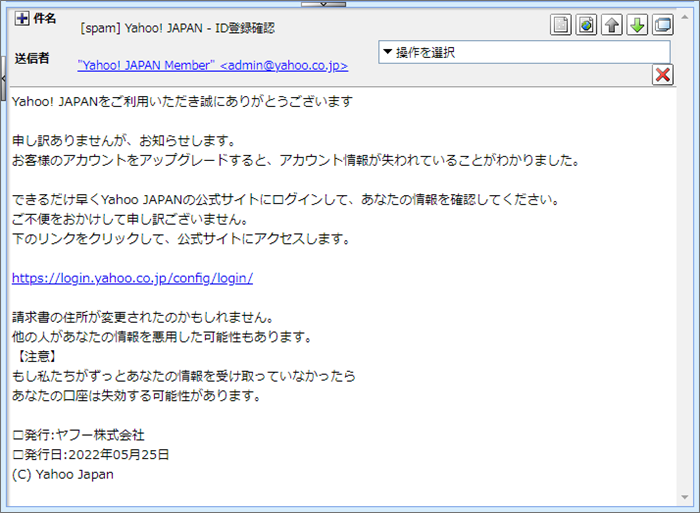

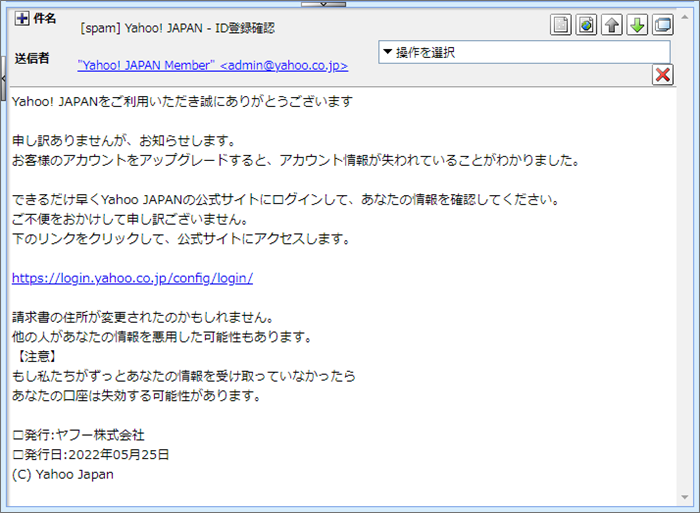

なんか幼稚な文章ですね。(;^_^A では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] Yahoo! JAPAN – ID登録確認」

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Yahoo! JAPAN Member” <admin@yahoo.co.jp>」

”yahoo.co.jp”は確かに「Yahoo! JAPAN」のドメイン。

上手く化けてるつもりでしょうが、件名の”[spam]”を見せられちゃね…

その辺りを含め、次の項で見ていくことにしましょう。

あらら、もうバレちゃいましたね偽装… では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「jreast-account-update@hwdcppe.cn」 あらら、もうバレちゃいました。

”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

本来ならここは少なくともドメインが”yahoo.co.jp”出なければなりませんが

”hwdcppe.cn”なんて中国のドメインになっています。

この時点で偽装はほぼ確定です! | | Message-ID:「20220525142907065670@hwdcppe.cn」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from xcaotdj (unknown [103.133.179.125])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

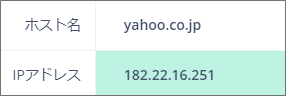

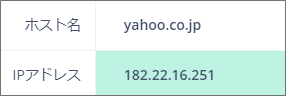

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | 偽装を確定させるためまずは、”yahoo.co.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”182.22.16.251”が”yahoo.co.jp”を割当てているIPアドレス。

本来なら”Received”に書かれているものと一致しなければなりませんが”103.133.179.125”ですから

全く異なるので、これでアドレス偽装は確定です!

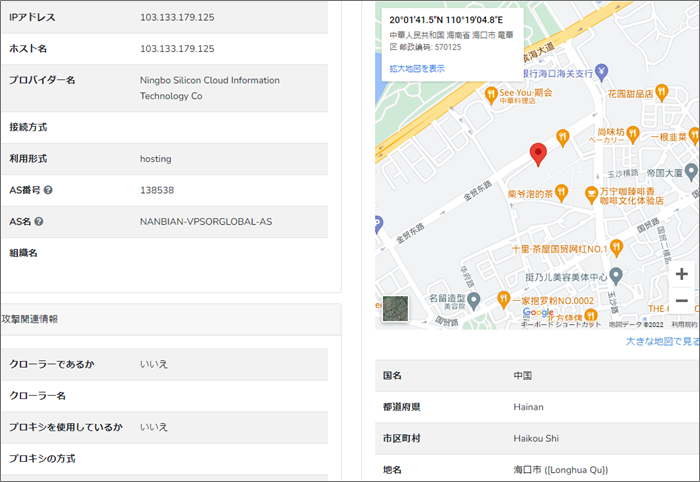

しっかり罪を償っていただきましょう! この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

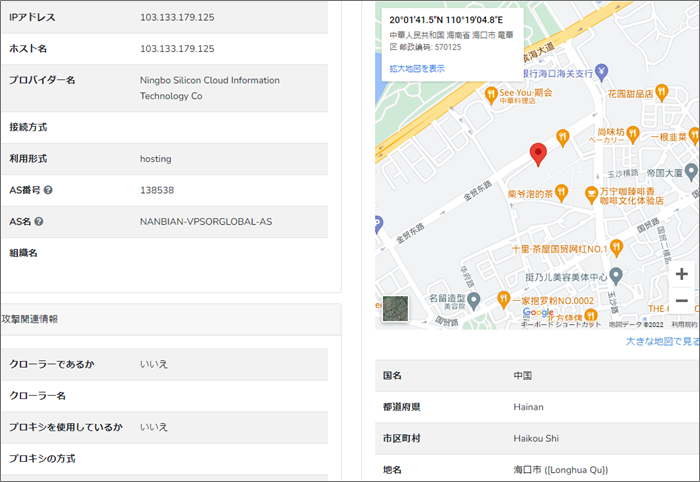

”Received”のIPアドレス”103.133.179.125”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国海南省海口市付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

勝手にアップグレードするの? では引き続き本文。 | Yahoo! JAPANをご利用いただき誠にありがとうございます 申し訳ありませんが、お知らせします。

お客様のアカウントをアップグレードすると、アカウント情報が失われていることがわかりました。 できるだけ早くYahoo JAPANの公式サイトにログインして、あなたの情報を確認してください。

ご不便をおかけして申し訳ございません。

下のリンクをクリックして、公式サイトにアクセスします。 h**ps://login.yahoo.co.jp/config/login/ 請求書の住所が変更されたのかもしれません。

他の人があなたの情報を悪用した可能性もあります。

【注意】

もし私たちがずっとあなたの情報を受け取っていなかったら

あなたの口座は失効する可能性があります。 | 「お客様のアカウントをアップグレードすると、アカウント情報が失われていることがわかりました。」

って、Yahoo!ってユーザーに許可なく勝手にアップグレードしますの?(笑) 「もし私たちがずっとあなたの情報を受け取っていなかったらあなたの口座は失効する可能性があります。」

あれ?口座の話になってるし…(笑) このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

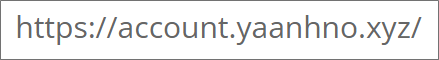

そのリンクは、本文に直書きされていて、リンク先のURLがこちらです。

でも、これ偽装されています。

実際に接続されるURLがこちら。

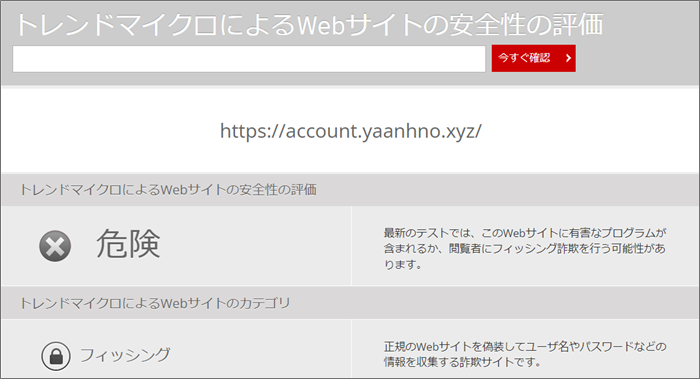

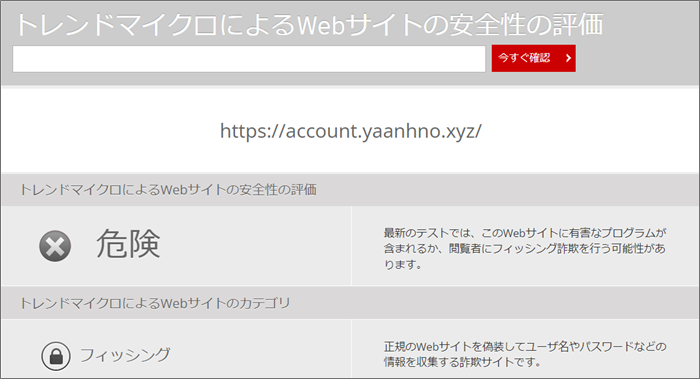

使われているのはYahoo!には全く関連の無いドメインですね。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”account.yaanhno.xyz”

このドメインにまつわる情報を取得してみます。 申請者は、アリゾナ州フェニックスにあるレジストラです。 このドメインを割当てているIPアドレスは”216.127.167.114”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、ロサンゼルスのサンタクラリタ付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

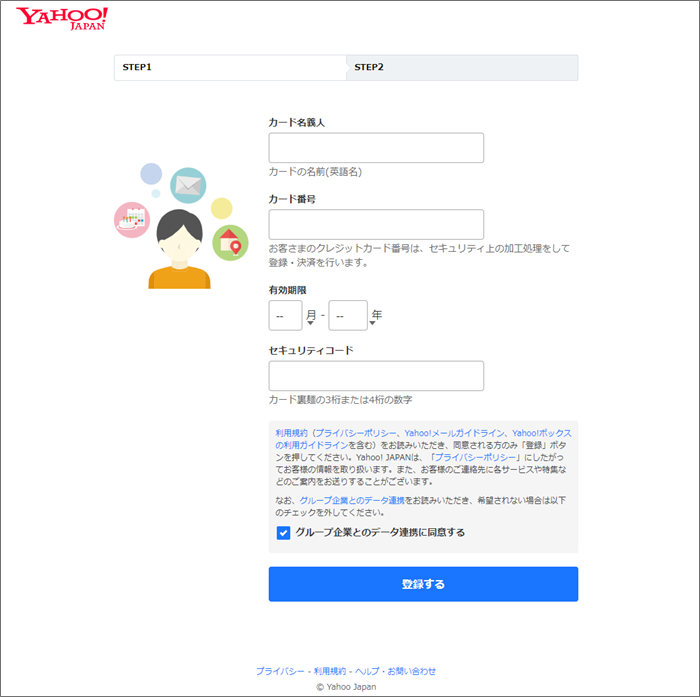

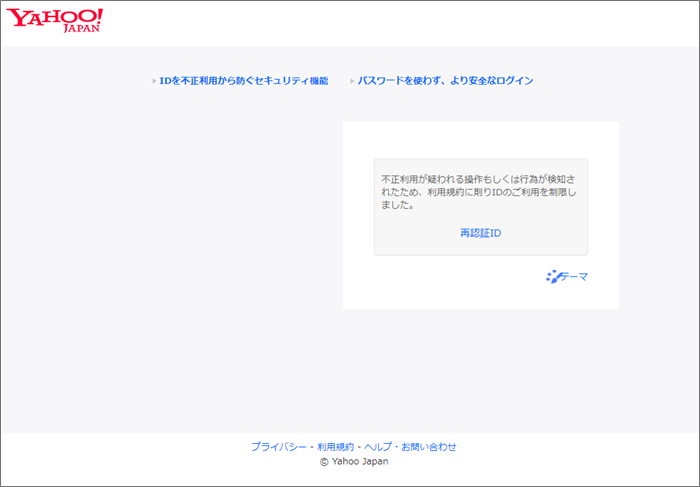

偽者には偽者で応対 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

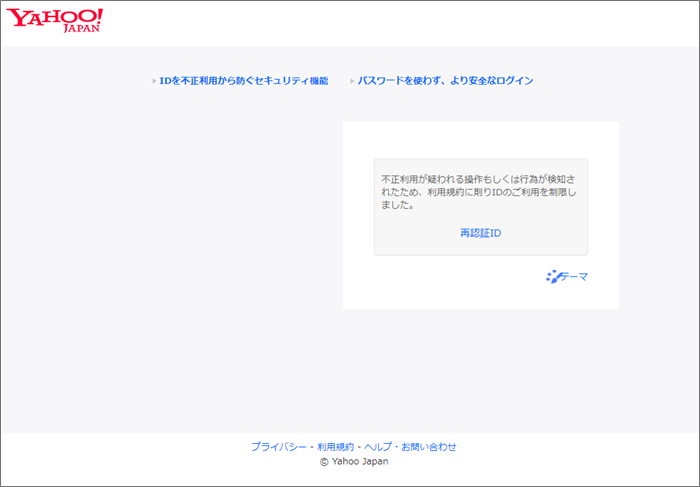

開いたのはYahoo!のログインページを模したサイト。

偽には偽でということで、偽のIDでログインしてみると。

「不正利用が疑われる操作もしくは行為が検知されたため、利用規約に則りIDのご利用を制限しました。」

と書かれています。

再認証ボタンを押してみました。

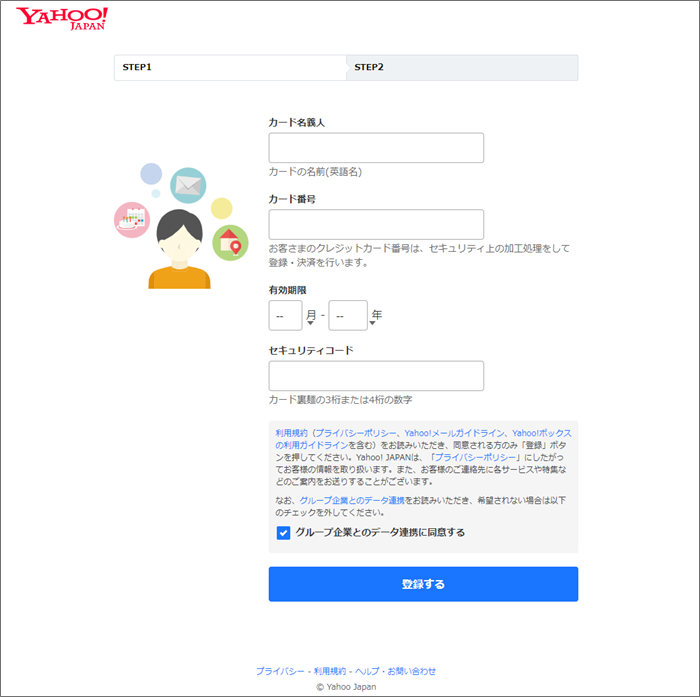

次に個人情報を求めるフォームが表示されました。

これも偽の情報を入力して「登録する」ボタンを押してみます。

最後に、当たり前のようにクレジットカードの情報を求められました。

詐欺サイトの手口はこのような感じで進んでいきます。

最後のカード情報を入力し「登録する」ボタンを押した時点でTheEND。

Yahoo!アカウントが乗っ取られた上でクレジットカードを悪用されてしまいます。

まとめ 色々な手口が有るものですね。

もうのようにフィッシング詐欺メールが当たり前の時代、相手のメールアドレスは信用できません。

もし、メールからリンクに接続するように要求される場合は、必ずURLを確かめてください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |