政府機関を欺く不届き者 厚生労働省を名乗る者からこのように新型コロナワクチン接種を促すメールが届きました。

もちろん、うちのサイトでのご紹介ですのでこのメールはフィッシング詐欺メールです。

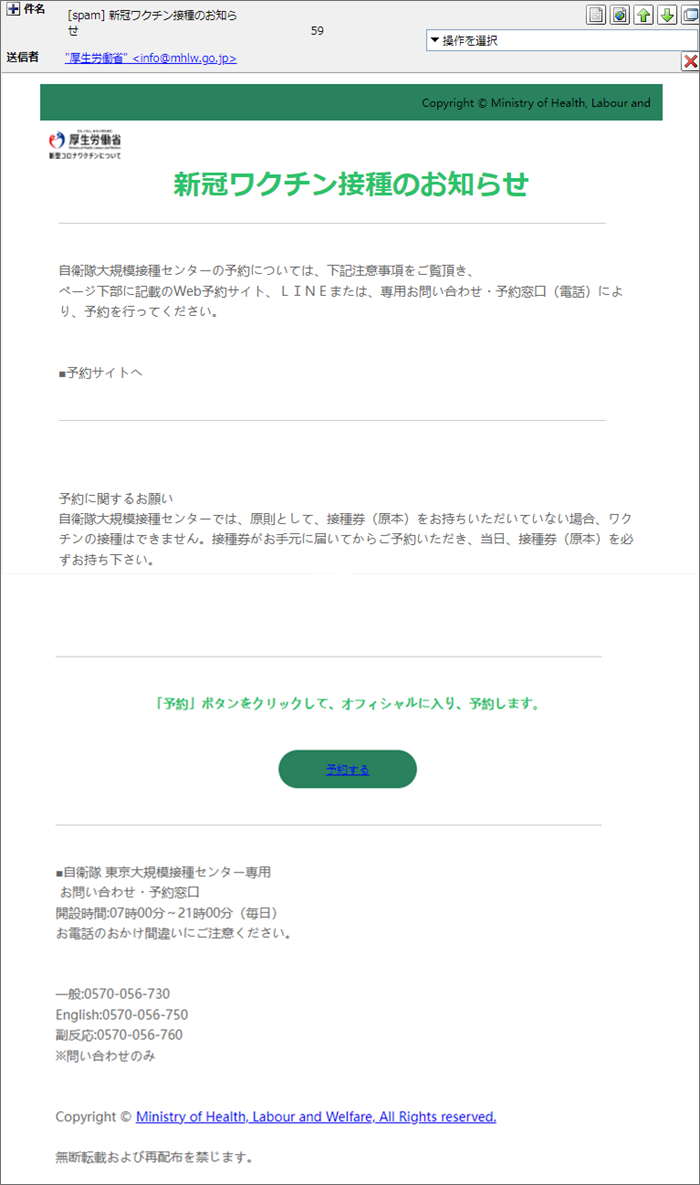

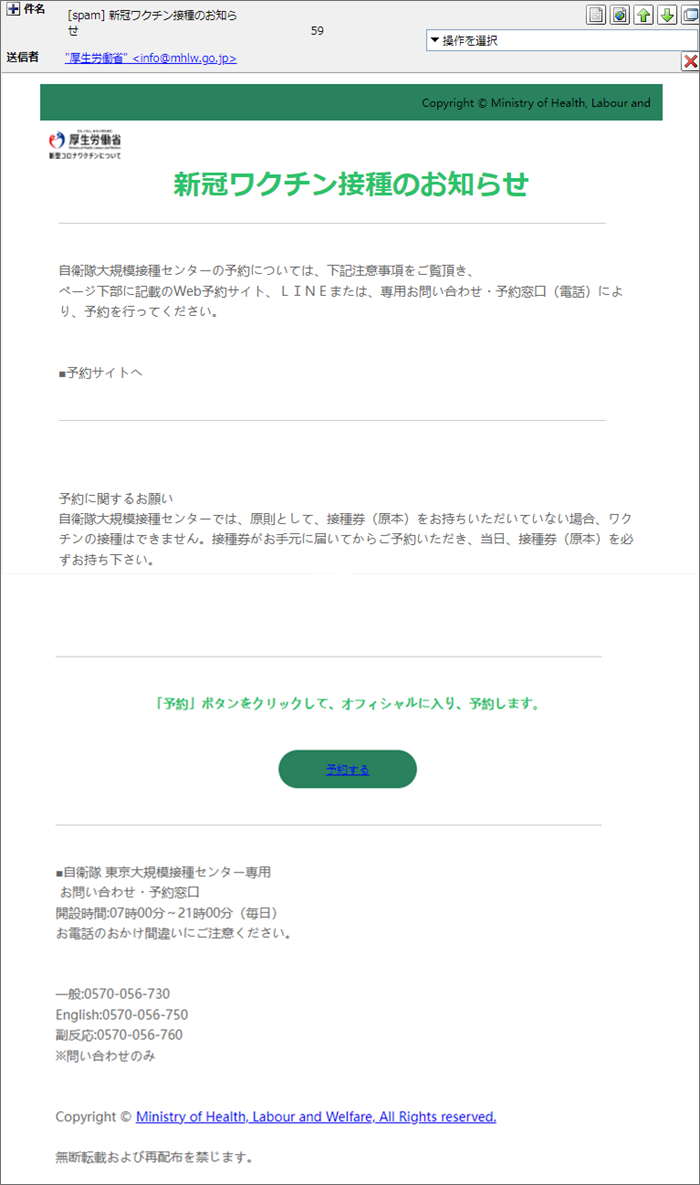

記載されている内容は、自衛隊大規模接種センターの予約をリンクから行えと書かれています。 では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 新冠ワクチン接種のお知らせ」

あれれ?「新冠ワクチン接種」っておかしいですよね?

正しく書くとすれば「新型コロナウイルスワクチン接種」が正解。

それに「新冠」は中国の言い回しで、コロナウイルスの場合は中国では“新型冠状病毒”と

呼ばれているそうです。

ということは、このメールの差出人は恐らくその国の方。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”厚生労働省” <info@mhlw.go.jp>」

上手く化けていますね。

”mhlw.go.jp”は確かに「厚生労働省」のドメインですが、件名に”[spam]”と付けられているので

偽装されているようです。

その辺りを含め、次の項で見ていくことにしましょう。

アドレス偽装を見抜く では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「dkgqpi@mhlw.go.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「202205250521057811021@mhlw.go.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mhlw.go.jp (unknown [175.150.105.86])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

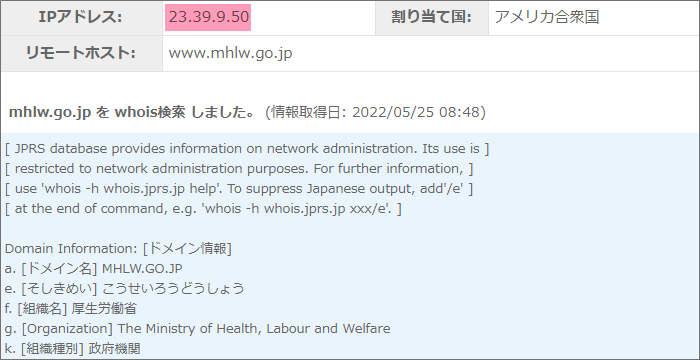

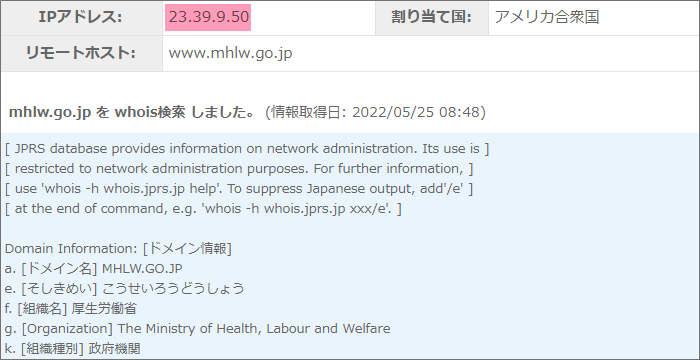

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、厚生労働省のドメイン”mhlw.go.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

はい、ちゃんと厚生労働省のものであることが分かりますよね? ”23.39.9.50”がこのドメインを割当てているIPアドレス。

”Received”に書かれているのが”175.150.105.86”ですから全く異なります。

と言うことは、やはりこのメールアドレスは偽装。

政府機関に成りすます不届き者です!! この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”175.150.105.86”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、「中国遼寧省本渓」付近。

これらの調査では時々見かける場所。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

詐欺サイトは「アマゾンクラウド」上に!? では引き続き本文。 新冠ワクチン接種のお知らせ

自衛隊大規模接種センターの予約については、下記注意事項をご覧頂き、ページ下部に記載のWeb予約サイト、LINEまたは、専用お問い合わせ・予約窓口(電話)により、

予約を行ってください。 ■予約サイトへ 予約に関するお願い 自衛隊大規模接種センターでは、原則として、接種券(原本)をお持ちいただいていない場合、

ワクチンの接種はできません。接種券がお手元に届いてからご予約いただき、

当日、接種券(原本)を必ずお持ち下さい。 「予約」ボタンをクリックして、オフィシャルに入り、予約します。 | なぜだか「LINE」の文字が全角ですね。(笑)

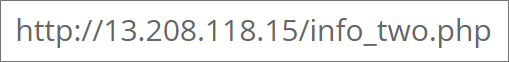

どうやらこのフィッシング詐欺メールは昨年2021年9月中旬頃から出回っているようですね。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「予約する」って書かれたところに張られていて、リンク先の

URLがこちらです。

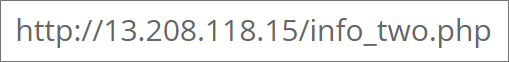

コヤツ大胆不敵!

まかのIPアドレスむき出し。。。(;^_^A

それに政府機関を名乗っておきながらのまさかの”http”…

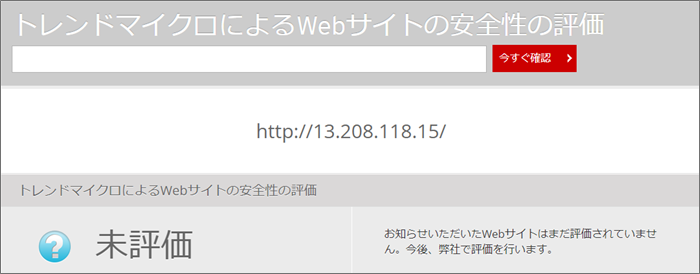

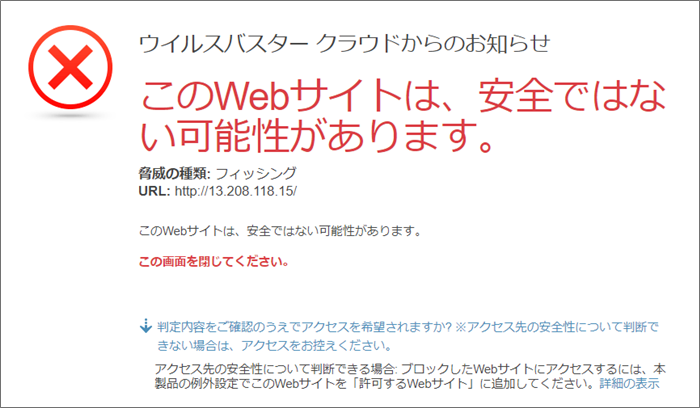

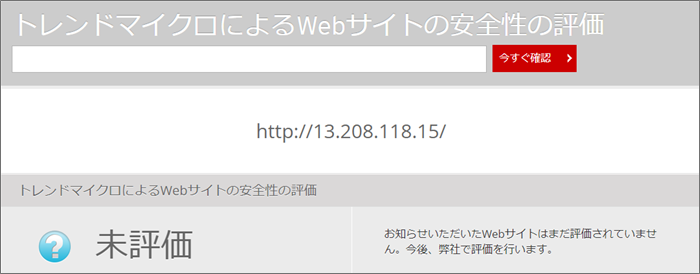

いまどきは政府機関でなくてもSSL化された”https”が当たり前でしょ。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

「未評価」って、ダメダメ!

このような悪質極まりないフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

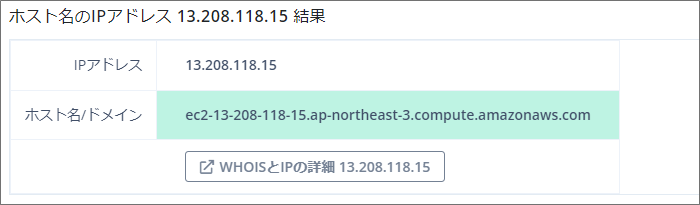

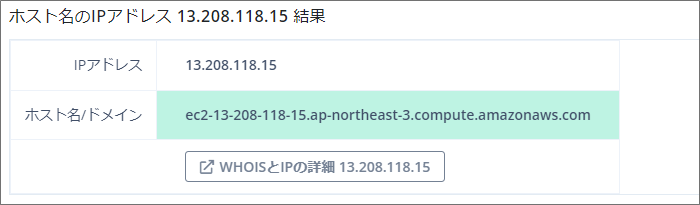

評価を変更していただけるよう早速申請しておきます。 まずはこのIPアドレス”13.208.118.15”を逆引きしてドメインが割当てられているかどうか確認します。 このIPアドレスには”compute.amazonaws.com”なんてドメインが割当てられていました。

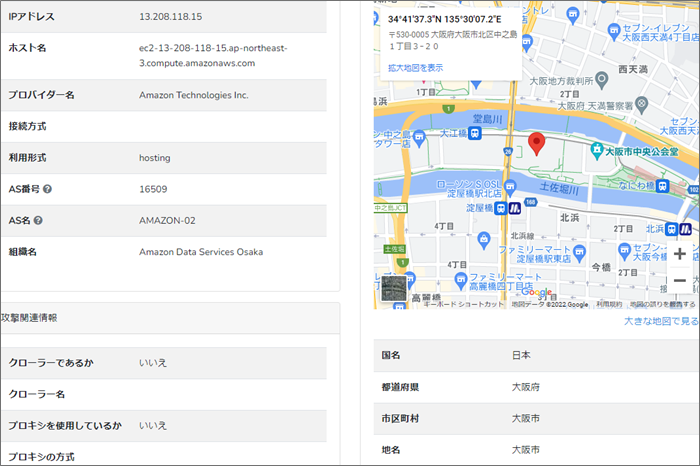

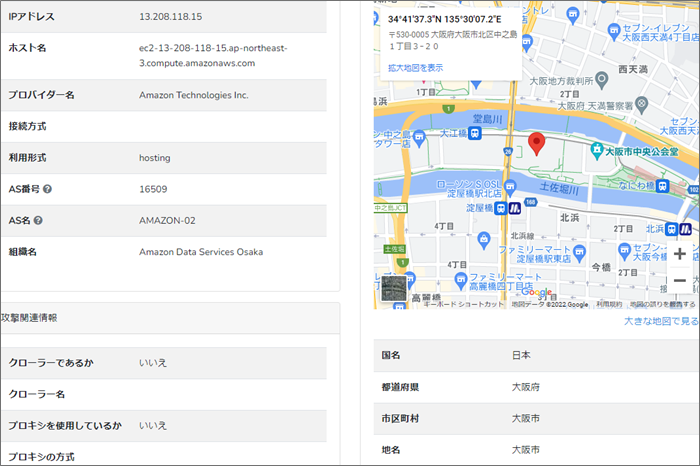

これは、このサイトがアマゾンクラウドにあるレンタルサーバーにあると言うことを示していますね。 今度は、このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上で

ご覧ください。 ピンが立てられのは「大阪市役所」付近。

もちろんそんなところに詐欺サイトを運営するサーバーなんて設置されていないので

あくまでおおよその位置情報です。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

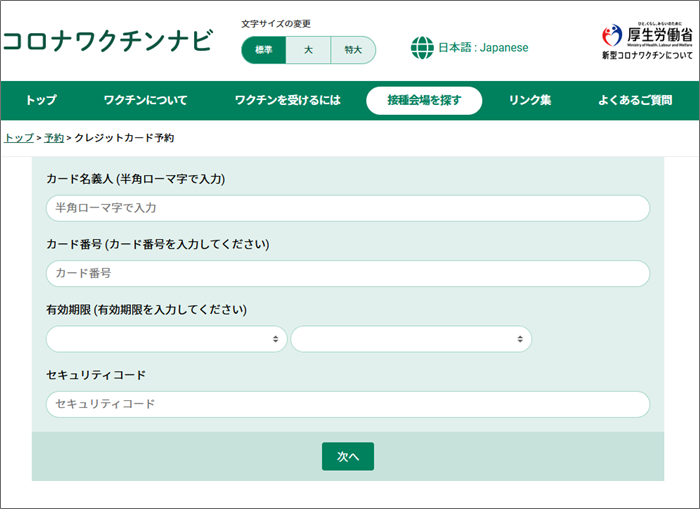

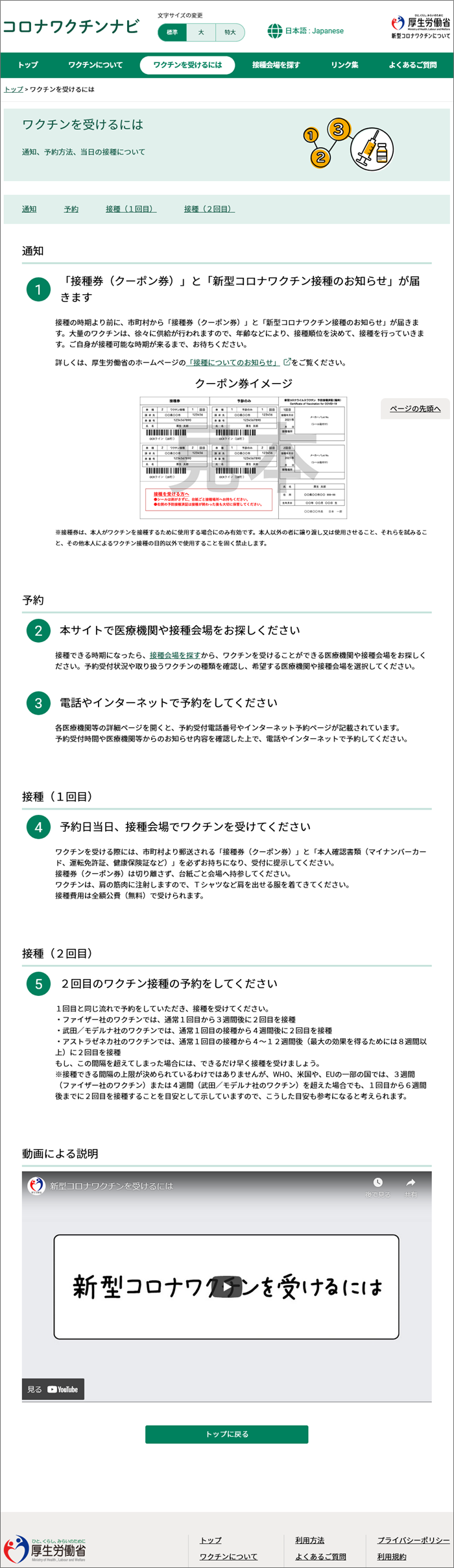

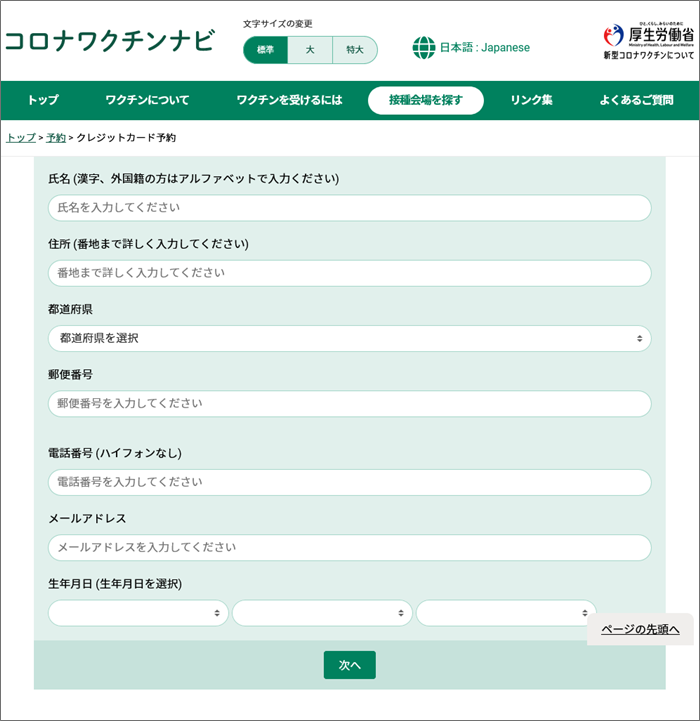

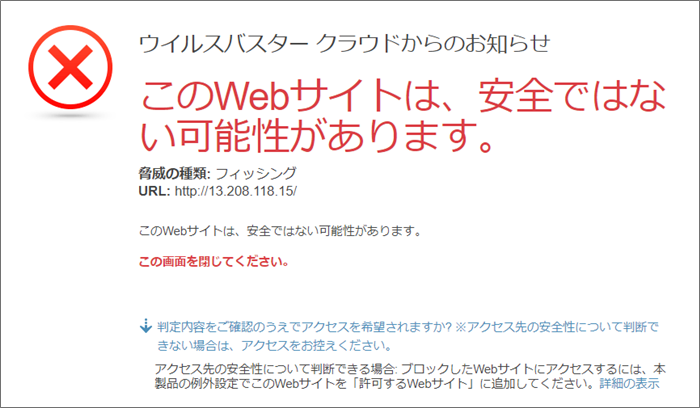

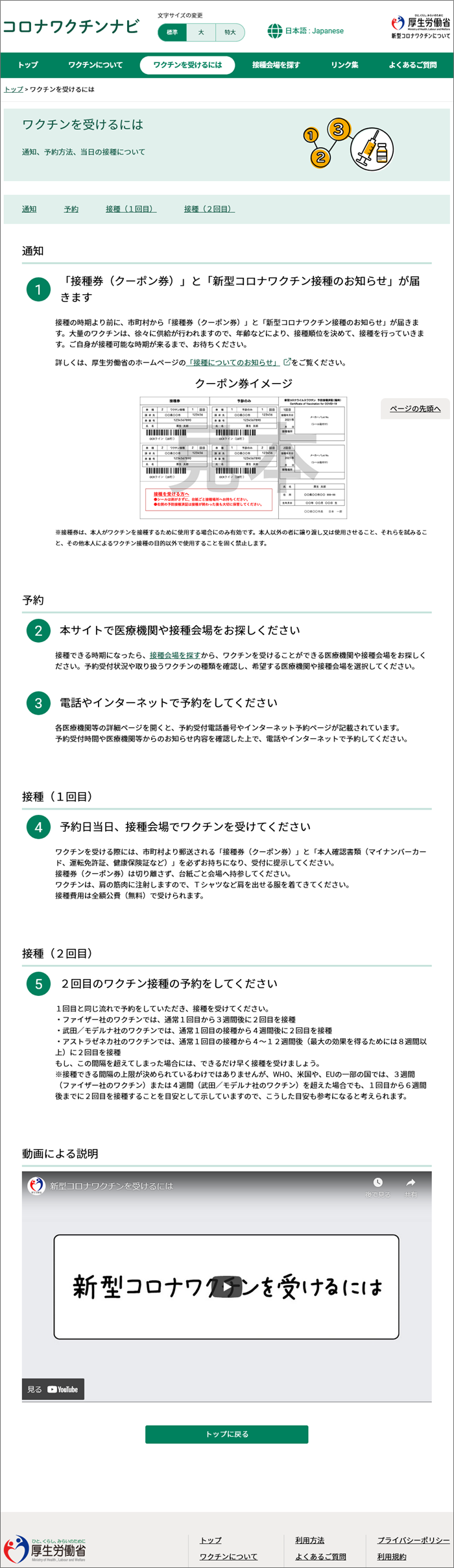

「コロナワクチンナビ」を模した詐欺サイト 安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

「サイトセーフティーセンター」では「未評価」でしたが、ちゃんとウイルスバスターが遮断してくれました。

大きな画像で恐縮ですが、開いた誘導先は、厚生労働省のワクチン情報サイト「コロナワクチンナビ」を

装った偽のウェブサイト。

通知・予約・接種(1回目)・接種(2回目)と4つのリンクがありますね。

でもこれ、どれを押しても同じリンク先です。(笑)

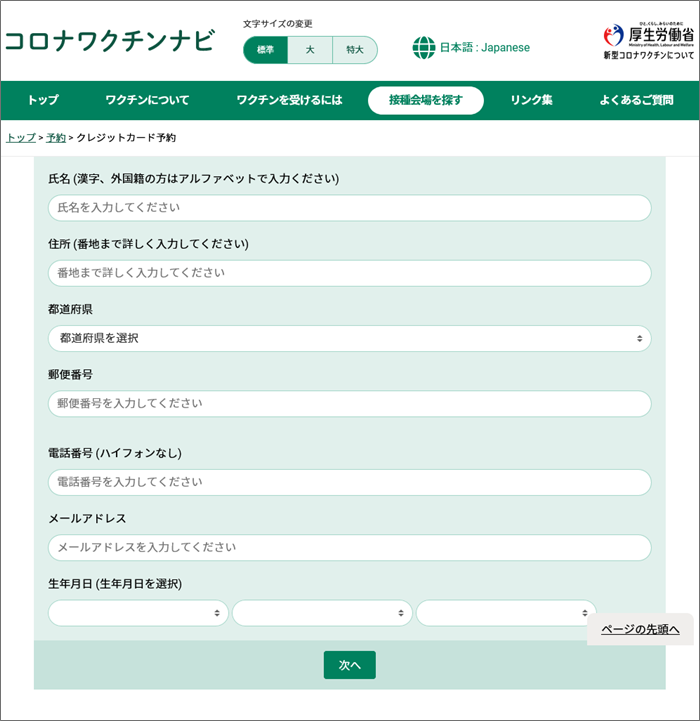

試しに押してみると個人情報を入力するフォームが表示されました。

次に進んでみると、今度はクレジットカードの情報を入力するフォームです。

あれ?ちょっと待った!

ワクチンって無料でしょ??(笑)

それに、接種会場を選ぶことはできないのでしょうか?(汗)

ま、そりゃそうか、このメールは詐欺でしたもんね!(笑)

まとめ 少し長編になってしまいました。(;^_^A

スパムフィルターのないメールサーバーをお使いの方だとメールアドレスが偽装されているので

信じてしまう方も多いのかもしれませんね。

それにリンク先のURLがIPアドレスむき出しになっていても誰もアドレスバーなんて見ないでしょうから

ここも気が付かないのかも知れません。

ほんと、日々気を付けていないといつ自分が被害者になるか…

恐ろしい時代になったものです。

自分の身は自分で守りましょうね! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |