”.xyz”ドメインにはご注意を! とても滑稽なフィッシング詐欺メールが届きました。

もう恥も外聞も無いのでしょうか?

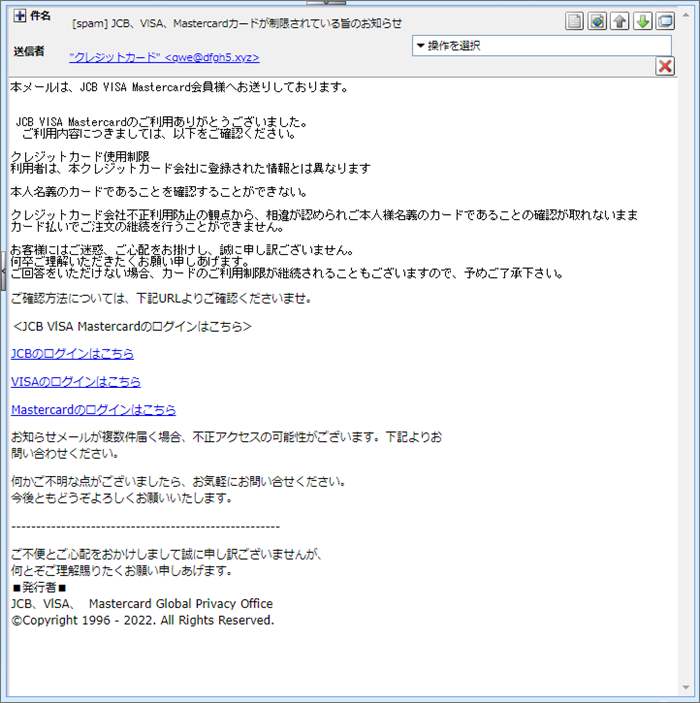

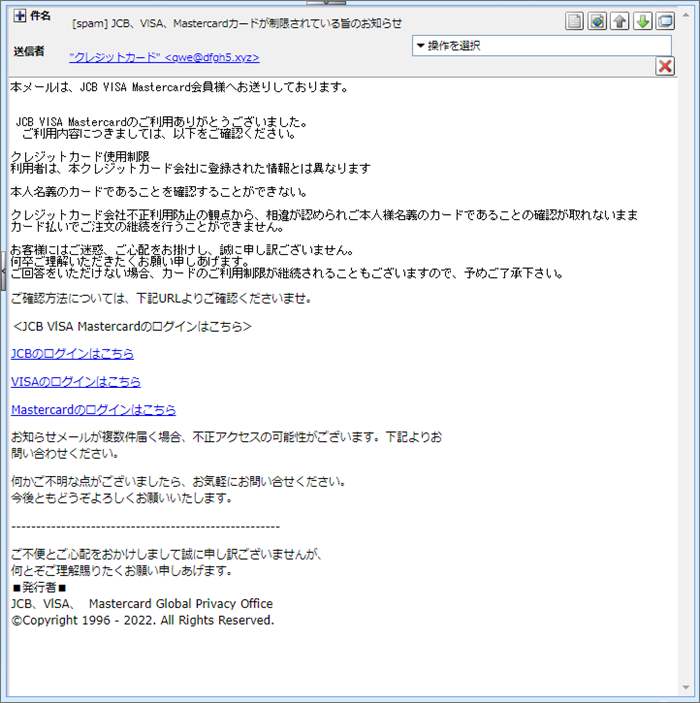

JCB、VlSA、Mastercardの三大決済ブランドに一気に成りすましてしまいました(笑) では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] JCB、VlSA、Mastercardカードが制限されている旨のお知らせ」

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”クレジットカード” <qwe@dfgh5.xyz>」

差出人名が「クレジットカード」って、三社一絡げにするからこうなるんだよね。

”.xyz”ドメインは、格安で取得できるが故にサイバー犯罪によく使われるもの。

三大ブランドに成りすましてしまったものだからどこのメールアドレスにも

偽装できなくなっちゃいましたね(笑)

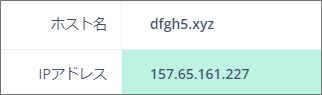

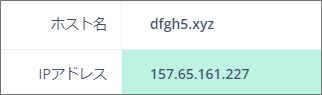

IPアドレスの利用地は千代田区付近 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「qwe@dfgh5.xyz」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20220522221308530184@dfgh5.xyz」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail.qvg13g.xyz (unknown [157.65.161.227])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”dfgh5.xyz”について情報を取得してみます。

”157.65.161.227”がこのドメインを割当てているIPアドレス。

”Received”に書かれているのが”157.65.161.227”ですから全く同じ。

これによりこの差出人のメールアドレス偽装の疑いはありませんでした。 ”Received”のIPアドレス””は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスからの抽出故にかなりアバウトな位置であることをご承知いただいた上でご覧ください。

ピンが立てられたのは、東京都千代田区付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

ログインもさせずに直接カード情報を要求!? では引き続き本文。 | 本メールは、JCB VlSA Mastercard会員様へお送りしております。 JCB VlSA Mastercardのご利用ありがとうございました。

ご利用内容につきましては、以下をご確認ください。 クレジットカード使用制限

利用者は、本クレジットカード会社に登録された情報とは異なります 本人名義のカードであることを確認することができない。 クレジットカード会社不正利用防止の観点から、相違が認められご本人様名義のカードであることの確認が取れないまま

カード払いでご注文の継続を行うことができません。 お客様にはご迷惑、ご心配をお掛けし、誠に申し訳ございません。

何卒ご理解いただきたくお願い申しあげます。

ご回答をいただけない場合、カードのご利用制限が継続されることもございますので、予めご了承下さい。

ご確認方法については、下記URLよりご確認くださいませ。 <JCB VlSA Mastercardのログインはこちら> JCBのログインはこちら VISAのログインはこちら Mastercardのログインはこちら お知らせメールが複数件届く場合、不正アクセスの可能性がございます。下記よりお

問い合わせください。 何かご不明な点がございましたら、お気軽にお問い合せください。

今後ともどうぞよろしくお願いいたします。 | どうして独立した決済ブランドから一括して第三者不正利用を疑ったメールが送られて

くるのでしょうか?

差出人はこれで普通だと思ってこのメールを書き送信したのでしょうか?

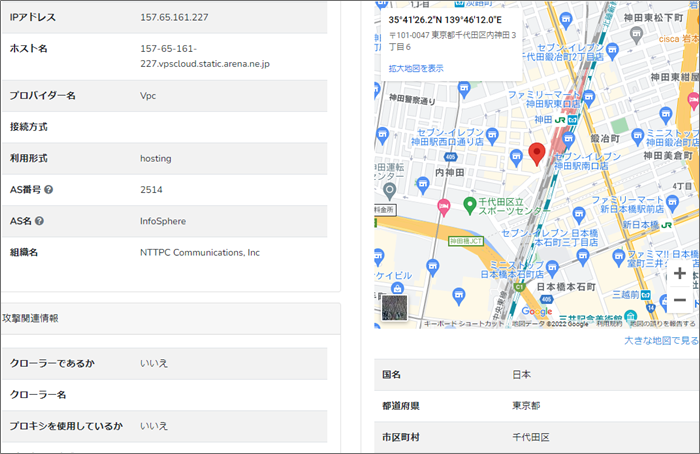

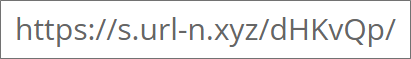

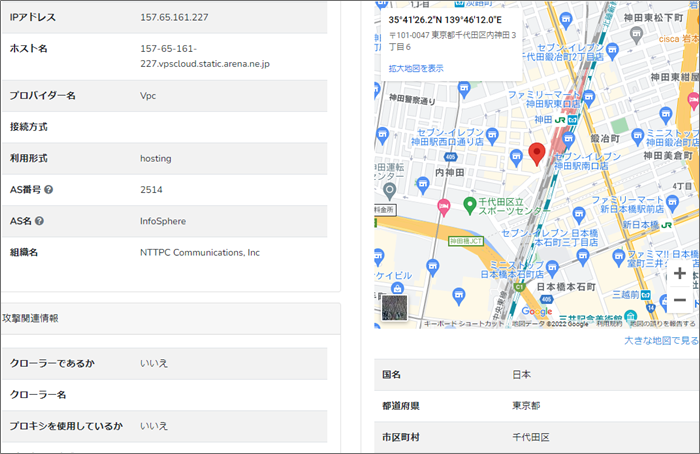

まあ、詐欺メールなのでそんなことどーでも良いのでしょうね。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

当然三社バラバラなのかな?と思えばなんとそのリンクは3つとも同じ場所。

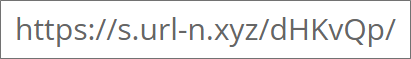

そのリンク先のURLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”s.url-n.xyz”

またもや”.xyz”…ヤバすぎます! このドメインにまつわる情報を取得してみます。

申請者は、アメリカアリゾナ州フェニックスにあるレジストラ。

このドメインを割当てているIPアドレスは”172.67.143.245”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、カナダのトロントにあるトロント旧市役所付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

わ~っ、ログインさせることも無く直接カードの情報を求めてきています!

いくら何でもそれはおかしいでしょ?

それに「あなたの情報を確認し、続ける」なんて日本語がおかしなボタンが付けられています。

まとめ 三社ひとまとめにしたこのようなメールに騙される方はいらっしゃらないとは思いますが、一応

エントリー書かせていただきました。

それにしても、ログインもさせずに直接カード情報を聞いてくるとは何とも強気な詐欺師ですね。(笑) いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |