らしからぬメールアドレス 相も変わらず「ETC利用照会サービス」さんを騙るメールが後を絶ちません。

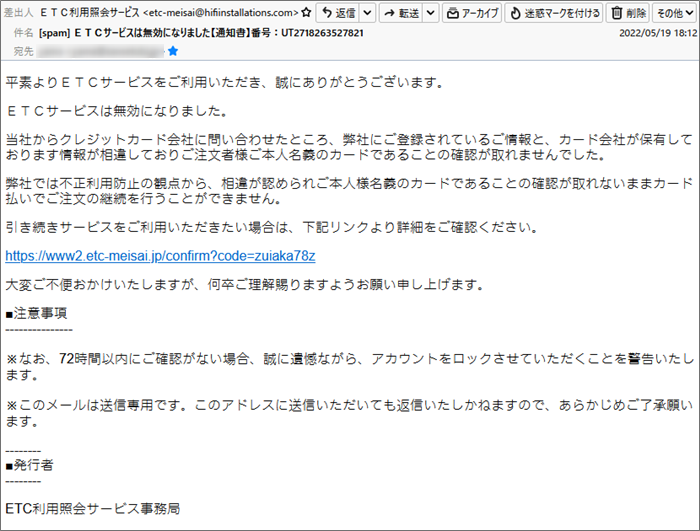

今朝もこのように怪しいメールが届いていました。

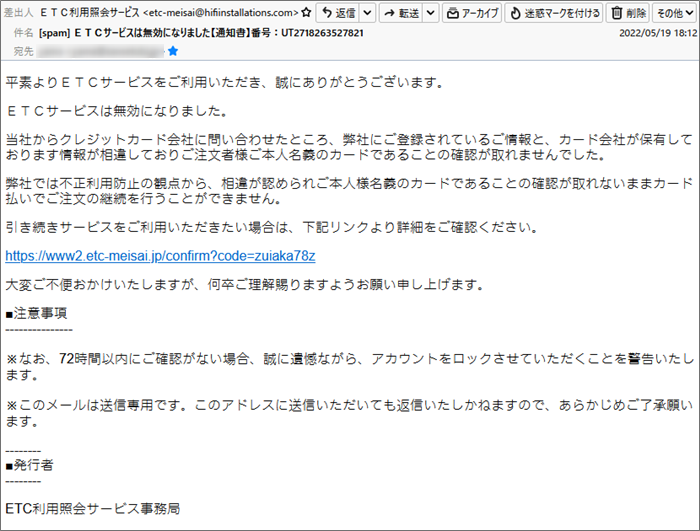

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] ETCサービスは無効になりました【通知書】番号:UT2718263527821」

末尾の数字はでたらめな通し番号でこのメールを信憑性を高めるためのものです。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「ETC利用照会サービス <etc-meisai@hifiinstallations.com>」

件名もそうですが、どうもフィッシング詐欺メールの作者は、全角アルファベットがお好きなようです。

私なんか、領域がたくさん必要となるのでできるだけ2バイト文字は使わないようにしているのに…

「ETC利用照会サービス」さんには、れっきとした”etc-meisai.jp”ってドメインをお持ちです。

それなのにこのような”関連性の無いドメインを使ったメールアドレスで大切なユーザーに

メールを送るなんて絶対にあり得ません!

メールアドレスの偽装は無し では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「etc-meisai@hifiinstallations.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「202205191812361438610@hifiinstallations.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

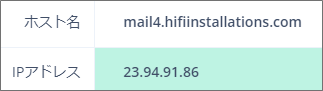

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail4.hifiinstallations.com (mail4.hifiinstallations.com [23.94.91.86])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

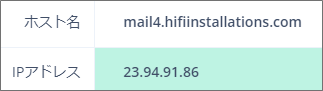

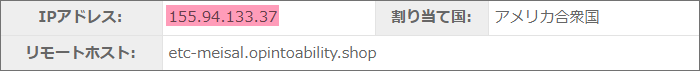

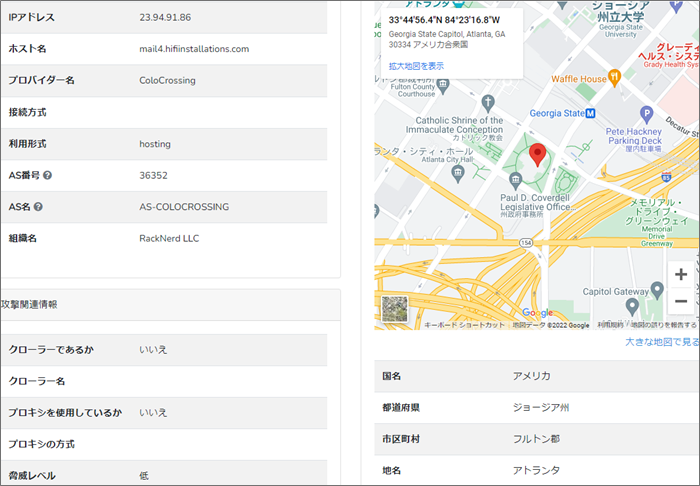

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”Received”に記載のある”mail4.hifiinstallations.com”について情報を取得してみます。

”23.94.91.86”がこのドメインを割当てているIPアドレス。

”Received”に書かれているものと同じですのでメールアドレスの偽装はありませんでした。 ”Received”のIPアドレスは、差出人が利用しているメールサーバーのもの。

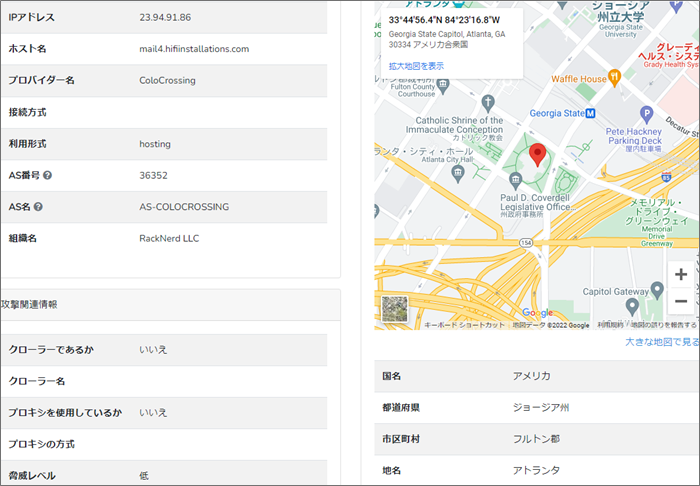

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは、アメリカのアトランタ付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

「ご情報」って言います? では引き続き本文。 | 平素よりETCサービスをご利用いただき、誠にありがとうございます。 ETCサービスは無効になりました。 当社からクレジットカード会社に問い合わせたところ、弊社にご登録されているご情報と、

カード会社が保有しております情報が相違しておりご注文者様ご本人名義のカードであることの

確認が取れませんでした。 弊社では不正利用防止の観点から、相違が認められご本人様名義のカードであることの

確認が取れないままカード払いでご注文の継続を行うことができません。 引き続きサービスをご利用いただきたい場合は、下記リンクより詳細をご確認ください。 | はい、おかしいですよね?

日本人で「情報」に「ご」を付ける人います?いませんよね…(笑)

で、ETCで「ご注文者」ってのもあり得ない表現。

どうせどこかのショップに成りすましたフィッシング詐欺メールで使った本文をコピペし

そのまま流用したんでしょう。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

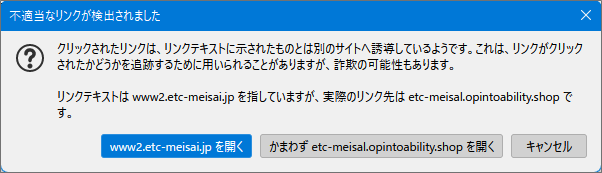

そのリンクは、本文に直書きされていて、リンク先のURLがこちらです。

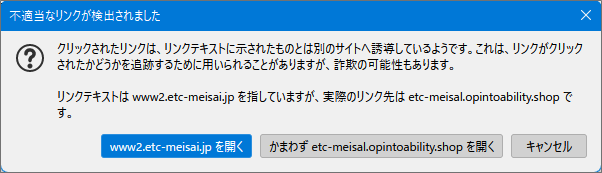

おっと、今度はちゃんと「ETC利用照会サービス」さんの正規ドメイン”etc-meisai.jp”が使われてるじゃん。

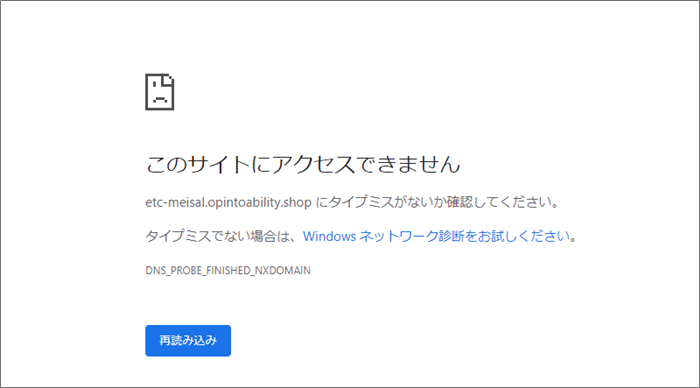

と、思いリンクをクリックしてみると、このような警告が。。。

そりゃそうですよね、正規ドメインが使える訳ないもん(笑)

このサイトの危険性をノートンの「セーフウェブレポート」で確認してみます。

このように既に危険サイトと認識されており、「このページを表示しないことを推奨します」

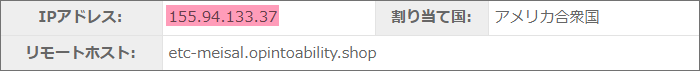

と書かれています。 このURLで使われているドメインは、サブドメインを含め”etc-meisal.opintoability.shop”

このドメインを割当てているIPアドレスを取得してみます。

このドメインを割当てているIPアドレスは”155.94.133.37”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

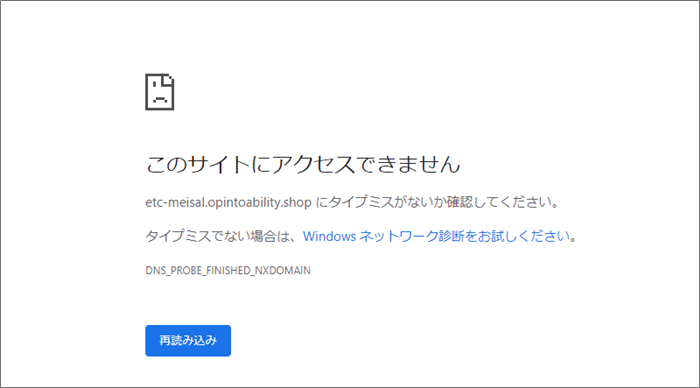

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 おっと、残念ですがアクセスできませんでした。

詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ 差出人のメールアドレスも「ETC利用照会サービス」さんのものでもないし

リンクも偽装されているし、本文の日本語もぎこちないし。

これだけヒントが揃っているんだから騙される人も少ないがと思うんですが

それでもコロッと騙されてしまう方いるんですよね。

「ETC利用照会サービス」以外にも大量のフィッシング詐欺メールが流れているので

気を抜けない日々が続きますね。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |