「三菱限度額」っておかしくない? 書いてる先から次々送られてくるので行きつく暇がありません。(;^_^A

今度は「三菱顧客サービス」なる所から届いた件名と内容が一致しないフィッシング詐欺メールです。

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] ·三菱限度額の増枠可能のご案内メール」

件名の「·」は何の意味があるのでしょうか?リストにでもしたかったのでしょうか…

それに「三菱限度額」ってのもおかしな表現ですよね?

普通なら「ご利用限度額」とか書きません?(笑)

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「三菱顧客サービス <mufg-card-update1@gygxbzn5d.cn>」

「三菱UFJニコス」さんには、れっきとした”mufg.jp”ってドメインをお持ちです。

それなのにこのような”gygxbzn5d.cn”なんて中国のトップレベルドメインを使った

メールアドレスで大切なユーザーにメールを送るなんて絶対にあり得ません!

アドレス偽装は無し では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「mufg-card-update1@gygxbzn5d.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「202205160839573531072@gygxbzn5d.cn」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from gygxbzn5d.cn (unknown [202.61.181.151])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

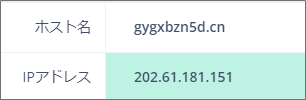

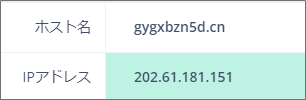

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”gygxbzn5d.cn”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”202.61.181.151”がこのドメインを割当てているIPアドレス。

”Received”に書かれているのと同じですから、このメールアドレスは偽装されていません。 ”Received”のIPアドレス”202.61.181.151”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

かなりアバウトであることをご了承してご覧いただくとして、ピンが立てられたのは

「東京都千代田区」付近です。

使われたプロバイダー名は中華系の「CTG Server Ltd」

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

文頭の「本」って何の意味があるの? では引き続き本文。 | 本いつも弊社カードをご利用いただきありがとうございます。 このたび、ご本人様のご利用かどうかを確認させていただきたいお取引がありましたので、

誠に勝手ながら、カードのご利用を一部制限させていただき、ご連絡させていただきました。 つきましては、以下へアクセスの上、カードのご利用確認にご協力をお願い致します。

ご回答をいただけない場合、カードのご利用制限が継続されることもございますので、

予めご了承下さい。 | また、このメールも意味なく文頭に「本」と書かれていますね。

よっぽど本がお好きなのでしょうか?(笑)

ま、それ以外は、反吐が出るほど見慣れた内容。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

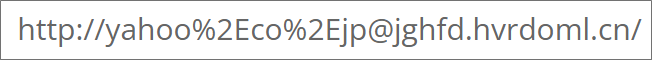

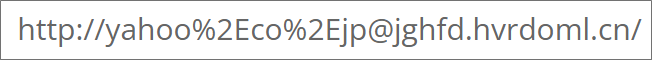

そのリンクは「ご利用確認はこちら」って書かれたところに張られていて、リンク先の

URLがこちらです。

でも、偽装されていて実際に接続されるのはこちらのURL

どっちにしても同じドメインですけどね。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

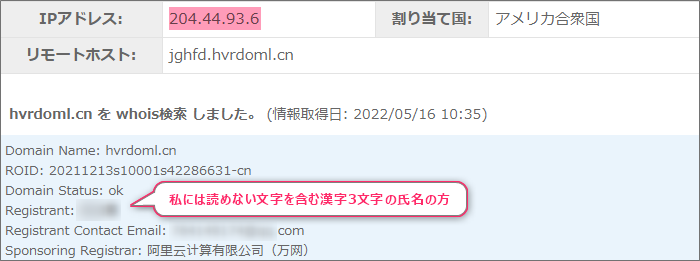

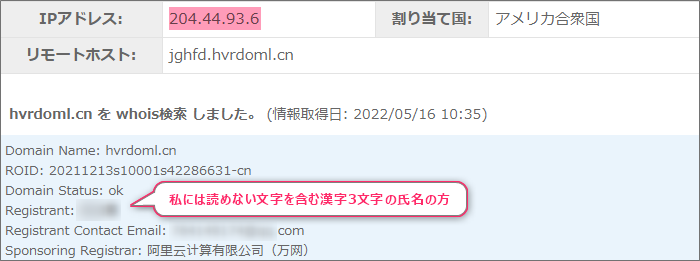

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”jghfd.hvrdoml.cn”

このドメインにまつわる情報を取得してみます。

持ち主は、私には読めない文字を含む漢字3文字の氏名の方。

ドメインの管理は、中国のIT企業のアリババに委託されていますから、この方がどこの国の方かは

大体想像付きますよね? このドメインを割当てているIPアドレスは”204.44.93.6”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、フィッシング詐欺サーバーの密集地でロサンゼルス近郊にある

リトルトーキョーにほど近い場所。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 開いたのは、MUFGカードユーザーのインターネットサイト。

何かをミスっているのでしょうが中央のローリングする画像がリンク切れしていますね。

もちろん詐欺サイトですから絶対にログインしないでください!

まとめ 三菱UFJニコスカードの成りすましは非常に多く日に何通も受け取ります。

だいたい私、ここのカード持ってないので何を書かれようが御構い無しで速攻ゴミ箱行きです。(笑)

皆さんも三菱UFJニコスカードからのメールでリンクからログインを促されても絶対に

接続しないでくださいよ! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |