『詐欺メール』楽天から「アカウントか制限されています、支払い情報の復旧」と、来た件

| 中華フォントのメール | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

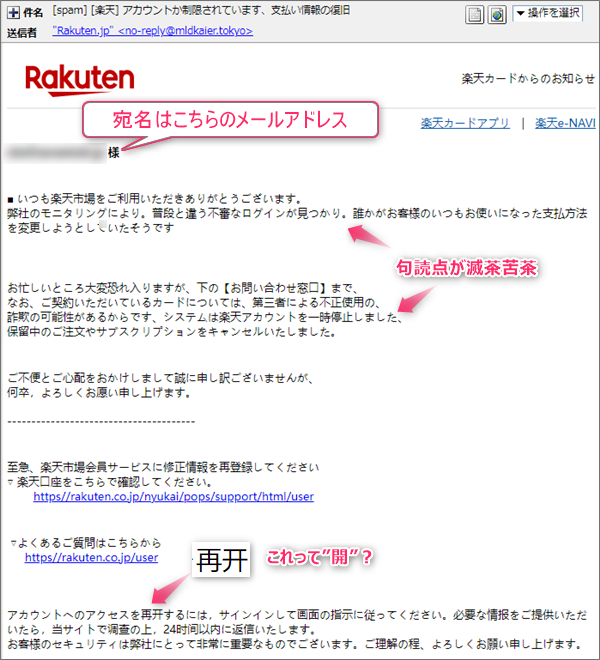

句読点が…またまた楽天市場を騙ったフィッシング詐欺メールです。

書かなきゃいいのに宛名はこちらのメールアドレスに”様”を付加したもの。 最後の段落には鳥居のような読めない漢字も。 これじゃ怪しい以外何物でもありません。 楽天がロシアから?ではこのメールのプロパティーから見ていきます。 件名は 差出人は では、このメールのヘッダーソースを確認し調査してみます。

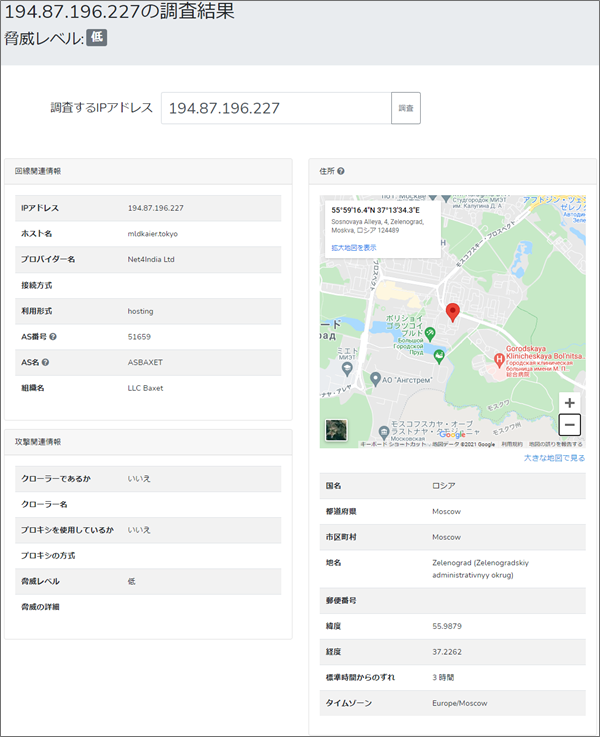

では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう!

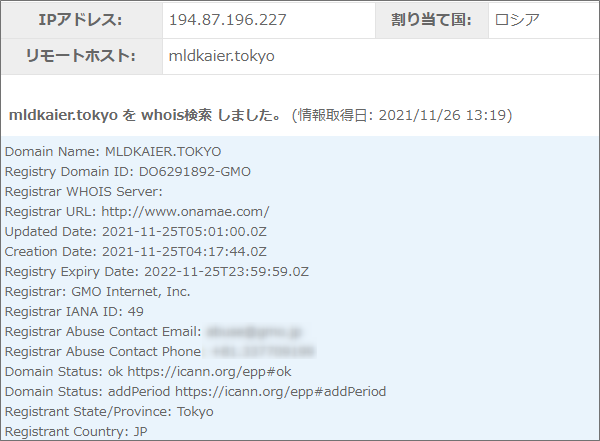

この結果から差出人のメールアドレスにあったドメインに”Received”に記載されていた

おおよそのですが、このメールを送信したサーバーは「ロシア・モスクワ・ゼレノグラード」 詐欺サイトの旬は短く…本文に記載されている詐欺サイトへのリンクURLはこのように記載されています。

でも、これは偽装で実際はこのようなURLのサイトへリンクされます。

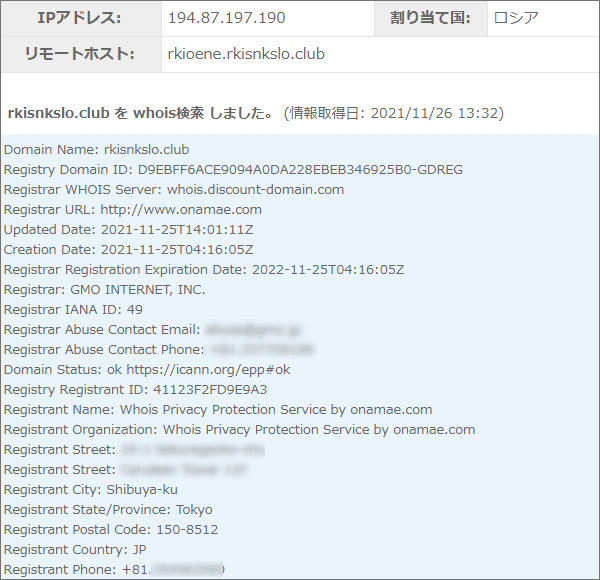

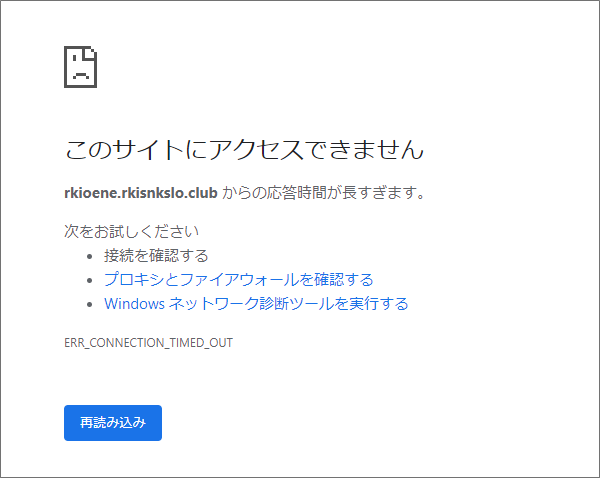

使われているドメインは”rkioene.rkisnkslo.club”

このドメインはGMOが所持しています。

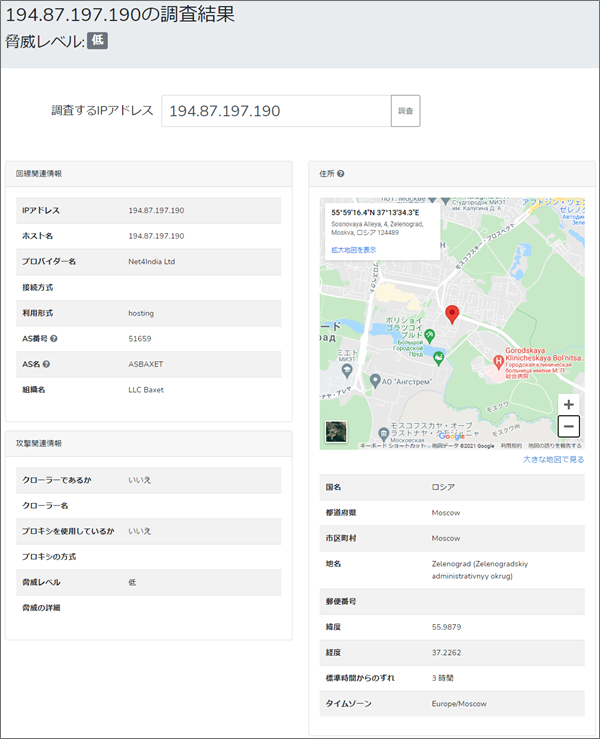

先程メールでも出てきた場所と同じですね。 詐欺サイトの旬は短く、接続してみると既にサイトは閉鎖されていました。

まとめメールのドメインも詐欺サイトのドメインも国内からの申請でどちらもモスクワで運用 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールGMO,IPアドレス,Message ID,mldkaier.tokyo,rakuten.co.jp,Received,Return-Path,rkioene.rkisnkslo.club,SMS,SPAM,YaHei,アカウントか制限されています、支払い情報の復旧,サイバーアタック,ジャンクメール,ゼレノグラード,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ワードサラダ,中華フォント,完コピ偽サイト,拡散希望,楽天,楽天市場,注意喚起,渋谷区,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺サイトの旬は短い,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』猶予無し「【重要】UC CARDカードご利用確認」と、来た件

650回目の詐欺メール紹介エントリー ※ご注意ください! 当エントリーは迷惑メー ...

『詐欺メール』緊急拡散希望!「メールボックスから 4 通の未配信メールが送信されました」と、来た件

急増中のウィルス付きメールにご注意! ※ご注意ください! このブログエントリーは ...

『詐欺メール』昨日に引き続き複数の爆破予告メールが届いた件

しばらく続くのでしょうか ※ご注意ください! このブログエントリーは、フィッシン ...

『迷惑メール』「[緊急通知]Amazonプライムの更新設定を解除いたしました!」と来た件

差出人と件名に「ワードサラダ」で詐欺メール確定! 迷惑メールも進化する?! 今朝 ...

『詐欺メール』Rakuten.co.jp から「アカウントのセキュリティ」と、来た件

おいおい、呼び捨てかい!! ※ご注意ください! 当エントリーは迷惑メールの注意喚 ...