【実例解析】 !mail@ abc.co.jp の終了を防ぐためにドメイン検証が進行中です。

【調査報告】最新の詐欺メール解析レポート

メールの解析結果とサーバー回線情報の動的エビデンス | ■ 最近のスパム動向

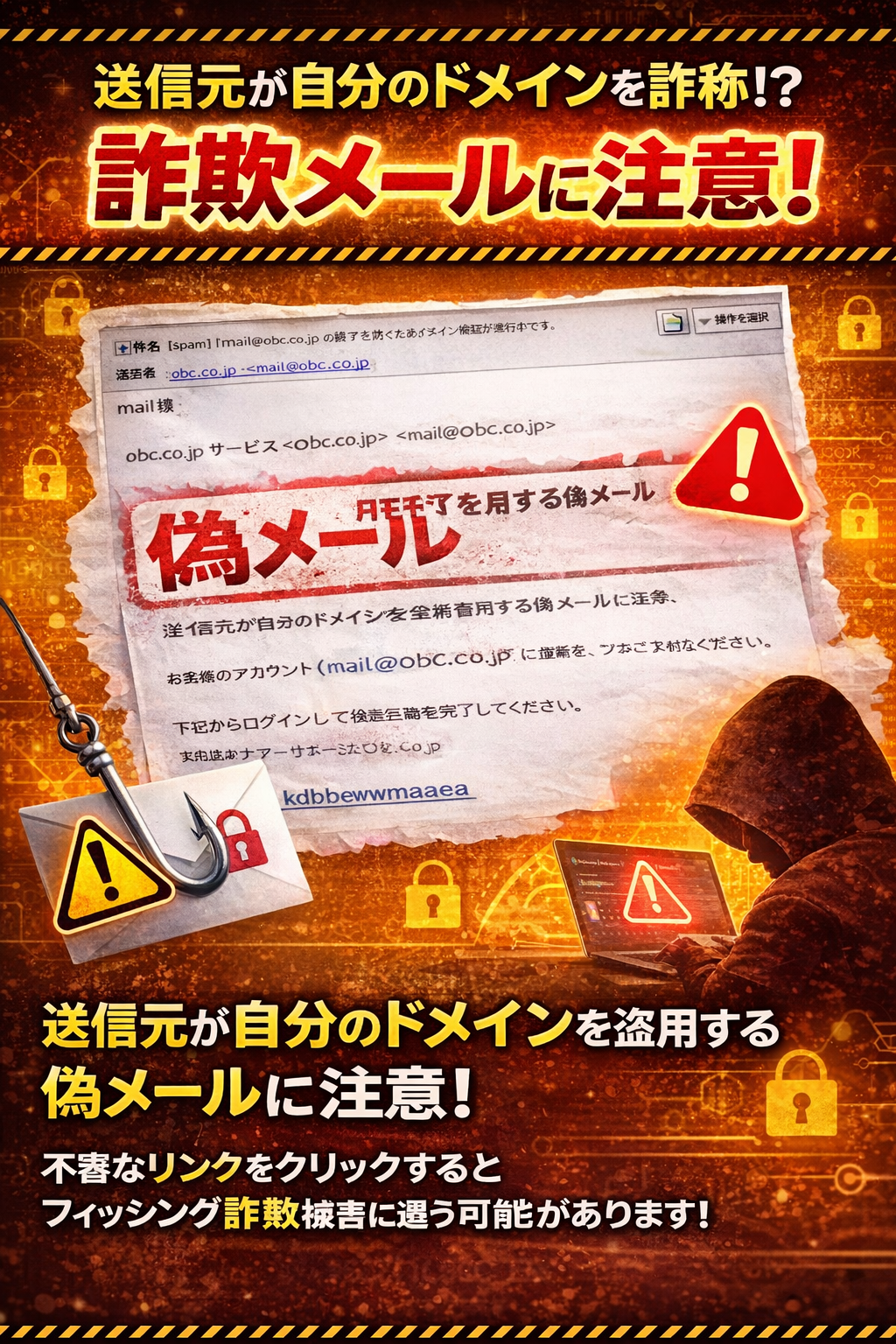

今回ご紹介するのは「abc.co.jp」を騙るメールですが、その前に最近のスパム動向を解説します。2026年現在、ドメインの所有権確認や「検証が進行中」といった技術用語を使い、利用者の焦りを誘う手口が主流です。特に、法人ドメインの管理者を装い、組織内の認証情報を一括で狙う「ビジネスメール詐欺(BEC)」の前兆となるフィッシングサイトへの誘導が目立っています。

| ▼ 受信メール解析データ | 件名 | [spam] !mail@ abc.co.jp の終了を防ぐためにドメイン検証が進行中です。 | | 件名の見出し | 冒頭に「[spam]」が付与されています。サーバー側で既に危険性が検知されている証拠です。 | | 送信者 | “abc.co.jp” <mail@ abc.co.jp> | | 受信日時 | 2026-02-19 8:58 | 【重要】送信者が「mail@ abc.co.jp」となっており、受信者のメールアドレスをそのまま盗用しています。自分自身のアドレスから届いたと錯覚させる悪質な手法です。 | ▼ メール本文の再現(解析用) ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。

mail様abc.co.jp サービスをご利用いただきありがとうございます。 お客様のアカウント(mail@ abc.co.jp )のパスワードの有効期限が切れています。ただちにご対応ください。 2026-2-19 a.m. 8:58:03 下記からログインしてパスワードを更新してください。有効なユーザー名とパスワードでログインできない場合は、アカウントが停止され 390;いる可能性があります。 こちらからログインして操作を完了してください。 abc.co.jp カスタマーサポートチーム abc.co.jp 参照番号 : kdbbewvmaea | | ▼ 専門的考察:メールのデザインと犯人の意図 ■ 犯人の目的

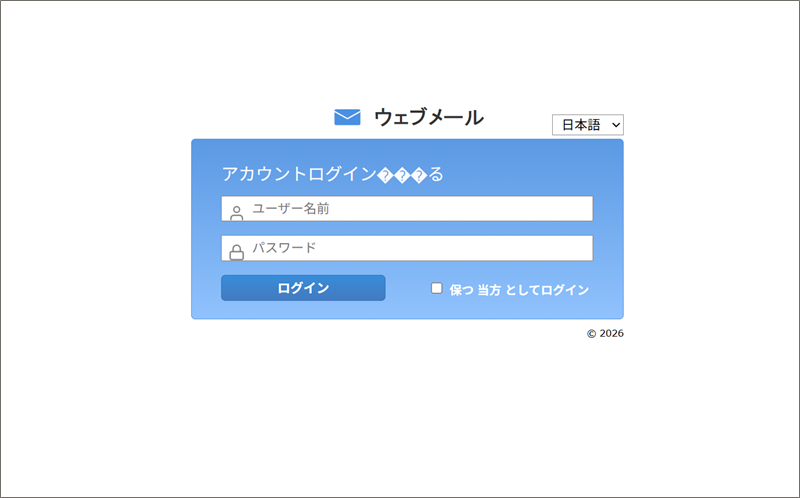

このメールの目的は、「ウェブメールのログイン認証情報(ユーザー名・パスワード)の窃取」です。取得したアカウントは、更なるスパムメールの送信台座や、組織内ネットワークへの侵入の足掛かりとして悪用されます。

■ デザインと異常点

本文中に「停止され 390;いる」といった文字化けが見られます。また、宛名が「mail様」とアドレスの@より前を機械的に引用している点、文末に謎の「参照番号」を付与して公的な通知を装っている点が非常に怪しいポイントです。

| ■ 送信元(Received)回線調査レポート | Received情報 | from abc.co.jp (unknown [211.119.252.125]) | | 判定 | カッコ内の 211.119.252.125 は、信頼できる実際の送信元IPアドレスです。 | | 送信元IPアドレス | 211.119.252.125 | | ホスティング社 | KOREA TELECOM (South Korea) | | 設置国名 | 韓国 | 【詳細データ】211.119.252.125 の回線解析ページへ | ■ 誘導先ドメインの徹底解析(Whois情報) 誘導先URL: hxxps://vrevcn[.]edgeone[.]app/#mail@abc.co.jp (伏字) | ドメイン名 | edgeone.app (サブドメイン vrevcn) | | ドメイン登録日 | 2023-04-12(親ドメイン) / サブドメインは直近生成 | | IPアドレス | 172.64.155.188 | | ホスト/国 | Cloudflare, Inc. / アメリカ合衆国 | 【解析コメント】

ドメイン自体の登録日は古く見える場合でも、詐欺師は既存のプラットフォーム(edgeone.app等)のサブドメインを悪用し、攻撃の直前に「使い捨てのURL」を生成します。whois.domaintools.com等で確認すると、多くの場合、攻撃開始の数日前から数時間前に設定が変更されています。これは通報による閉鎖を逃れるための典型的な動きです。 【詳細データ】172.64.155.188(リンク先)の回線解析ページへ | ▼ リンク先に待ち構える偽のログイン画面 ※以下の画像のようなページが表示されたら、絶対に入力してはいけません。

| ■ まとめと対処方法

今回の事例は、送信元を自分自身のドメインに偽装し、システム通知を装う非常に巧妙なものです。しかし、送信元IPが海外(韓国)であること、ドメインの登録・更新が攻撃直前に行われていることが決定的な証拠です。

| |