【重要】お支払い情報の更新をお願いします|ロリポップ!を装う詐欺メール解析

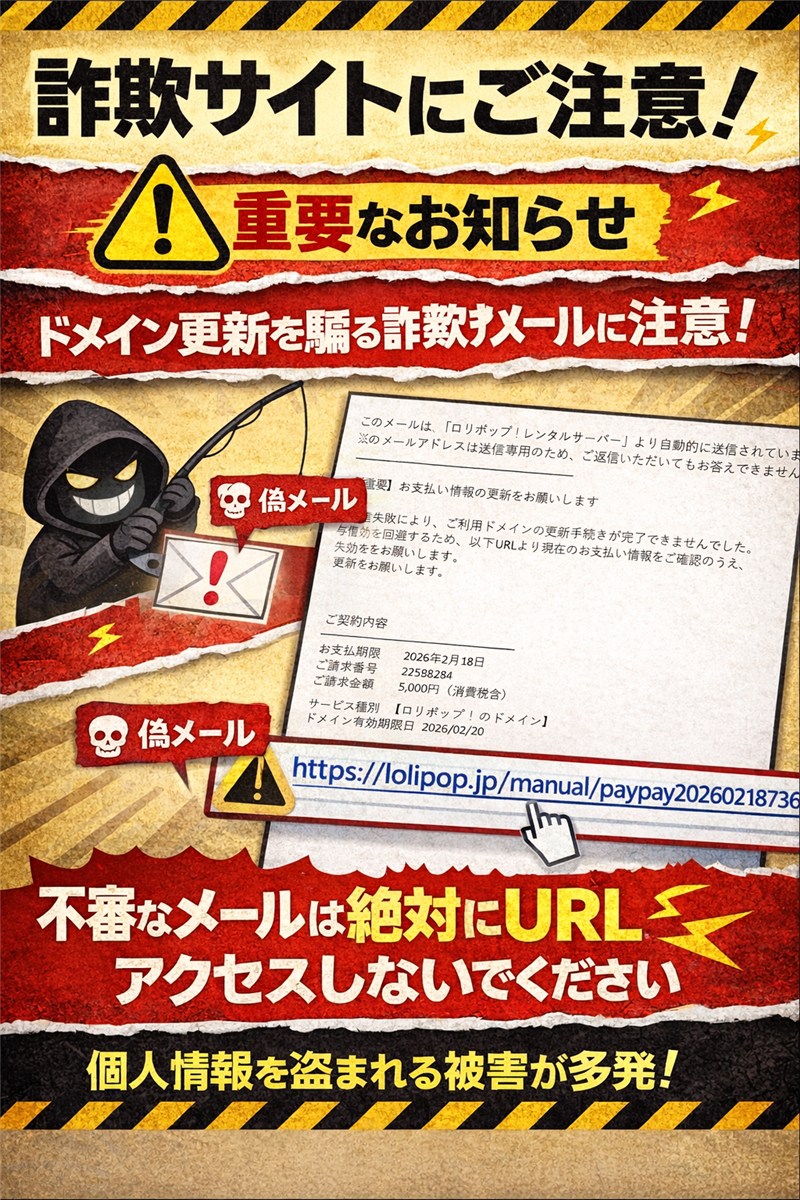

【調査報告】最新の詐欺メール解析レポート ■ メールの解析結果:ロリポップ!を騙るフィッシング詐欺 | ▼ 最近のスパム動向 今回ご紹介するのは「ロリポップ!」を騙るメールですが、その前に最近のスパムの動向を解説します。2026年に入り、クラウドサービスの支払期限やドメイン失効を装った「再請求」型の攻撃が急増しています。特に週末や祝日前など、サポート窓口が手薄になるタイミングを狙って一斉送信される傾向があり、本物と見紛う事務的な文面でユーザーの焦りを誘う手口が巧妙化しています。 | ■ メール基本情報 | 件名: | [spam] 【ロリポップ!】《再請求》ドメイン更新費用のお知らせ | | 件名の見出し: | 件名に「[spam]」が含まれています。これは受信サーバーのスパムフィルタが「統計的に高い確率で詐欺である」と判定した明示的な証拠です。 | | 送信者: | ロリポップ! <wduqubtiy@koushusupple-hikaku.com> | | 受信日時: | 2026-02-18 17:49 | 【送信者情報】 送信元アドレスが公式サイト(lolipop.jp)ではなく、無関係なドメインです。これは送信者の正規アドレスではなく、受信者のリストを盗用または悪用して生成されたものと推測されます。 | ▼ メール本文の忠実な再現 ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。

このメールは、「ロリポップ!レンタルサーバー」より自動的に送信されています。

※このメールアドレスは送信専用のため、ご返信いただいてもお答えできません。

【重要】お支払い情報の更新をお願いします 与信失敗により、ご利用ドメインの更新手続きが完了できませんでした。

失効を回避するため、以下URLより現在のお支払い情報をご確認のうえ、

更新をお願いします。 ■ご契約内容

お支払期限 2026年2月18日

ご請求番号 22588284

ご請求金額 5,000円(消費税含) サービス種別 【ロリポップ!のドメイン】

ドメイン有効期限日 2026/02/20 ■支払い方法 ■PayPay

hxxps://lolipop.jp/manual/paypay***20260218736647 (※伏せ字加工済み) | ▼ 専門解析:犯人の目的と違和感 この犯人の目的 この攻撃の目的は、PayPayの認証情報や個人情報を奪取することです。ロリポップ!という信頼性の高いサービス名を悪用し、「ドメイン失効」という深刻なリスクを突きつけることで、被害者に「確認しなければならない」と思わせるフィッシング詐欺です。 技術的解説と怪しい点 文面は非常に事務的で本物らしく構成されていますが、宛名(契約者名)が一切ないことが最大の特徴です。正規の請求メールであれば、必ず登録されている氏名が記載されます。また、リンク先のドメインを隠すために、一見公式に見えるURLを本文に直接記述していますが、実際の遷移先は全く異なるサーバーです。 公式サイトでの注意喚起:

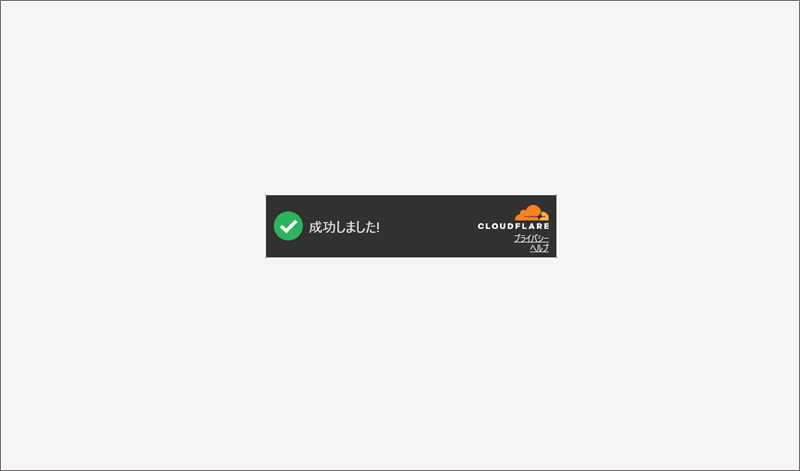

【注意喚起】不審なメールに関する公式アナウンス | ■ メール回線関連情報(送信元) 以下のデータは、メールヘッダーから抽出された「Received」情報に基づく通信経路の証拠です。 | 送信元ホスト情報 | from koushusupple-hikaku.com (122x218x100x90.ap122.ftth.ucom.ne.jp) | | 送信元IPアドレス | 122.218.100.90 (※信頼できる送信経路情報) | | ホスティング/国 | UCOM (Japan) | | 送信ドメイン整合性 | 公式ドメインと不一致(偽装確定) | >> 送信元IPの解析詳細を ip-sc.net で確認 | ■ 誘導先(詐欺サイト)解析情報 メール本文内に直書きされているURLは `hxxps://www.lou***in.com/` です。現在は特定の環境下でのみ動作するよう工作されています。 | サイトの状態 | 稼働中・検証中(Cloudflareによる検知回避工作あり) | | リンク先IPアドレス | 104.21.31.134 | | ホスティング/国 | Cloudflare, Inc. (United States) | | ドメイン登録日 | 2026年02月15日 (取得からわずか3日) | ※ドメイン登録日が極めて最近である理由は、通報による閉鎖を前提とした「使い捨て」運用のためです。短期間でURLを切り替えることで、セキュリティソフトのブラックリスト登録を逃れる意図があります。 >> サイト回線の解析詳細を ip-sc.net で確認 | ▼ 詐欺サイトの視覚的特徴(検証画像) リンクをクリックすると、セキュリティチェックを装ったCloudflareの認証画面が表示されます。これはボット(調査員)による巡回を回避し、ターゲットのみを詐欺ページへ誘い込むための工作です。

※画像:リンクをクリックした直後に表示される偽の「成功しました!」画面 | 【重要】注意点と対処方法 本事例は過去のロリポップ!詐欺と比較しても非常に精巧ですが、送信元IPが正規のペパボ社ではないこと、ドメイン登録日が直近であることから詐欺と断定できます。

1. メール内のリンクは絶対にクリックしない。

2. 必ず公式サイトのブックマークからログインして確認する。

3. 不審なメールは即座に削除または迷惑メール報告を行う。 >> 改めてロリポップ!公式の注意喚起を確認する | |