[解析報告] 「2026年2月までに即時対応が必要です」メールの正体とIP経路情報

【調査報告】最新の詐欺メール解析レポート

管理番号:SEC-2026-0213 / 独自データに基づく脅威インテリジェンス | ■ 最近のスパム動向と前書き

今回ご紹介するのは「bbb.co.jp」を騙るメールですが、その前に最近のスパムの動向を解説します。2026年に入り、企業のウェブメール(Active! mailなど)のログイン情報を標的とした「アカウント更新」詐欺が再燃しています。これらは正規のホスティングサービスを悪用し、セキュリティ検知を巧みに回避する特徴があります。

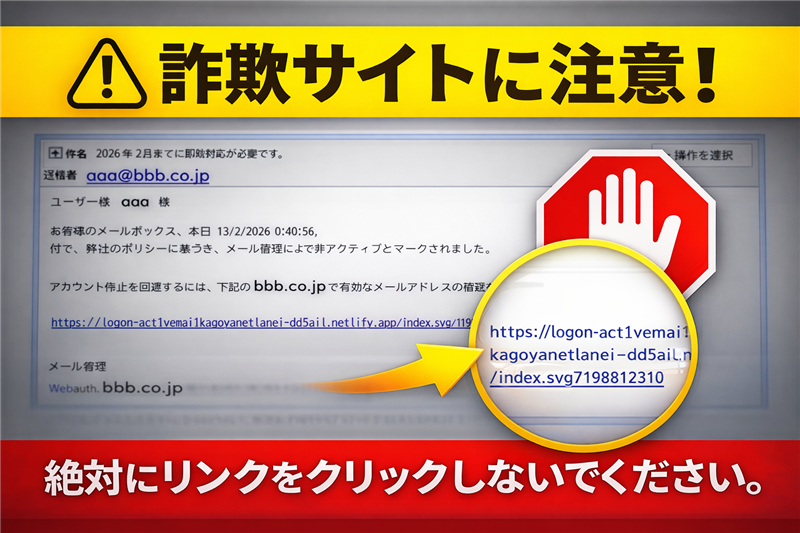

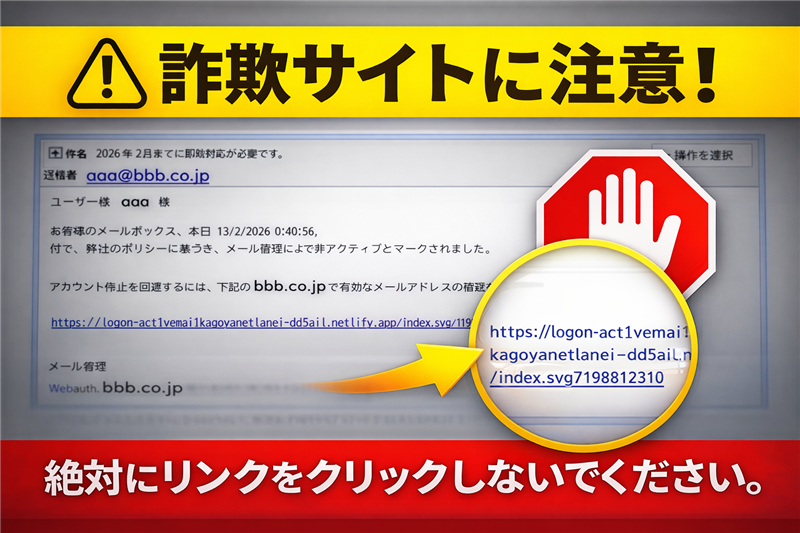

| ■ 受信メール解析結果 | 件名 | [spam] 2026 年 2 月までに即時対応が必要です。 | | 件名の見出し | 「[spam]」フラグが付与。受信者のメールアドレスを盗用し、緊急性を煽る内容です。 | | 送信者 | aaa@bbb.co.jp(偽装:受信者のメールアドレスを盗用) | | 受信日時 | 2026-02-13 8:40 | ▼ メール本文(画像を忠実に再現)

ユーザー様 aaa 様 お客様のメールボックスは、本日 13/2/2026 0:40:56.

付で、弊社のポリシーに基づき、メール管理によって非アクティブとマークされました。 アカウント停止を回避するには、下記の bbb.co.jp で有効なメールアドレスの確認をお願いいたします。 htt*s://logon-act1vemailkago*anetlanei-dd5ai1.netli*y.app/ind*x.svg?198812310 メール管理 Webauth. bbb.co.jp

| ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。 ■ メール解析レポート

【メールの感想】

非常にあっさりして素っ気ない構成ですが、特定の組織ドメイン(bbb.co.jp)を執拗に本文内に散りばめることで、受信者に「身内のシステムからの通知」と誤認させる心理的トラップが仕掛けられています。 【メールのデザイン】

公式サイトのデザインを模倣せず、テキスト中心で構成することで、逆に「システムからの自動配信メール」のようなリアリティを演出しています。しかし、日付形式が海外仕様である点は明確な違和感です。

| ■ 危険なポイントと注意点 | 比較項目 | 解析結果・対処法 | | 送信者アドレス | bbb.co.jpを称していますが、ヘッダー解析により海外IP(dynamic.orange.es)からの送信と判明。本物の組織メールとは送信元が完全に異なります。 | | 公式の注意喚起 | 公式サイトにて「不審なメールに関する注意喚起」が掲載されています。詳細は [htt*s://www.bbb.co.jp/notice/] を直接入力してご確認ください。 | ■ Received:送信者回線情報 | 送信元ドメイン | bbb.co.jp (偽装:受信者のメールアドレスを盗用) | | 送信IPアドレス | 90.175.185.101 | | ホスト名 | 101.pool90-175-185.dynamic.orange.es | | ホスティング/国 | Orange / スペイン (Spain) | | ドメイン登録日 | 組織ドメイン自体は古いですが、送信元IPは動的IPプール(dynamic)であり、信頼性は皆無です。 | ※カッコ内のIPアドレスは、メールヘッダーから抽出された「実際に送信に利用された」信頼できる情報です。 ■ メール回線関連情報(外部連携データ)

本レポートの信頼性を担保するため、送信元回線の詳細解析データを以下の専門機関と連携しています。

送信元IP詳細解析レポート:

https://ip-sc.net/ja/r/90.175.185.101

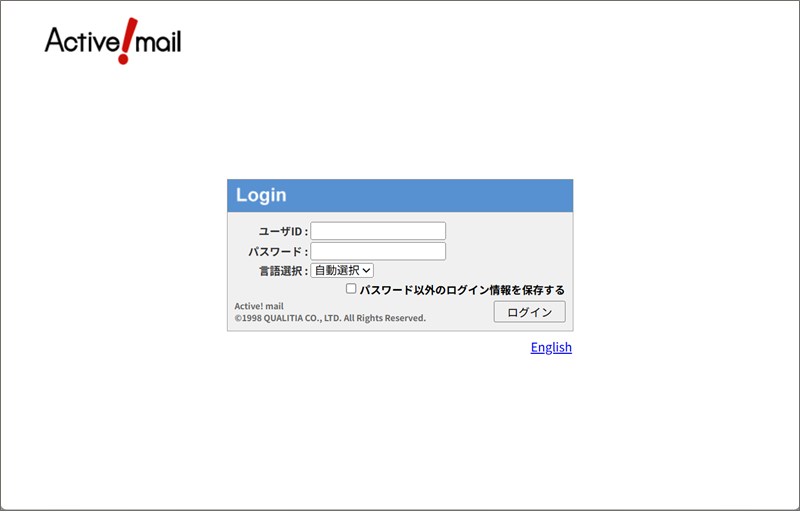

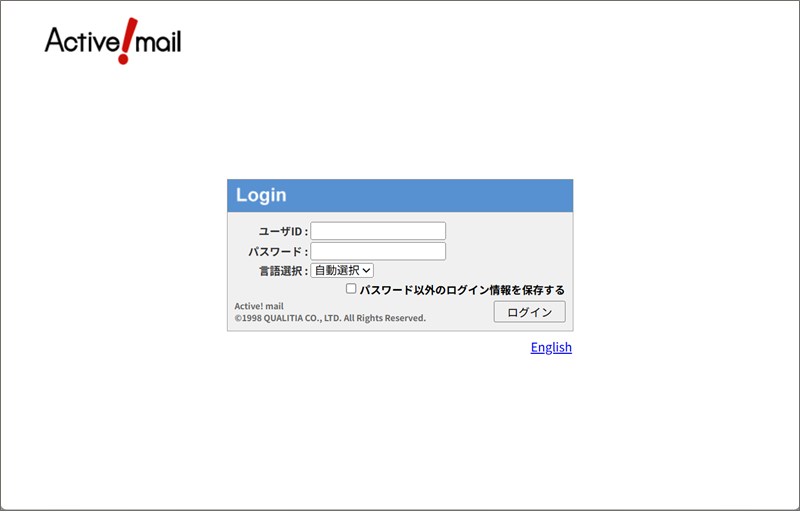

| ■ 誘導先リンク・サイト詳細解析 | リンク箇所 | 本文内のNetlify経由URL | | 誘導先URL | htt*s://kinigivi*eo.gr/im*ge/cat*log/2025/Kag*ya/Active!mail.html (一部伏字) | | ブロック有無 | 現時点で主要なセキュリティソフトでのブロックは未確認。極めて危険な状態です。 | | サイトの状態 | 偽のActive! mailログインページが稼働中。 | ■ サイト回線関連情報(ドメインWHOIS) | リンクドメイン | kinigivideo.gr | | IPアドレス | 104.21.72.183 | | 国 / ホスト | USA / Cloudflare | | ドメイン登録日 | 2025-12-10(極めて最近) | ※コメント:ドメイン登録から日が浅いのは、攻撃用サイトとして使い捨てるためであり、危険性の決定的な証拠です。 サイト回線解析エビデンス:

https://ip-sc.net/ja/r/104.21.72.183 ▼ リンク先の詐欺サイト実例(偽ログイン画面) | 【警告:偽のActive! mailログイン画面】

正規のActive! mailのデザインを盗用し、IDとパスワードを抜き取る構造です。 | ■ まとめと最終防御策

過去の事例と比較しても、本文中に正規ドメインを連呼する手法は巧妙化しています。メール内のリンクは決してクリックせず、必ずブックマークから公式サイトへアクセスしてください。 【重要】公式サイトの注意喚起を再確認してください:

htt*s://www.bbb.co.jp/security/alert/

| 調査提供:情報セキュリティ解析レポート / 2026-02-13 更新 |