【調査】詐欺メール解析:No-reply. 件名の不審なログイン誘導と配信元の特定

【調査報告】最新の詐欺メール解析レポート | メールの解析結果

本レポートは、受信した不審メールのヘッダーおよびリンク先を技術的に解析した専門的なドキュメントです。 | 最近のスパム動向

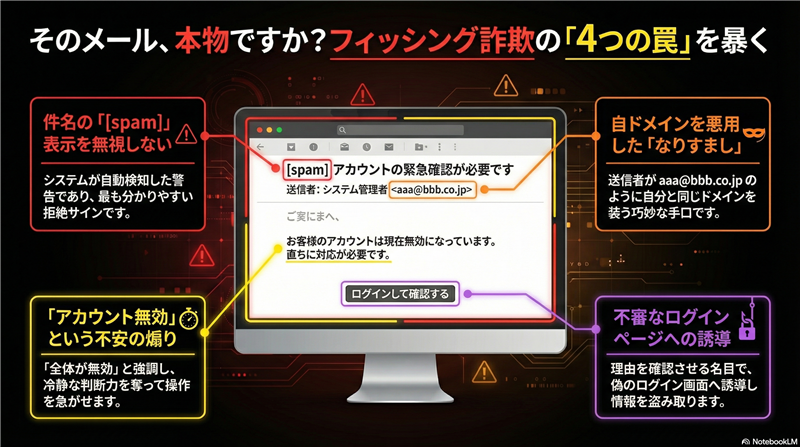

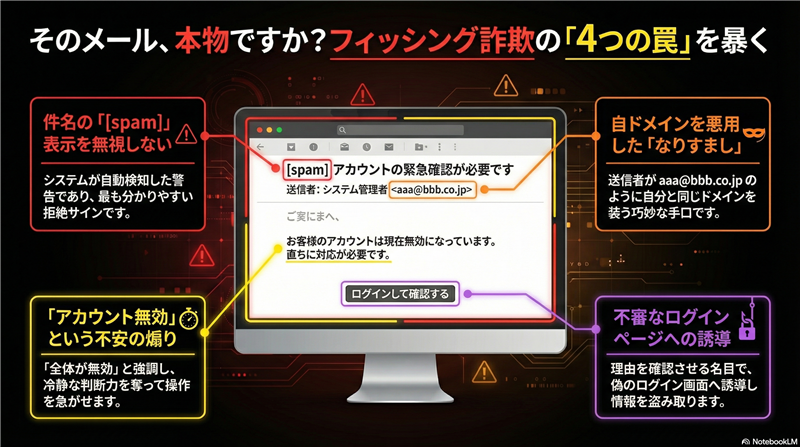

今回ご紹介するのは「bbb.co.jp」を騙るメールですが、その前に最近のスパムの動向について触れておきます。昨今、クラウドストレージ(AzureやGoogle Cloud)を悪用し、正規ドメインの信頼性を逆手に取ったフィッシング攻撃が急増しています。これらは従来のURLフィルタを潜り抜けやすく、視覚的に「安全」と誤認させる巧妙な作りが特徴です。

| 前書き 本レポートでは、実在する組織のメールアドレスを装ったなりすましメールを徹底解剖します。一見、システムからの定型通知に見えますが、その背後に隠された攻撃者のインフラを可視化します。 メールのデザインと本文内容 ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。 | 件名 | [spam] No-reply. | | 送信者 | aaa@bbb.co.jp |

アカウントが無効です

このページが表示された場合は、お使いの bbb.co.jp アカウント全体が無効になっています。

理由を確認する

1. Chrome などのブラウザで bbb.co.jp アカウントにログイン します。

2. アカウントが無効になっている場合は、説明が表示されます。 プライバシー ポリシー 利用規約

| | メールの解析:件名と外観の感想

件名解析:冒頭の「[spam]」は、受信サーバー側で既に危険性が検知されていることを示します。理由は送信ドメインの認証失敗(SPF/DKIM)や、本文中の怪しいURLパターンによるものです。

外観の感想:非常にあっさりして素っ気ない、Googleのアカウント通知を模したデザインです。装飾を削ぎ落とすことで、逆に「公式のシステムメッセージ」であるかのような錯覚を与えます。

| 危険なポイントと注意点

送信者の偽装:表示上のアドレスは「aaa@bbb.co.jp」(受信者のメールアドレスを盗用)ですが、これは簡単に偽装可能です。後述するReceivedヘッダーの解析結果と比較すると、本物のサーバーとは全く異なる地点から送信されていることが分かります。

対処法:同様の通知が来た場合、メール内のリンクは絶対に踏まないでください。公式サイトで同様の注意喚起が出ていないか、以下の正規リンクより確認することをお勧めします。

[公式サイトの注意喚起を確認する(※ここにリンク)] | Received(送信元情報の解析) 解析生データ:

from [IPv6:::ffff:105.235.99.167] (unknown [105.235.99.167])

※カッコ内のIPアドレス 105.235.99.167 は、送信に利用された改ざん不能な「信頼できる送信者情報」です。 | 送信元:メール回線関連情報 リンク先URLの解析 埋め込み箇所:「アカウントにログイン」のテキストリンク

誘導先URL(伏せ字加工):

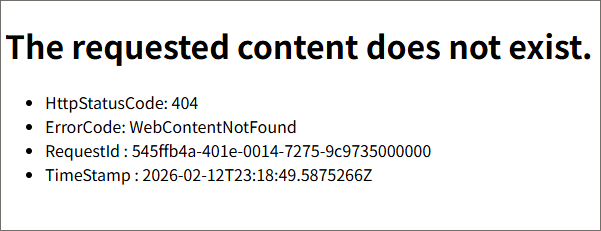

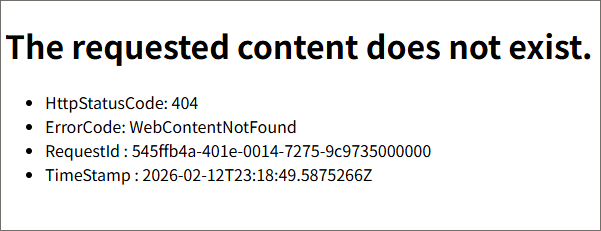

hxxps://cemibayi.z21.web.core.windows.net/※安全のためURLの一部を伏せ字(hxxps)にし、物理リンクを無効化しています。 | リンク先サイトの状態と画像 | 【詐欺サイトの現在の表示状態】

|

現在の状態:稼働停止(404エラー)

ウイルスバスター等によるブロック以前に、コンテンツ自体が既に削除されています。これは使い捨てのURLを大量生成する詐欺グループの特徴です。

| サイト回線関連情報(リンク先ドメイン) コメント:このドメイン(windows.net)はMicrosoftが提供するクラウドサービスですが、サブドメイン「cemibayi」が最近生成されています。攻撃者が無料で利用できる枠組みを使って、足のつかないフィッシングサイトを構築した典型的な例です。 まとめと最終対策

過去の事例と比較しても、本件は「技術的なエラーメッセージ」を隠れ蓑にして、通報を免れようとする巧妙な手口が散見されます。もし既にパスワード等を入力してしまった場合は、直ちに公式サイトからログインし、パスワード変更と二段階認証の設定を行ってください。

[改めて公式サイトの注意喚起ページを確認する] |

Data Analysis By ip-sc.net | Professional Security Report

| |