【解析】「明細書領収書。」メールの正体は?Netlify悪用の詐欺手口を解説 2026年2月7日

最近のスパム動向

※本レポートは受信した不審メールのヘッダー解析および、誘導先ドメインのWHOIS情報を基に構成された技術報告書です。

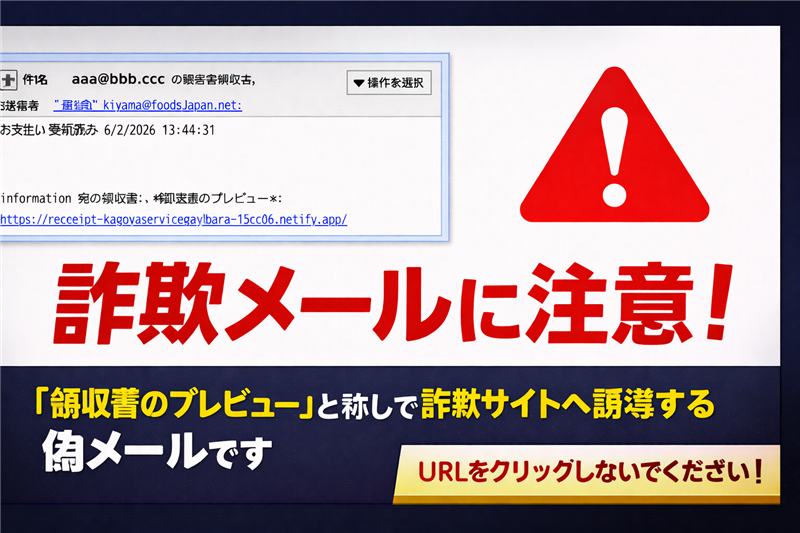

【調査報告】メール解析レポート:メールの解析結果 件名 [spam] aaa@bbb.ccc の明細書領収書。(※ここには受信者のメールアドレスが記載されていました) 判定理由 件名冒頭に[spam]タグが自動付与されており、サーバー側で不正なパターンが検出されています。 送信者 “買掛金” <kiyama@foodsjapan.net> 受信日時 2026-02-06 21:44

+ 件名 aaa@bbb.ccc の明細書領収書。※ここには受信者のメールアドレスが記載されていました

送信者 “買掛金” <kiyama@foodsjapan.net>

information 宛の領収書:; *領収書のプレビュー*:hXXps://receipt-kagoyaservicecapybara-15cc06[.]netlify[.]app/

※上記は受信メールを再現したものです。リンクは安全のため無効化(伏せ字)しています。

専門的解析レポート 【デザイン・心理分析】

【危険なポイント:送信ドメインの不一致】

>> カゴヤ・ジャパン公式の注意喚起を確認する

メール回線関連情報(Receivedヘッダー解析) ※この情報は、メールが実際にどのサーバーを通過して送信されたかを示す「信頼できる送信者情報」です。

送信ドメイン foodsjapan.net 送信元IPアドレス 90.175.185.101 ホスト名 101.pool90-175-185.dynamic.orange.es 設置国 スペイン (Spain)

【ip-sc.net:送信元IPアドレスの詳細解析を確認】

リンク先サイト(詐欺サイト)の技術解析 URL(一部伏せ字) hXXps://kinigivideo[.]gr/image/catalog/2025/Kagoya/Active!mail.html? IPアドレス 104.21.65.176 ホスト / CDN Cloudflare, Inc. 設置国 アメリカ合衆国(Cloudflare経由) ドメイン登録日 2024-12-05

【技術コメント】

【注意喚起】実際の詐欺サイト(偽ログイン画面)

まとめ・推奨される対処法

カゴヤ・ジャパン公式 セキュリティ警告ページ