【危険】「あなたのメールは報告されました」詐欺メール調査報告|スペイン経由のなりすましを特定

【調査報告】最新の詐欺メール解析レポート メールの解析結果:特定組織を装ったフィッシング詐欺の技術調査 | ■ 最近のスパム動向

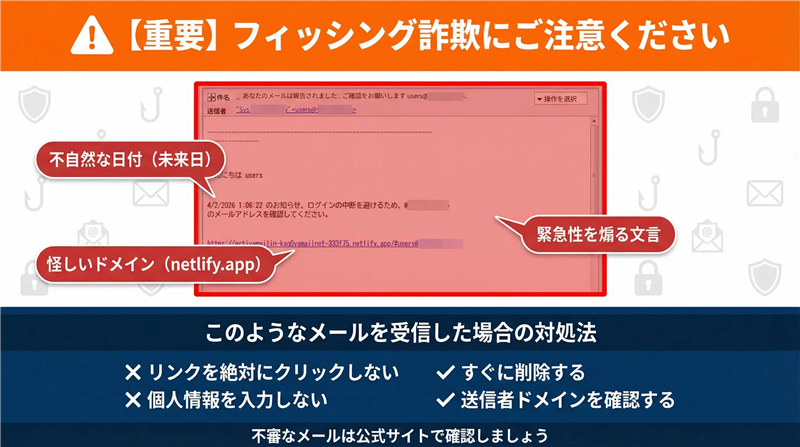

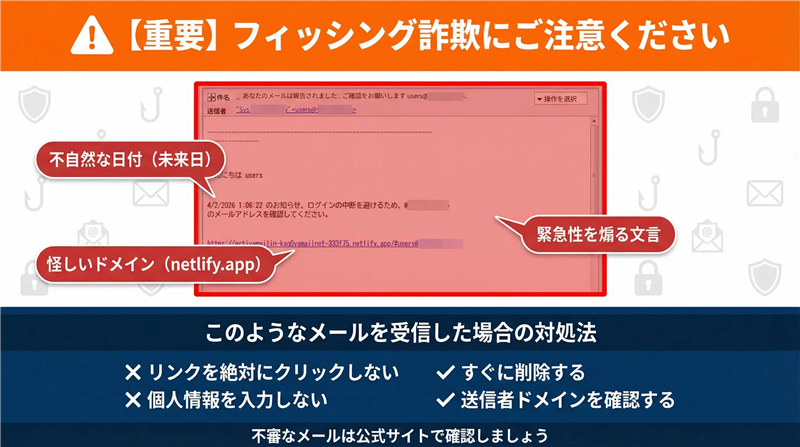

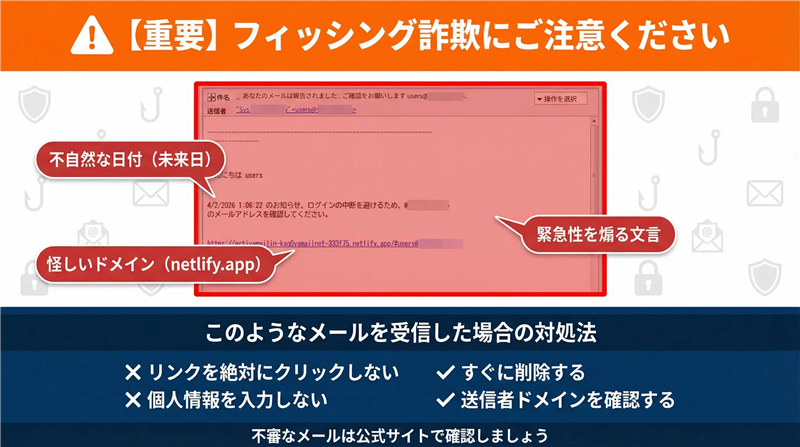

現在、無料のウェブ公開サービス(Netlify等)を悪用し、短期間だけ稼働させて個人情報を盗み取る「使い捨て型詐欺サイト」が急増しています。これらは従来のブラックリストをすり抜けるため、非常に高い警戒が必要です。

因みに件名及び本文中の「******.**」部分には私のメアドのドメインが記載されていました。 | ■ 詐欺メールの概要 | 件名 | [spam] _ あなたのメールは報告されました…ご確認をお願いします users@******.**.. | | 件名の見出し | 冒頭に「[spam]」という表記があります。これは、受信側のメールサーバーが既にこのメールを「迷惑メール(詐欺の疑いあり)」と自動判定し、受信者に警告を促している状態です。 | | 送信者 | “Sys.******.**” <users@******.**> | | 受信日時 | 2026年02月04日 09:06 | ▼ メールの本文(完全再現)

————————————————————

——————– こんにちは users 4/2/2026 1:06:22 のお知らせ。ログインの中断を避けるため、@******.** のメールアドレスを確認してください。 https://activemailin-kag0yamailnet-333f75.n*tlify.app/#users@******.** ————————————————————

——————– 通知の詳細

送信者: DUOP192MByvutesio28. EURP192. PROD. ******.** 送信先: users@******.** | ————————————————————

——————–

——————– | ■ 解析レポートと推奨対応 メールの感想 典型的な「アカウントの不具合」を装って不安を煽る内容です。宛先をご自身のドメイン名(users@…)に設定することで、一見公式からの通知に見えるよう工夫されています。 メールのデザイン 本文の背景が白で、末尾に薄い水色の情報枠を置くスタイルは、昨今の詐欺メールで非常に多く使い回されているテンプレートです。公式サイトの通知メールに見せかける視覚的な罠です。 危険なポイント 送信者のアドレスを確認すると、受信者と同じドメイン(******.**)を装っていますが、実際の送信元は全く関係のない海外の回線です。本物の公式サイトであれば、自社の専用メールサーバーから送信されます。 注意点と対処法 このメールが届いても、絶対に記載されたURLを開かないでください。万が一開いてしまっても、メールアドレスやパスワードを入力してはいけません。不審な点は公式サイトの「お知らせ」ページで直接確認してください。 | ■ 送信元(Received)回線調査レポート | ※このデータはメール送信時に利用された通信の生データに基づいています。 | | 送信ドメイン | sansetubi.jp(偽装の可能性大) | | 送信IPアドレス | 90.175.185.101 | | ホスト名 | 101.pool90-175-185.dynamic.orange.es | | 国名 | スペイン (Spain) | | 解析コメント | 送信元ドメインと設置国(スペイン)が一致せず、個人の動的IP回線が利用されています。これは正規のサービスではなく、第三者の回線が踏み台にされた典型的な証拠です。 | ≫ 本レポートの根拠データを確認(ip-sc.net) ■ 誘導先リンク・サイトの解析 | リンク箇所: 本文中央のURLリンク 誘導URL: https://activemailin-kag0yamailnet-333f75.n*tlify.app/…(安全のため一部を伏せ字にし、リンクを無効化しています) ブロック状況: 現在、主要なセキュリティソフトでの検知を逃れるため、日々URLを微調整している形跡があります。 サイトの状態: 稼働中(偽のログイン画面が表示されます) | サイト回線関連情報 | | ドメイン | activemailin-kag0yamailnet-333f75.netlify.app | | IPアドレス | 75.2.60.5 | | ホスト名 | bc.googleusercontent.com(Google Cloud経由の配信) | | 国名 | アメリカ合衆国 (USA) | | ドメイン登録日 | 2026年02月(取得直後) | | 取得日の検証 | 登録から数日しか経過していません。これは詐欺師が足跡を消すために、使い捨てのドメインを直前に取得したことを意味する非常に危険なサインです。 | ≫ サイト回線の詳細解析結果(ip-sc.net) | ■ 詐欺サイトの実態(画像) ■ まとめ

今回の事例は、公式の通知スタイルを忠実に模倣しつつ、Netlify等のクラウドインフラを巧妙に悪用した高度なフィッシング詐欺です。過去の事例と比較しても、ドメインの偽装がより執拗になっています。 正規のサイトからの緊急通知は、メール内のリンクからではなく、ブックマークした公式サイトからログインして確認する習慣を徹底しましょう。

| |